サイバー脅威

IPFSはデータの最先端領域か、それともサイバー犯罪者の巣窟か - 後編

前編ではIPFS(Interplanetary File System(惑星間ファイルシステム))におけるユーザレベルでの機能について解説しました。後編となる本稿では、サイバー犯罪者による悪用の可能性について解説します。

前編ではIPFS(Interplanetary File System(惑星間ファイルシステム))におけるユーザレベルでの機能について解説しました。後編となる本稿では、サイバー犯罪者による悪用の可能性について解説します。

サイバー犯罪に関する統計

トレンドマイクロでは、自社のテレメトリに基づいて、IPFSに関連するサイバー犯罪活動を数か月にわたって分析しました。

いくつかの理由から、この方法は包括的なものではなく、得られた数値は実際よりも低くなっている可能性がありますが、それでも極めて興味深いデータが得られました。データ分析の最初の制限は、一部のIPFS URLが分析の時点で稼働していなかったという事実に起因しています。もう1つの制限はデータ自体に起因しています。パスワード保護されたファイル(ほとんどがアーカイブファイル)にアクセスするためのURLを分析できなかったため、これらのアーカイブのコンテンツを確認できていません。さらに、トレンドマイクロの一部のお客さまは検知データの返送を望んでいないということもあります。このような理由から、分析に100%の精度は確保されていません。

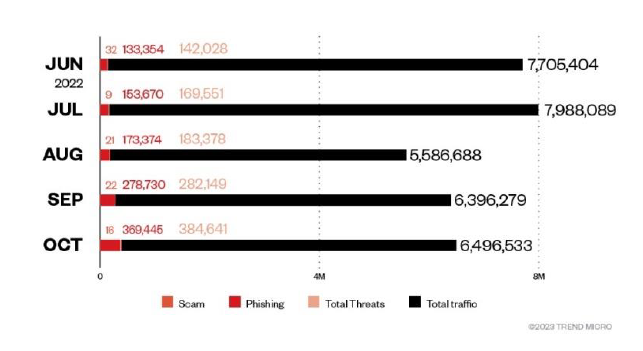

得られた結果は、2022年6月から10月の観測期間の各月でかなり一定していることが見受けられます。

図1からわかるように、テレメトリで分析した月ごとのIPFSの合計ヒット数は、550万~790万の範囲にあります。

トレンドマイクロのデータ内のIPFSがもたらす脅威の数は着実に増加しています。2022年5月には世界のIPFSトラフィックの1.8%でしたが、現在ではほぼ6%に上っています。トレンドマイクロは、脅威が今後さらに増加するという強い確信を持っています。

詐欺

トレンドマイクロの調査では、IPFSにホストされたコンテンツで詐欺に関連するものはごくわずかでした。検出したこの種のコンテンツは、せいぜい脅威全体の0.02%で、詐欺師が使用する画像(たとえば、当選詐欺や、最近の事例ではBored Ape NFT詐欺に使用する画像など)で構成されています。いずれも、長期間存続する種類の詐欺行為に関連しています。

フィッシング

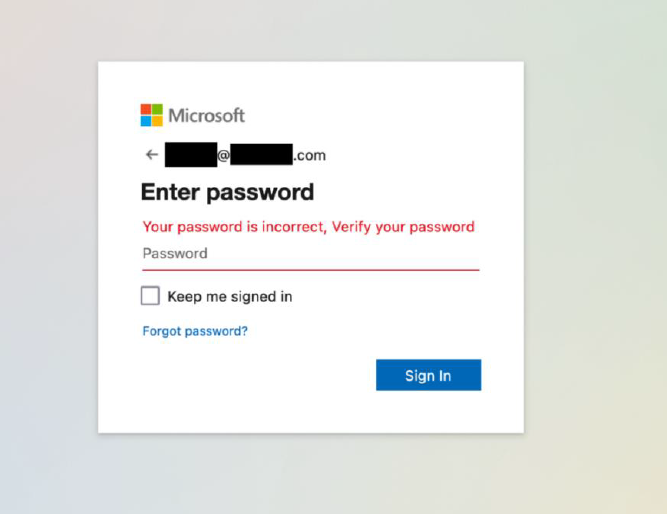

フィッシングは、サイバー犯罪者が一般にフィッシングメール、SMS、ソーシャルネットワーク上のメッセージ、プライベートメッセージなどを使って、無防備なユーザをインターネット上でホストされているフィッシングページに誘導し、認証情報を入力させようとする行為です。

こうしたフィッシングページは、通常、メールボックスへのアクセスや、あらゆる種類のオンラインサービスを装って、被害者にログイン認証情報を入力させようとします。サイバー犯罪者は、この方法で取得した認証情報をさまざまな詐欺目的で使用します。

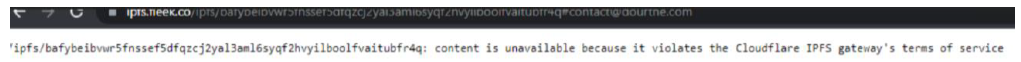

フィッシングページは設定が比較的容易ですが、その反面、ページのホスティングが主な弱点となっています。フィッシングページは、いったん通報されると通常、数分以内にセキュリティソリューションによってブロックされ、ホスティング会社によって削除されます。

フィッシングページのホスティングにIPFSが利用されるのには意味があります。それによりページの削除が困難になるためです。

トレンドマイクロが分析したIPFSの脅威の大半はフィッシング脅威です。図1からわかるように、分析した各月でフィッシングは世界のIPFSの脅威の90%以上を占めており、2022年9月では98.78%に達しています。

フィッシングに関する統計:IPFSと非IPFS

IPFSフィッシングの脅威について十分に理解するためには、Webを使った通常のフィッシングと比較する必要があります。非IPFSに比べてIPFSは少ないように見えるかもしれませんが(フィッシング脅威の3.5%~9%)、その数量に対する懸念はますます深刻化しています。

2022年10月の時点で、一意のIPFS CID数が世界のフィッシング脅威に占める割合は9%に留まっているとはいえ、この値は、同月のIPFS上でホストされている一意のフィッシングページが23,000以上に上ることを表しています。トレンドマイクロでは、このような数字はさらに増加すると見ており、今後の各月でフィッシング脅威の10%以上を占めるであろうことを確信しています。

また、これらの統計は一意のドメイン数/CID数のみを表しており、それぞれを拡散させているメール数は含まれていないため、IPFSフィッシングの実際の影響の判断は困難となっています。ある一意のドメインは数百万ものメールによってトリガされる一方で、別のドメインの拡散先となった被害者数は数千にすぎないというような可能性があります。

IPFSフィッシング:盗んだデータはまだ通常のWeb上に

図4は、トレンドマイクロが実際に観測した、IPFS上で提供されているフィッシングページの例です。

無防備なユーザは、最初に送られてきたメール内のIPFSリンクを通じてこのページに誘導されます。このリンクには、ページに送信されるパラメータが1つ含まれています。それは標的となった被害者のメールアドレスです。

bafybeicsapdb6iapble5huh6ph5gkjl75ugck7gnx4ih4w25zb[.]ipfs[.]w3s.link/aws.html?email=

しかし、「Sign In」ボタンをクリックした被害者によって送信されるHTTP POST要求ヘッダを分析すると、データはWeb上の通常のURLに送られることがわかります。

POST /wp-content/plugins/ioptimization/awy/df.php HTTP/2

Host: < 非公開 >.immo

User-Agent: < 非公開 >

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: fr,fr-FR;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate, br

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Content-Length: 90

Origin: https://bafybeicsapdb6iapble5huh6ph5gkjl75ugck7gnx4ih4w25zb[.]ipfs[.]w3s.link

DNT: 1

Connection: keep-alive

Referer: https://bafybeicsapdb6iapble5huh6ph5gkjl75ugck7gnx4ih4w25zb[.]ipfs[.]w3s.link/

Sec-Fetch-Dest: empty

Sec-Fetch-Mode: cors

Sec-Fetch-Site: cross-site

ユーザが送信したデータは、実際には、侵害されたWebサイト.immo上でホストされているPHPスクリプトに送信されます。これはIPFS上でホストされているサイトではありません。

データをIPFSに送信するIPFSフィッシングページは検出されませんでした。これは、ここでの最も興味深い発見かもしれません。分析したフィッシングページのすべてが、盗んだデータをWeb上の通常のサーバに送信しています。

フィッシングメール

トレンドマイクロのテレメトリレポートによれば、IPFS上でホストされているフィッシングページへと誘導する、フィッシングIPFSリンクを含む一意のメールは1日におよそ27,000通に上ります。この活動によって、1日におよそ30件の異なるフィッシングキャンペーンが推進されています。

< 標的のメールアドレス >様 WeTransferからドキュメントをダウンロードしてください < 日付 >

通知:次のドキュメントにDocuSignで署名してください:XXXXXX DRAFT XXXXX.docx

< 標的のメールアドレス >のメールパスワード更新のお知らせ

完了:契約参照番号2022/XXX/XXXXXXXXXXXXの承諾通知

< 企業名 >様の保険契約更新のお見積もり

< 標的のメールアドレス >様 新しい請求文書が共有されました

本日、< 標的のメールアドレス >のパスワード有効期限が切れます < 日付 >

お使いの< 会社のWebサイトURL >のアカウントストレージの使用率が99%に達しました

上記の内容からわかるように、これらのフィッシングメールのトピックは、通常のソーシャルエンジニアリング手法を使用しているクリアWebでのトピックと何ら変わりません。

マルウェア

これまでのトレンドマイクロの調査では、マルウェアのホスティングにIPFSを利用しているサイバー犯罪者は非常に少ないことがわかっています。

過去5か月間で180種のマルウェアサンプルを検出しましたが、この数は毎月観測されている膨大なサンプル数に比べると驚くほど少数です。

IPFS上で検出されたランサムウェアはごくわずかであり、その大部分は古いランサムウェアファミリであることがわかりました。

アドウェアやPUA(Potentially Unwanted Application:潜在的に迷惑なアプリケーション)など、よくある低レベルマルウェアについては、深刻度が高い脅威をいくつかIPFS上で検出しています。

情報窃取およびリモート管理ツール

情報窃取ツールと悪意のあるRAT(リモート管理ツール)は、インターネット上の最大の脅威に含まれますが、トレンドマイクロではIPFS上でこれらのファミリをいくつか検出しています。

マルウェアファミリ |

一意のサンプル数 |

Agent Tesla(Trojan.MSIL.AGENTTESLA.THCOCBO) |

55サンプル |

10サンプル |

|

Remcos RAT(Backdoor.Win32.REMCOS.TICOGBZ) |

9サンプル |

Redline Stealer(TrojanSpy.MSIL.REDLINESTEALER.YXBDN、TrojanSpy.Win32.REDLINE.X、TrojanSpy.MSIL.REDLINESTEALER.N) |

6サンプル |

その他のRAT/情報窃取ツール |

3サンプル |

トレンドマイクロではマルウェア以外にも、プロキシツールや詐欺ツール、ファイルバインドツールなど、合法/非合法の目的で使用される一般的なツールがIPFS上でホストされているのを検出しています。

さらに、IPFS上でホストされているクリプトマイニングツールのサンプルを7つ検出できました。このようなツールは、合法または非合法の目的で使用され、正規の方法で実行されることもあれば、侵害されたマシン上で実行されることもあります。

アンダーグラウンドフォーラムにおけるIPFS

IPFSに関するディスカッション

あらゆる新たなテクノロジと同様に、サイバー犯罪者のアンダーグラウンドフォーラムではIPFSに関するディスカッションが行われています。このようなディスカッションは、主にスキルの低いサイバー犯罪者による「IPFSとは何ですか」というような質問に対応した非技術的なトピックから、IPFSのインフラストラクチャに関する非常に技術的な会話までさまざまです。

これらのサイバー犯罪者の一部はIPFSプロトコルを批判しており、批判の大部分で、非常に遅く、あらゆる目的に利用できるわけではないことが強調されていましたが、IPFSに心酔し、すでに利用している者もいました。

こうしたIPFS採用者の1人は、Telegram上のLapsus$のチャットで次のような質問をしていますが、回答は得られていません。

「Lapsusチーム、現在君たちがシーディングに使用しているサーバ上にipfsノードを設定するというのは可能だろうか。データをcloudflare上に無料ですばやくキャッシュできるし、ダウンロードも超高速になると思うのだが。」

IPFSを利用したサイバー犯罪者間のデータ共有

サイバー犯罪者はしばしば、ファイルやサイバー犯罪手法/チュートリアル、さらには単なるスクリーンショットをアンダーグラウンドフォーラム上で共有する必要があり、この目的でMediaFireやMegaなどの無料のデータホスティングサービスをよく使用します。Torユニオンネットワーク上でのホスティングを利用している者もいるかもしれません。

トレンドマイクロが観察したところでは、2021年以降、IPFSを使ってこのようなコンテンツを保管し、同業者と共有しているサイバー犯罪者の数が増加しています。

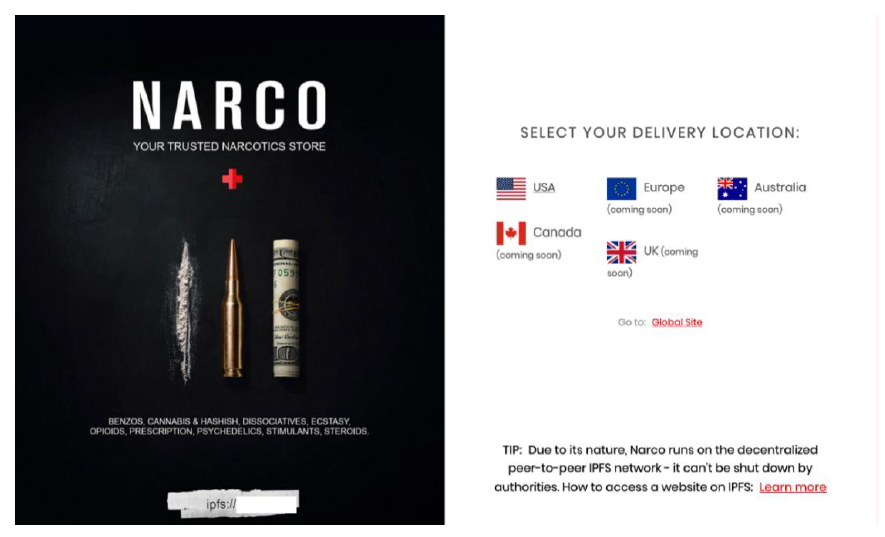

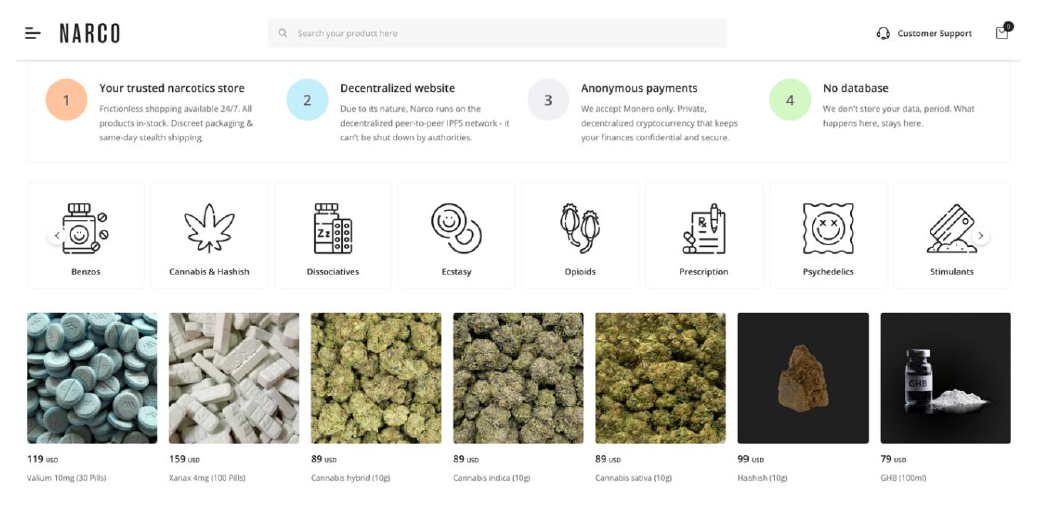

たとえば、あるユーザが2022年11月にIPFS上で共有したPDFファイルは、実のところ、「当局に閉鎖されることがないWebサイト/ショップの構築方法」(How to build a website/shop that cannot be shut down by Law enforcement)のチュートリアルであることがわかりました。

IPFSを利用した違法コンテンツのホスティング

アンダーグラウンドフォーラムでは、IPFS上でホストされている、いくつかの違法な商用サービスの広告も検出されました。

このWebサイトの所有者は、自社について、新たなテクノロジに関心を持つ、ダークネット出身のベテラン揃いと紹介しています。

結論

IPFSプロトコル、およびこれに関連するIPNSプロトコルは、他のどのプロトコルもそうであるように、サイバー犯罪者に悪用される可能性があります。

平均以下のスキルレベルのサイバー犯罪者は、おそらくこのテクノロジをあまり利用することはないでしょう。その主な理由は、効率的に使用するためにはある程度の準備と知識が必要になるからです。しかし、より高度なスキルを持つサイバー犯罪者は、IPFSに多くの機会を見出す可能性があります。これを裏付ける事実として、すでにアンダーグラウンドフォーラムではIPFSについて言及されています。さらに、一部のサイバー犯罪者は活動のホスティングや実行にIPFSをすでに利用しています。

IPFS環境下でのeコマースは拡大しているように見受けられ、サイバー犯罪者は間違いなくこれを悪用しています。彼らは違法商品を販売する店舗を設定しており、1つのノードが閉鎖されたときには別のノードが後を継ぐことで、回復力を確保しています。しかし、フィッシングサイトの増加と、こうしたサイトがIPFSでいかにうまく機能するかにも注意する必要があります。また、マルウェアのホスティングにIPFSを利用している脅威アクタもいます。さらに、一部の脅威アクタは独自のIPFSゲートウェイを作成し、ノードを実行することによって、コンテンツのオンライン状態をできる限り維持しようと企むだろうことも予想されます。

Web 3.0分散ストレージに関しては、IPFSは一般的な選択肢となっていますが、その他にも選択肢はあります。今後、脅威アクタは他のWeb3ストレージを探索して活動に利用すると予想されます。こうした意味で、新たなテクノロジが登場したときには常に、警戒の目をいっそう光らせる必要があります。テクノロジは多くの人に利益をもたらしますが、サイバー犯罪者もそこに機会を見出す可能性があるからです。