サイバー脅威

レジデンシャルプロキシとCAPTCHA解決サービスを悪用するサイバー犯罪 – パート2

パート2では、サイバー犯罪者が、レジデンシャルプロキシとCAPTCHA解決サービスを悪用した攻撃事例を解説し、組織におけるセキュリティ対策を紹介します。

パート1ではボットやスクレイピングツール、アカウントの乗っ取りなどに関する企業や組織が被る影響について紹介しました。パート2では、より詳細に各攻撃事例の技術的な側面を解説します。

Webスクレイピングツール

Webスクレイピングツールは、標的とするWebサイトから大量の情報を収集(スクレイピング)するための自動ツールです。このようなツールは、多くの場合、人間のユーザと同じようにふるまうことができ、かつCAPTCHA対策サービスとレジデンシャルプロキシを使ってIPアドレスの制限をすり抜けられるように作成されます。あるレポートによれば、2018年にWebスクレイピングツールは、eコマースWebサイトにおよそオンライン収益の2%の損失をもたらしています。

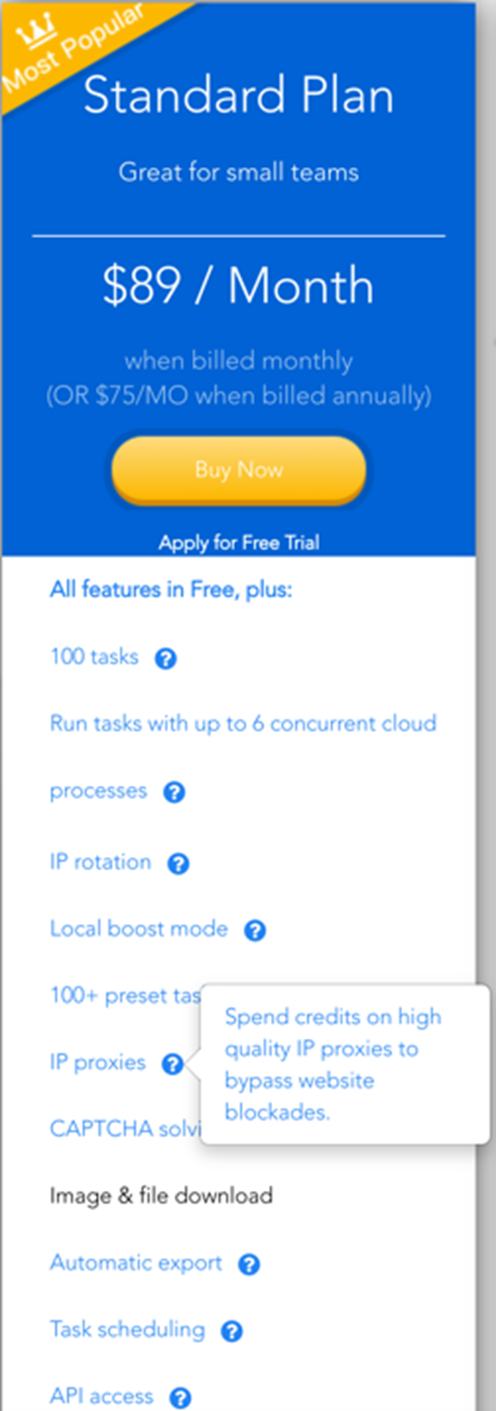

Kasadaの2022年のState of the Bot Mitigationレポートでは、ボット軽減策を適用している企業のほぼ40%が、ボットによるWebスクレイピングが原因で、10%以上の収益の損失を被ったと報告していることが明らかになっています。旅行サイトは特に深刻で、この影響はトラフィックの45%にまで上っています。悪用者は必ずしもツールを一から作成しなければならないわけではありません。1か月あたり89米ドルもの低コストで利用できる、IPプロキシとCAPTCHA解決サービスまでバンドルされたWebスクレイピングサービスがあります。

トレンドマイクロの調査では、商品の価格、客室の価格と空き状況、チケットの価格、さらにはツアーパッケージの完全な詳細まで抽出するスクレイピングボットが観測されています。このようなスクレイピングボットは、企業の帯域幅、リソース、分析を危険にさらすおそれがあります。

eコマースビジネスの経営者の観点では、スクレイピングボットの検知は難しいことがあります。これは、ボットの起動元の悪用者が使用しているレジデンシャルIPプロバイダが、5分から1時間の任意の時間、単一のセッションを持続させることができるスティッキーIPをサポートしている場合は特に困難です。しかし、IPのローテーションを行うなどして、要求ごとにIPを変更するプロバイダもあります。企業の詐欺防止チームは、単一のユーザ(セッションID、ユーザID、さらにはリダイレクトチェーンに基づいて追跡)が、数百とまではいかないまでも、複数のIPを持っていないか確認することができます。

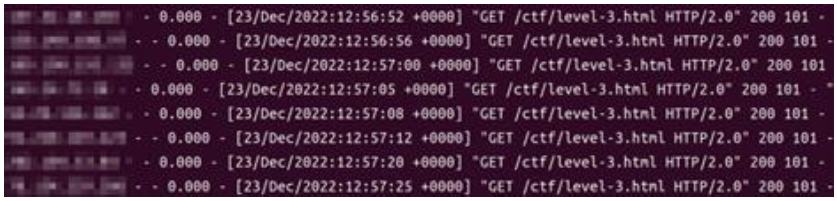

トレンドマイクロの調査チームは、レジデンシャルIPプロキシの動作を調べるためのWebサイトを設定しました(これについては、今後のブログ記事で詳しく取り上げます)。図4は、NginxのローテーションIPのログを示しています。

またバグの多いスクレイピングボットも観測されています。このボットは1つのスレッドではログインに成功し、別のスレッドでは失敗しており、その結果、同じクエリで成功応答と失敗応答の両方が生成されています。このスクレイピングボットにより、不要なWebトラフィックが生成されたことで、Booking.comの帯域幅とサーバのCPU時間が浪費されました。Webサイトの運営者は、この種の活動に基づいてスクレイピングボットを検知し、ブロックすることができます。

自動購入ボット

自動購入ボットは、割引商品、限定版商品、需要の高い商品(イベントチケット、コレクター向け商品、スニーカーなど)の購入に使用されるオートメーションソフトウェアの一種です。転売を目的とする、需要の高いイベントチケットの購入にボットが使用されています。たとえば、2022年11月、Taylor Swiftの「Eras」ツアーの先行販売時にボットによる購入が発生しています。The Guardianによると、このコンサートチケットは、インターネット上で22,700米ドルという法外な高値で転売されていたそうです。米国上院司法委員会の公聴会で、Live Nationの社長は、Ticketmasterのサイトがスクレイピングボットに襲撃されたことで技術的な問題が発生し、実際のファンがコンサートチケットを購入できなかったと説明しています。

一方、スニーカー自動購入ボット(別名:スニーカーボット、シューボット)は、高値での転売を目的とする限定版や希少なスニーカーの購入に使用されます。スニーカーボットがもたらしている金銭的損失の詳細は明らかになっていませんが、現在数十億ドルの規模をもち、今後2030年には300億米ドルに達すると見込まれているスニーカー転売市場のかなりの部分をボットによる購入品が占めているといって間違いないでしょう。

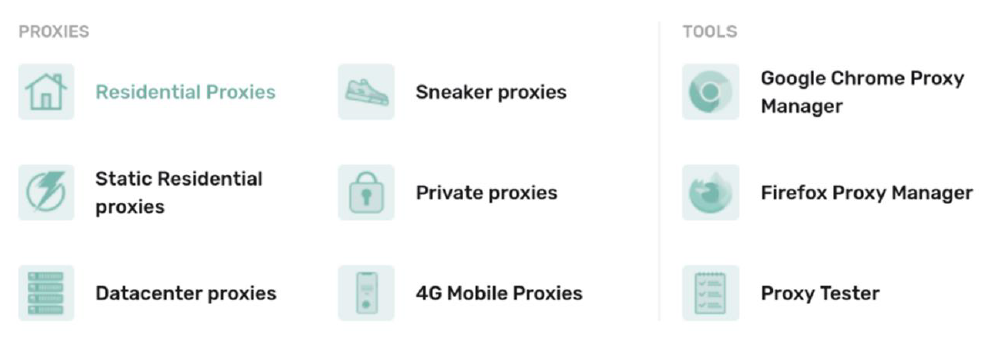

最近、Nikeは、自動購入ボットを厳重に取り締まるために、疑わしい注文をブロックし、さらにはスニーカーボットによる購入品に対する返金を拒否すると発表しています。スニーカーボットは、プロキシウェアサービスの非常に一般的なユースケースのようです。事実、レジデンシャルIPサービスのIPRoyalは、スニーカーボット向けのスペシャルパッケージまで提供しています(図6を参照)。さらにProxywayは、限定版スニーカーを買いたい人向けの6つのスニーカープロキシとボットを取り上げた記事を書いています。

トレンドマイクロは、Honeygainなどのプロキシウェアサービスからkith.comやNikeなどのスニーカー販売サイトへのアクセスを観察するとともに、いくつかのスニーカーボットソフトウェアからの直接アクセスについても調べました。それにより、接続時にプロキシウェアの出口ノードを介して生成されるトラフィックと、スニーカーボットによって生成されるトラフィックを比較・検証することができました。たとえば、スニーカー販売サイトを絶えずブラウズする、「nikeshoes」という名称で以下のSHA-256のツールによって生成されるトラフィックを観察しました。

SHA-256:52c6a76c0c0847e798c646288ba039509c5f8672812d622d638b04cdb08c21a5

表1には、この調査で観察したその他の一般的なスニーカーボットソフトウェアの例を示しています。

クレジットカード詐欺と転送詐欺

犯罪者は、盗んだクレジットカードを使って商品をオンライン購入した後、購入品を転売するために業者に送って金を稼ぎます。この種の詐欺行為は、クレジットカードスタッフィングと呼ばれています。これは、この種の詐欺ではクレジットカードと既知の配送サービスが不正に利用されることが多いためです。

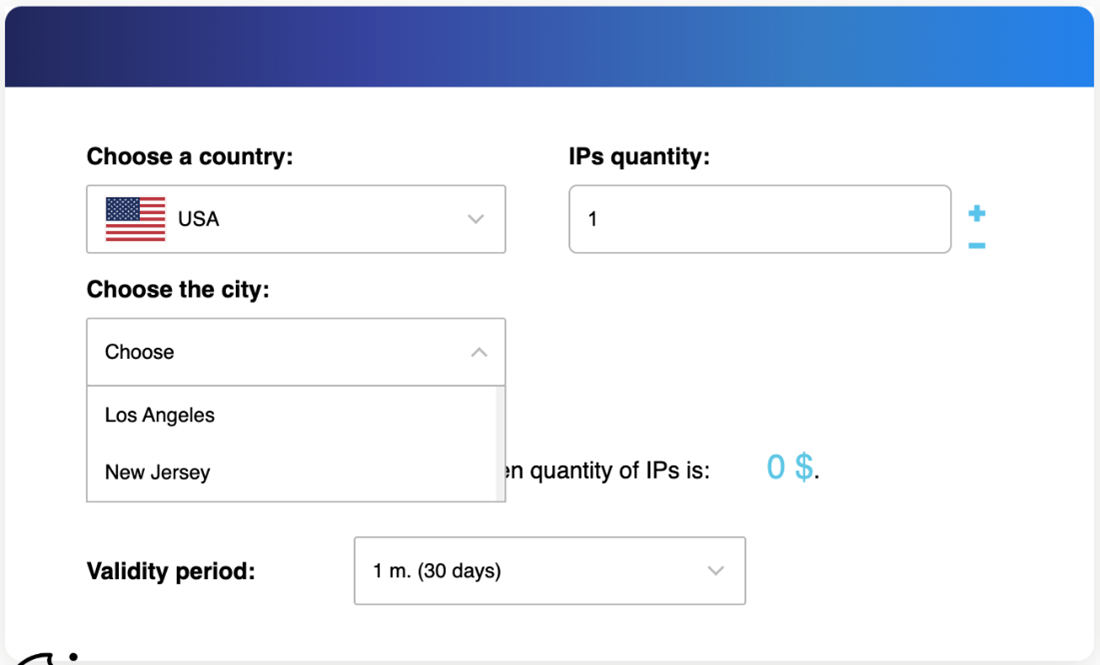

クレジットカード詐欺は新しいものではありません。荷物転送詐欺では、多くの場合、盗んだクレジットカードが使用されますが、この詐欺もかなり以前から行われています。トレンドマイクロの調査では、クレジットカード詐欺に関与する犯罪者がその活動にレジデンシャルプロキシを利用するケースは非常に多いことがわかっています。多くの場合、プロキシはクレジットカードの詐欺防止システムをすり抜ける目的で使用されます。これは、詐欺防止システムが、接続しているIPアドレスの地理位置情報に基づいて機能するためです。詐欺防止システムによっては、クレジットカードの登録住所とeコマース取引での顧客の請求先住所を比較する住所確認サービス(AVS)と、IP地理位置情報チェックを組み合わせて使用しているシステムもあるでしょう。接続しているIPアドレスの地理位置がカード所有者の請求先住所と同じ都市内にあるなら、その取引は実際のクレジットカード所有者によるものと見なされます。クレジットカード詐欺師はこのメカニズムを知っており、アンダーグラウンドの多くのレジデンシャルプロキシサービスが、ユーザが特定の国、州、都市に基づいてプロキシを買えるように調整されています。

クレジットカードスタッフィングは犯罪ビジネスモデルの1つです。このモデルでは、クレジットカードの不正利用者が盗んだクレジットカードを使用して、商品やギフトカードをオンライン購入します。その後カード不正利用者は、購入品をスタッフィング実行者に送り、スタッフィング実行者は購入品を転売するために別の国に転送する処理を監督します。カード不正利用者、スタッフィング実行者、盗品販売者のエコシステムがあり、このシステム全体が機能することで、盗んだクレジットカード情報が収益化されます。

レジデンシャルプロキシは、スタッフィングビジネスに関与するサイバー犯罪者にも広く利用されています。銀行の詐欺防止システムをすり抜けるという要件とは別に、スタッフィング実行者は、eコマース、配送、物流の各サイトで適用される地位位置情報に基づく制限をすり抜ける必要があります。たとえば、一部のeコマースサイトでは、ある商品が米国の居住者のみに表示され、ロシアの居住者には表示されないかもしれません。こうした制限は、制裁措置やライセンスの問題によるものであったり、単にマーケティングや市場経済によるものであったりします。スタッフィング実行者は、レジデンシャルプロキシを使うことでこうした地域制限に対処し、商品の購入や転送を行うことができます。

トレンドマイクロでは、不正な銀行取引や、盗んだクレジットカードによる不正なオンラインショッピング、または暗号通貨口座へのアクセスに際した、レジデンシャルIPやレジデンシャルプロキシの利用に関するチュートリアルや参考情報をアンダーグラウンドフォーラム上でいくつか特定しています。

また、いくつかのオンライン暗号通貨取引プラットフォームでプロキシウェアネットワークからのアクセスが行われていることも観測しています。同一人物が所有する複数の口座をオンライン暗号通貨取引で悪用するさまざまなシナリオを確認しています。暗号通貨取引所について詳細に分析している2022年のForbesの記事では、157か所の暗号通貨取引所の日々のビットコイン取引量の51%が偽装取引の可能性があることが明らかになっています。

アカウントの乗っ取り

攻撃者は、過去に発生した多数のデータ漏えいから大量のユーザ名、メールアドレス、パスワードを入手しており、これらを使ってクレデンシャルスタッフィング攻撃やアカウント乗っ取り攻撃を開始することができます。しかし攻撃者は、一定数のログイン試行を実行できたとしても、IPのブロックやCAPTCHAチャレンジなどの他のセキュリティ対策が作動した時点でそれ以上前には進めなくなります。

ここで、レジデンシャルプロキシとCAPTCHA突破サービスが活躍します。漏えいデータの利用に加えて、これらのツールを使用することで、ブルートフォース攻撃対策としてオンラインプラットフォームに適用されている制限をすり抜けて、アカウントを乗っ取ることが可能になります。

トレンドマイクロの調査では、2022年11月から2023年3月にかけて、オンラインバンク(Standard Bank)、オンライン決済システム(Venmo)、ソーシャルメディアサイト(TikTok)のアカウントに対してレジデンシャルプロキシネットワーク経由のブルートフォース攻撃が行われているのがわかっています。

アカウントの乗っ取りが企業にもたらしている推定コストは、年に114億米ドルに上り、主にソーシャルメディア、eコマース、金融サービスに関連する企業がこの影響を受けています。アカウント乗っ取り攻撃を仕掛ける詐欺師の動機は金銭的利益の獲得です。盗んだアカウントを使って、さらなる詐欺行為(盗んだソーシャルメディアアカウントを使って被害者の友人や家族に対して詐欺行為をえんえんと続けるなど)、ポイントやクレジットの収益化(ロイヤルティ報酬ポイントが被害者のアカウントを乗っ取った詐欺師に償還された事例が多数発生しています)、または被害者からの直接的な金銭の窃取(被害者のeコマースまたは金融サービスアカウントを乗っ取った場合など)を試みます。

企業がアカウント乗っ取り攻撃を受けた場合、ブランド価値や顧客の信頼を失うリスクが高まります。事実、Siftの2020年のレポートによると、アカウント乗っ取り攻撃を受けた後、顧客の28%がサイトやサービスの使用をやめています。

結論と推奨事項

オンラインストアの悪用は、eコマースシステムを利用するために詐欺師が使う一連の戦略を総称した言葉です。こうした攻撃は多くの場合、「使っていない帯域幅を共有している」だけだと思っている、無防備なユーザが起動したレジデンシャルIPサービスによって可能になります。不正な利益を得ることを目論んで悪用した場合、レジデンシャルIPサービスは、年に200~250億米ドルもの損失をeコマース業界にもたらす攻撃を可能にします。

eコマースビジネスの経営者は、レジデンシャルIPサービスとCAPTCHA解決サービスに対する防御策を導入すべきです。またオンラインサービスは、自動化された悪用を軽減することができ、IPベース以外のブロックも可能にする別の方法をぜひとも探す必要があります。サイバー兵器開発競争は今後激化することが予想されます。サイバー犯罪者はセキュリティ対策をすり抜ける方法を絶えず探しているからです。これは、以下に示す提案の有効性が一定期間に制限される可能性があることを意味します。そのため、しかるべき注意を払い、この分野における調査を継続して行う必要があります。eコマース企業は自社のWebプラットフォームに対する自動化された活動への対処に多大なリソースをつぎ込んでおり、詐欺防止・悪用防止システムの継続的な調整が必要となっています。

プロキシによる悪用を防止するとともに、以前の詐欺防止システムに関連する問題を軽減するように設計されたサービスもあります。たとえば、Spur.usなどのサードパーティのIPレピュテーションサービスを活用しているものなどです。こうしたサービスはプロキシウェアの検知に100%の精度を保証しているわけではありませんが、トレンドマイクロがテストしたところ、十分なレベルの精度が得られることがわかっています。

しかし、レジデンシャルプロキシの非常に動的な性質が、IPレピュテーションサービスにとって難題となっています。多くのレジデンシャルユーザに動的IPが割り当てられているため、使用(または悪用)されているIPアドレスが時間の経過とともに急速に変化する可能性があります。レジデンシャルプロキシプロバイダが非常に多くのIPを割り当て用に確保している場合、IPレピュテーションサービスは有効に機能することができなくなります。

eコマースビジネスの経営者は、プロキシウェアの出口IPの国別分布情報を活用することもできます。トラフィックが多数のプロキシウェア出口ノードを使用した単一のIPから発信されている場合、追加のチャレンジや悪用防止対策を導入する必要があります。プロキシウェアの国別分布データについては、今後のブログ記事で取り上げ、トレンドマイクロのテレメトリに基づく分布データの包括的なリストを示します。

ユーザの行動分析は、プロキシウェアノードのプロアクティブな検知に効果がある可能性があります。行動分析と機械学習アルゴリズムを組み合わせると特に効果的です。たとえば、インターネットサービスプロバイダ(ISP)レベルの以下の指標に基づいて、IPトラフィックを分析することができます。

- IPがIPチェックサービスに頻繁にアクセスしていないか。プロキシウェアサービスの多くが、その出口ノードのIPアドレスを頻繁にチェックします。これは、その背後にいるユーザまたはオートメーションが、現在使用しているIPアドレスを知らないためです。

- IPがユーザエージェントを頻繁に変えていないか。ユーザは、自分のプライバシーを守るために、ユーザエージェントを変更するプラグインをインストールすることがあるため、この指標は特に注意深く確認すべきです。

- ユーザエージェントのOSとOSネットワークフィンガープリントとの不一致がないか。Anti-Captchaなどの一部のCAPTCHA解決サービスは、これを認識し、ユーザに特定のユーザエージェントを使用させることに留意してください。

CAPTCHA解決ワーカのIPとWebサイトにアクセスしているIPとの照合が、CAPTCHA解決サービスの効率的な検知に役立つことがあります。これまでのところ、CAPTCHA解決者のIPアドレスを提供している企業は、GeeTest Adaptive CAPTCHAやArkose Labsなどの詐欺防止プラットフォームのみです。このIPアドレスを、CAPTCHAチャレンジを開始したIPアドレスと照合することができます。IPが一致していない場合(解決者のIPがWebサイトにアクセスしている元のIPアドレスと異なる場合)、CAPTCHAがCAPTCHA打破サービスによって解決されたことを表します。

時には、CAPTCHAチャレンジの開始から解決までの時間が非常に長いことがあります。これは、CAPTCHA解決サービスが使用されたことを示す有効な指標となります。トレンドマイクロでは、サイトに適用するCAPTCHAを人間にも解決できないほど極めて難解なものにするよりも、解決者のIPアドレスを正確に提供するサービスを使用したほうが、CAPTCHA解決サービス阻止の効果が高いのではないかと考えています。

また、レジデンシャルプロキシサービスと、レジデンシャルIPのリストの両方を販売しているレジデンシャルIPプロバイダも存在します。しかし、このようなプロバイダからのデータの購入は倫理的なジレンマを生むかもしれません。彼らは、eコマース業界に害を与えるボットを実行するユーザにレジデンシャルプロキシサービスを販売しながら、同時に自社のユーザのデータも販売しているのです。こうしたデータの購入を検討する際には、購入の潜在的なメリットと倫理的な問題について組織内で議論することをお勧めします。

参考記事:

AGENTS OF ABUSE

By: Dr. Fyodor Yarochkin、Philippe Lin、Bakuei Matsukawa、Ryan Flores、Chen-yu Dai