フィッシング

正規のファイル共有サービスやリバースプロキシによって認証情報を窃取する攻撃活動について分析

正規のファイル共有サービス「DRACOON」に配備したPDF文書へのリンクをメールで送りつけるフィッシング攻撃を調査しました。本PDFには第2のリンクが埋め込まれ、これを介して認証情報やセッションクッキーの窃取が行われます。

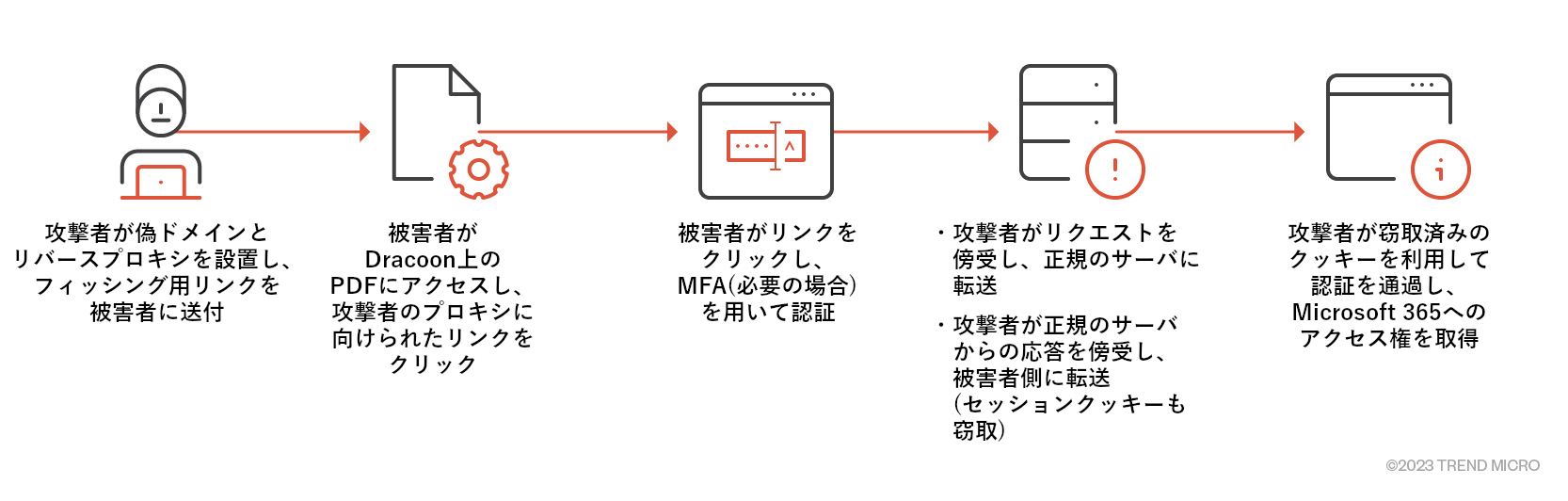

トレンドマイクロでは最近、ファイル共有サービス「DRACOON.team」へのリンクをメールで送りつけるフィッシング攻撃を調査しました。DRACOONはセキュアなデータストレージ、管理機能、ファイル共有サービスとして知られています。被害者の元に届くメールにはソーシャルエンジニアリングの手口が施され、その誘いに乗って本文中のリンクをクリックすると、DRACOONのサイト上でPDF文書が表示されます。PDF内には第2のリンクが埋め込まれ、これをクリックすると、Microsoft 365の偽ログインページに転送されます。本ページは攻撃者が設置したリバースプロキシであり、被害者から認証情報やセッションクッキーを窃取します。さらに攻撃者は、ここで窃取した認証情報やクッキーを、多要素認証(MFA:Multi-Factor Authentication)を回避するために利用します。

攻撃者が設置したリバースプロキシは中継サーバとして機能し、被害端末とMicrosoft 365によるログインページの間を仲介します。被害者が偽ログインページにアクセスすると、リバースプロキシは本物同然のログインフォームを提示した上で、受信リクエストを管理する他、正規なMicrosoft 365のログインページから応答メッセージを受け取り、それを被害端末宛てに転送します。

今回の事例では、被害者が偽ログインページでMicrosoft 365の認証情報を入力した直後に、当該情報を不正利用する活動が確認されました。例えば、被害者のメールボックスにアクセスし、そこからフィッシングメールを再配布するなどの操作が自動で行われました。これらのメールには初回と同一のリンクが埋め込まれ、被害者のアドレス帳に記載の連絡先に向けて送信されました。

本攻撃で使用されるリバースプロキシは、フィッシングサービス「EvilProxy」に近い機能を持つと考えられています。このことは、MicrosoftやProofpoint、Menlo Securityなどから広く指摘されてきました。しかし、本稿で述べる最近の活動では、被害者の誘導にリダイレクトが使用されず、代わりにリンクを介して中間的な文書を表示し、そこに埋め込まれた第2のリンクを介して攻撃用サーバに誘い込む手口が採用されています。この新たな手口は攻撃者にとって、メールセキュリティの回避策として機能します。その理由として、まず、最初のリンク先が正規なサイトを向いていることが挙げられます。次に、不正なリンクを含む文書ファイル自体が被害者のエンドポイントに配布されることはなく、ファイル共有サービスのサイト上に直接表示される点が挙げられます。

トレンドマイクロは本件についてDRACOONのチームに報告しました。これを受けてDRACOONは、当該サービス上に配備されていたフィッシング用の添付ファイルをスキャンし、削除しました。さらに、添付ファイルのアップロードに利用されたアカウントについても、サービス規約違反による削除対象として指定しました。

フィッシングメールを分析

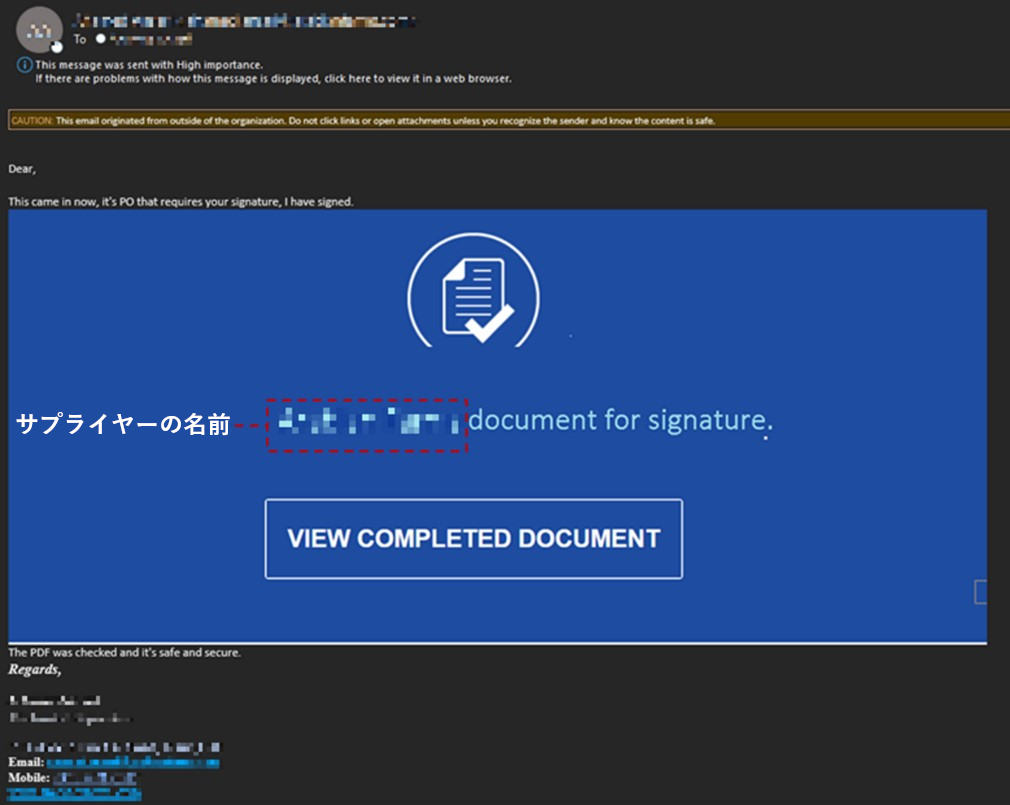

フィッシングメールの送信元を調べたところ、被害者に商品やサービスを提供しているサプライヤーに該当することが判明しました。本事例では、当該サプライヤーに所属するメンバーのメールアカウントが不正アクセスされ、被害者にフィッシングメールを送るために利用されたと考えられます。被害者の視点から見た場合、メールの送信元が信頼できる人物または既知のアカウントとなっているため、信じてしまう可能性も高まるでしょう。

図2に、被害者が受信したフィッシングメールの例を示します。これは明らかに製品の購入手続きを装った内容であり、さらにサプライヤーの名前をリンクの見出し文に含めるなど、巧妙に信憑性を高めようとしていることがうかがえます。

本URLは、DRACOONのWebサイト上に公開されたPDFファイルを指します。ユーザはこのPDFをダウンロードすることなく、Webブラウザから直接閲覧することが可能です。結果、感染端末に不正な挙動の痕跡が残りにくくなります。

PDF内のリンクをクリックすると、Microsoft 365の偽サイトに転送されます。このサイトは、先述の通りMicrosoft 365のログインリクエストを中継するリバースプロキシであり、被害者から認証情報を窃取する活動の一端を担います。本サイトが偽のコピー版であることは、下図のURLからも明らかです。正規なMicrosoft 365のログインページであれば、そのURLは以下のようになっているはずです。

https://login.microsoftonline.com/

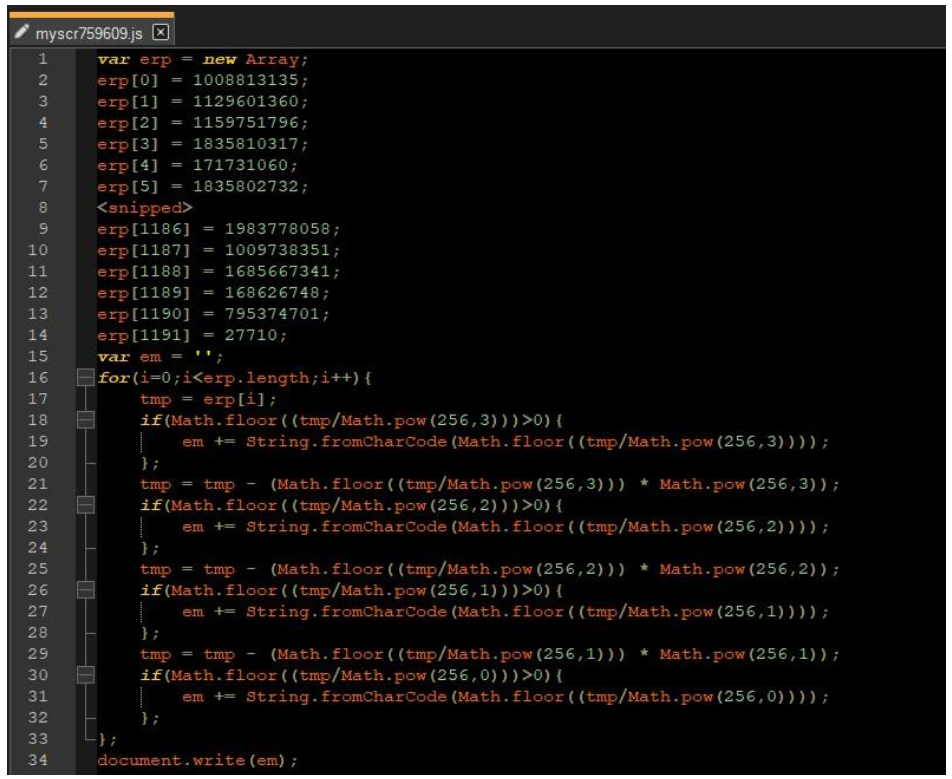

偽ログインページのソースを確認すると、以下のJavaScriptファイルが読み込まれることが分かります。

myscr759609.js

さらに当該のJavaScriptでは、算術用の関数が幾度にも渡って連続で使用されています。

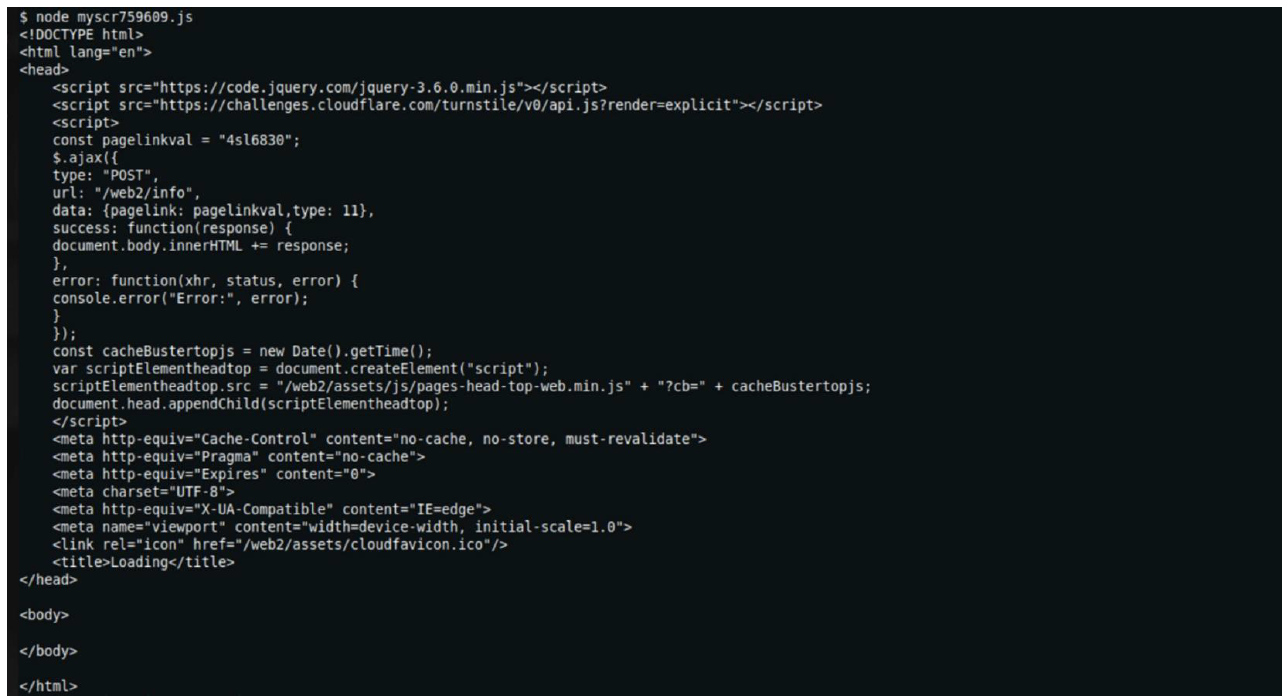

ローカル環境のNode.jsを用いてmyscr759609.jsを実行したところ、算術関数による難読化が解除され、図7のHTMLコードが得られました。HTMLの内容より、myscr759609.jsは認証情報を窃取して記録し、非公開のWebページにPOSTリクエストで送信することが判明しました。

Microsoft 365のMFAログや端末のサインイン履歴、関連するログインの位置情報を調べたところ、リバースプロキシ「212.83.170.137」の存在が確認されました。さらに、Microsoft 365のサインイン履歴と「Trend Vision One™」のデータをクロスチェックした結果、重要な意味を有するアカウントがいくつか発見されました。

また、MFAの履歴より、不正アクセスされたアカウントに関する情報が得られました。さらに、被害者がフィッシングページ上で操作した時刻と、MFAログに記録された時刻を比較することで、実際にその被害者が認証情報を意図せず開示してしまったかを判断することも可能となりました。

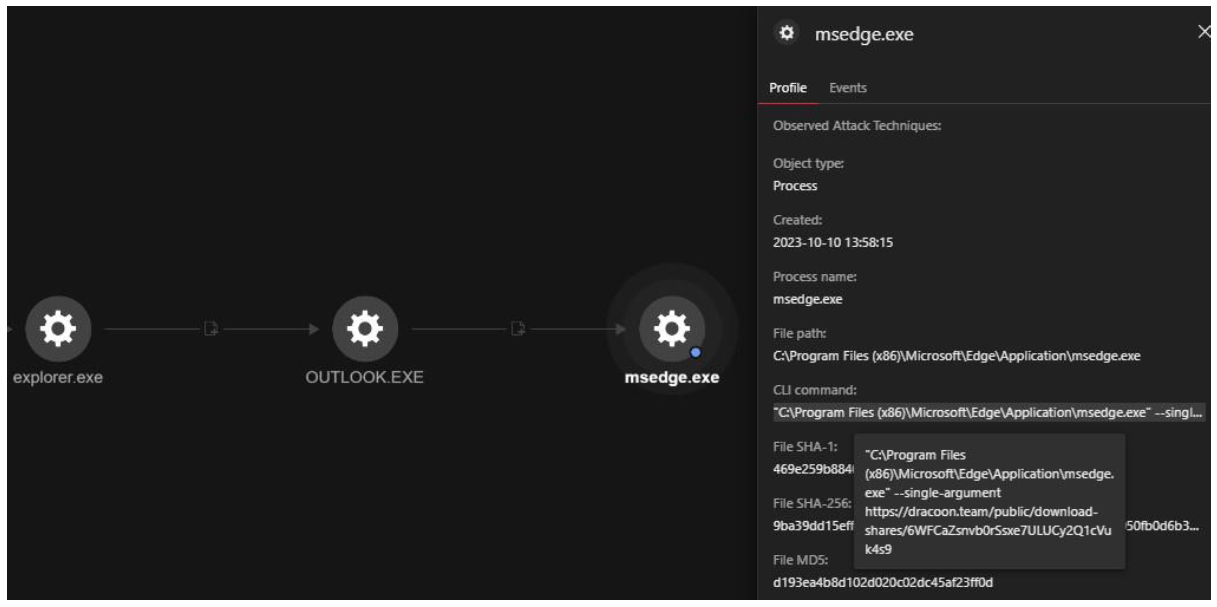

「Trend Managed Extended Detection and Response(Managed XDR)」による調査

Trend Vision Oneを用いた分析により、攻撃に関する一連の事象が明らかになりました。図10のスクリーンショットからは、Microsoft Outlookのアカウント宛てにフィッシングメールが送信され、被害者がメール内のリンクをクリックし、DRACOONに配備されたPDFファイルのアクセスに至った様子が見て取れます。

図11からは、被害者がPDFファイル内のリンクをクリックした結果、リバースプロキシによる情報窃取用ページに転送された様子がうかがえます。なお、DRACOONに配備された文書は、ダウンロード可能なだけでなく、当該サービスのPDFビューアを介してWebブラウザ上で直接閲覧することも可能です。

フィッシング攻撃のインシデント対応に際しては、影響範囲を見極めることが重要です。これにより、組織内で影響を被ったアカウントを特定する上で貴重な手がかりが得られます。今回はTrend Micro Managed XDRを用いることで、フィッシングメールの受信者や、リンクをクリックして認証情報の開示に至った被害者について、重点的に調査することが可能となりました。

今回の調査により、フィッシング攻撃に使用されたDRACOONのリンクが、新たに続々と発見されました。これらのリンクも、Microsoft 365に扮して認証情報やセッションクッキーを窃取し、MFAを回避する目的で使用されていました。また、攻撃者はメールの件名にさまざまなキーワードを埋め込んでいたことが分かりました。具体的には「Shipping Document(配送記録)」、「New Brazil File(ブラジルに関する新規のファイル)」、「China Shippement(中国発送)」、「Document from China(中国からの書類)」などが挙げられます。今回はManaged XDRチームの対応により、被害アカウントの正確な特定が可能となりました。さらに当該ユーザに対しては、速やかにパスワードの変更を促しました。

まとめおよび推奨事項

不正アクセスや認証情報窃取への対策として、MFAが盛んに推奨されています。MFAはたしかに強力なセキュリティツールですが、機密情報やオンラインアカウントを保護する万能薬ではない点に、注意する必要があります。

特に本稿で挙げたEvilProxyを始めとする攻撃により、MFAの限界が露呈し始めています。これらの攻撃者は、ネットワーク上の通信データに割り込んで不正な操作を行うことで、MFAによる追加のセキュリティ網を無効化しようとします。

今回の攻撃者がPDFファイルをDRACOON.teamに配備した目的は、メールセキュリティの回避にあると考えられます。攻撃者はこうした正規のファイル共有サービスを不正利用することで、検知を回避しながら攻撃の効果を高めてきました。DRACOONに限らず、正規のサービスは、セキュリティシステムによる監視をすり抜ける場合があるため、攻撃グループの間では有用なツールとして認識されています。

本稿で挙げたインシデントから示される重要な教訓は、メールの送信元アカウントが既知または信頼できる人であったとしても、実際にその本人が意図して送ったものとは限らない点です。信頼できる人から来たメールであっても、リンクのクリックや添付ファイルのダウンロードに際しては細心の注意を払い、警戒を持続させることが重要です。

EvilProxyなどのリバースプロキシによるフィッシング攻撃を検知する上では、Trend Micro Managed XDRが特に有効です。本ソリューションでは、ネットワーク監視とパターン分析を継続的に行い、脅威インテリジェンスを駆使することで、攻撃を迅速に特定し、影響範囲にあるユーザに注意喚起を行うことが可能です。

企業や組織で実践できるセキュリティ対策の例を下記に示します。

- セキュリティ意識の向上:ユーザ向けに、セキュリティ意識を高めるセッションや包括的なトレーニングを定期的に実施する。詳細な情報や実践的なガイドを提供することで、潜在的なリスクやその対処法に関する理解が深められる。特に、リンクのクリックなどに際しては、URLが正規のものであるかを確認するように、強調して伝える必要がある。不正なURLの可能性を念頭に警戒心を維持し、信頼できる手法によってWebサイトの正当性や安全性を確認するように、習慣づけることが推奨される。また、フィッシング攻撃のシミュレーションに基づく訓練を定期的に実施することも、従業員間におけるセキュリティ意識を向上させる活動として期待できる。

- フィッシング耐性を持つMFAの導入:セキュリティ向上の手段として、フィッシング耐性を持つMFAの導入が推奨される。例えば、YubiKeyのようなハードウェアを用いたFIDO(Fast IDentity Online)ベースの認証方式や、パスワードレスなMFAを採用することで、企業や組織内の認証プロセスは大幅に強化され、認証情報の窃取をより効果的に防げるようになる。

- メール向けセキュリティ対策:企業や組織の従業員や利用顧客をメール攻撃から保護する上では、「Trend Micro Email Security」のようなメール向けセキュリティソリューションが有効である。送信者ドメイン認証機能としてDMARC(Domain-based Message Authentication, Reporting, and Conformance)、SPF(Sender Policy Framework)、DKIM(Domain Keys Identified Mail)を導入することで、メールのセキュリティはさらに向上する。

- 継続的な監視:不正アクセスなどの活動を迅速に特定、調査、対処できるように、堅牢な監視システムを導入する。これによって、Microsoft 365のアクセスログやMFAログを集中的に取得し、厳密な検査を継続的に実施する。ブルートフォース攻撃や、本来不可能なはずのアクセス経路を検知した際には、自動で当該アカウントを即時無効化またはロックすることも考えられる。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)について、こちらで確認してください。

参考記事:

Threat Actors Leverage File-Sharing Service and Reverse Proxies for Credential Harvesting

By: Buddy Tancio, Trent Bessell, Aldrin Ceriola

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)