ランサムウェア

ランサムウェアTargetCompanyが「完全に検出不能」化パッカーを使用

本稿では、ランサムウェア「TargetCompany」が、マルウェアを「FUD(Fully Undetectable:完全に検出不能)」にするための難読化エンジン「BatCloak」を利用した手口について解説します。

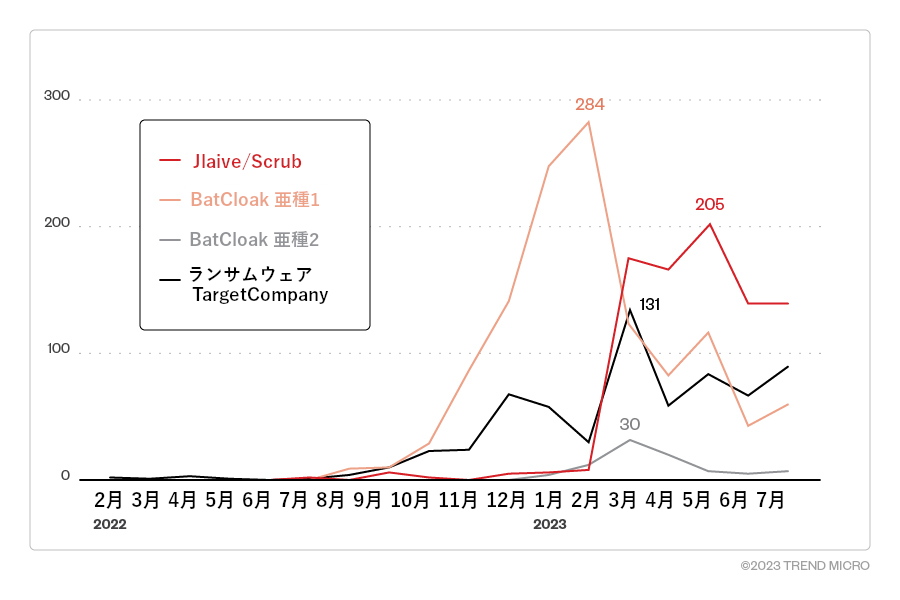

2023年初め、トレンドマイクロは、RAT(リモート・アクセス・トロージャン)である「Remcos」とランサムウェア「TargetCompany」を組み合わせたアクティブな攻撃を確認しました。この攻撃の展開を以前の検体と比較したところ、FUDパッカーをバイナリに実装していることが判明しました。また、観測したテレメトリデータと外部の脅威ハンティング情報を利用することで、開発段階にある初期の検体を収集することができました。さらに、本攻撃の展開時に標的とされていた被害者も発見しました。

Remcos RATの展開達成手法

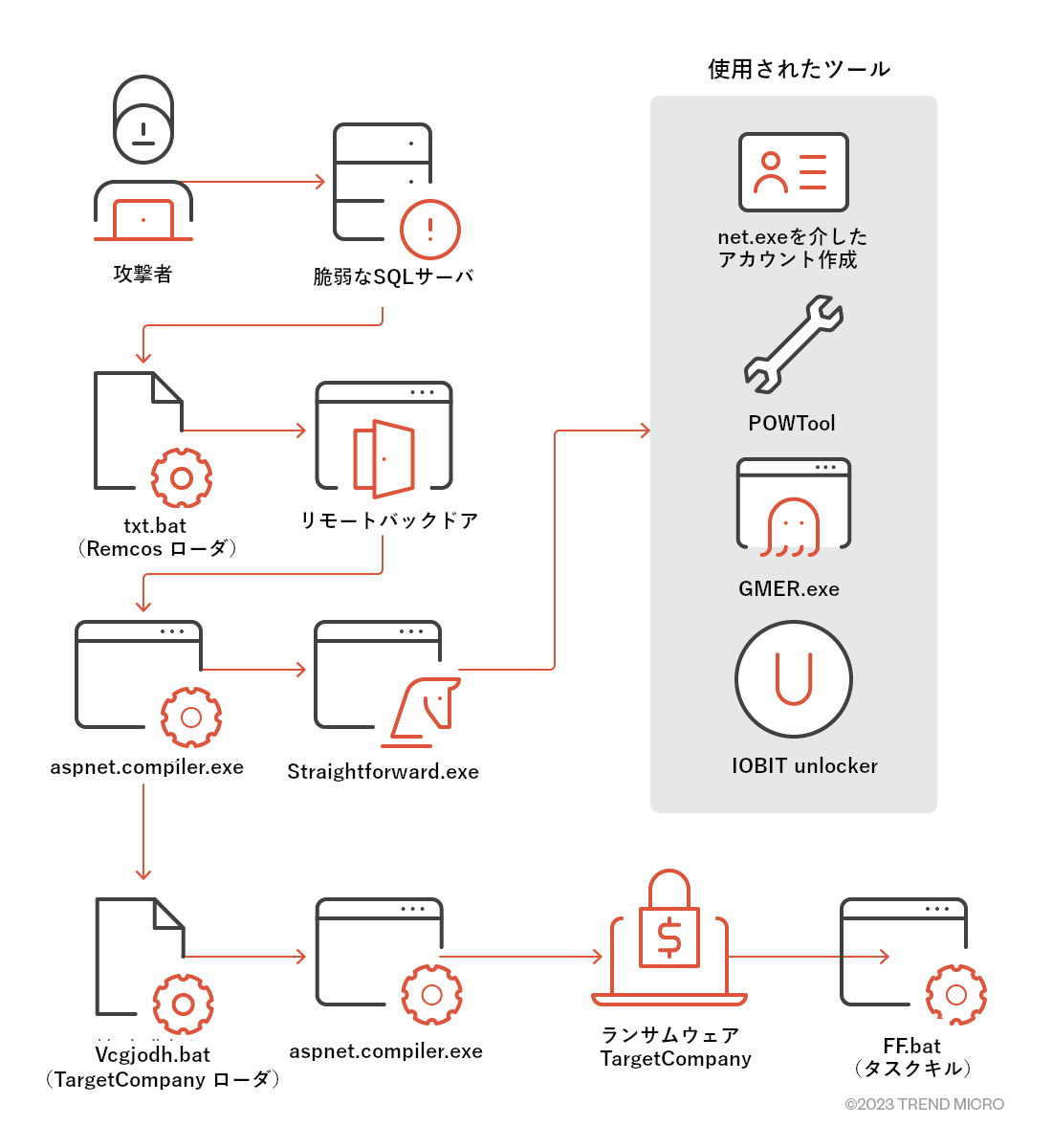

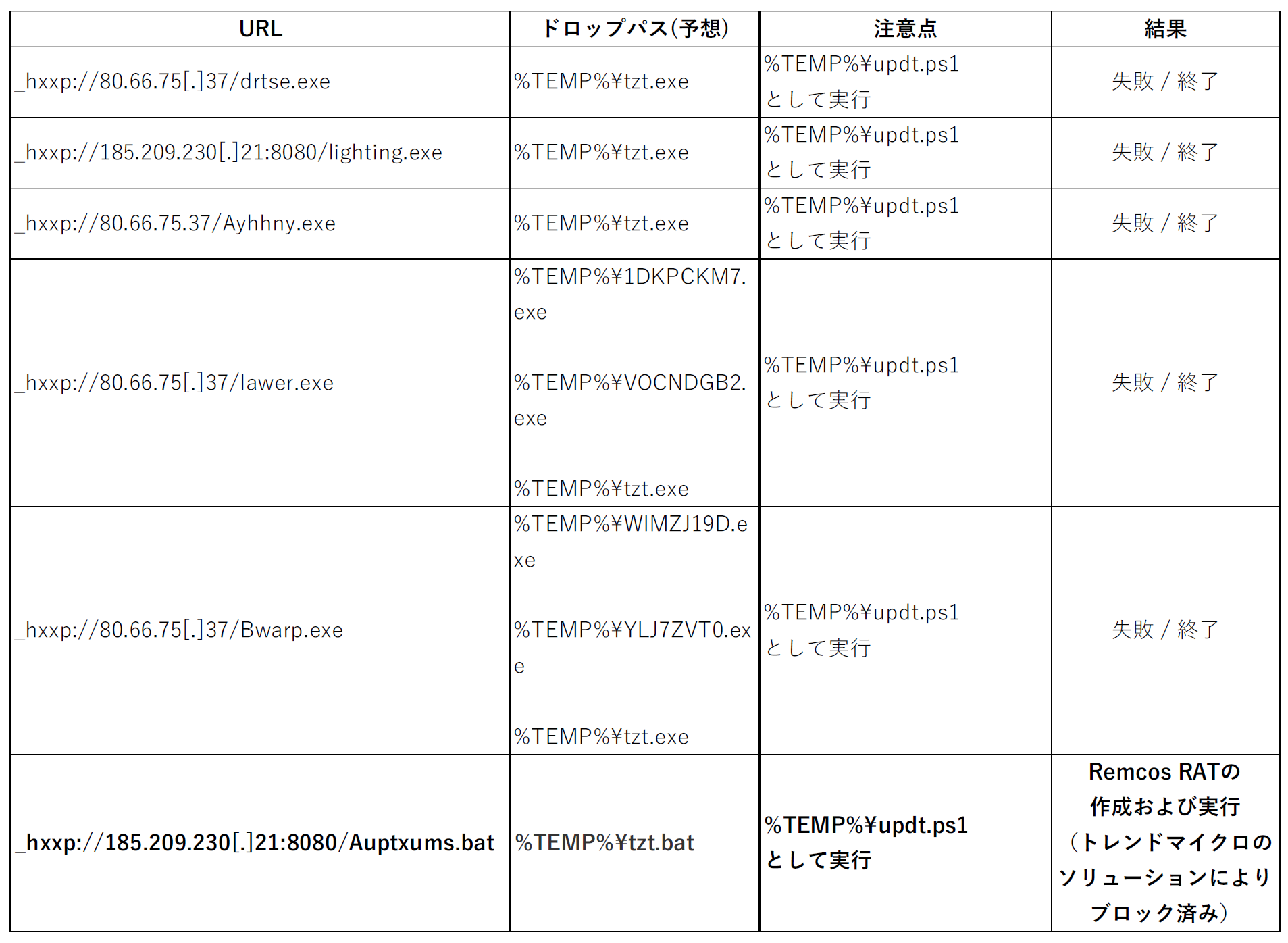

以前の記事で紹介したTargetCompanyによる攻撃と同様に、この最新亜種でも脆弱なSQLサーバの悪用を起点としてRemcos RATの展開を行います。そしてRemcos RATの展開に成功するまで、URLや適用可能なパスを変更するなど、さまざまな方向からダウンロードと実行を試みます。

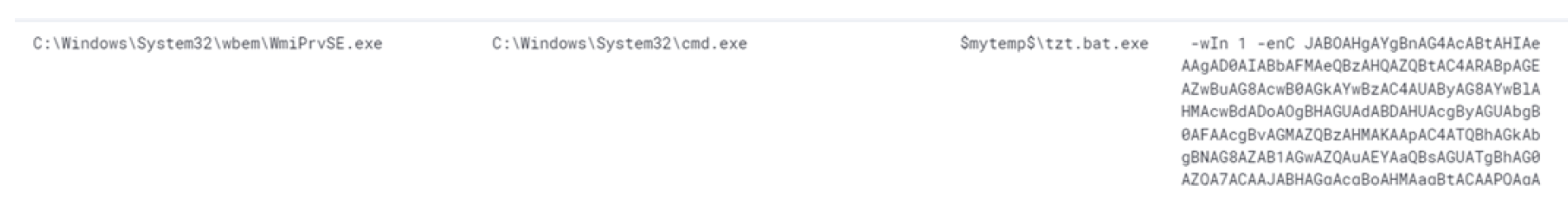

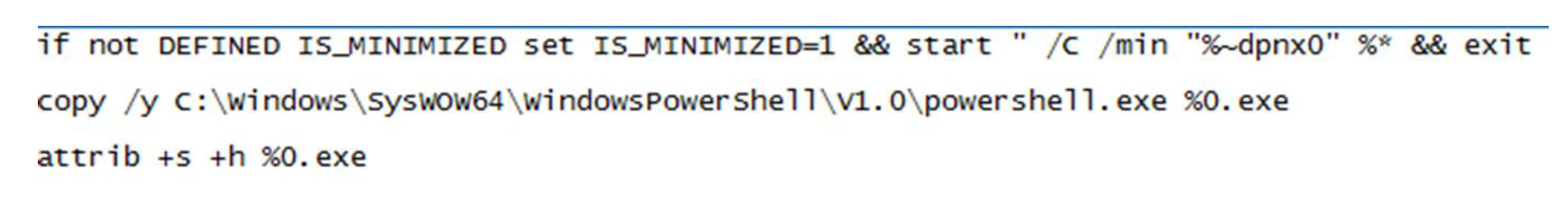

セキュリティソリューションにより初期の攻撃がブロックされたため、攻撃者はFUDパッカーを使用したバージョンの使用を選択しました。RemcosとTargetCompanyにより使用されているFUDパッカーは、BatCloakが使用している形式との類似性が非常に高いパッケージとなっています。ここでは、アウターレイヤとしてバッチファイルが使用されています。その後、PowerShellを使用してLOLBins実行のための復号およびロードが実施されます。

正規ツール「Metasploit」の悪用

解析の結果、本亜種は活動時に一般的なペネトレーションテストツールであるMetasploitおよびMeterpreterというツールを使用していることが判明しました。攻撃グループによる本ツールの使用については、多くが未確認であったため、確認された以下のMetasploitの機能は大変興味深いものです。

- ローカルアカウントの検索要求や追加

- GMERの実行

- IObit Unlockerの実行

- PowerTool(もしくはPowTool)の実行

その後、Remcos RATはFUDパッカーを使用したTargetCompanyランサムウェア本体をダウンロードし、展開する最終ルーチンをレジュームします。

各ローダの相違点

当初、バッチファイルを用いるマルウェアファミリ(AsyncRAT、Remcos、ランサムウェアTargetCompany)内において、各CMDFileは互いに区別がつきませんでした。CMDFileの使用における差異は、コマンドライン実行やメインバイナリのロード時に生じ始めます。AsyncRATは、ペイロードの展開に際して、解凍および復号を使用しますが、RemcosとTargetCompanyに関連するローダは、ペイロードの展開の際、解凍のみを使用し暗号の復号は行いません。さらに、後者は構造の外観を変更しますが、機能は引き続き維持されます。

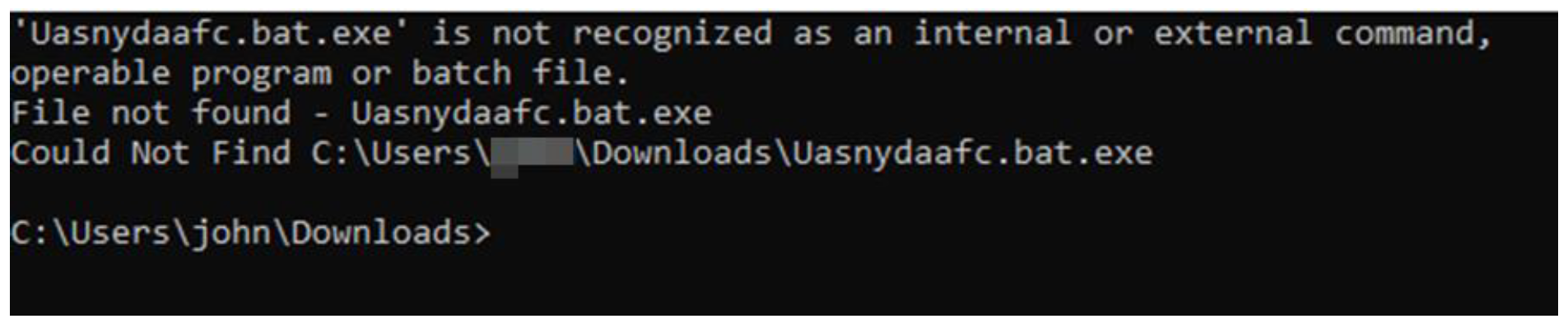

AsyncRAT ローダの場合、システムのアーキテクチャが 32 bitか 64 bitかを問わず、CMDFileはバイナリペイロードを正常にロードします。一方、RemcosとTargetCompany の場合では、難読化が解除された Remcos CMDFileがSysWOW64フォルダでのみ動作するように、powershell.exeファイルがハードコードされています。

つまり、ペイロードバイナリは32 bitと64 bitの両システムで動作するにもかかわらず、PowerShellファイルがハードコードされることで、通常は 64 bitシステムでしか動作せず、 32 bitシステムでは実行されないことがほぼ保証されます。Microsoftは、バージョン2004(2020年半ばにリリース)以降、新たなWindows 10のシステムを64 bitとすることを要求しています。また、Windows 11が32 bit OSでリリースされたこともありません。従って、32 bit OSで本マルウェアを実行する可能性は極端に低くなります。

技術の採用

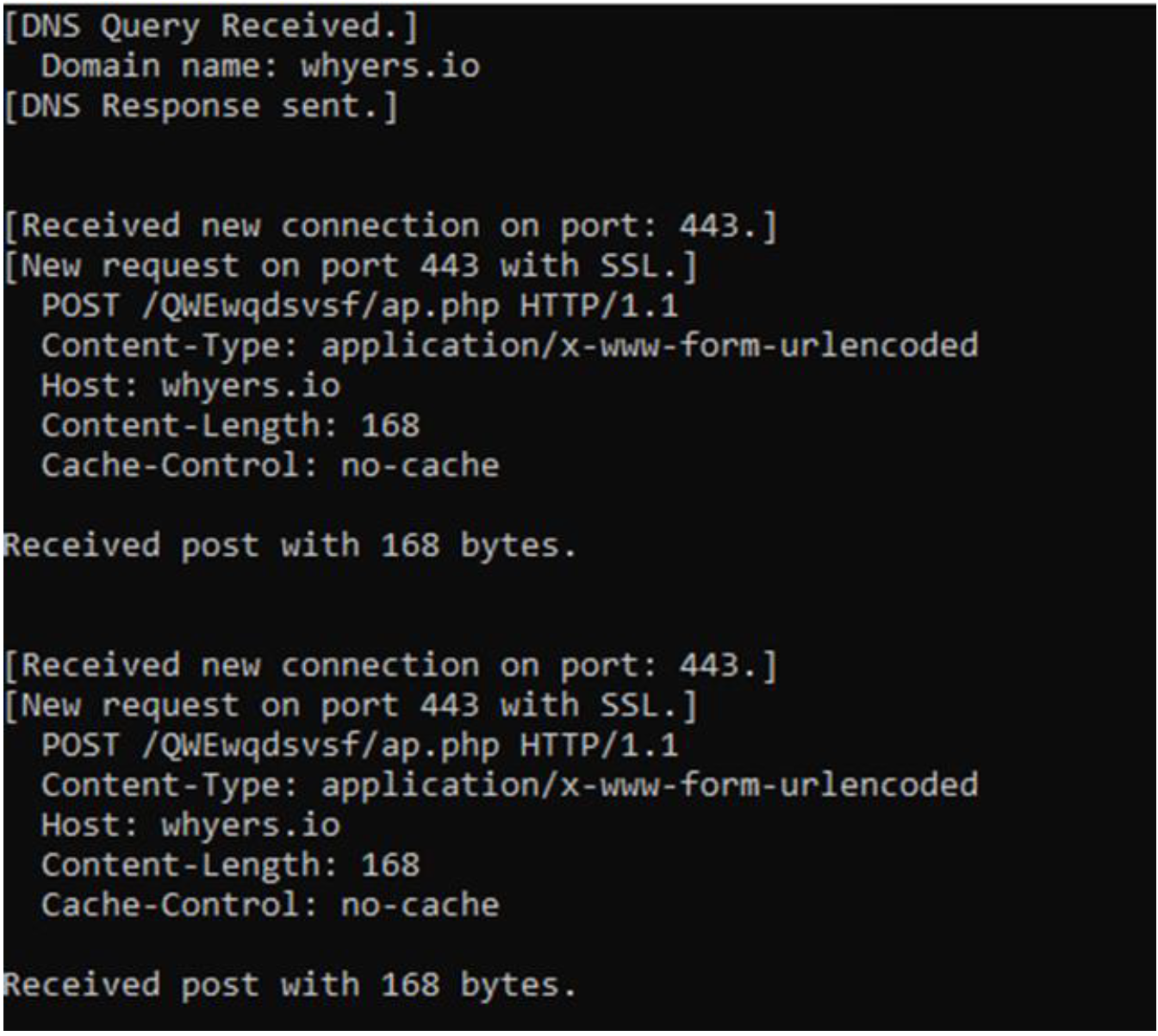

トレンドマイクロが、PowerShellに関連する不審なネットワーク接続を調査したところ、TargetCompanyの新亜種を発見しました。ペイロードバイナリを確認したところ、この亜種は前述のランサムウェアファミリの第二バージョンに属することが判明しました。このバージョンの特徴として、「/ap.php」ランディングページを介したC&C(コマンド&コントロール)サーバへの接続が挙げられます。

IPアドレスやURLを解析した結果、トレンドマイクロは公開リポジトリの検体がRemcos RATであることを確認しました。バッチファイル難読化の用途やRemcosの実行にTargetCompanyの攻撃手法が包含されている点を考慮すると、上記技術が本検体により用いられていても驚くべきことではありません。さらに解析を進めた結果、公開リポジトリでは検出されていないRemcosの認証済み検体も発見しました。

インサイト

FUDマルウェアは、当初の段階ではセキュリティソリューションによる検出をほぼ回避します。また、ランサムウェアに特化していない一般的なセキュリティ対策では、さらに検出率は低下します。加えて、近い将来、異なる形式のパッカーも開発されると予測されています。

ランサムウェアを早期に検出することで、セキュリティ対策チームや解析者はFUDパッカーを初期段階で確認することができます。また、ランサムウェアの挙動やコーディングが一定のフローに従っているため防御が容易になります。さらに、早期検出により、企業や組織のセキュリティ対策チームは、外部の脅威インテリジェンス情報や公開リポジトリを介して、最新の状況を確認することも可能となります。

攻撃者は、さまざまな攻撃手法を日々進化させ続けています。FUDパッカーやMetasploitを使用する技術は、セキュリティソリューションによる検出を回避するために以前から存在していましたが、その有効性を過小評価することは危険です。

TargetCompanyの被害者の大半は、脆弱なSQLサーバの悪用によりシステムへ侵入されています。セキュリティ対策チームは、各システムを防御するために、可視性を確保し、可能性のあるアッタクサーフェスをすべて確認する必要があります。

FUDパッカーは改ざんを容易にするツールですが、現在のセキュリティソリューションの多くはこうした進化への対応に遅れを取っています。一方で、AIや機械学習ベースのファイルチェック、挙動検知機能、ネットワークブロッキングなどは多層防御として働き、FUDパッカーの脅威によるリスクを軽減します。組織や企業は、侵入の試みや不正活動の実行を阻止するために、システムとネットワークに関する意識を向上させる訓練を実施することが大切です。

参考記事

TargetCompany Ransomware Abuses FUD Obfuscator Packers

By: Don Ovid Ladores, Nathaniel Morales

翻訳:新井 智士(Core Technology Marketing, Trend Micro™ Research)