ランサムウェア

ランサムウェアスポットライト:Akira

ランサムウェア「Akira」は、二重恐喝、サービスとしてのランサムウェア(RaaS)、さらに独自の支払い方法を利用することで、急速に拡大しているランサムウェアです。ランサムウェア「Ryuk」の後継とされる「Conti」と関連があるとされています。

ブロックチェーンおよびソースコードデータに基づくレポートによれば、ランサムウェア攻撃グループ「Akira」は、現在は解散したランサムウェア攻撃グループ「Conti」と関連があるとされています。最近で最も悪名高いランサムウェアの一つであるContiは、標的型攻撃を行うことでよく知られたランサムウェア「Ryuk」の後継であるとされています。

ランサムウェアを駆使するサイバー犯罪者たちが手口を洗練させ、さらに高度なランサムウェアを開発し、企業や組織に金銭的および評判上の損害を与え続ける中、企業や組織は、複雑な脅威に効果的に対抗するために、サイバーセキュリティ体制の強化が必要です。本稿では、経験豊富で高度なスキルを備えた攻撃グループが指揮する新たなランサムウェアAkiraについて解説します。

企業や組織が知っておくべきこと

ランサムウェアAkiraは、2023年3月に登場し、主にアメリカとカナダの企業を標的にしています。

Tor上にあるこのランサムウェアのリークサイトは、セキュリティ企業Sophosのレポートによれば、「1980年代のグリーンスクリーンコンソール」を彷彿とさせる、独特のレトロな外観が特徴で、特定のコマンドを入力することで操作できます。

このランサムウェアのコードを解析したところ、2023年に登場したAkiraは、2017年に活動していたランサムウェアAkiraとは全く異なっています。しかし、双方とも暗号化されたファイルの拡張子に「.akira」を使用しています。

Akiraの攻撃者は、Contiのランサムウェア攻撃グループの関係者とされており、両者のランサムウェアの間にコードの類似性が認められます。セキュリティ企業Arctic Wolf Labsは、2023年7月、AkiraがContiとコードを共有していると報告しましたが、Contiのソースコードが流出した際、様々な関係者がそのコードを使用して独自のランサムウェアを作成、または改変を行ったため、現在、Contiとの関連付けが一層困難になっているとも指摘しています。

トレンドマイクロの解析によれば、Akiraは、Contiを基にしており、文字列の難読化やファイルの暗号化など、Contiと類似の手法を使用し、Contiが避けるのと同じファイル拡張子も避けています。Akiraの攻撃者が企業や組織をターゲットにする主な動機は、金銭を得ることであると考えられます。

AkiraのRaaSモデルを利用する攻撃グループは、二重恐喝の手口を採用し、デバイスやファイルを暗号化する前に、被害者の機密情報を窃取しています。同じくArctic Wolf Labsの報告によると、Akiraの攻撃者は、被害者にファイルを復号してもらうか、暴露されないようにその機密情報を削除してもらうかの選択肢を示し、どちらか一方の対応に身代金の支払いのみを求めるという興味深い手口を取っています。Akiraの身代金要求は、一般的に20万ドルから400万ドル以上に及んでいます。

2023年9月12日、アメリカ合衆国保健福祉省の保健部門サイバーセキュリティ調整センター(HC3)は、ヘルスケア業界へのAkiraの攻撃に関する警告を発表しました。

最近の活動について

2023年6月、Akiraは確認されてからわずか3ヶ月後に攻撃対象のシステムをLinuxの端末まで拡大しました。セキュリティリサーチャーのrivitna氏は、Akiraの攻撃者がLinux向けの暗号化ツールを使用し、VMware ESXiの仮想マシンを狙っていることをX(旧ツイッター)上で報告しました。

一方、同年8月には、インシデント対応専門家のAura氏は、多要素認証(MFA)を設定していないCisco VPNアカウントがAkiraの新たな標的になっていると発表しました。

さらに、Ciscoは、2023年9月6日にセキュリティ勧告を公表しました。それによると、Akiraの攻撃者は、Cisco製品のリモートアクセスVPN機能に存在するゼロデイ脆弱性CVE-2023-20269を突いて攻撃を行っています。この脆弱性は、Cisco Adaptive Security Appliance(ASA)ソフトウェアとCisco Firepower Threat Defense(FTD)ソフトウェアの2つに存在しており、Ciscoによると、この脆弱性が悪用されると、不正なリモートアクセスのVPNセッションを確立するための有効な認証情報の特定が可能となり、特にCisco ASAソフトウェアリリース9.16以前を使用しているシステムでは、その結果、クライアントレスのSSL VPNセッションを開始することが可能となります。

最新の情報として、セキュリティ企業のSentinel Oneは、2023年8月に登場したAkiraの新たな亜種「Megazord」に関する解析動画を公開しました。この新たな亜種は、特撮番組「パワーレンジャー」にちなんだ「POWERRANGES」という拡張子でファイルを暗号化し、使用する脅迫状も「powerranges.txt」と名付けられ、被害者には、TOXメッセンジャー経由でランサムウェアの攻撃者と連絡を取るよう指示しています。

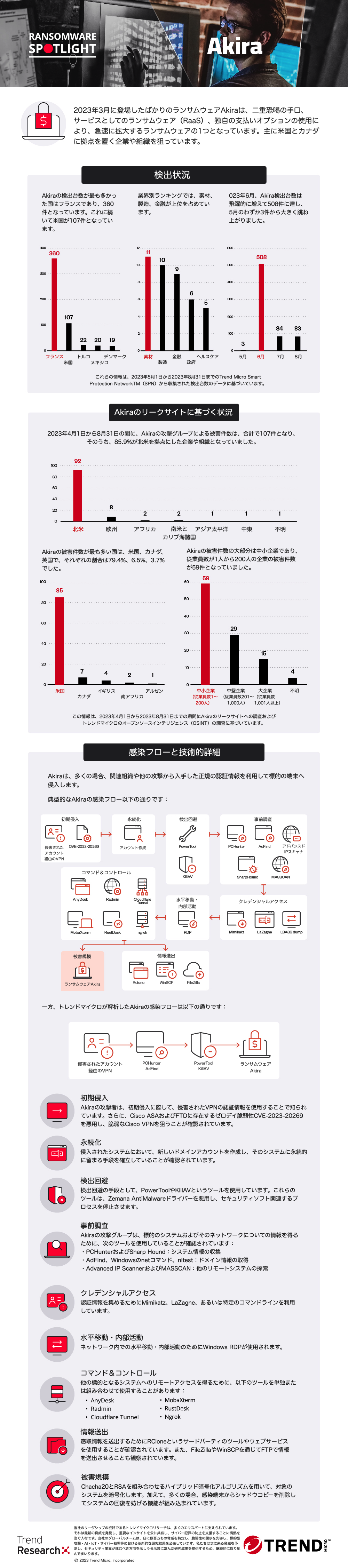

検出台数の国別・業界別ランキング

Akiraは、新規かつ標的型の傾向が強いため、検出台数は他のよく知られたランサムウェアに比べてまだ少なくなっています。Trend Micro™ Smart Protection Network™(SPN)のデータによると、2023年5月1日から8月31日にかけて、Akiraが最も多く検出された国はフランスで、検出台数の53.1%を占めています。そして、米国とトルコがそれぞれ107件、22件と続いています。

さらにSPNを業界別に見ると、検出台数の大半が明確にされていません。一方、セグメント別では、中小・中堅企業が約80%を占めています。確認された業界情報の中では、素材、製造、金融がこの3か月間で上位に名を連ねています。

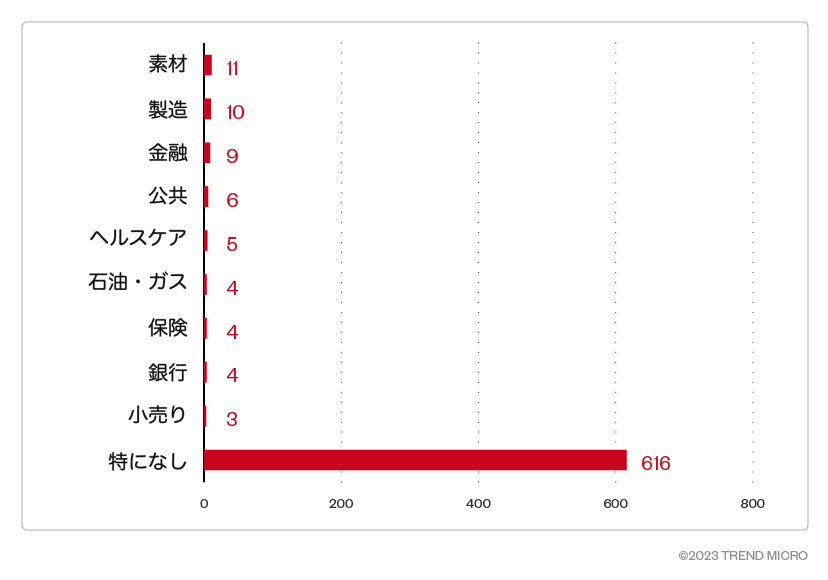

検出台数の月別推移を見ると、2023年6月に508件と顕著な増加を示し、他の月よりも大幅に高くなっています。一方、最も検出台数が少なかったのは2023年5月で、わずか3件となっています。

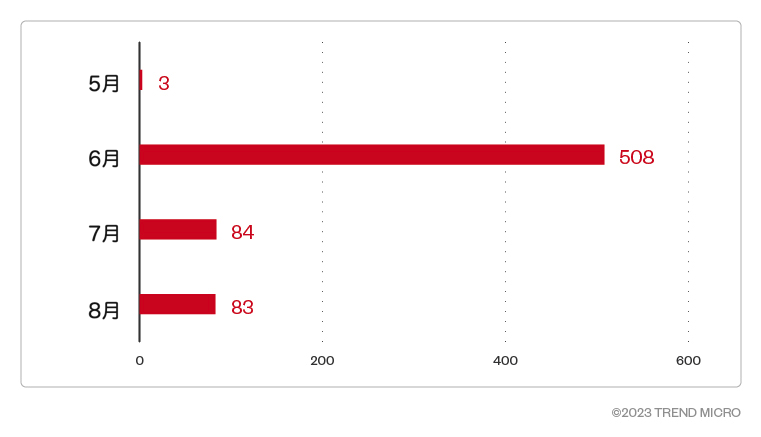

ランサムウェアAkiraのリークサイトに基づく対象地域と業界

次に、Akiraの攻撃グループが運営するリークサイトのデータを見てみましょう。このデータは、Akiraの攻撃者によって標的にされた企業や組織に関する詳細情報を含んでいます。

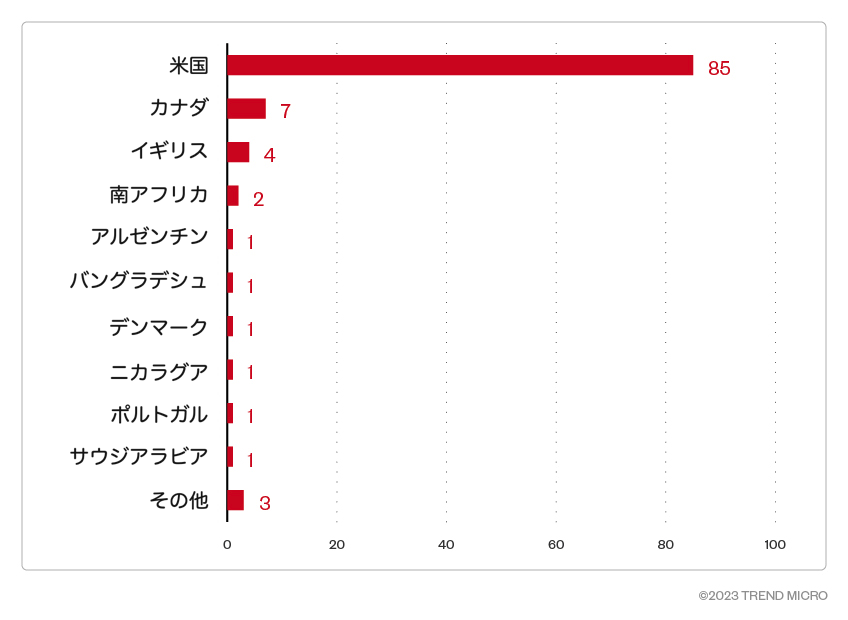

トレンドマイクロのオープンソースインテリジェンス(OSINT)調査およびリークサイト双方のデータを確認してみると、Akiraの攻撃グループによる被害件数は、2023年4月1日から8月31日の間に107件に及んでいます。被害に遭った企業や組織の中で、特に85.9%が北米に拠点を置いていました。

トレンドマイクロの調査によると、Akiraの被害件数のほとんどである59件が、1~200人の従業員を持つ中小企業であることが判明しました。その一方で、中堅企業および大企業がそれぞれ第2位、第3位にランクされています。なお、リークサイトデータを業界別に見ると、最も攻撃を受けた業界は、学術および専門サービスで、建設および素材がそれに続いています。

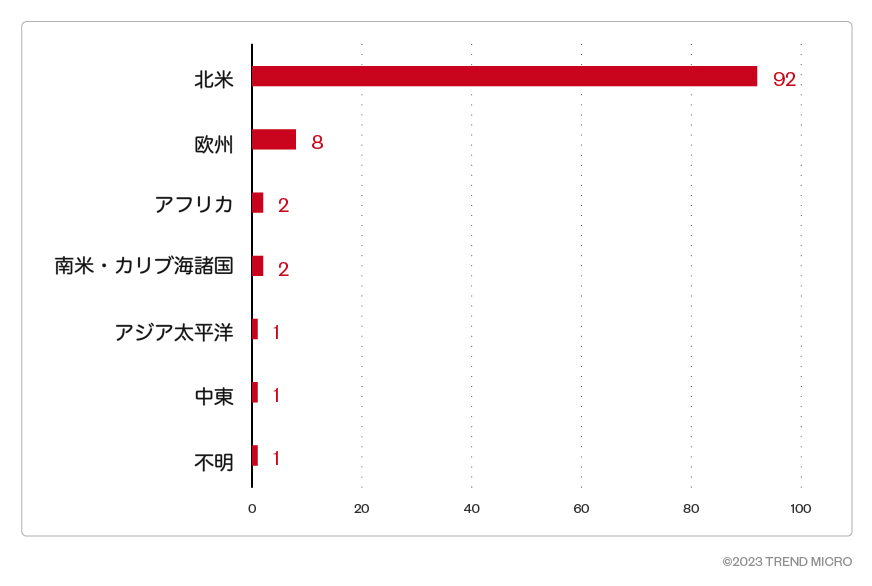

感染フローと技術的詳細

Akiraは、通常、提携先や他の攻撃から窃取した認証情報を使用して、標的の環境に侵入します。この場合、PCHunter、AdFind、PowerTool、Terminator、Advanced IP Scanner、Windows Remote Desktop Protocol(RDP)、AnyDesk、Radmin、WinRAR、Cloudflareのトンネリングツールなどのサードパーティツールを使用していることが観察されています。図8は、Akiraの感染フローを示しています。

初期侵入

初期侵入の際、Akiraは侵害されたVPNの認証情報を使用することで知られています。また、Cisco ASAおよびFTDに存在するゼロデイ脆弱性CVE-2023-20269を利用して、脆弱なCisco VPNをターゲットにすることも確認されています。

永続化

侵害されたシステムに新しいドメインアカウントを作成して永続化を確立することが確認されています。

検出回避

検出回避のために、Zemana AntiMalwareドライバを悪用してセキュリティソフト関連のプロセスを終了するPowerToolまたはKillAVツールを使用していることが確認されています。

事前調査

被害者のシステムおよび接続されたネットワークに関する情報を得るために、以下を使用していることが確認されています。

- システム情報を収集するためのPCHunter、SharpHound

- ドメイン情報を取得するためのAdFind、net Windowsコマンド、nltest

- 他のリモートシステムを発見するためのAdvanced IP ScannerおよびMASSCAN

クレデンシャルアクセス

認証情報を収集するためにMimikatzやLaZagne、特定のコマンドラインを使用します。

水平移動・内部活動

被害者のネットワーク内での水平移動・内部活動に際してWindows RDPを使用します。

コマンド&コントロール

窃取された情報を抽出するためにサードパーティのツールおよびウェブサービスRCloneを使用していることが確認されています。さらに、File Transfer Protocol(FTP)を介して窃取情報を抽出するために、FileZillaまたはWinSCPを使用していることも確認されています。

- AnyDesk

- Radmin

- Cloudflare Tunnel

- MobaXterm

- RustDesk

- Ngrok

情報送出

窃取された情報を抽出するためにサードパーティのツールおよびウェブサービスRCloneを使用していることが確認されています。さらに、File Transfer Protocol(FTP)を介して窃取情報を抽出するために、FileZillaまたはWinSCPを使用していることも確認されています。

被害規模

Chacha20とRSAを組み合わせたハイブリッド暗号化アルゴリズムを使用して、対象のシステムを暗号化します。さらに、影響を受けたシステムからシャドウコピーを削除することによってシステムの回復を妨げる機能など、ほとんどの現代のランサムウェアバイナリと同様の特徴を持っています。

その他の技術的詳細

詳細については、こちらをご参照ください。

MITRE tactics and techniques

詳細については、こちらをご参照ください。

使用されるツール、脆弱性悪用、その他マルウェアの概要

詳細については、こちらをご参照ください。

推奨事項

ランサムウェアに精通した攻撃者が、より洗練されたランサムウェアを開発し続ける中、企業や組織は進化する脅威から積極的に守る必要があります。ランサムウェアの脅威が変化し、世界中の企業や組織が脆弱性の悪用によってターゲットにされるにつれて、金銭的及び評判上の損害を避けるために、セキュリティ体制を強化する必要があります。

以下は、企業や組織がランサムウェア攻撃から極めて重要なデータを守るためのセキュリティ上のベストプラクティスです:

- 監査とインベントリの実施

- 資産とデータの棚卸しを実施する

- 許可された機器、許可されていない機器、ソフトウェアなどを特定する

- イベントログ、インシデントログの監査を実施する

- 設定確認と監視活動の徹底

- ハードウェアおよびソフトウェアの設定管理を確認する

- 管理者権限を付与し、従業員の役割に必要な場合のみアクセスできるようにする

- ネットワークポート、プロトコル、サービスの監視を徹底する

- ファイアウォールやルータなどのネットワークインフラ機器のセキュリティ設定を有効化する

- 正規のアプリケーションのみを実行するソフトウェア許可リストを設定する

- 修正パッチ適用とアップデートの実施

- 定期的な脆弱性診断の実施を徹底する

- OSおよびアプリケーションのパッチ適用または仮想パッチを活用する

- ソフトウェアやアプリケーションの最新バージョンへのアップデートを徹底する

- 防御および復旧に備えた活動の実施

- データ保護、バックアップ、リカバリ対策の実施を徹底する

- 多要素認証を導入する

- 適切なセキュリティソリューションの導入

- サンドボックス解析による不正メールのブロック機能を導入する

- メール、エンドポイント、Web、ネットワークなど、システムのすべてのレイヤーに最新バージョンのセキュリティソリューションを導入する

- システム内の不審なツールの存在など、攻撃の兆候を早期検知する機能を実装する

- AIや機械学習による高度な検知技術を活用する

- セキュリティ関連のトレーニングやテストの徹底

- 従業員に対するセキュリティスキルの定期的な研修と評価を実施する

- レッドチーム演習や侵入テストを実施する

トレンドマイクロのソリューション

- 「Trend Vision One™」は、多層防御と挙動監視を提供し、ランサムウェアが不可逆的な損害をもたらす前に、不審な挙動やツールを早期にブロックすることが可能です。

- 「Trend Cloud One™ Workload Security」は、脆弱性を悪用する既知および未知の脅威を阻止します。こうした防御は、仮想パッチや機械学習などの技術によって実現されます。

- 「Trend Micro™ Deep Discovery™ Email Inspector」は、カスタムサンドボックスと高度な解析技術により、ランサムウェアの侵入口となるフィッシングメールなどの不正なメールを効果的にブロックします。

- 「Trend Micro Apex One™」は、ファイルレスの脅威やランサムウェアなどの高度な懸念に対して、次世代レベルの自動検知と対応を実現し、エンドポイントの防御を確実なものとします。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Ransomware Spotlight: Akira

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)