マルウェア

大規模言語モデル(LLM)を謳ったFacebook広告からアカウント窃取ツールが拡散

大規模言語モデル(LLMs:Large Language Models)を謳った広告をFacebookの有料プランによって展開し、不正なコードを拡散させた攻撃事例について解説します。攻撃者は、被害者端末に不正なブラウザ・アドオンをインストールさせ、認証情報の窃取を試みます。

近年、膨大な言語データを統計的に学習する「大規模言語モデル(LLMs:Large Language Models)」が脚光を浴び、汎用人工知能に近づくものとして注目されています。LLMを早期に導入した企業は、マーケティング、コピーライティング、データ分析・処理などのクリエティブ業界を含め、強い競争力を確保できると考えられます。その一方、サイバー犯罪者も、LLMやAI技術に対する関心の高まりを逆手に取って、攻撃の機会を生み出そうと画策しています。

本稿では、こうした傾向を示す攻撃事例として、LLMを謳った広告をFacebookの有料プランによって展開し、不正なコードを拡散させた手口について解説します。この攻撃者は、被害者端末に不正なブラウザ・アドオンをインストールさせ、認証情報の窃取を試みます。本攻撃では、URLリンクのリダイレクトに「rebrand.ly」などのURL短縮サービスが、WebのホスティングにGoogleサイトが、不正なファイルの置き場にGoogle DriveやDropboxが使用されます。

トレンドマイクロでは、今回の発見事項をMeta社に共有しました。これに対しMeta社は、攻撃者やTTPs(Techniques:テクニック、Tactics:戦略、Procedures:プロシージャ)の追跡調査を行い、報告に挙がった不正なページや広告を削除しました。同社は、類似する不正な広告やページを発見できるように、今後も内外の脅威調査に基づいて検知システムを強化していく旨を表明しました。さらに最近では、インターネット上でマルウェアに狙われそうな企業を保護する新たな取り組みや、ユーザの安全性を高める推奨事項について発表しました。

感染経路

今回の攻撃者は、偽のプロフィール情報によってマーケティング会社などに偽装し、Facebookの有料広告プランを利用して被害者候補を誘導します。偽プロフィールであることを示す特徴として、ボットのフォロワーや買収されたフォロワーの存在、アカウントを乗っ取られたユーザや不審なユーザによるレビューコメント、オンライン履歴の短い点などが挙げられます。

これらの不正な広告では、生産性の向上、リーチ(到達率)や収益の増加、教育支援の効果が謳われ、その全てがAIによって行われることが強調されています。また、本稿執筆時点でEU(欧州連合)では利用できないAIチャットボット「Google Bird」にアクセスできるかのような宣伝も見受けられます(図1、2)。

上記の他、図4のように、「Meta AI」へのアクセスを謳った広告も発見されました。

被害者が広告のリンクをクリックすると、LLMのメリットを記載した簡単なWebサイトにリダイレクトされます。図5のように、本サイトには、「AIパッケージ」に扮するアーカイブのダウンロード用リンクが埋め込まれています。

アンチウイルスによる検知を回避するため、攻撃者は、「AIパッケージ」をパスワード付きアーカイブとして配布します。パスワードとしては、「888」や「999」といった簡単なものが使用されます。また、アーカイブは多くの場合、Google DriveやDropboxなどのクラウドストレージに配備されています。

AIパッケージの解析

正しいパスワードで復号、展開したアーカイブには、多くの場合、ただ1つのMSIインストーラファイルが含まれています。被害者が本インストーラを実行すると、インストール処理が始まり(図6)、ユーザ端末内に不正なChromeの拡張機能が配備されます。この拡張機能は、4つのファイル「background.js」、「content.js」、「favicon.png」、「manifest.json」から構成されます。さらに本インストーラは、バッチスクリプトを用いて稼働中のブラウザを停止し、再起動します。再起動後のブラウザ上では、不正な拡張機能が「Google翻訳(Google Translate)」に扮した状態で読み込まれています(図6、7)。

不正な拡張機能の解析

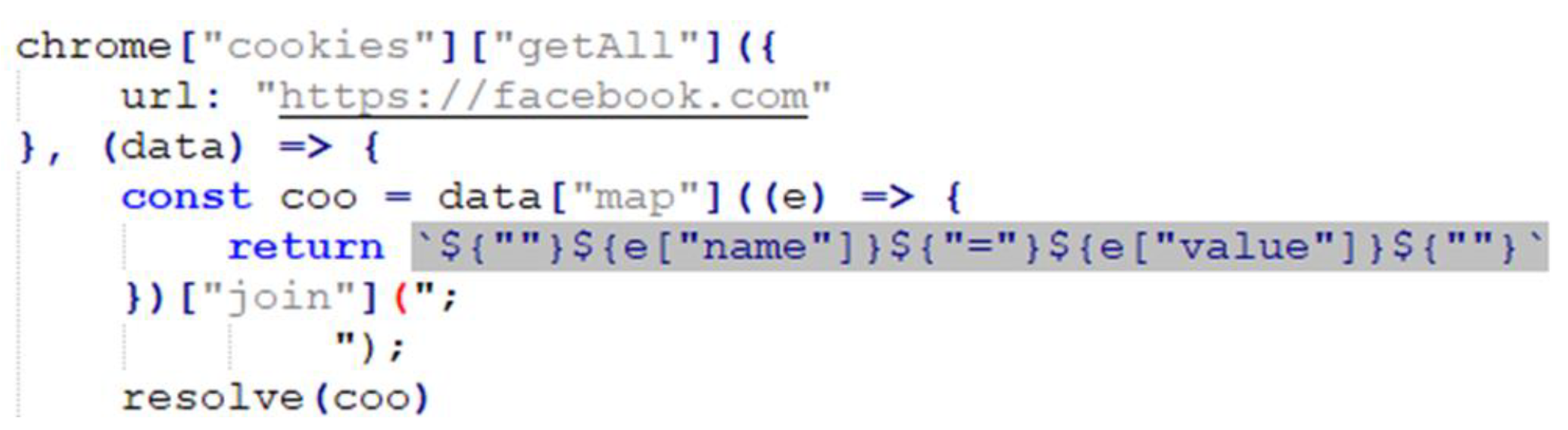

不正な拡張機能が行う処理の内容は、Chromeのバックグラウンド動作をサポートする「サービスワーカー(Service Worker)」のスクリプト内に記載されています。本スクリプトの難読化を解除すると、情報窃取の機能を備えていることが確認できます。具体的な動きとして、まず、Facebookのクッキー情報を窃取します(図10)。この際、一意なユーザIDの格納先であるクッキー「c_user」の存在確認を行います。存在しない場合は、処理を終了します。

次に当該スクリプトは、アクセストークンを窃取します(図11)。

続いて本スクリプトは、取得済みのアクセストークンを用いてFacebookの「GraphQL API」宛てにクエリを送信し、追加情報を取得します。第一のGraphQLクエリは、被害者のアカウントが管理するページの一覧情報を取得します。例えば、ビジネスID、ファンの数、当該アカウントで実行できるタスクの種類(分析、宣伝、メッセージ、モデレータ、コンテンツ作成、管理)、照合ステータスなどが挙げられます。

第二のGraphQLクエリは、対象アカウントのビジネス情報を取得します。例えば、ID、照合ステータス、広告アカウントの作成権限、シェア機能(Sharing)による収益化の資格情報、アカウントの作成時刻などが挙げられます。

第三のGraphQLクエリは、アカウントの広告関連情報を取得します。例えば、ID、アカウントステータス(有効、無効、未定、支払い猶予期間、停止済)、使用通貨、支払い済みであるか、広告料金の支払いサイクル、日ごとの支払限度額、支払済の金額、アカウント残高、アカウント作成日時などが挙げられます。

本情報窃取ツールは、さらに被害者のIPアドレスを取得します。最後に、これまでに窃取した情報、つまり、Facebookのクッキー情報、アクセストークン、ブラウザのユーザエージェント、管理対象ページ、ビジネスアカウント情報、広告アカウント情報の全てを1つに結合し、さらにURLエンコードとBase64エンコードを通した状態で、コマンドコントロール(C&C:Command and Control)サーバに流出させます(図12)。

なお、Webブラウザのユーザエージェントを格納する変数「nave」に対し、短い文字列を付加する処理が確認されました。この文字列は、検体に応じて変化する攻撃キャンペーンIDのような指標であり、攻撃者が各被害者の感染経路を特定する際に使用するものと考えられます。攻撃キャンペーン「gbard-ai[.]info」の場合、当該文字列は多くの場合、図13のようにアスタリスク(*)で始まり、パイプ文字(|)で終わります。

本調査では、攻撃キャンペーンIDとして下記が確認されました。

- fb |

- gs2 |

- gs4 |

- gv4 |

- s2 |

- ss8 |

- tu1 |

- v8 |

- v9 |

- voi2 |

- voi4 |

攻撃グループに関する知見

不正なスクリプトからは、ベトナム語で書かれたキーワードや変数が発見されました(図14、15)。この点より、攻撃グループの中には、ベトナム語を話せる、または理解できるメンバーが含まれている可能性があります。

まとめおよびセキュリティ推奨事項

今回調査した攻撃グループは、主に企業のソーシャルネットワーキング部門に属する管理職やマーケティング部門の専門職(企業でソーシャルネットワーキングサイトの管理を兼任している場合も多い)を狙い、利用端末を感染させる目的で活動していると考えられます。これを裏付ける証拠として、ドメイン名に「gooogle - bard」、「gbard」、「gbard -manager -meta」を含むさまざまなWebサイトから、同一のトラッカーIDが検出されました。

調査チームが本事例に関するインシデント対応のサポートにあたった際、攻撃者が被害者のMetaビジネスマネージャ(Metaビジネスアカウントの管理ツール)に不審なユーザを追加していたことが判明しました。さらにこの攻撃者は、自身のコンテンツを宣伝するために、被害者側の支払済みプロモーション枠を不正利用していました。これまでのところ、攻撃者が被害者側にコンタクトを取ろうとした形跡はありません。Facebookの調査によると、マルウェアなどを用いる攻撃グループは、恐喝よりもアカウント窃取を主目的に活動していることが、これまでの履歴から示されています。

本稿で挙げたような脅威に対抗する上では、Webレピュテーションサービスに基づくアンチウイルスソリューションが有効です。ユーザの方は、インターネットからダウンロードしたファイルを必ずスキャンにかけ、さらに、AI技術の急浮上に伴う過大な宣伝文句による騙しの手口に警戒することが重要です。本攻撃に対する最良の対策は、攻撃の可能性に「気づくこと」です。そのため、標的とされる可能性のある方は、下記の兆候に注意することを推奨します。

- 誘導先のWebサイトに「刺激的」なイメージや内容が散りばめられている:攻撃者はこうしたサイト内に不正なファイルへのリンクを埋め込む傾向がある。

- Google Bardへのアクセスを約束:当該ツールの利用は、一部の国々に限定されている。

- オファーの内容があまりにも良すぎる:通常、LLMやその関連システムの正規利用には、相応の料金が必要になるか、または、一定の使用制限が課せられる。

- 掲載された広告の言葉遣いや外観に一貫性が見られない。

- 誘導先のWebサイトに置かれたファイルは誰でもダウンロードできるようになっているが、パスワードがかけられている。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)について、こちらで確認してください。

参考記事:

Profile Stealers Spread via LLM-themed Facebook Ads

By: Jindrich Karasek, Jaromir Horejsi

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)