ランサムウェア

2023年上半期ランサムウェア脅威動向:猛威を振るった3つのランサムウェアグループLockBit、BlackCat、Clop

本稿では、2023年上半期に最も活発だった3つのランサムウェア、LockBit、Clop、BlackCatについて詳しく見ていきます。

本稿では、2023年上半期に最も活発だった3つのランサムウェア、LockBit、Clop、BlackCatについて詳しく見ていきます。

2022年以降、トレンドマイクロのデータによると、LockBitおよびBlackCatが特に多く検出されたRaaS(サービスとしてのランサムウェア)の提供者として浮かび上がっています。

LockBitの影響は、米国サイバーセキュリティ・インフラセキュリティ庁(CISA)、連邦捜査局(FBI)、各州の情報共有分析センター(MS-ISAC)、その他の国際的なセキュリティ機関の共同声明から確認されます。2023年6月における共同声明では、2022年に米国政府機関を対象としたランサムウェア攻撃のうち、6件中1件がLockBit関連であったと報じています。

BlackCatについては、2022年、ドイツの石油会社やヨーロッパの政府など、著名な機関を標的としたことで注目を集めました。現在、Clopを含むこれら3つのランサムウェアが、もっとも活発で進化している攻撃グループによって使用されているとして知られています。

本稿は、2023年の1月1日から6月30日までの期間に収集された、RaaS、恐喝グループのリークサイト、オープンソース調査(OSINT)、Trend Micro™ Smart Protection Network™(SPN)に関する情報に基づいています。なお、本稿では、旧来のランサムウェアや現在の脅威状況で目立った活動が確認されない攻撃グループは取り上げていません。また、報告する検出台数も、旧来のランサムウェアを含まない形で示しています。

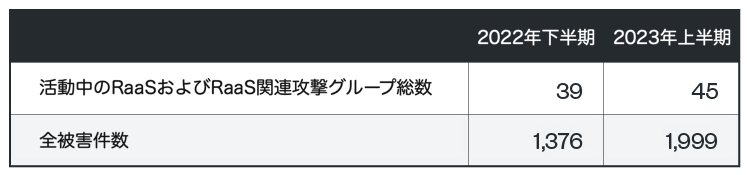

2023年上半期、活動中のRaaSやRaaS関連グループの件数、ランサムウェアによる被害を受けた企業や組織の件数も増加

トレンドマイクロのデータによれば、2023年の最初の6ヶ月間でメール、URL、ファイルの各レイヤーで合計6,697,853件のランサムウェア攻撃が検出・ブロックされたことが分かりました。この数字は、2022年下半期に検出された6,950,935件と比較して、わずかに3.64%減少しています。

ランサムウェア攻撃グループが公開しているリークサイトでは、攻撃に成功したものの身代金を支払わなかった企業や組織に関する情報が多数掲載されていました。このデータによると、RaaSやRaaS関連グループの件数は11.3%増加していました。

さらに、2023年の上半期にランサムウェアの被害を受けた企業や組織の被害件数は、2,001件に上り、2022年下半期と比べて45.27%増加したことが確認されました。

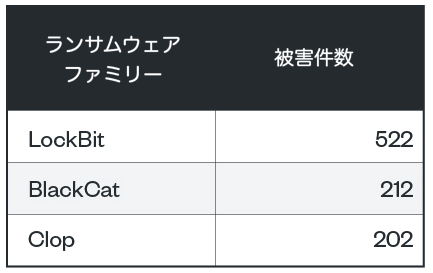

2023年上半期、複数のランサムウェアが活発な展開し、被害件数の上位に名を連ねる

2023年の上半期、LockBit、Clop、BlackCatが最も成功した攻撃を行った3つのランサムウェアとして注目されました。LockBitは、2022年からランサムウェアのトップとして君臨し、被害にあった企業や組織の被害件数の26.09%を占めています。一方、BlackCatは10.59%、Clopは10.09%の割合で被害件数に占められています。

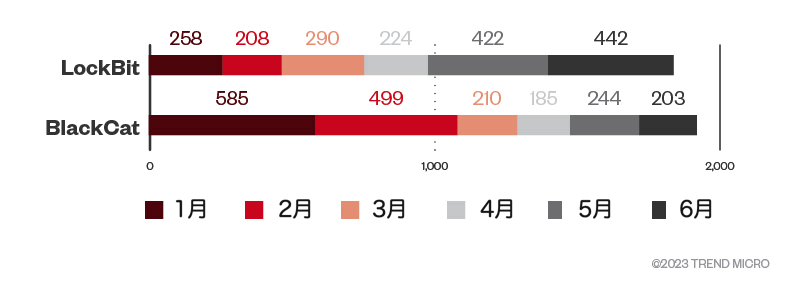

2023年の最初の4ヶ月、トレンドマイクロの顧客を対象としたランサムウェアの攻撃の検出台数の情報によると、2022年第4四半期からLockBitの活動が続いていることが確認されました。LockBitは、毎月約200件の検出台数を記録していましたが、5月と6月には急増しました。また、BlackCatは1月と2月の攻撃が活発であったものの、3月から6月には大きく減少しました。さらに、2023年上半期、トレンドマイクロの顧客を対象とした環境では、Clopの検出台数は確認されませんでした。

2023年上半期にLockBitが際立ち、大規模な攻撃で注目される

LockBitは、過去18ヶ月間で最も多く検出されたランサムウェアとしての地位を築いており、その実績は、2023年上半期に報道された数々の注目すべき攻撃でも顕著でした。2023年1月には、イギリス最大の郵便配達サービス、Royal MailがLockBitの攻撃の標的となり、その結果、国際輸出サービスがほぼ完全に停止しました。

2月には、ダブリンを拠点とするソフトウェア会社、Ion GroupがLockBitによる攻撃のターゲットとなりました。この攻撃の影響で、いくつかのヨーロッパおよび米国の銀行は手動処理に切り替えざるを得なくなりました。4月には、広く利用されている印刷管理ソリューション、PaperCutの脆弱性2つが悪用され、結果として攻撃者がLockBitをペイロードとして配布する方法が明らかにされました。

さらに2023年6月、LockBitは、世界最大の契約型チップメーカー、Taiwan Semiconductor Manufacturing Company(TSMC)の主要ITハードウェア供給者を攻撃し、同社の重要情報への不正アクセスが実行されました。LockBitの攻撃者は、TSMCから7,000万ドルの身代金を要求、支払われなければ盗まれたデータを公開すると脅迫しました。

多数の攻撃で新たな亜種を展開したBlackCat

2023年1月、三重恐喝の手口で知られるBlackCatは、ヘルスケアITソリューション事業の企業NextGen Healthcareを標的にしました。攻撃者は、NextGenの情報の一部を自らのリークサイトに暴露したものの、ワシントンポスト紙によれば、BlackCatはその後、NextGenに関するリストをサイトから削除しました。さらに、BlackCatの代表とされる人物は侵入の証拠の提供を拒否したといいます。

BlackCatの攻撃グループは、さらに2023年2月、掲示板型ソーシャルニュースサイトRedditを攻撃したと公言しました。その際、Redditから内部文書、ソースコード、従業員の情報など、合計80GBのデータを窃取したと主張しました。彼らはRedditに対して450万ドルの身代金を要求し、支払われなければデータを公開すると脅迫したと言われています。

同じく2023年2月、BlackCatの新たな亜種「Sphynx」が登場しました。この亜種は、検出を回避し、より高速に動作するバージョンとなっています。そして5月には、2月のBlackCatの感染を基に、署名付きカーネルドライバを利用した検出回避の手法に関するレポートが公開されました。

Clopが脆弱性を悪用して多くの企業や組織を狙い、多数の被害が発生

2023年1月31日、Clopは、Fortra社のファイル転送ソフトウェアGoAnywhereを利用する企業や組織を対象にして大規模なランサムウェア攻撃を仕掛けました。この攻撃により、カナダのトロント市庁舎や米国の医療機関Community Health Systems (CHS)など、合計130の企業や組織が影響を受けたと、Clopの攻撃グループは主張しています。CHSは、80の病院から成る医療機関ネットワークでもあり、この事例により「最大100万人の患者の個人情報および保護対象の健康情報が流出した可能性がある」と報じられています。

さらに、2023年4月、Microsoft Threat Intelligenceのリサーチャーたちは、ClopとLockBit双方の攻撃グループが、ソフトウェアPaperCutの脆弱性を悪用し、このソフトウェアを利用している企業や組織のデータが窃取されたことを特定しました。PaperCutは全世界で1億人以上のユーザが使用している人気の印刷管理ソフトウェアです。

2023年5月には、攻撃グループFIN7(別名:Sangria Tempest)が、バックドア型マルウェアLizarを介して、Clopを被害者のデバイスに感染させたとの報告がありました。さらに、Microsoft Researchによると、Clopは、ファイル転送サービスのMOVEit TransferおよびMOVEit Cloudの脆弱性(CVE-2023-34362およびCVE-2023-35036)を悪用し、エネルギーおよび石油化学企業Shellや米国エネルギー省などの大手組織をターゲットにしていました。

MOVEit Cloudの脆弱性については下記のURLを参照ください。

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-34362

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-35036

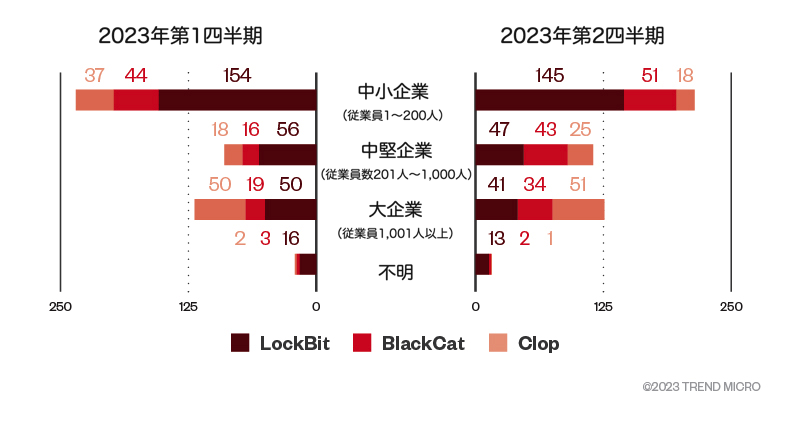

2023年上半期におけるサイバー攻撃:中小企業および大企業が主な標的

LockBitのリークサイトへの分析によれば、2023年上半期の被害件数の中では中小企業(最大200人までの従業員)が57.3%を占めていました。この数値は、2022年第4四半期とほぼ同じです。一方、中堅企業(従業員数201〜1,000人)は19.7%、大企業(従業員数1,000人以上)は17.4%となっていました。

同時期、BlackCatの被害件数の44.8%が中小企業であったことが明らかになりました。一方、中堅企業および大企業は、それぞれ29.2%と23.6%を占めていました。

Clopの場合は、特に大企業を標的にしており、成功した攻撃の50%が大企業を狙ったものでした。一方、中小企業および中堅企業は、それぞれ27.2%と21.3%の割合となっていました。

2023年上半期、銀行、小売り、運輸業界がランサムウェアの主要な標的となる

2023年1月から6月の間、ランサムウェアの検出台数に基づくと、銀行、小売り、運輸が最も狙われたトップ3の業界でした。特に2月から6月にかけては、銀行業界が最も攻撃を受け、2022年第4四半期に最も攻撃された業界であった日用消費財(FMCG)業界を上回りました。小売り業界は、2023年3月を除いて、継続的に検出台数で第2位となっていました。そして、2023年3月から5月の期間中、多くの検出台数を記録した運輸業界は第3位となっていました。

他方、リークサイトの情報によると、2023年上半期、IT、ヘルスケア、製造がランサムウェア攻撃の主要な標的の業界として注目されました。ITおよびヘルスケアは、すでに2022年第4四半期でも、ランサムウェアによく狙われる業界としてトップ2の位置を維持していました。

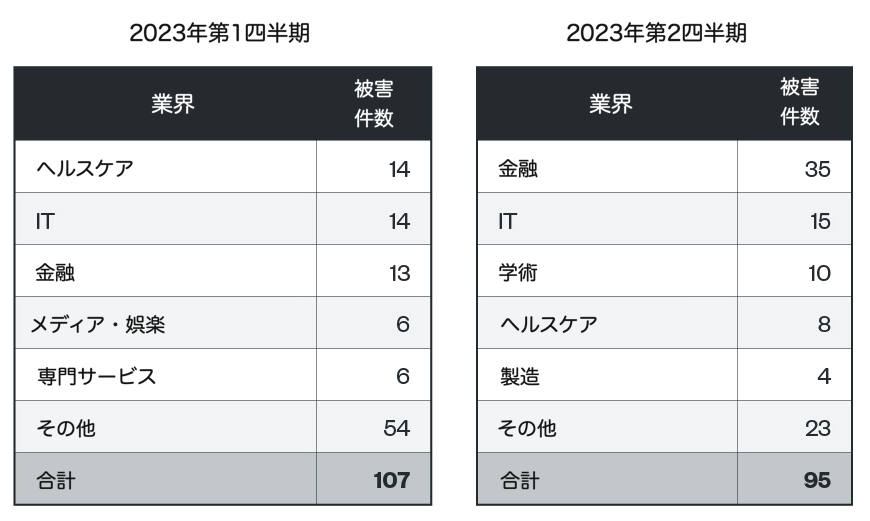

ランサムウェア攻撃グループのリークサイトの情報に基づくと、2023年上半期、LockBitの攻撃グループは、主にIT、金融、専門サービスの業界をターゲットにしていました。同期間中にLockBitによる被害企業で注目された「Royal Mail」、「Ion Group」、「TSMC」は、それぞれ専門サービス、IT、製造の業界に所属しています。これらの業界は、LockBitによる検出台数が特に多かったトップ5の業界ともなっています。

BlackCatの全被害件数212件中、11.79%が金融、8.49%がヘルスケア、8.02%が専門サービスとなっていました。2023年上半期、LockBitとBlackCatの両方とも、金融が最も狙われた業界トップ3に含まれていました。

Clopの攻撃グループによるリークサイトの情報によると、2023年の第1四半期と第2四半期において、全被害件数の24.26%に当たる49件が金融に属していたことが明らかになりました。一方、IT業界は14.36%、ヘルスケア業界は10.89%となっていました。

2023年上半期、ランサムウェア攻撃の約半数が米国の企業や組織を狙っていた

RaaSおよび恐喝グループのリークサイトのデータによると、2023年上半期におけるランサムウェアの全被害件数の約半数が米国の企業や組織を対象としており、950件となっており、2022年下半期の559件に比べ、69.9%増加していました。

一方、イギリスでの被害件数は132件で第2位、カナダは89件で第3位となっています。ランサムウェア攻撃の被害を受けた国々は主に北米と欧州ですが、その他、オーストラリア、インド、ブラジルも影響を受けています。

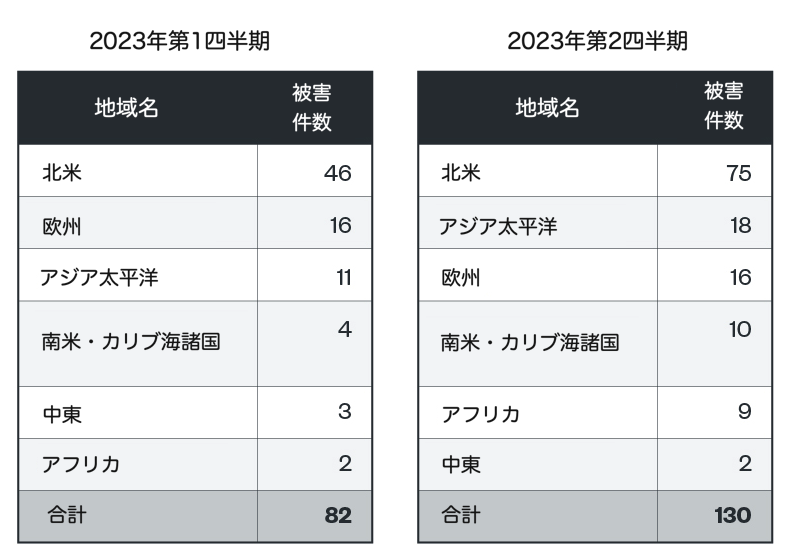

2023年上半期、LockBitが最も標的とした地域は北米で、被害件数の割合は、第1四半期には40.9%、第2四半期には40.7%となっていました。一方、欧州では、第1四半期には26.8%、第2四半期には25.2%でした。アジア太平洋地域もまた、第1四半期には17%、第2四半期には16.3%となっていました。

2023年上半期、BlackCatの被害件数は、第1四半期には56.1%、第2四半期には57.5%が北米となっており、それぞれ全被害件数の半数以上となっていました。欧州およびアジア太平洋では、第1四半期から第2四半期にかけて第2位と第3位が入れ替わり、具体的には、第1四半期には欧州が19.5%、アジア太平洋が13.4%を占めていましたが、第2四半期にはアジア太平洋が13.8%となり、12.3%の欧州を上回りました。

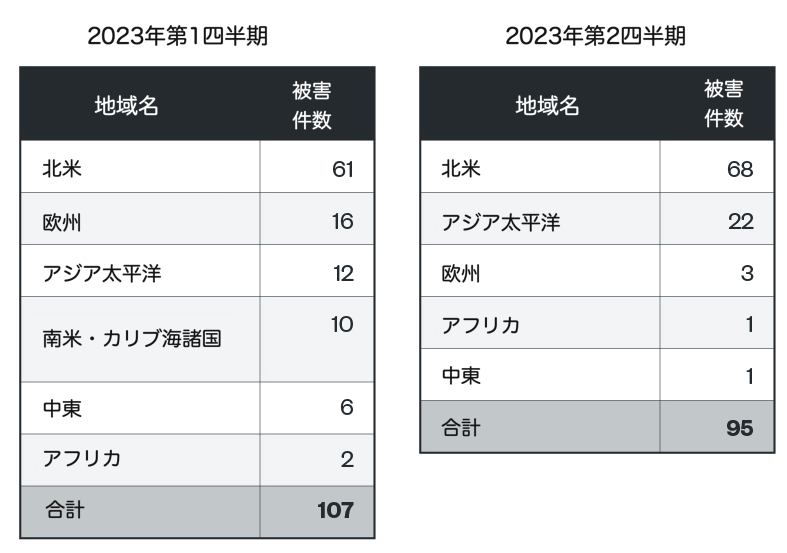

2023年上半期、Clopの被害件数は、特に北米に集中しており、第1四半期には57%、第2四半期には71.6%となっていました。一方、欧州とアジア太平洋は、両四半期ともに第2位と第3位を占めましたが、被害件数自体は比較的少なかったようです。具体的には、欧州は、第1四半期と第2四半期でそれぞれ15.0%と3.2%、アジア太平洋はそれぞれ11.2%と23.2%となっていました。

ランサムウェア攻撃対策:セキュリティ推奨事項と包括的ソリューション

あらゆる規模の企業や組織が直面するランサムウェア攻撃は、進化しながら複雑さを増しています。今後、ランサムウェア攻撃の結果、身代金の要求額だけでなく、復旧時間の増加も予想されます。2022年のデータによると、小売り、レストラン、ホスピタリティなどの業界における復旧平均時間は14.9日となり、2021年の7.8日から91%も増加しました。ランサムウェア攻撃への効果的な対応のため、企業や組織は以下のようなセキュリティベストプラクティスを導入すべきです。

- 多要素認証(MFA)の導入:従業員がデバイス上で企業や組織のデータにアクセスし保存する際、機密情報の不正アクセスを防ぐ追加の層として、MFAを活用するポリシーを社内で実施すべきです。

- 重要データのバックアップ:企業や組織は「3-2-1ルール」に基づきデータを保護するべきです。つまり、3つのバックアップを少なくとも2種類のフォーマットで作成し、1つはオフサイトで保存します。

- システムを常に最新に保つ:企業や組織は、アプリケーション、オペレーティングシステム、その他のソフトウェアを、ベンダーや開発者がパッチを公開したら直ちに更新するべきです。これは、ランサムウェアの脅威がシステムの脆弱性を突く機会を減らす助けとなります。

- 電子メールの確認を徹底する:従業員へのメールに添付やリンクを通じてマルウェアを仕込む手口は攻撃者によく利用されます。従業員はこのような手法を認識し、回避するために、セキュリティ知識に関するトレーニングが必要です。

- 既存のセキュリティフレームワークの採用:「車輪の再発明」のようにわざわざ新しい方法を開発する必要はありません。Center for Internet Security(CIS)やNational Institute of Standards and Technology(NIST)のセキュリティフレームワークを基に、サイバーセキュリティの戦略を構築することが推奨されます。これらのフレームワークが提供するセキュリティ対策やベストプラクティスは、企業や組織のセキュリティ対策の策定に役立ちます。

企業や組織は、多層的な検出と対応ソリューションを利用することで、攻撃者が攻撃を行う前にランサムウェアの動きを早期に捉え、これに迅速に対応することでサイバーセキュリティを強化できます。Trend Vision One™は、メール、エンドポイント、サーバ、クラウドワークロード、ネットワークなどのさまざまなセキュリティ層からのデータを集約し、これらの情報を自動的に分析する拡張検出・対応のXDR機能を備えています。これにより、ランサムウェアの攻撃を事前に防ぐことが可能となります。

また、ネットワーク検出・対応のNDR機能が組み込まれたソリューションも企業や組織にとって有益です。これを導入することで、企業や組織のネットワークトラフィックを全体的に一覧できるようになります。Trend Micro Network Securityは、セキュリティチームがより詳細な環境の情報を得るための必要なネットワーク情報を提供し、迅速な対応と将来の攻撃の予防に貢献します。

本稿に関連するデータシート、RaaSや恐喝グループの公開情報、OSINT調査、SPNの詳細情報は、こちらからご参照ください。

調査協力:松ヶ谷 新吾(サイバーセキュリティイノベーション研究所)

参考記事:

LOCKBIT, BLACKCAT, AND CLOP PREVAIL AS TOP RAAS GROUPS

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)