フィッシング

フィッシングキット16shopの分析、トレンドマイクロとインターポールのパートナーシップ

本稿では、サービスとしてのフィッシング(phishing-as-a-service)のフィッシングキット「16shop」の数年に渡る分析および調査の詳細を紹介します。また、この大規模なフィッシング攻撃キャンペーンの主要な管理者やサーバを取り締まる際に連携したトレンドマイクロとインターポールとのパートナーシップについても説明します。

フィッシング攻撃は、広く被害を及ぼしているサイバー脅威の1つです。これは最もシンプルな形の攻撃であり、サービスとしてのマルウェア(malware-as-a-service)と同様、フィッシング攻撃用キットの開発者や構築者の中には、有料でソースコードを提供する者もいます。これらのフィッシングキットは、サービスとしてのフィッシング(phishing-as-a-service)として知られており、小規模なサイバー犯罪者でもこれを利用することで、特に金融業界の被害者から大きな収益を上げることができます。

そうした中、2018年から2021年まで活動していたことで知られていたフィッシングキットが「16shop」です。特に2021年は、16shopが全世界で最も多く展開され、主要な管理者の1人が逮捕された年として注目されました。以降、このフィッシングキットの後続バージョンは、元のコードのクラック版である可能性が高いと言われています。アンダーグラウンド市場には多数のフィッシングキットが存在しますが、その中でも16shopは、Amazon、American Express、Paypal、Apple、Cash Appなどの著名なブランド企業を標的にしていたことでも知られています。トレンドマイクロのセンサーは、日本、アメリカ、ドイツで16shopによるフィッシングサイトを検出し、検出の半分以上がAmazonの日本のユーザを対象としていることが確認されました。2023年8月の第1週、そうした中、インターポールは、インドネシアの当局が16shopのオペレーターおよびファシリテーターの1人を逮捕し、同時にインターポール事務総局およびトレンドマイクロなどの民間セクターとの連携の下、日本の当局も別の人物の逮捕に至りました。

フィッシングキット16shopの分析

他のフィッシングキットと同様、16shopはライセンス形式で提供されており、購入した利用者は、独自のフィッシングパネルを設置し、多くのフィッシングサイトや攻撃対象を選定することができます。このため、利用するサイバー犯罪者は、ゼロからコーディングする必要がなく、簡単にフィッシング攻撃のオペレーションを実行することができます。こうしてフィッシングキットのフルパッケージを入手した後、設定ファイルを変更するだけで利用することが可能となります。

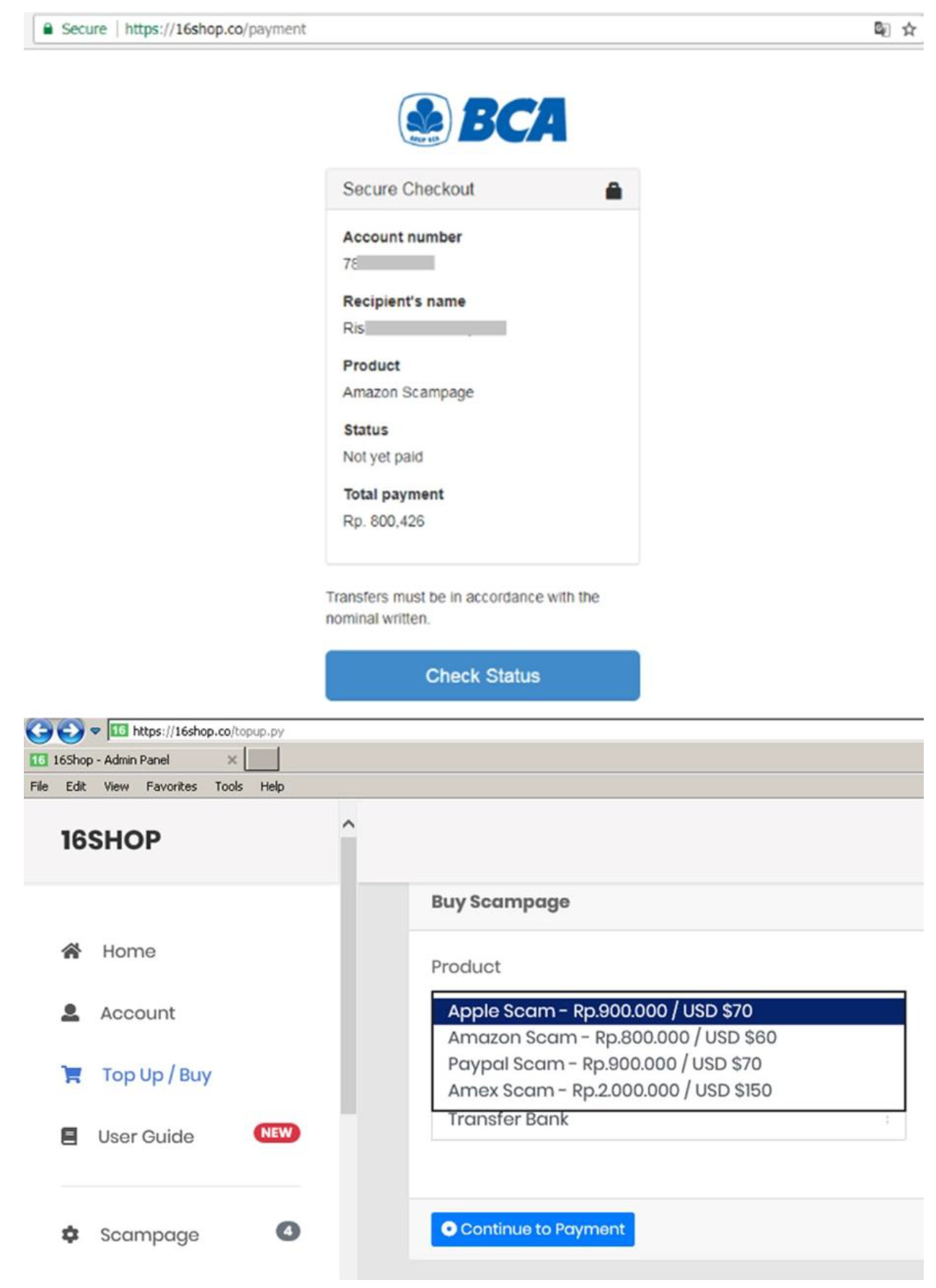

フィッシングキットのパネルには、価格とともに標的のブランド企業を選択するオプションがあります。価格と支払い方法のオプションを確認すると、American Express(AMEX)に偽装する詐欺ページの利用が最も高額となっています。

16shop.coのページでは、インドネシア国内の銀行口座、またはビットコインウォレットを通じて支払いできるようになっています。料金は60米ドルから70米ドルですが、AMEXのユーザを標的にしたフィッシングキットの価格は150米ドルとなっています。また、2021年に追加されたモバイル決済サービスCash Appsを対象にしたフィッシングキットの価格は70米ドルとなっています。16shopは、その他、Traveloka、Xiaomi、Etsy、Apple、Malaysia Airlinesといった各種企業から窃取されたアカウントをチェックする機能も提供しています。

このフィッシングキットには、verify.iniのような設定が備わっており、あらかじめ読み込まれたメッセージには、さまざまな言語のバージョンが用意されています。そこには、英語圏以外の国々(日本、中国、フランス、スペイン、マレーシア、ドイツ、タイ、オランダなど)も含まれています。さらに16shopの機能で特筆すべきは、セキュリティ関連のIPアドレスを識別するようなアンチボット機能、アンチサンドボックス、アクセスの地理的制限といった検出回避の機能も提供されている点です。また、銀行口座の取得(米国のみ)、Verified By Visa(VBV)、クレジットカードの3D Secure(3DS)取得といった機能も可能となっています。

これらのフィッシングサーバを追跡した結果、ほとんどがクラウドサービスプロバイダーであるDigital Oceanにホストされていることが判明しました。サイバー犯罪者は、このようなサービスを使用して攻撃の負担を軽減し、さらに、良く知られたサービスプロバイダーのアドレスで展開することで、検出の可能性を避けているものと推測されます。例えば、IPアドレス「128[.]199[.]154[.]155」のサーバには、フィッシングキットとして特定された多くのZIPファイルが含まれています。今回の調査では、有効期限が切れた16shopのライセンスキーによる他のフィッシングサイトも確認されました。一方、2019年のX(旧ツイッター)の投稿によると、別のホスティングサーバUnified Layerでホストされているフィッシングキットパネルも確認されたようです。また同投稿によると、「68[.]183[.]236[.]100」のホスティングサーバでは、DigitalOcean ASNが使用されていたとも報告しています。

表1:16shopフィッシングキットが確認されたserver.ini設定ファイルのサーバ

こちらのPDFファイルをご参照ください。

16shopの運用方法

フィッシングキットのビジネスおよびその構築や運用については、2021年のRSAカンファレンスでも説明されています(16shopのケーススタディは動画の11:50で議論されています)。フィッシング攻撃キャンペーンを運用するライフサイクルは、Operation Killer Beeのようなビジネスメール詐欺(BEC)の攻撃キャンペーンの手法と同様、さまざまな段階に分けられています。

BECの場合、その性質上、企業や組織を標的にするため、情報窃取型マルウェアやメール抽出ツール、スクレーパーなどで履歴等の情報を取得し、ターゲットとなる企業を選定します。フィッシングキットの運用者と販売者を比較した場合、販売者側は、個人を対象にしたスパムキャンペーン向けにメールアドレスといった個人情報(PII)を提供します。一方、運用者側は、利用可能なフィッシングキットを探し出して購入し、ドメインやサーバなど、フィッシングキット用のインフラを準備します。また、フィッシング攻撃で必要となる標的向けの偽装ブランド、偽装HTML、レターテンプレートなども購入します。

その後、運用者は、フィッシングキットを仮想プライベートサーバ(VPS)に展開し、WebサーバへPHPをインストールし、フィッシングキットのコピーを作成しておきます。これにより、攻撃キャンペーンの被害者数、場所、一般的な統計を監視することが可能となります。次に、レターテンプレート、HTMLページ、さらにはSMS用ショートリンクのサイトとともに、フィッシングメールの大量配信のためのペイロードを構築します。AgentTeslaのような情報窃取型マルウェアをペイロードにする場合、運用者は、Gammadayneなどの自動メール送信ソフトウェアを使用し、そのためにSMTPサーバを購入したり、場合によっては窃取したSMTPサーバを悪用して、スパムキャンペーンを実行したりします。

フィッシング攻撃キャンペーンが開始されると、標的にされたユーザは、偽装されたページにリダイレクトされ、偽のフォームから個人情報を提供するよう誘導されます。運用の最終段階では、メール、ログファイル、APIを介してTelegramのようなチャットアプリから、窃取した個人情報を収集します。サイバー犯罪者は、窃取された個人情報、特にクレジットカード情報を使用するか、(クレジットカード情報等が売買される)カーディングショップで販売するなどして利益を得ることができます。

こうしたプロセスで金銭取引が発生した際、主に暗号資産、場合によっては現金で支払いが行われます。フィッシング攻撃キャンペーンの全体的なエコシステムは、以下のように構成され、それぞれが依存関係にあります。

- フィッシングキットとインフラを購入する運用者

- フィッシングキットのソースコードの開発者および構築者

- VPS、メール、ハードウェアの広告を運用者に提供するインフラ仲介業者

- サービスの購入および販売を宣伝するアンダーグラウンドの違法市場

ドメインのタイムライン

各ドメインは以下のそれぞれの年に作成されました:

2017年: 16digit.shop

管理者RNSという人物がインタビューにおいて、フィッシングキット16shopを仲間と一緒に開発し始めたと述べています。

2018年: 16shop.online

2018年に、16digit.shopは16shop.onlineに置き換えられ、これも同じ管理者によって運営されている可能性があります。登録者のメールアドレスや名前はありませんが、登録者の所在はインドネシアであると特定されました。

2019年: 16shop.us

ドメイン16shop.usは2019年にアクティブとなり、サーバ「89[.]203[.]249[.]185」でホストされました。これは、管理者RNSの最初のドメインである16digit.shopと同じホストのサーバです。興味深いことに、2017年にこのIPアドレスに解決された以下のフィッシングドメインが存在しており、これは管理者RNSによる初期のフィッシング開発の活動を示す可能性があります。

appleidnotice[.]apphelpa[.]cc

2020: 16shop.co

ドメイン16shop.coは、16shop.usのサーバである「68[.]183[.]178[.]69」にホストされており、Digital Oceanによってホストされていることが特定されました。16shop.usの証明書ドメインは16shop.coとなっており、これは同じ管理パネルのオーナーによって使用されていたことを示しています。このドメイン16shop.coは、別のIPアドレス「128[.]199[.]252[.]82」に解決され、こちらもDigital Oceanに登録されています。このIPアドレスからの追跡により、さらに2つの16shop関連ドメインにたどり着きました。1つは、16shop.vipであり、このドメインは、別の標的であるCash Appを狙う攻撃に使用されたドメインです。もう1つのドメインは、16shop.lx-coding.inという通常とは異なるフォーマットのドメインです。

2021: 16shop.vip

ドメイン16shop.vipは、16shop.lx-coding.inのSSL証明書の代替名として使用されました。lx-coding.inのドメインを追跡すると、ピン留めされた「lxcoding666」というハンドル名のGitHubアカウントにたどり着きました。この追跡により、「LJ」というイニシャルを持つ別の攻撃者にたどり着きました。さらにここで、GitHubアカウントと同じプロフィール写真を以前に使用して現在は変更されているInstagramアカウントを確認しました。管理者RNSに関する報告によると、LJとされるこの人物は、現在は16shopの開発をしておらず、写真撮影などに活動の場を移したと言われています。なお、LJはインドネシア語を話し、Javaのバウンティーハンターに関するブログや、クレジットカードのハッキングフォーラムへの参加、窃取されたPayPalアカウントに関する話題の議論など、いくつかのアンダーグラウンドアカウントを持っているようです。

16shop.clubや16shop.onlineのような他のドメインは、16shop管理パネルの初期バージョンと考えられており、2019年にアクティブであることが確認されました。他方、ドメイン16digit.shopや16shop.usは、以下にによって登録され、登録者のフルネームがRIF Name Service(RNS)として記載されていました。

root.devilscream@gmail[.]com

セキュリティリサーチャーの間では、当初、この攻撃者は「DevilScream」と呼ばれていました。この人物には、エクスプロイトコードの作成や、複数のWebサイト改ざんといった活動履歴があることも判明しました。

16shopの開発者や管理者に関する調査は、このように攻撃者側での不十分なセキュリティ体制のために特定されたと言えます。2021年、RNSは、インドネシアのニュース配信事業者Cyberthreat.idに連絡を取り、Cash Appをターゲットにしたフィッシングキット16shopに関与していることについてインタビューを受けました。インタビューでRNSは、2019年以降、フィッシングキットの開発には関与していないと述べていました。しかし、新たに追加された標的のブランド企業Cash Appをホストしていた16shop.vipのドメインは、2021年4月頃の時点でもアクティブとなっていました。このドメインは、2021年に16shop管理パネルとして登録され、代替の登録者のメールアドレス、電話番号、名前で活動していました。Open Source Intelligence(OSINT)ツールのSocial Linksを使用すると、電話が別のメールアドレスに接続されていることが確認されました。また、これらのメールアドレスが2018年と2019年にインドネシアのe-commerce会社に登録されていることも判明しました。いずれのメールも「RNS」の名称であり、メールのうちの1つは、電話番号とともに、インドネシアの裁判所の記録でも参照可能となっていました。

16shopの他にも、トレンドマイクロでは、インドネシアを拠点にしていると見られるフィッシングキットを追跡調査しました。その一部は、セキュリティリサーチャーJcyberSec_氏に報告された以下の表にも列挙されています。2021年には、Office365に関連した詐欺ページキット、攻撃者、フィッシングサーバも調査しました。これは、2019年以降から企業幹部を狙ったフィッシング攻撃キャンペーンであり、侵害されたアカウントが再利用されていました。これらさまざまなフィッシングキットを含め、特に16shopは、広く利用、再利用されており、サイバー犯罪者の間で最も活用されているフィッシングキットとなっており、またセキュリティリサーチャーの中で最も分析が取り組まれているフィッシングキットでもあります。

表2:16shopの他、フィッシング・キットの管理パネルの例

こちらのPDFファイルをご参照ください。

インターポールとの協力体制

日本とインドネシアの法執行機関は、16shop関連で逮捕された容疑者への捜査を実施し、窃取されたクレジットカード情報から彼らがどのように巨額の利益を得ていたかについて調査しています。16shopが金融業界および個人ユーザへ与えた金銭的な影響から、インターポールがこの調査を主導しました。2020年、トレンドマイクロは、情報提供のリクエストをインターポールから受け、その後、各国の法執行機関とともにこれらのフィッシングキャンペーンを積極的に調査し、関与する攻撃者の情報を収集し、日本、アメリカ、ドイツを対象として深刻な影響を及ぼしているこのフィッシング攻撃キャンペーンの実態を把握しました。そして2022年に、インドネシア警察は、インターポールおよび米連邦捜査局(FBI)と協力して、今回のフィッシングキット開発者の逮捕に至りました。この捜査の目的は、フィッシングキットの主要な管理者を逮捕し、主要なフィッシングサーバおよび16shopのサービスを停止させ、これらのサービスの顧客からの購入取引を停止させることでした。

検察総長官の事件ファイルによると、容疑者は、国際的な電子決済アカウントやクレジットカードのハックが可能なフィッシングキットサービス16shopのソースコードやスクリプトを開発し、販売していることが特定されました。このソースコードは、アンチボットやアンチフィッシングなどの検出を回避する機能も備え、8つの言語をサポートし、地理状況に応じて被害者のデバイスに自動的に読み込まれるようになっています。このフィッシング攻撃キャンペーンの目的は、アカウント所有者からのクレジットカード番号、ユーザ名、パスワード、IDカード、電話番号、その他の関連データなどの機密情報や個人データを取得することでした。また、犯罪者は、43か国にまたがる多数のグローバル企業における7万以上のアカウントをターゲットとし、損失額は約1270億ルピア(約800万米ドル)と推定されています。

主犯とされる管理者が逮捕された後も、しばらくの間、16shopは運営され、登録者の詳細がまだ「RNS」(別名:DevilScream)へリンクされている管理パネル16shop[.]vipが確認されていました。現在、16shopは活動停止となり、インドネシアおよび日本の法執行機関は、インターポールの協力を得て、この後もさらに2回の追跡逮捕を行いました。

トレンドマイクロとインターポールによるこうした卓越したパートナーシップは、トレンドマイクロがサイバー空間でより安全な世界を提供するというミッションを掲げる中、今後も継続して行きます。トレンドマイクロは、今回、セキュリティに関する情報の共有と交換を通じて知見を提供する機会が与えられたことで、さまざまな国家の法執行機関との協力的かつ効果的な連携活動が実現したと言えます。

参考記事:

Revisiting 16shop Phishing Kit, Trend-Interpol Partnership

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)