サイバー脅威

バックドア「RomCom」と攻撃グループ「Void Rabisu」の活動を分析:目的変化を確認

バックドア「RomCom」との関与が指摘されている攻撃グループ「Void Rabisu」は、ランサムウェアによる攻撃を展開していることから、金銭的利益を目当てに活動していると考えられてきました。一方、最近のRomComによる攻撃を踏まえると、遅くとも2022年10月頃から、当該グループの目的は変化してきているように見受けられます。本稿では、こうした視点に基づく分析結果について、技術的な詳細も交えて解説します。

調査協力:Veronica Chierzi、Jayvee Mark Villaroman

2022年2月に始まったウクライナ侵攻以来、ウクライナやNATO(北大西洋条約機構)加盟国に対するサイバー攻撃キャンペーンの発生件数が著しく増加しました。これらの攻撃の実行者は多岐に渡り、既知のAPT(Advanced Persistent Threat:標的型攻撃)グループに加え、過去に報告されていなかった新たなAPTグループ、サイバー傭兵、ハッキンググループの他、活動の目的を金銭的利益から政治的目標に切り替えた犯罪組織さえも見受けられます。かつて、これらのグループは異なる活動形態を持ち、異なる動機に基づき、異なる標的に対して攻撃を行ってきました。しかし現在、その境界線は流動的で曖昧なものとなり、異なるグループ間でも活動形態や標的が重複する傾向にあります。例として、2022年、ランサムウェア「Conti」の提携グループが、ランサムウェアの拡散ではなく、ウクライナへのシステム侵入のために、初期アクセスの技術を行使したことが確認されています。

別の例として、攻撃グループ「Void Rabisu(別称:Tropical Scorpius)」が挙げられます。本グループは、ランサムウェア「Cuba」やバックドア「RomCom」との関わりを持ち、特にランサムウェア攻撃を多く実行していることから、金銭的な利益を主目的に活動していると考えられてきました。しかし、2022年8月にはランサムウェアを用いてモンテネグロの議会に対して攻撃を仕掛けるなど、地政学的な関心を示唆する事例も見られました。その傾向は2022年10月に確定的なものとなり、バックドア「RomCom」を用いてウクライナの政府や軍事組織を攻撃するに至りました。さらに2022年12月には、ウクライナ軍のシチュエーションアウェアネス用システム「DELTA」を装った偽のWebサイトを用意し、これによって被害者を誘い込み、バックドア「RomCom」をダウンロードさせる攻撃キャンペーンを展開しました。通常、こうした大胆な攻撃は、国家の支援を受けた組織によるものと考えられています。しかし、本事例では「Void Rabisu」との繋がりを示す明確な証跡が発見され、さらに、使用されたTTPs(Tactics:戦略、Techniques:テクニック、Procedures:プロシージャ)も、サイバー犯罪としては典型的な部類に相当することが分かりました。

トレンドマイクロのテレメトリ情報や調査に基づくと、バックドア「RomCom」は、遅くとも2022年10月から、政治的な動機に基づく攻撃に使用されています。その標的として、ウクライナ国内のエネルギー関連組織や水道事業に加え、ウクライナ国外の組織も含まれます。具体例には、ウクライナからの難民を支援する地方行政組織、ヨーロッパの国会議員や軍事会社、米国およびヨーロッパのITサービスプロバイダなどが挙げられます。この他、Googleの独立した調査では、DIGITALEUROPEが主催する会議「Masters of Digital」とセキュリティ会議「Munich Security Conference」の参加者を狙った攻撃キャンペーンにおいても、RomComの利用が報告されています。

先述の通り、政治的な目的に基づく攻撃を実行しているのは、国家主体の組織だけではありません。本稿ではこうした状況を踏まえ、Void RabisuによるRomComを用いた攻撃の位置づけについて分析します。現在、APTグループやハッキンググループ、サイバー傭兵、Void Rabisuをはじめとするサイバー犯罪グループなど、さまざまな組織がウクライナやその支援国家を攻撃しています。しかし、これらのグループ同士が協調して活動している様子は見られません。以上の分析に加え、本稿では、攻撃者がRomComをどのように進化させてきたか、そして、近年のAPTやサイバー犯罪キャンペーンに見られる技術を駆使することで、いかにRomComを拡散させたかについて解説します。これらを通して、RomComに[NK(1] 現在主流のサイバー攻撃で重宝されている検知回避の技術が多数搭載されていることを示します。

RomComでは、マルウェアの署名やバイナリの暗号化に際して、他の攻撃グループと同様のサードパーティ製サービスが用いられていると考えられます。また、RomComの拡散経路としては、数多くの誘導用Webサイトが使用されてきました。こうしたWebサイトの中には、特定少数の標的を目当てに短期間で手早く構築されたものも含まれ、発見や解析をより一層困難なものとしています。Void Rabisuは、昨今の緊迫した情勢に合わせて活動目的が金銭的利益から政治的目標に切り替わった最たる例であり、こうした傾向は今後さらに加速すると推測されます。

RomComを使用した攻撃キャンペーン

トレンドマイクロでは2022年の夏頃より、RomComによる攻撃キャンペーンの追跡調査を行ってきました。その過程で、検知回避の技術に著しい進歩が見られました。まず、本マルウェアの検体には「VMProtect」による保護がかけられ、手動または自動でのサンドボックス解析を困難なものとしています。また、不正なペイロードに多量のバイト列を付加する「バイナリパディング(1.7ギガバイトに及ぶ例も確認されている)」の手口も施されています。さらに最近では、ペイロードのファイルを暗号化する処理が追加され、特定の鍵データをダウンロードしない限り、当該ファイルの中身を確認できないようになりました。

さらにVoid Rabisuは、RomComの配布用Webサイトを作成し、特定少数のユーザ層に合わせた偽装を施しました。この手口は、Webレピュテーションシステムによる自動ブロックや検知を回避する手段として働きます。ユーザを配布用Webサイトに誘い込む手段としては、Google Adsが使用されます。これは、2022年12月に見られたボットネット「IcedID」の配布手段とも類似しています。しかし、IcedIDが幅広いユーザ層を標的としたのに対し、Void Rabisuはユーザ層を限定するようにGoogle Adsのオプションを指定したと考えられ、この点では明確に異なります。さらにRomComの攻撃キャンペーンでは、標的を選定したスピアフィッシングメールも併せて使用されています。

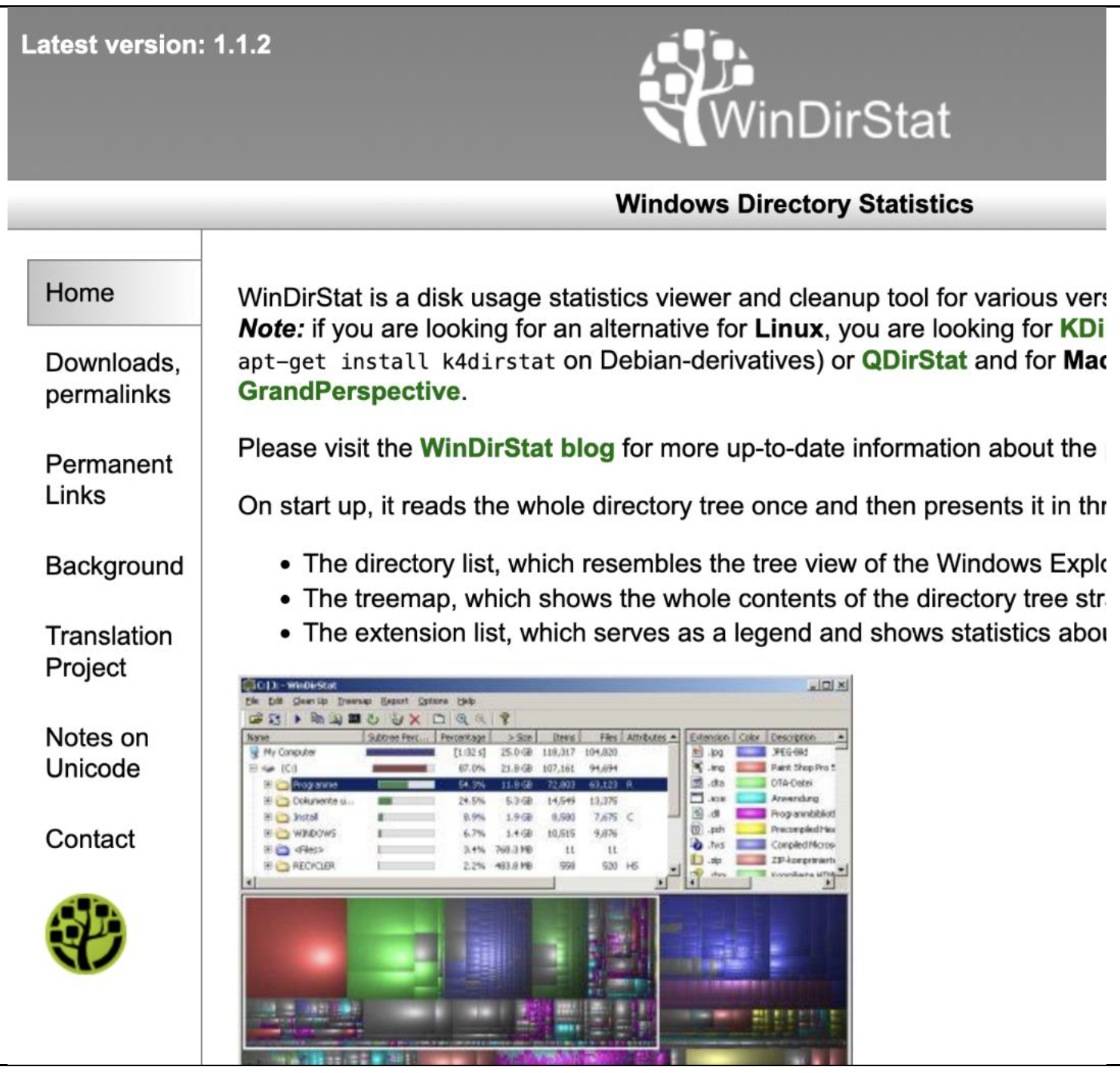

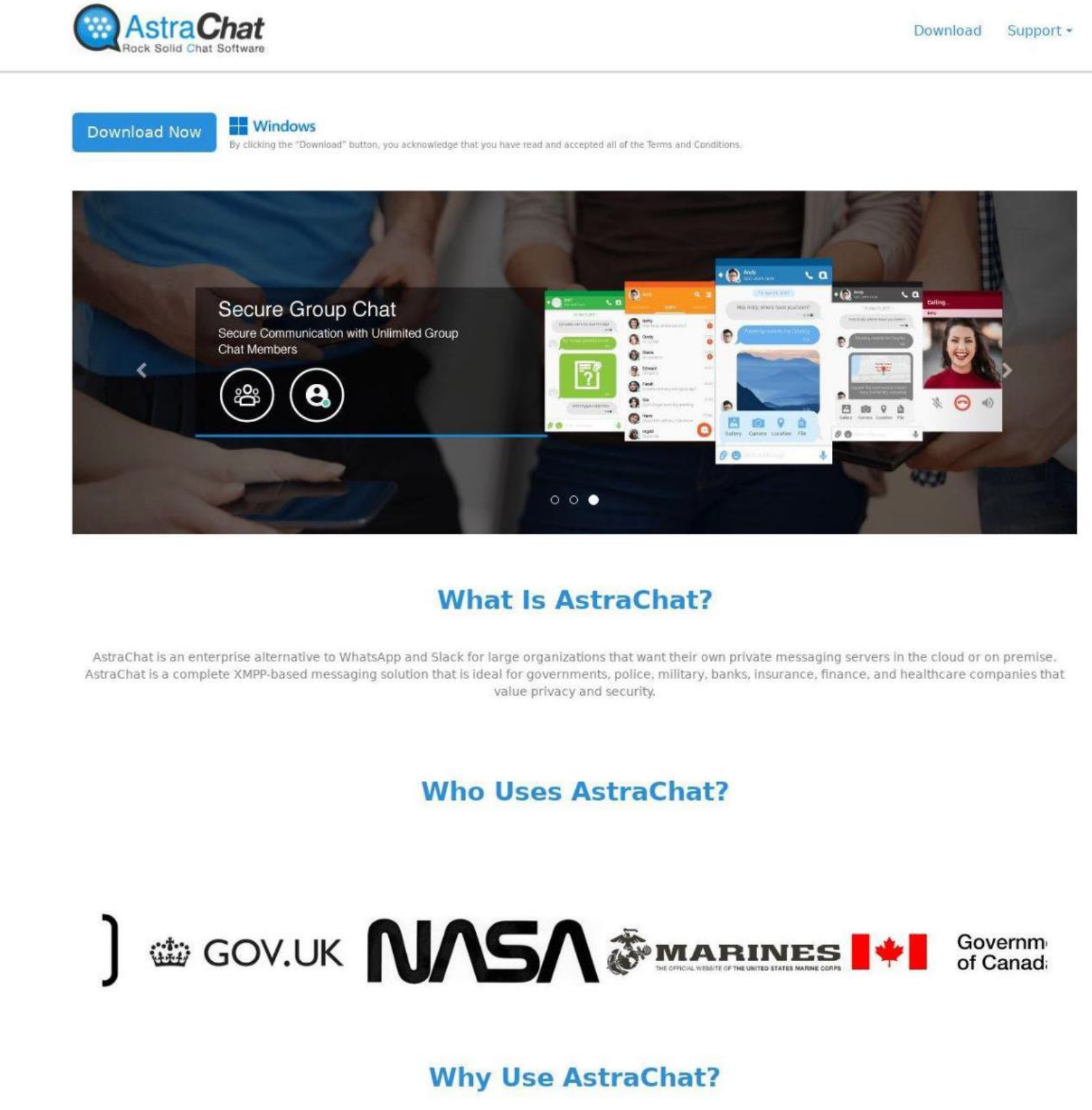

RomComの配布用Webサイトには、正規版を装ったアプリケーションが配備されていますが、その中にはマルウェアが別途埋め込まれています。該当するアプリケーションの例として、「AstraChat」や「Signal」のようなチャットアプリ、PDFリーダ、リモートデスクトップアプリ、パスワード管理ツール、その他システム管理者向けツール類が挙げられます。

RomComの配布用Webサイト

画像の取得元:DomainTools

ウクライナのコンピュータ緊急対応チーム(CERT-UA:Computer Emergency Response Team)は2022年10月、同国の行政機関や軍事組織に対する攻撃キャンペーンにおいてRomComが利用された旨を報告しました。当該の標的が狙われたことは、トレンドマイクロのテレメトリ情報からも確認されました。RomComによる攻撃キャンペーンの動向を過去に遡って調べると(表1)、2022年10月および11月の時点で、ウクライナ語のソーシャルエンジニアリングによって標的を誘い込む活動が実施されていたことが分かります。

弊社では2022年7月以降、数十に及ぶRomComの配布用Webサイトを確認しています。RomComは、標的を絞り込んで攻撃を実行する過程において、サイバー犯罪として典型的なTTPsを用いる一方、APTに特化されたTTPsも併せて使用する傾向が見られます。例えば、ヨーロッパの議員を標的とする2022年3月の攻撃では、スピアフィッシングメールを利用したのに対し、ヨーロッパの防衛関連会社を標的とする2022年10月の攻撃では、Google Adsの広告を通して被害者を中間的なランディングサイトに誘い込み、そこからRomComの配布用Webサイトにリダイレクトさせる手口を用いました。このランディングサイトのドメイン名は「kagomadb[.]com」であり、後の2022年12月には、QakbotやGoziのペイロードに利用されました。

トレンドマイクロのテレメトリ情報によると、標的となった組織として、ウクライナ国内では水道事業者、金融およびエネルギー関連組織、IT企業が挙げられます。ウクライナ国外については、ウクライナからの難民を支援する地方行政組織、ヨーロッパの防衛関連会社、ヨーロッパの高名な政治家、ヨーロッパおよび米国のITサービスプロバイダ、南アメリカの銀行、およびアジアの2組織が挙げられます。CERT-UAとGoogleによる報告を双方合わせると、バックドア「RomCom」の標的としてウクライナおよびその同盟国が狙われていることが、明確に分かります。

RomCom 3.0:AstraChatを利用した攻撃キャンペーン

本章では、2023年2月の東ヨーロッパに対する攻撃に使用されたRomComの検体に着目し、その分析結果を述べます。過去にサイバーセキュリティ企業「Palo Alto」の「Unit 42」が報告した検体では、機能を複数ファイルに分割する「モジュラー構成」によって作成され、最大20種のコマンドをサポートしていました。以降、モジュラー構成はほとんど変わっていませんが、コマンド数の面では大幅な機能強化が施されています。さらに今回のRomCom 3.0では、マルウェアの設置(ドロップ)や起動に際してさまざまな手法が利用されている点で特徴的です。以降、メッセージアプリ「AstraChat」のインストーラに埋め込まれていたRomCom 3.0の検体を解析した結果について解説します。

ドロッパ

ファイル「astrachat.msi」はMicrosoft社のインストーラ型アーカイブ(MSI)であり、正規のAstraChatをインストールする一方で、不正なDLL(Dynamic Link Library)である「InstallA.dll」を展開し、そのエクスポート関数「Main()」を呼び出します(図1)。

ファイル「InstallA.dll」は、以下のフォルダの配下に、別の3つのDLLを作成します。

%PUBLIC%\Libraries

- prxyms<数字>.dll

- winipfile<数字>.dll0

- netid<数字>.dll0

上記ファイル名中の「数字」は、グローバル一意識別子(GUID:Global Unique Identifier)に基づく整数値です。このGUIDは、以下のWindowsのレジストリから取得します。

HKLM\SOFTWARE\Microsoft\Cryptography\MachineGuid

パーシステンス(持続化)

RomComは、その名前が示す通り、「COMハイジャック」の手法を用いて自身の活動の持続化を図ります。具体的な動作として、先述のInstallA.dllが、下記のレジストリ値を書き換えます。

[HKEY_CURRENT_USER\SOFTWARE\Classes\CLSID\{C90250F3-4D7D-4991-9B69-A5C5BC1C2AE6}\InProcServer32]

@="%PUBLIC%\\Libraries\\prxyms<数字>.dll"

上記により、レジストリハイブ「HKEY_LOCAL_MACHINE」配下の同名レジストリキーも書き換わります。この結果、当該クラスID(CLSID:Class ID)を用いるプロセスによって、以下のRomComのローダ用DLLが読み込まれるようになります。

%PUBLIC%\Libraries\prxyms<数字>.dll

こうしたプロセスの一例が「explorer.exe」であり、ドロッパによって再起動され、結果として、RomComのローダ用DLLが読み込まれます。

RomComのローダには、自身のエクスポート関数が呼び出された際に、その処理を別のDLL「actxprxy.dll」に委ねる「エクスポート関数の転送設定(図2)」が組み込まれています。

転送先の「actxprxy.dll」自体は正規な内容です。しかし実際には、転送を行う前のタイミングで、ローダのエントリポイント内に埋め込まれた不正なコードが起動します。このコードは、rundll32.exeを介する形で、先述したDLL「winipfile<数字>.dll0」と「netid<数字>.dll0」のエクスポート関数「Main()」を呼び出します。

マルウェアの構成

RomCom 3.0は「ローダ」、「ネットワークコンポーネント」、「ワーカーコンポーネント」の3コンポーネントで構成されています。「ネットワークコンポーネント」はコマンドコントロール(C&C:Command and Control)サーバとの通信を、「ワーカーコンポーネント」は被害端末上での処理をそれぞれ担います。図3に、各コンポーネントの連携を示します。ネットワークコンポーネントの実行役は「netid<数字>.dll0」であり、C&Cサーバからコマンドを受信し、その実行結果をC&Cサーバ宛てに送信します。本コンポーネントは、コマンドを受信すると、それを自端末(localhost)のソケット経由でワーカーコンポーネント「winipfile<数字>.dll0」に引き渡します。なお、デフォルトのループバック用アドレスやポート番号がすでに別プロセスによって使用中の場合、両コンポーネントは、利用可能な別のアドレスとポート番号の組み合わせを探索します。

ボットコマンド

RomCom 3.0のコマンドは、ネットワークコンポーネントが送信したHTTP POSTリクエストに対する応答データの中に含まれます。

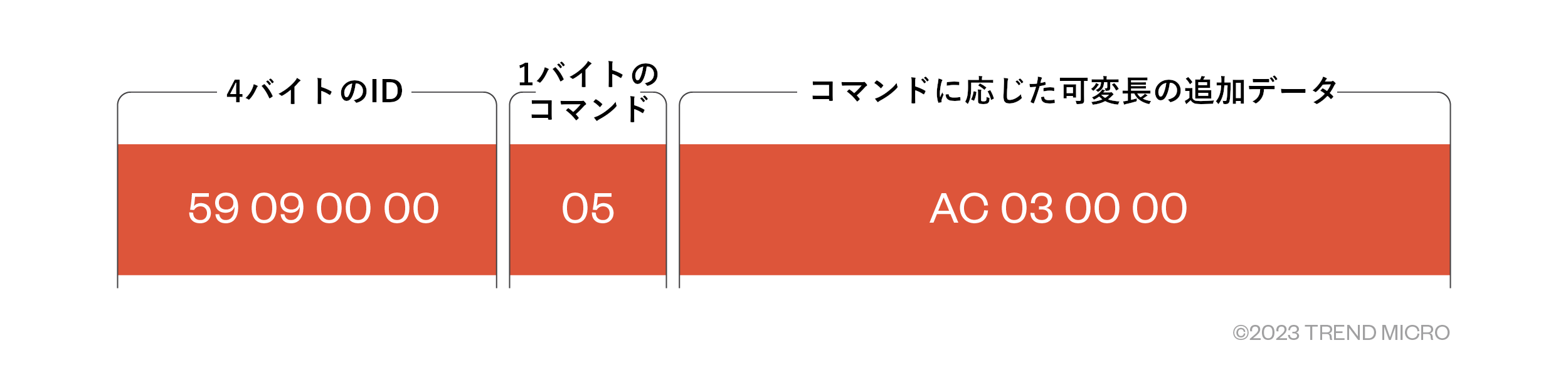

図4に、ネットワークコンポーネントが「コマンド5」として受信するデータの構成例を示します。このコマンド5は、被害端末に対してファイルのダウンロードを指示するものです。図の例において、先頭の「0x950」は通信用IDであり、末尾の追加データ「0x3AC」は、ダウンロード対象ファイルのサイズを4KBブロックの個数(図の例では939個:0x3ac - 1)単位で指定します。ファイルの内容自体は、別の応答データから取得されます。図の場合、最終的にダウンロードされるファイルのサイズは3,846,144バイト(939×4,096)となります。この際、正確に4KBブロック単位のサイズとなるように、ファイルにnullバイト列が付加されます。本動作は、検知回避の手段としても機能するものです。なお、追加データの長さや内容はコマンド毎に異なります。

RomCom 3.0が使用するコマンドとして、表2の42種が確認されました。バックドアのコマンド数としてはやや多めですが、一部のコマンドは非常に似通った内容となっています。

表2:RomCom 3.0のコマンド

こちらのPDFファイルをご参照ください。

追加のマルウェア

C&Cサーバに返されるメッセージの内容や、各コマンドによるファイルの使用法をもとに、各追加コンポーネントの目的や機能を分析しました。判明した内容を下記に示します。

- PhotoDirector.dll: 1つまたは複数のスクリーンショットを採取し、それを圧縮アーカイブ「%PUBLIC%\Libraries\PhotoDirector.zip」に格納する。

- procsys.dll:「STEALDEAL」の名前で知られる情報窃取ツールに相当する。ブラウザのクッキー情報を収集し、「%PUBLIC%\Libraries\BrowserData\Result」に書き出す。

- wallet.exe:暗号資産ウォレットの情報を収集し、「%PUBLIC%\Libraries\tempFolder」に書き出す。

- msg.dll:チャットメッセージを傍受する。

- FileInfo.dll:FTPの認証情報を窃取する。被害端末からFTPサーバにファイルをアップロードする際のコンポーネントとしても機能する。

RomCom 3.0では、上記のようなマルウェアだけでなく、正規のソフトウェアをダウンロードして実行するコマンドも使用されています。

- dsk.exe:ソフトウェア「AnyDesk」のポータブルバージョン

- 7z.dll、7z.exe、7za.exe:プログラム「7-Zip」に関連するファイル

STEALDEAL

本情報窃取ツールは、RomComのC&Cサーバから標的端末内にダウンロードされます。動作自体は比較的単純であり、下記のブラウザが保持している認証情報や閲覧履歴を窃取します。

- Google Chrome

- Microsoft Edge

- Mozilla Firefox

- Chromium

- Chrome Beta

- Yandex Browser

さらに本ツールは、被害端末にインストールされたメールクライアントの情報を窃取し、以下のパスの配下に格納します。

%PUBLIC%\Libraries\BrowserData\Result

続いて、コマンド24を受信したタイミングで、当該情報をRomComのC&Cサーバ側に送信します。弊社では本ツールを以下の検出名でとして検知しますが、「SneakyStealer」の名前でも知られています。

TrojanSpy.Win64.STEALDEAL

検知回避の技術

RomCom 3.0のバイナリは、VMProtectによって保護がかけられています。また、一部のバイナリには、有効な証明書による署名が付与されています。VMProtectのアンチVM(Virtual Machine:仮想マシン)機能により、デフォルト設定のままのVM環境や、「VMハードニング」を施していないVM環境下で本マルウェアを起動しても、図5のエラーメッセージが表示されて処理が終了します。

検知回避の追加手段として、RomComには、C&Cサーバから受信したファイルにnullバイト列を付加する仕組みも組み込まれています。ファイルサイズを大幅に水増しすることで、容量制限付きのサンドボックス製品やセキュリティ製品の機能が阻害される可能性があります。

さらにRomComの後期バージョンでは、配布用Webサイトからダウンロードされるペイロードの一部に暗号化がかけられています。このペイロードを正しく復号するためには、IPアドレス「94.142.138.244」のWebサーバにアクセスし、復号鍵をダウンロードする必要があります。分析によると、本Webサイトは、サードパーティが提供するサービスの1つであり、情報窃取ツール「Vidar」など他のマルウェアでも使用されている可能性があります。また、最近のRomComでは、ドロッパがワーカーコンポーネントを作成する代わりに、ネットワークコンポーネントがC&Cサーバからワーカーコンポーネントをダウンロードするように、動作の一部が変更されています。

パケットの構造と通信フロー

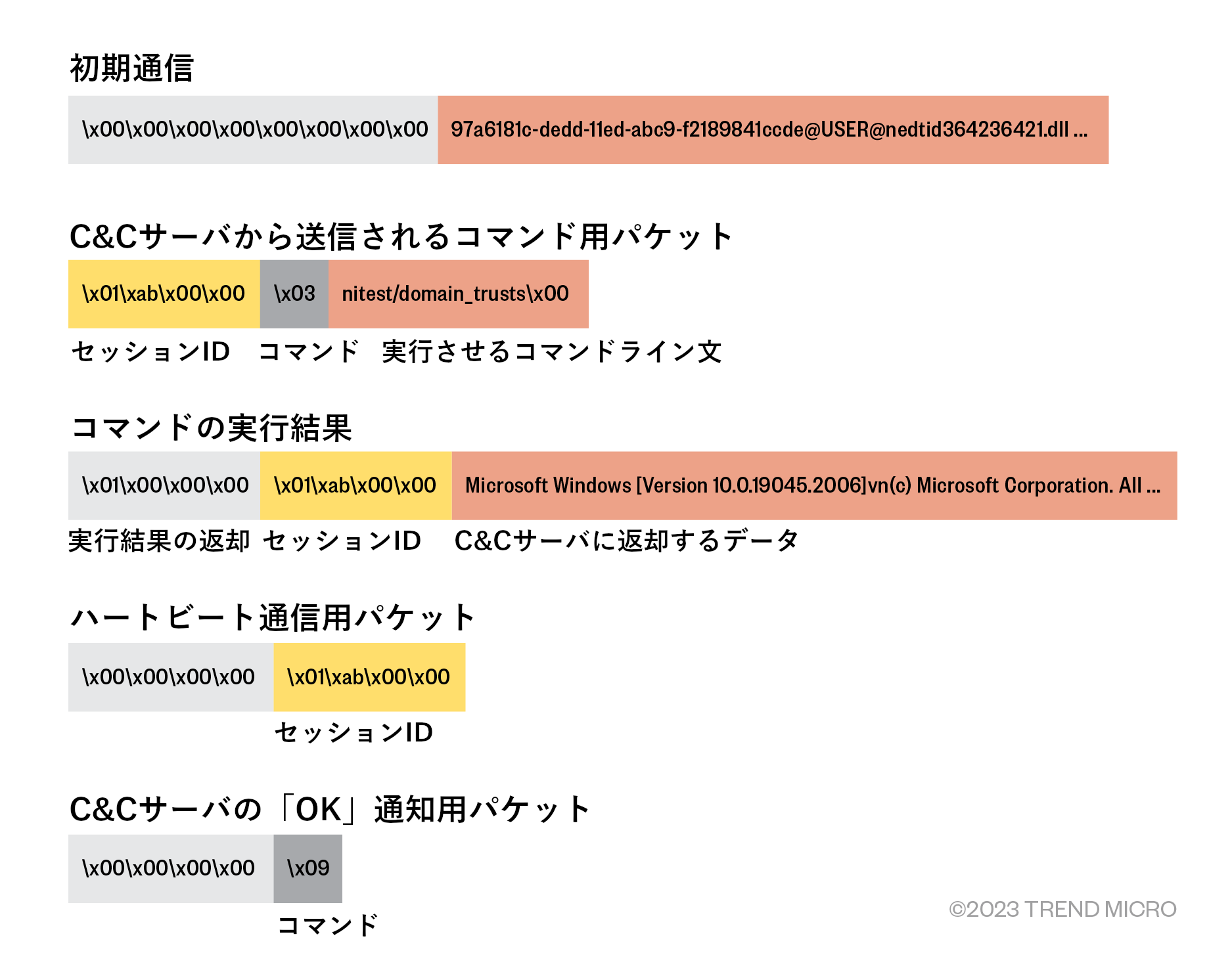

被害端末とC&Cサーバ間の通信でやり取りされるパケットは図6のような構成になっていることが、調査によって判明しました。はじめに、被害端末がC&Cサーバ側にアクセスし、自身の情報として、一意な識別子(UUID:Universally Unique Identifier)、ユーザ名、コンピュータ名を送信します。これに対してC&Cサーバは、応答データとして、先述した4バイト長のセッションIDを被害端末側に送信します。この後、被害端末宛てにコマンドを送信する度に、セッションIDの先頭バイトが1ずつ加算されていきます。

調査時、最初に確認されたコマンドは「コマンド3」であり、その内容は、cmd.exeを介してユーティリティ「nltest」を引数「/domain_trusts」付きで実行するものでした。これにより、被害端末側で把握しているさまざまなドメイン情報が収集されます。次に、本コマンドの実行結果がセッションIDを添えてC&Cサーバ側に送信されます。この際の送信データ中、先頭4バイトの内容については完全には解明されていません。しかし、その最初の1バイトについては、サーバ側に情報を送ろうとする際に「0x01」となり、サーバ側から情報を受け取ろうとする際に「0x00」となることが確認されています。この後、C&Cサーバは定形のリクエストを高速で連続送信しているため、自動化された手続きに従って特定の情報を要求していると考えられます(図7)。一連の通信データを分析した結果、C&Cサーバは、被害端末に下記の操作を実行させていることが判明しました。

- コマンド3への応答として、「nltest /domain_trusts」の実行結果をC&Cサーバに送信する。

- 特定の情報を収集するために情報窃取ツール「StealDeal」をダウンロードする。

- StealDealを使用して被害端末からクッキーなどの各種情報を収集する。

- コマンド32への応答として、フォルダ「Desktop」、「Documents」、「Downloads」配下のファイルを収集する。

偽企業および偽Webサイトの使用

今回の攻撃者は、被害者にダウンロードさせるファイルの信頼性を高める手段として、証明書を利用しました。ファイルの署名者を確認すると、表面的には、証明書の署名者として要求される手続きを経た正規の企業のように見えます。しかし、当該企業のWebサイトを注意深くチェックすると、存在しない電話番号や該当しないオフィス住所、さらには役員の写真にストックイメージ(素材画像)が使用されているなど、不審な点が散見されます。こうした点より、ファイルの署名者として記された組織は、実在しない偽の企業、または、署名者としての承認を得る目的で不正利用された正規な企業のどちらかと考えられます。

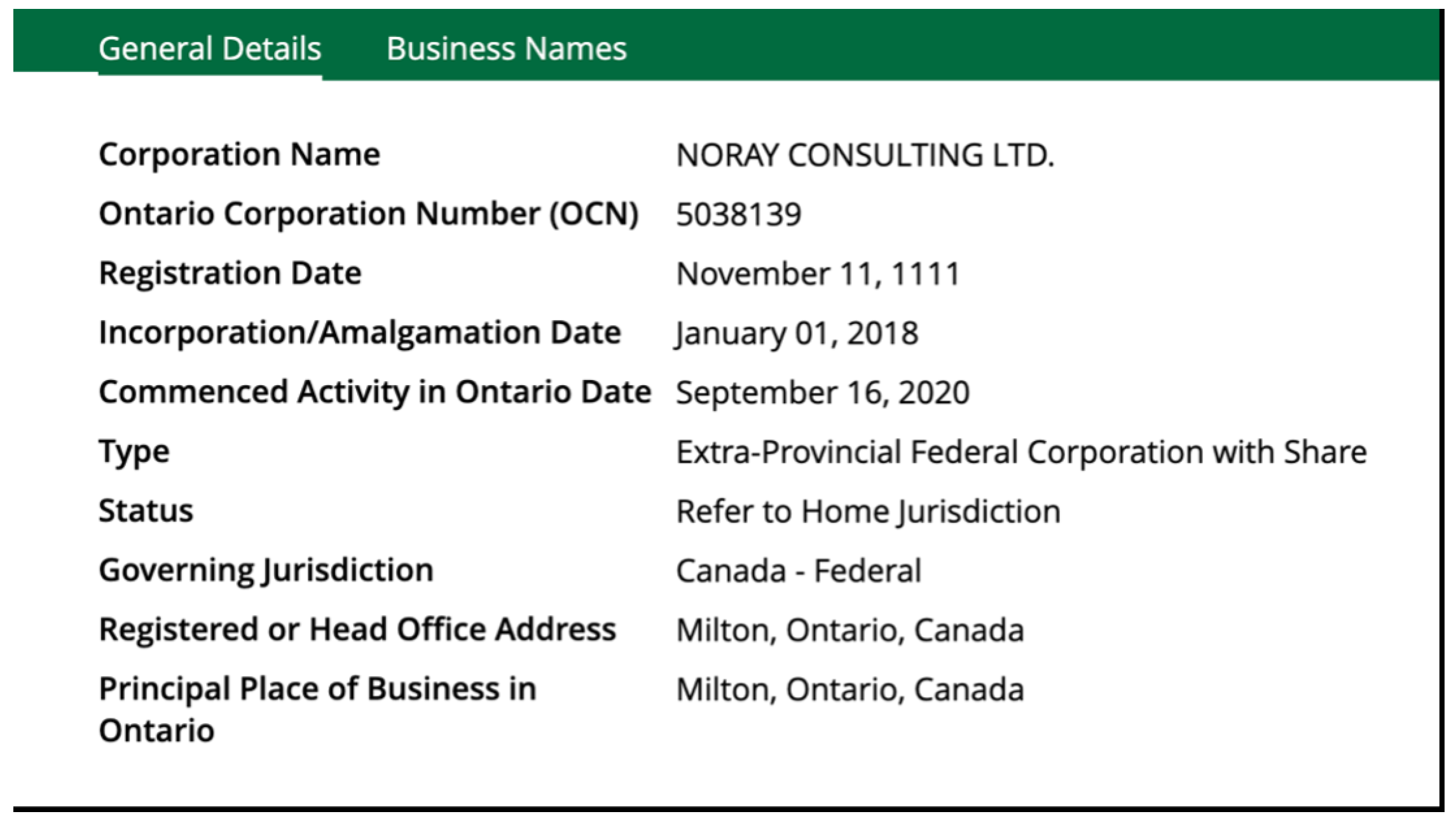

AstraChatの攻撃キャンペーンで使用されたRomCom 3.0の検体を調べたところ、その署名者はカナダの企業「Noray Consulting Ltd.」であることが分かりました。この企業には、LinkedInのページ(図8)やWebサイトが存在し、さらにはカナダで事業登録されていること(図9)も判明しました。

Noray ConsultingのLinkedInページでは、その事業内容として、サーベンス・オクスリー法(SOX:Sarbanes-Oxley Act)が要求する年次監査へのコンプライアンスや、その他リスク管理への取り組みが挙げられています。しかし、LinkedInページには、存在しないWebサイト「noray[.]ca」へのリンクも記載されています。

LinkedInのページによると、本企業の拠点はオンタリオ州にあるとされています。そこで、カナダの事業に関する公式記録を調べたところ、2020年にNoray Consultingのオーナーが社名から「Consulting」を除き、「Noray」に改称したことが分かりました。この新しい社名に、本記事で報告した内容との関係は一切見られません。また、確認できる範囲で、当該の会社が不正な活動などに関与したような形跡も見られません。今回の攻撃者は、休止状態に近い企業に目を光らせ、準備が整い次第、その企業名を不正利用していると推測されます。

インターネット上で「Noray Consulting」を検索すると、以下の別名のドメインを持つWebサイトが筆頭に上がります。

firstbyteconsulting[.]com

このWebサイトは以前、プロジェクト管理を専門とする企業によって運用されていました。当該のドメインは2020年に失効したようにも見えますが、2020年に入る前に売却され、似たような外観のまま再利用されました。本ドメインと先述のNoray Consultingを結びつけるものは、企業の住所情報であり、前者のWebサイトと後者のLinkedInページの双方で「Milton, Ontario, Canada」となっています。以下のドメインのWebサイト上、「Contact」のページには企業所在地を指す地図が表示されますが、図10の通り、ロシア語での記載となっています。

firstbyteconsulting[.]com

このことは、本Webページの製作者が、Google Mapのデフォルト言語をロシア語に設定していたことを示唆するものであり、カナダに拠点を置く企業としては不自然なようにも見受けられます。

また、Webサイト上に表示されるメンバーの写真(図11)は、実際の事業とは無関係な人物を写したストックイメージまたはAI生成画像の可能性が高いことが、分析によって判明しました。

さらに調査を進めたところ、図11に示すメンバー紹介ページからは、下記の不審な点が見つかりました。

- いずれのメンバーについても、実在の人物としての情報が、インターネット上で一切見つからない。

- 当該画像について逆検索したところ、複数のWebサイト上で利用されているストックイメージであることが判明した。

- 同一の役職「Manager, HR Process and Compensation(マネージャ、人事処理および報酬)」を持つメンバーが二人存在する。

また、Noray ConsultingのWebサイトで使用されているテキストの一部は、別のWebサイトからのコピーであることも判明しました。以上のように、攻撃者はオンライン上で実在する企業を検索し、そのWebサイトの内容を切り抜いて流用するなど、偽Webサイトを本物のサービスに見せかけようと工夫を凝らしている様子がうかがえます。

Void Rabisuは、標的ユーザをおびき寄せてマルウェア付きアプリケーションをダウンロードさせるために、数多くの配布用Webサイトを設置しました。これらのWebサイトは一見すると正規なものに映りますが、細かく確認すると、先述同様に不審な点が散見されます。例として、事業の住所がショッピングモールを指しているものや、問い合わせ先が雑貨店の電話番号を指しているものが挙げられます。

AstraChatの攻撃キャンペーンとウクライナ軍に対する攻撃キャンペーンでRomCom用バイナリの署名に利用されたカナダの2企業について、インターネット・インフラ分析を行った結果、両者に紐づく別の企業が抽出されました。抽出された企業数は80に及び、その大半はカナダを拠点としていることが判明しました。さらにこの中には、RomComだけでなく、EmotetやMatanbuchus Loader、BatLoader、バックドア「SolarMarker」、コインマイナーなど、他のマルウェアの署名に利用されたものも数十ほど存在することが分かりました。以上を踏まえると、Void Rabisuは、カナダの企業名を借りて正規の署名証明書が施されているように見せかけるサードパーティ・サービスを利用していると推測されます。

結論と推奨事項

ウクライナに対する戦争により、同国や東ヨーロッパ、NATO諸国に対するサイバー攻撃キャンペーンを目にする機会がより一層多くなりました。これには、2つの理由があります。第一の理由は、当該国に対する攻撃頻度自体が著しく増加したことです。第二の理由は、官民両部門とも、ウクライナで起きている事象に強い関心を持つようになったことです。西側諸国の情報機関による機密指定が一部解除された結果、民間企業は、自身でより深く調査を進めることが可能となりました。さらに、かつては異なる目的を軸に活動していた攻撃グループ同士が、実際に提携するわけではないにしても、次第に同じ目標を持つ形で近づいてきている点は、特記に値します。

金銭的利益を動機とするサイバー犯罪と、政治、諜報、混乱、戦争を動機とするAPT攻撃の境界線は、曖昧になりつつあります。サービスとしてのランサムウェア(RaaS:Ransomware-as-a-Service)が台頭した結果、これまではAPTグループの専門領域であった高度な戦略や標的型攻撃が、サイバー犯罪者によって利用されることも多くなりました。反対に、金銭的利益を追求するサイバー犯罪者の戦略やテクニックが、政治的な目標を掲げる攻撃グループに利用されるケースも増加しています。

現状、ウクライナやその同盟国を攻撃しているグループは多岐に渡り、Pawn StormやAPT29などのAPTグループ、Void Balaurなどのサイバー傭兵、Killnetなどのハッキンググループ、かつてランサムウェア「Conti」に加担していたグループ、そしてVoid Rabisuのようなサイバー犯罪グループが挙げられます。現状、これらのグループが互いに協調して活動している様子は見られません。しかし、ウクライナ侵攻のように政治的に重大な意味を持つ事象は、対象地域で活動する攻撃グループ間の提携を強めるものと推測されます。この場合、同じ標的への攻撃が多角化する一方、攻撃の実行者が曖昧化して特定が困難になるなど、防御チームにとっては新たな課題への対処が必要になるでしょう。

弊社の分析として、エンドポイント側では特に下記の挙動を監視することを推奨します。

- DLLエクスポート関数を参照するカスタム動作付きMSIパッケージのダウンロードまたは実行

- 「HKEY_CURRENT_USER(HKCU)」および「HKEY_LOCAL_MACHINE(HKLM)」配下にあるレジストリ「SOFTWARE\Classes\CLSID\」の書き換え:この動作は、COMハイジャッキングの可能性がある。

- rundll32.exeを用いてローカルホストのソケットを確立:RomComのDLLは、この手法によって読み込まれる。RomComはローカルホストのソケット確立時にポート番号5554から5600までを待ち受けることが確認されている。

- nullバイト列によるバイナリパディング:この処理は、検知回避の手法として知られている。今回RomComをテストした際、当該の処理が実行されなかったが、コマンド5に対応する動作としては確かに存在している。弊社では、こうしたファイルを検出するYARAルールをGitHubの調査用リポジトリに追加した。

- ゼロ以外のバイト列によるバイナリパディング:ある検体がファイルを作成した際に、この挙動が確認された。これ自体は必ずしも不正な動作ではないが、検知した場合は、攻撃の可能性を考慮して調査することが望ましい。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)はこちらで確認してください。

MITRE ATT&CK Tactics and Techniques

MITRE ATT&CK Tactics and Techniquesはこちらで確認してください。

参考記事:

Void Rabisu’s Use of RomCom Backdoor Shows a Growing Shift in Threat Actors’ Goals

By: Feike Hacquebord, Stephen Hilt, Fernando Merces, Lord Alfred Remorin

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)