ランサムウェア

ランサムウェアスポットライト:Play

ランサムウェア「Play」は深刻化するランサムウェアの脅威状況の中でも特に存在感を示してきています。攻撃者はおそらく今後もこのランサムウェアを利用し続けるでしょう。トレンドマイクロでは、その活動について深く掘り下げ、企業や組織におけるこの新たな脅威への対策方法について解説します。

2022年7月、トレンドマイクロのリサーチャーは、南米地域の政府機関を狙ったランサムウェアの事例を調査しました。それらは最初、その挙動から「Play」と命名されていました。このランサムウェアは、ファイルを暗号化した後に「.play」という拡張子を追加します。さらにランサムノート(脅迫状)には「PLAY」という単語とランサムウェアグループのメールアドレスが含まれていました。2022年6月、Playの被害者について初めてBleeping Computerのフォーラムで取り上げられ、その1か月後、「No-logs No breach」のウェブサイトでこのランサムウェアに関する詳細情報が提供されました。

トレンドマイクロでは、調査の過程で、Playの攻撃グループが手口を増やし続けて多くのツールを追加し、新たな脆弱性も悪用していることを確認しました。これは、この攻撃グループが、戦略、技術、手順(TTP)を洗練化し、今後も攻撃活動を続ける意図があることを示しています。

企業や組織が知っておくべきこと

トレンドマイクロでは、Playの攻撃グループが新たなツールや脆弱性悪用によって手口を強化していることを確認しています。これには、ProxyNotShell、OWASSRF、Microsoft Exchange Serverのリモートコード実行関連の脆弱性が含まれます。さらに最近では、カスタムネットワークスキャナーおよび情報窃取ツールのGrixbaや、オープンソースのVSS管理ツールAlphaVSSのような新しいツールも使用し始めています。

また、Playと他のさまざまなランサムウェアとの関連性を示す証拠が確認されたとも言われています。例えば、HiveやNokoyawaと同様の手口やツールを共有している点から、これらとの関連性が高いことが分かります。さらに、Playの感染に関連するURLをウォーターマーキングの観点から検証することで、過去のHiveによる感染事例との関連性を確認することも可能でしょう。Nokoyawaの感染事例でも同様の調査が可能です。

また、PlayとQuantumとの間にも注目すべき類似性があります。Quantumは、Contiランサムウェアグループの一部で、両者は部分的に同じインフラを共有しています。Playの攻撃では、Quantumの攻撃でEmotetやSVCReadyのボットネットと同じウォーターマーク「206546002」のCobalt Strikeビーコンが使用されています。現在、これに関連するEmotetのスパムキャンペーンは存在しませんが、Playの攻撃と同じ「206546002」のウォーターマークを持つCobalt Strikeビーコンが使用されたケースも検出されていました。

検出台数の国別・業界別ランキング

ここでは、トレンドマイクロのSPN(Smart Protection Network™)データに基づいて、2022年6月から2023年5月までの間のPlayの検出台数を確認します。なお、このデータはトレンドマイクロのテレメトリーからのフィードバックによるものであり、Playランサムウェアの全被害を網羅しているわけではない点は留意が必要です。期間中、Playの活動は着実に増加し、2022年12月に170件でピークを迎えました。

検出台数を業界別に見ると、Playの活動が最も活発だったのは電気通信であることを示しています。また、ヘルスケア、通信・メディアも上位にランクインしていました。

検出台数を国別に見ると、Playの攻撃活動はドイツ所在の企業や組織に集中しており、全体の15.4%を占めていました。続いて米国とポルトガルがそれぞれ15.3%、15%で近接しています。

ランサムウェアPlayのリークサイトに基づく対象地域と業界

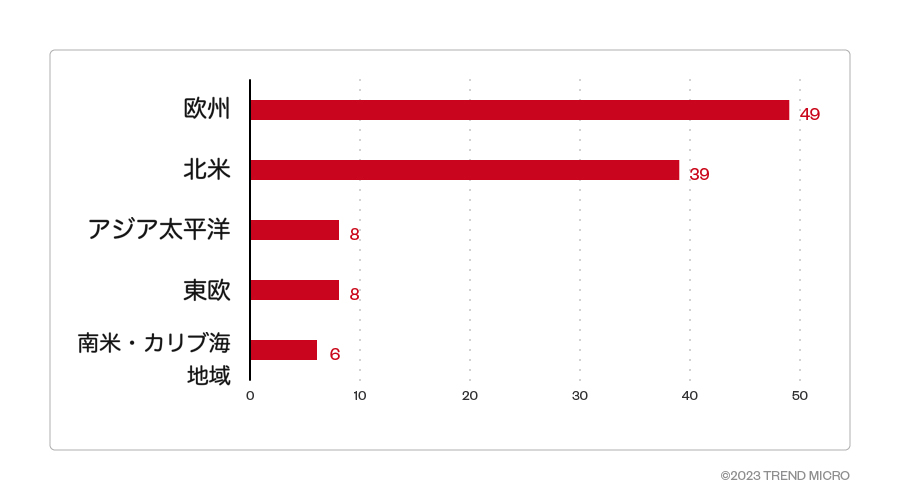

ここでは、Play運営のリークサイトに記録された被害件数のデータを、2022年6月から2023年5月までの期間で確認します。トレンドマイクロのオープンソースインテリジェンス(OSINT)の調査およびリークサイトからのデータによると、Playの攻撃者は、本稿執筆の時点で身代金の支払いを拒否した被害件数合計110件に達していました。

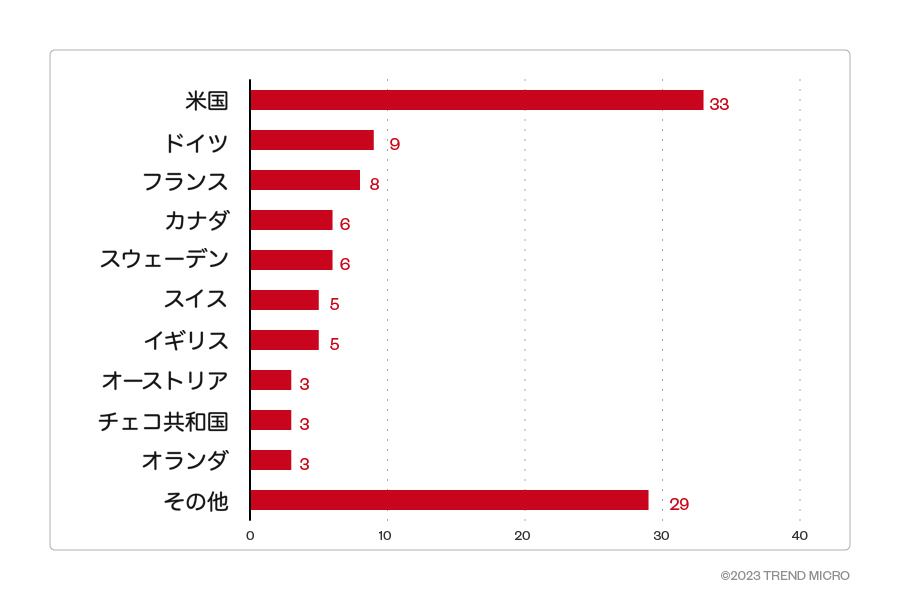

Playのリークサイトで特定された被害件数では、欧州に拠点を置く企業や組織がトップであり、49件に達していました。次いで北米地域の39件となり、特に米国が大部分を占め、33件となっていました。欧州では、ドイツとフランスでも多くのランサムウェア攻撃の被害が確認され、それぞれ9件と8件となっていました。

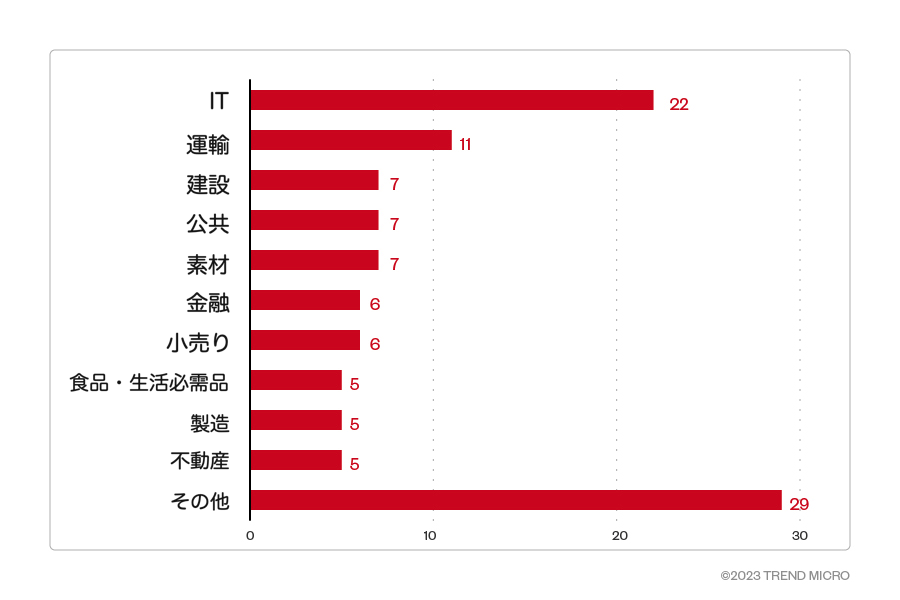

Playのリークサイトで確認された被害件数のデータを業界別に見ると、ITがトップであり、次いで運輸となっていました。その他、建設、素材、公共も上位にランクインしていました。

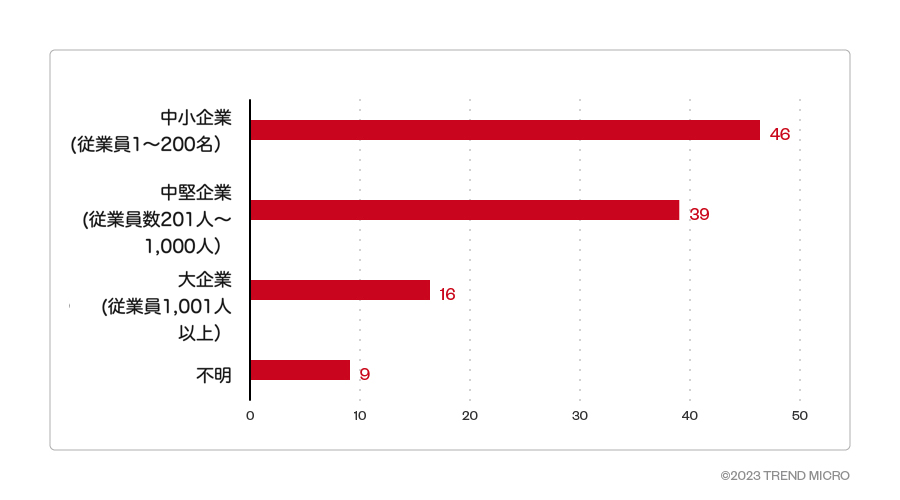

Playの被害件数の大部分は中小企業からのものでした。ただし、リークサイトで示された被害事例の中には企業の規模が明示されていないものも多数ありました。

感染フローと技術的詳細

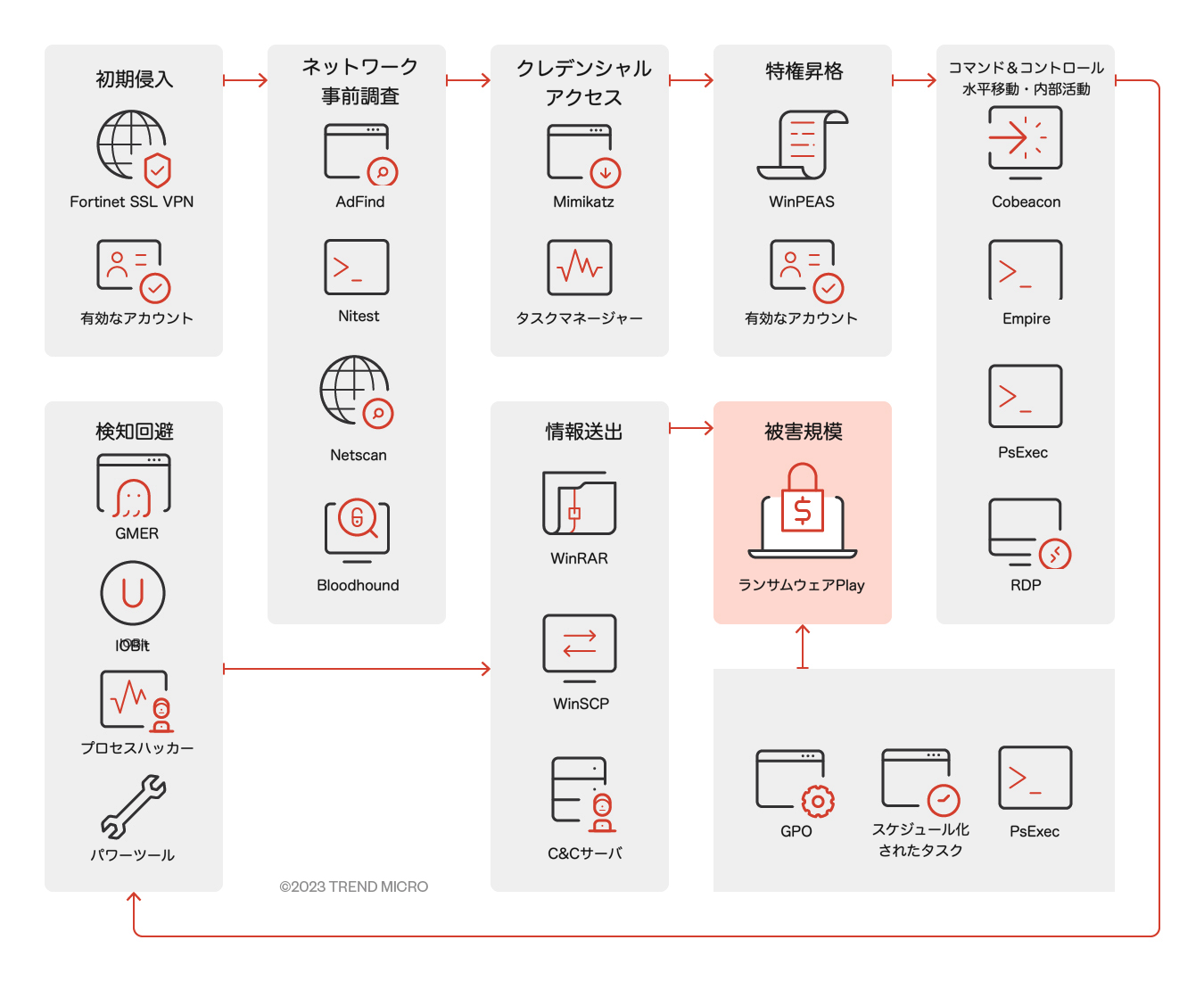

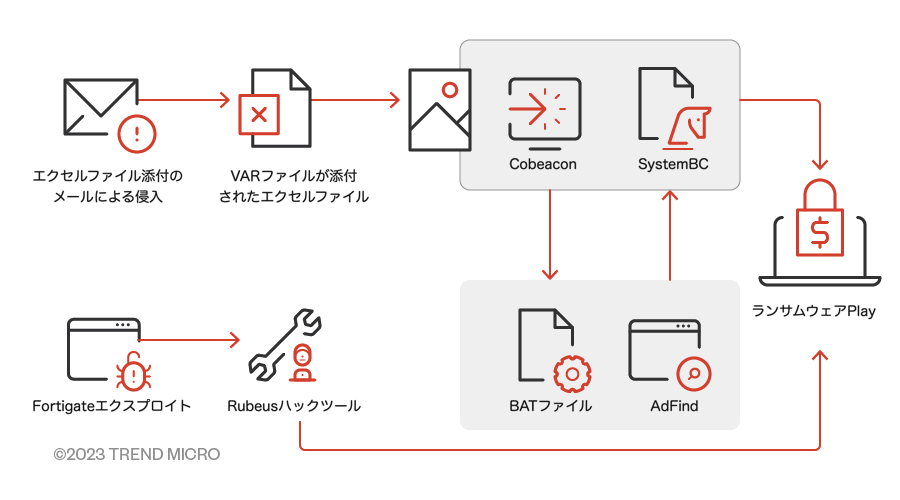

初期侵入

- Playの攻撃者は、通常、有効なアカウントを介して初期侵入を獲得します。この場合の有効なアカウントとは、ドメインアカウントやローカルアカウントだけでなく、複数のプラットフォームで再利用されたり、以前にインターネットに露出していたり、違法な手段で取得されたりしたVPNアカウントなどが含まれます。その際、対象となるシステムに足場を築くため、露出したリモートデスクトッププロトコル(RDP)サーバも利用します。

- また、FortiOSに存在する2つの脆弱性も悪用しています。1つ目のCVE-2018-13379は、FortiOS SSL VPNウェブポータルのパストラバーサル脆弱性であり、悪用されると、特別に細工されたHTTPリソースリクエストを通じて未認証の攻撃者がOSシステムファイルをダウンロードすることが可能となります。もう1つCVE-2020-12812は、FortiOSのSSL VPNにおける不適切な認証に関する脆弱性であり、悪用されると、ユーザがユーザーネームの大文字小文字を変更することで、二要素認証のFortiTokenを求められずにログインすることが可能となります。

- さらにまた、最近の新たな脆弱性も利用しています。この場合、ProxyNotShellの脆弱性CVE-2022-41040が挙げられ、これは、サーバサイドリクエストフォージェリ(SSRF)脆弱性であり、悪用されると、認証済み攻撃者が別の脆弱性CVE-2022-41082をリモートで悪用することが可能となります。また、OWASSRFの脆弱性CVE-2022-41080は、ProxyNotShellの脆弱性が修正対応された後、Microsoft Exchange Server関連で新たに悪用された脆弱性です。その他、Microsoft Exchange Serverリモートコード実行の脆弱性CVE-2022-41082は、PowerShellエンドポイントにある脆弱性を使用しリモートコード実行を達成することが可能となるため、ProxyNotShellとOWASSRFへの追跡攻撃で悪用される脆弱性と言えます。

特権昇格

- ツールMimikatzを使用して、対象となるシステムのメモリから高い権限の資格情報を抽出し、その後、ドメイン管理者グループを含む特権グループにアカウントを追加します。この際、Windows Privilege Escalation Awesome Scripts(WinPEAS)が使用されます。これは、脆弱性の列挙に使用し、ローカルで特権昇格のパスを検索するスクリプトとなります。

検出回避

- Process Hacker、GMER、IOBit、PowerToolのようなツールを使用してセキュリティソフトやモニタリングソリューションを無効化します。この場合、Windowsの組み込みツールwevtutilやバッチスクリプトを使用してWindowsのイベントログや不正なファイルを削除することで自身の痕跡を隠ぺいします。

- 2023年6月には、Microsoft Defenderのリアルタイムモニタリングやアンチウイルス保護機能を無効にすることで特にMicrosoft Defenderを狙った攻撃も確認されました。この場合、PowerShellまたはコマンドプロンプトを通じてMicrosoft Defenderの保護機能を無効にします。使用されるPowerShellスクリプト、例えばCobalt Strikeビーコン(Cobeacon)やEmpireエージェントは、Base64で暗号化されています。

事前調査

- 事前調査の攻撃段階でActive Directory(AD)環境に関する詳細が収集されます。ADのリモートシステムに対するクエリは、ADFind、Microsoft Nltest、Bloodhoundなどのさまざまなツールによって実行されます。Grixbaも、セキュリティファイルやプロセスのリストを確認するために使用されます。さらに、ホスト名、共有、ドメイン情報などのシステム情報の列挙も実行されます。

クレデンシャルアクセス

- この攻撃活動でMimikatzを使用します。このツールは、ターゲットのホストに直接ドロップするか、EmpireやCobalt Strikeのようなコマンドアンドコントロール(C&C)アプリケーションを通じたモジュールとして実行可能です。さらに認証情報のダンプにも使用されます。また、ターゲットのメモリからLocal Security Authority Subsystem Service(LSASS)プロセスをダンプする際にWindowsのツールであるタスクマネージャーを使用します。さらにもう1つ、情報窃取のツールとして、Grixbaが使用され、これにより、セキュリティ関連ファイルやプロセスのリストなどが中心に確認されます。

水平移動・内部活動

被害者のシステム内で水平移動・内部活動のため、以下のようなさまざまなツールを使用する可能性があります:

- Cobalt Strike SMBビーコンは、C&Cビーコン、水平移動・内部活動、ファイルのダウンロード・実行のツールとして使用されます。

- SystemBCは、TOR経由で通信するバックドアのプロキシボットSOCKS5であり、バックドア活動に使用されます。

- Empireは、Playのポストエクスプロイテーション活動に使用されるオープンソースのフレームワークです。

- Mimikatzは、被害者のネットワークで認証情報をダンプしてドメイン管理者のアクセスを取得し、水平移動・内部活動に使用されます。

情報送出

- 被害者の情報は、ネットワークのデータ転送を回避するため、送出前にチャンクごとに分割される場合があります。そしてMicrosoft Windows用のSFTPクライアントおよびFTPクライアントであるWinSCPを利用します。WinRARは、情報送出時にRAR形式でファイルを圧縮するために使用されます。そして送出したファイルは、PHPで開発されたWebページで受信されます。

被害規模

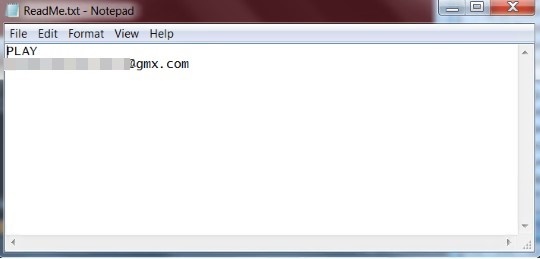

- ファイルの暗号化後、拡張子「.play」を追加します。脅迫状は「ReadMe.txt」としてハードドライブの直下(C:)に作成されます。脅迫状には、[7つのランダムな文字]@gmx[.]com の形式に従ったメールアドレスが含まれていました。さらにAlphaVSSを使用してシャドウコピーを削除し、被害者の端末のシステム復旧機能を無効にします。

その他の技術的詳細

- Playは、こちらの拡張子を持つファイルを暗号化します:

- 次のディレクトリ/ドライブタイプは回避されます:

- RAM ディスク

- CD-ROM ドライブ

- ファイル名に以下の文字列が含まれているファイルの暗号化は回避されます:

- ReadMe.txt

- Bootmgr

- 以下の拡張子を持つファイルの暗号化は回避されます:

- .PLAY

- .exe

- .msi

- .dll

- .lnk

- .sys

- Playの攻撃でドロップされた脅迫状の例:

- 暗号化方法

- AES-RSA ハイブリッド暗号化

- ハックツール

- Cobalt Strike

- Webshells

- Adfind

- バッチファイル

- SystemBC

- Powertool64

- Psexec

MITRE tactics and techniques

詳細については、こちらをご参照ください。

使用されるツール、脆弱性悪用、その他マルウェアの概要

企業や組織のセキュリティ部門は、Playの攻撃で使用されるこちらのマルウェアツールや脆弱性悪用等に注意が必要です。

推奨事項

このようにランサムウェアPlayへの解析から、いかにしてこのランサムウェアの攻撃者が検出回避の手法を進化させたかが確認されました。特に企業や組織は、ターゲットにされたシステムへの侵入時に偽装手段としてレッドチームツールや侵入テストツールになりすます手口にも細心の注意を払うべきでしょう。

Playのような脅威への対策として、企業や組織は、堅固なランサムウェア対策を確立するリソースを体系的に配分できるセキュリティフレームワークを確立することが有効です。以下は、これらのフレームワークに組み込むことができるベストプラクティスの一部です。

- 監査とインベントリの実施

- 資産とデータの棚卸しを実施する

- 許可された機器、許可されていない機器、ソフトウェアなどを特定する

- イベントログ、インシデントログの監査を実施する

- 設定確認と監視活動の徹底

- ハードウェアおよびソフトウェアの設定管理を確認する

- 管理者権限を付与し、従業員の役割に必要な場合のみアクセスできるようにする

- ネットワークポート、プロトコル、サービスの監視を徹底する

- ファイアウォールやルータなどのネットワークインフラ機器のセキュリティ設定を有効化する

- 正規のアプリケーションのみを実行するソフトウェア許可リストを設定する

- 修正パッチ適用とアップデートの実施

- 定期的な脆弱性診断の実施を徹底する

- OSおよびアプリケーションのパッチ適用または仮想パッチを活用する

- ソフトウェアやアプリケーションの最新バージョンへのアップデートを徹底する

- 防御および復旧に備えた活動の実施

- データ保護、バックアップ、リカバリ対策の実施を徹底する

- 多要素認証を導入する

- 適切なセキュリティソリューションの導入

- サンドボックス解析による不正メールのブロック機能を導入する

- メール、エンドポイント、Web、ネットワークなど、システムのすべてのレイヤーに最新バージョンのセキュリティソリューションを導入する

- システム内の不審なツールの存在など、攻撃の兆候を早期検知する機能を実装する

- AIや機械学習による高度な検知技術を活用する

- セキュリティ関連のトレーニングやテストの徹底

- 従業員に対するセキュリティスキルの定期的な研修と評価を実施する

- レッドチーム演習や侵入テストを実施する

トレンドマイクロのソリューション

- 「Trend Vision One™」は、多層防御と挙動監視を提供し、ランサムウェアが不可逆的な損害をもたらす前に、不審な挙動やツールを早期にブロックすることが可能です。

- 「Trend Cloud One™ Workload Security」は、脆弱性を悪用する既知および未知の脅威を阻止します。こうした防御は、仮想パッチや機械学習などの技術によって実現されます。

- 「Trend Micro™ Deep Discovery™ Email Inspector」は、カスタムサンドボックスと高度な解析技術により、ランサムウェアの侵入口となるフィッシングメールなどの不正なメールを効果的にブロックします。

- 「Trend Micro Apex One™」は、ファイルレスの脅威やランサムウェアなどの高度な懸念に対して、次世代レベルの自動検知と対応を実現し、エンドポイントの防御を確実なものとします。

侵入の痕跡(IoC: Indicators of Compromise )

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Ransomware Spotlight: Play

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)