ランサムウェア

「Royal」(ロイヤル)と似た挙動を行う新たなランサムウェア「BlackSuit」(ブラックスーツ)を分析

本稿では、ランサムウェア「BlackSuit」(ブラックスーツ)の解析結果、および「Royal」(ロイヤル)との類似点について解説します。

ランサムウェア「Royal」(ロイヤル)は、2022年の時点で特に注目すべきランサムウェアファミリの1つとして認知されていましたが、2023年5月上旬にテキサス州ダラスのITシステムを攻撃したことで、その知名度をさらに高めました。同じ時期にTwitter上では、WindowsとLinuxの双方を狙う新たなランサムウェア「BlackSuit」(ブラックスーツ)に関する報告が挙がっていました。さらに後続の報告では、BlackSuitとRoyalの関連性も指摘されていました。こうした状況を受けてトレンドマイクロでは、Windows 32ビット環境で稼働するBlackSuitの検体をTwitterから入手し、その分析を行いました。

本稿では、ランサムウェア「BlackSuit」(ブラックスーツ)の解析結果、および「Royal」(ロイヤル)との類似点について解説します。

暗号化の手法とリークサイト(暴露サイト)

BlackSuit(ブラックスーツ)とRoyal(ロイヤル)の詳細な比較に入る前に、まず、BlackSuitが用いる暗号化手法やリークサイトについて解説します。

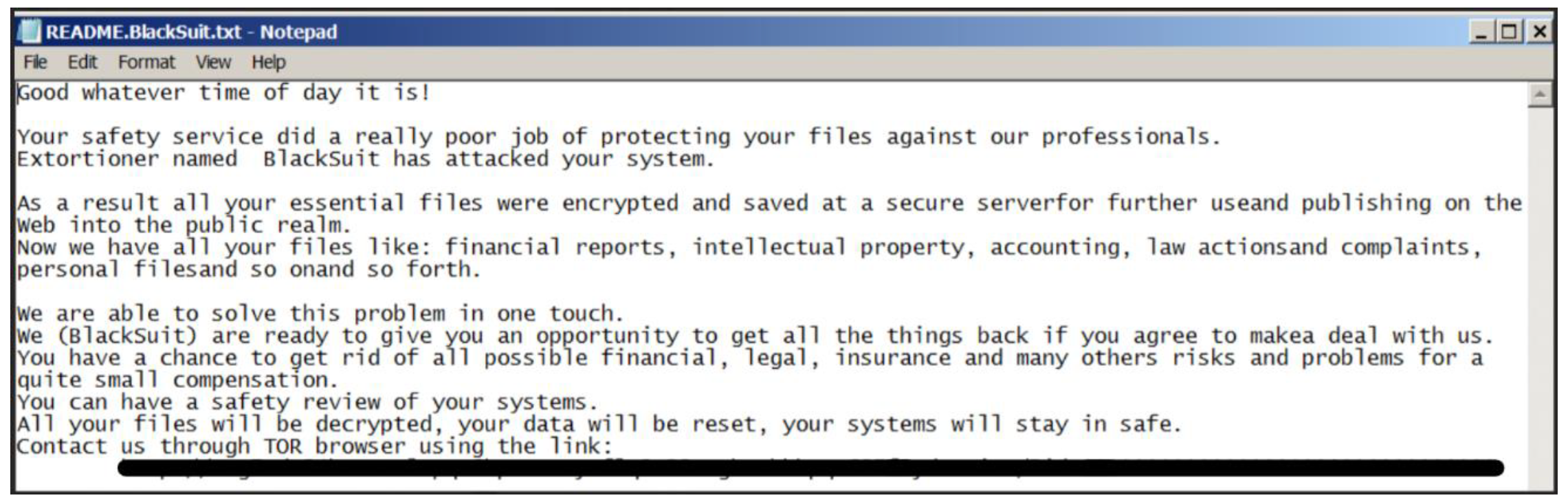

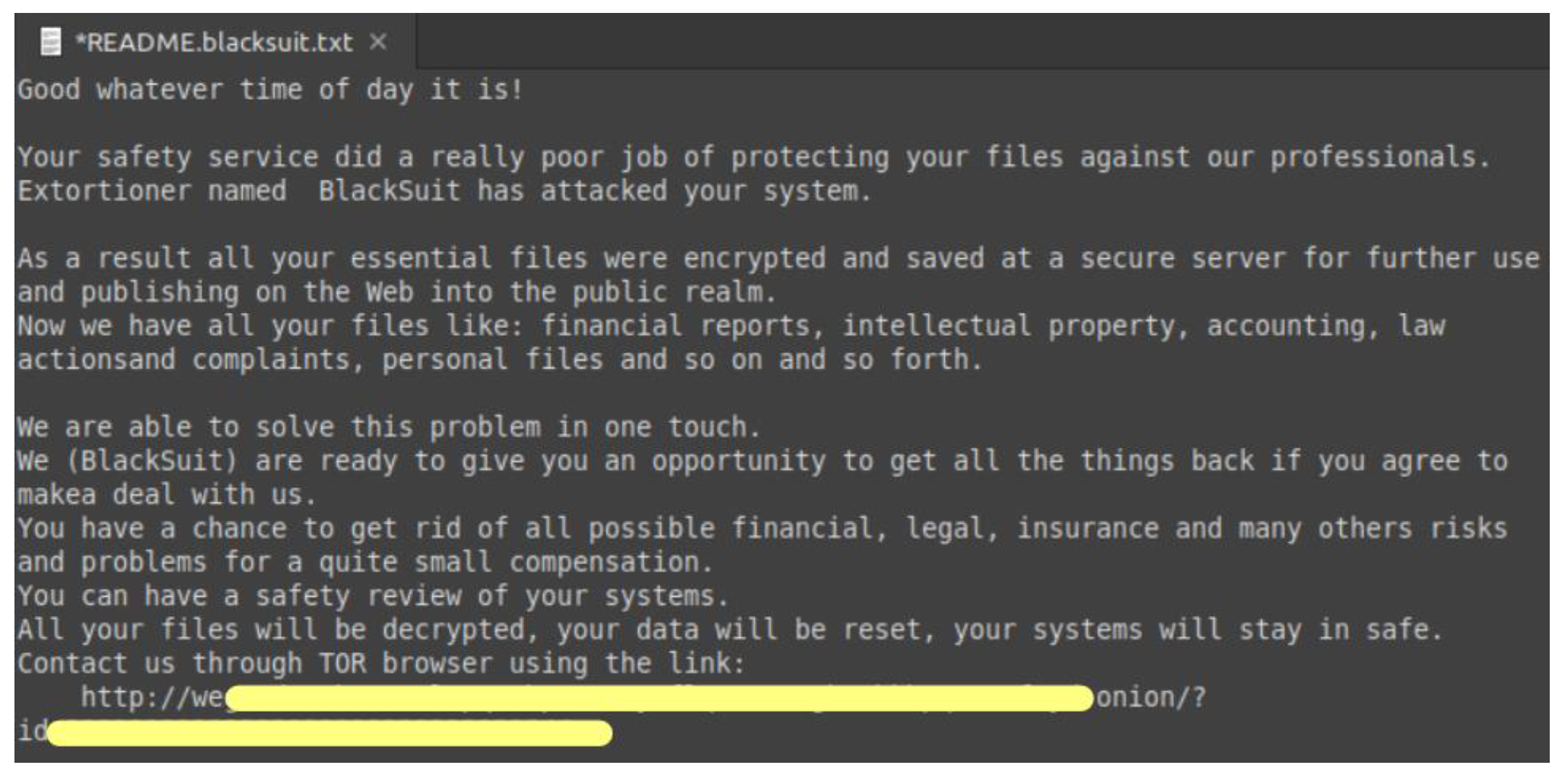

BlackSuit(ブラックスーツ)は、暗号化済みファイルに拡張子「blacksuit」を付与した上で、そのファイルと同じディレクトリ内にランサムノート(脅迫状)を作成します。ランサムノート内には、被害者を識別する一意なIDと、攻撃者への連絡先として、チャット機能付きWebサイトのアドレスが記載されています。当該Webアドレスは、匿名ブラウザ「TOR」からのみアクセス可能です。

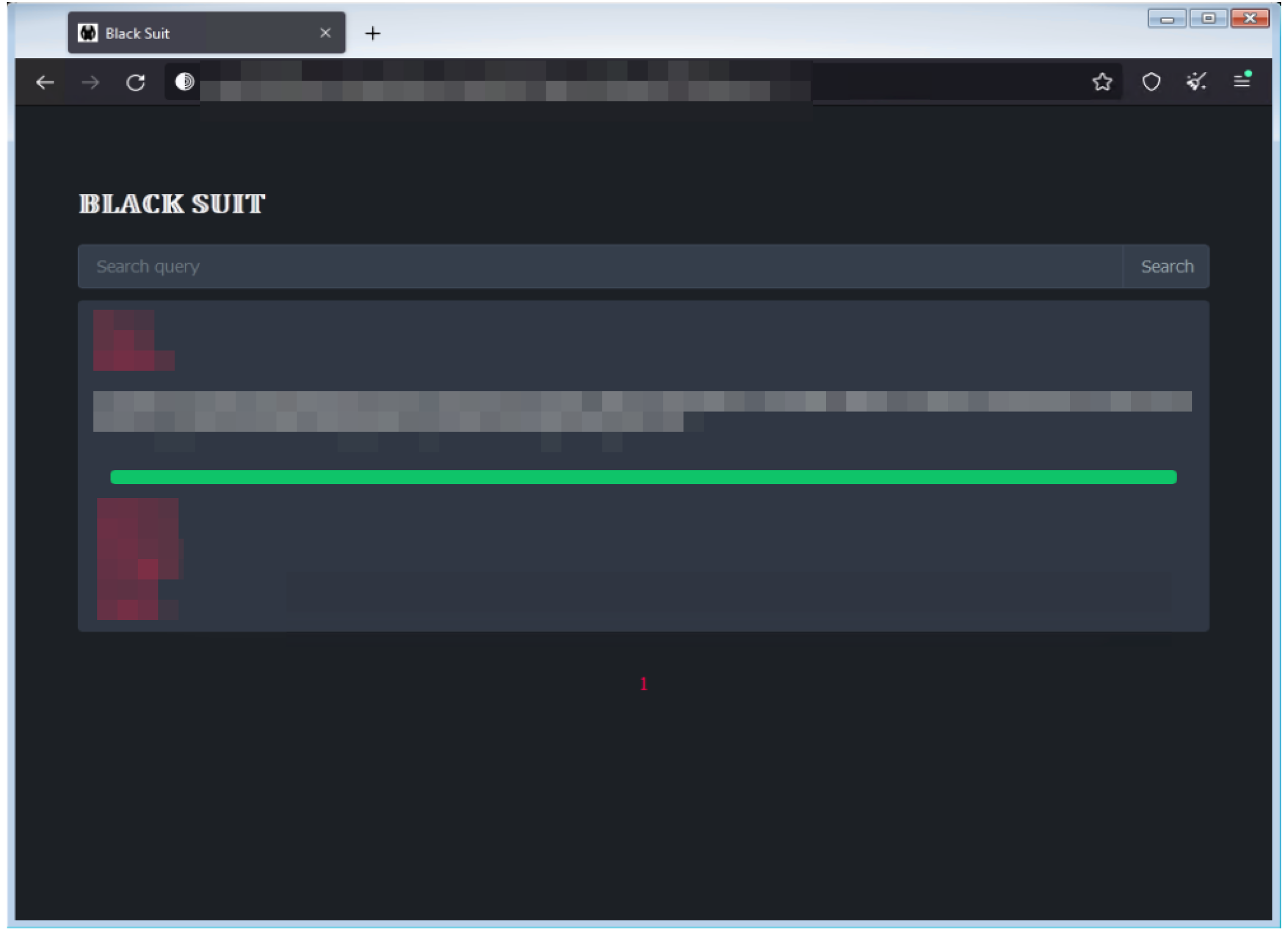

BlackSuit(ブラックスーツ)の攻撃グループは、被害者のデータを暴露(リーク)するサイトを用意しました。これは、被害者に身代金の支払いを余儀なくさせる二重恐喝の手口に相当します。なお、本稿執筆時点で、このリークサイトに記載された被害者情報は1件のみとなっています。

Royal(ロイヤル)のESXi版とBlackSuit(ブラックスーツ)のESXi版を比較

はじめに、Linux端末を標的とするBlack Suitの検体について調査しました。本検体は、サーバ仮想化ツール「ESXi」の64ビット版で稼働します。あるTwitter上の報告では、Linux版のBlackSuit(ブラックスーツ)を検出できるように設定されたYARAルールによって、Linux版のRoyal(ロイヤル)も検出できた旨が述べられています。

実際にRoyal(ロイヤル)とBlackSuit(ブラックスーツ)の両検体を比較したところ、非常に高い類似性が確認されました。バイナリファイル用比較ツール「BinDiff」によると、両者間における機能単位の類似度は98.0%、基本ブロック単位の類似度は99.5%、分岐制御の類似度は98.9%にも及び、ほとんど同一であると見なせます。

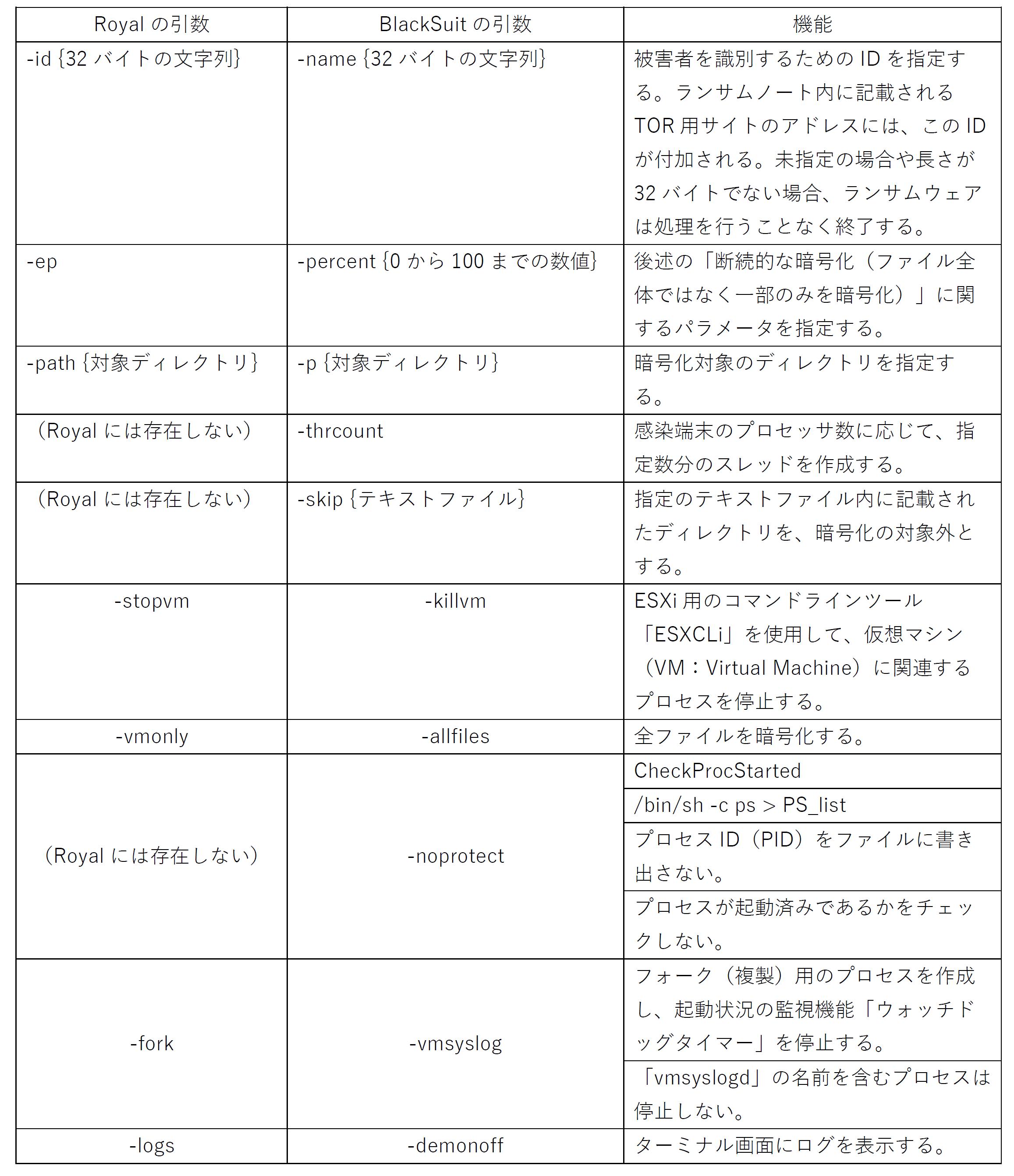

さらに、Royal(ロイヤル)とBlackSuit(ブラックスーツ)が使用するコマンドライン引数を比較したところ、両者は機能面でかなり類似してることが分かりました。しかし、引数名が異なっている点や、BlackSuitでは新たな機能を持つ引数が追加されているなど、若干の差異も確認されました。

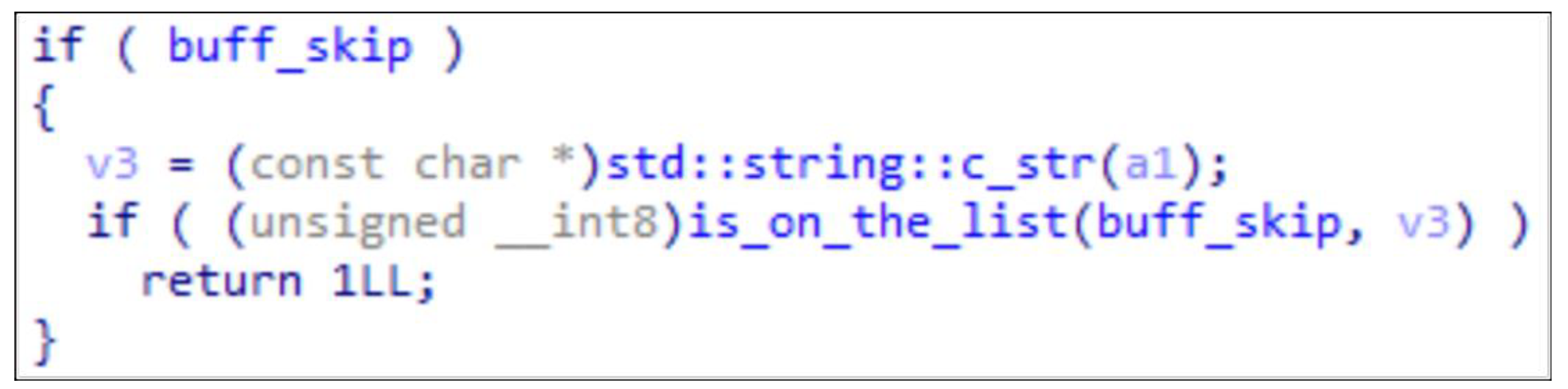

引数「-skip」が使用された場合、BlackSuitは、指定のテキストファイル中に記載されたディレクトリを暗号化の対象外とします。

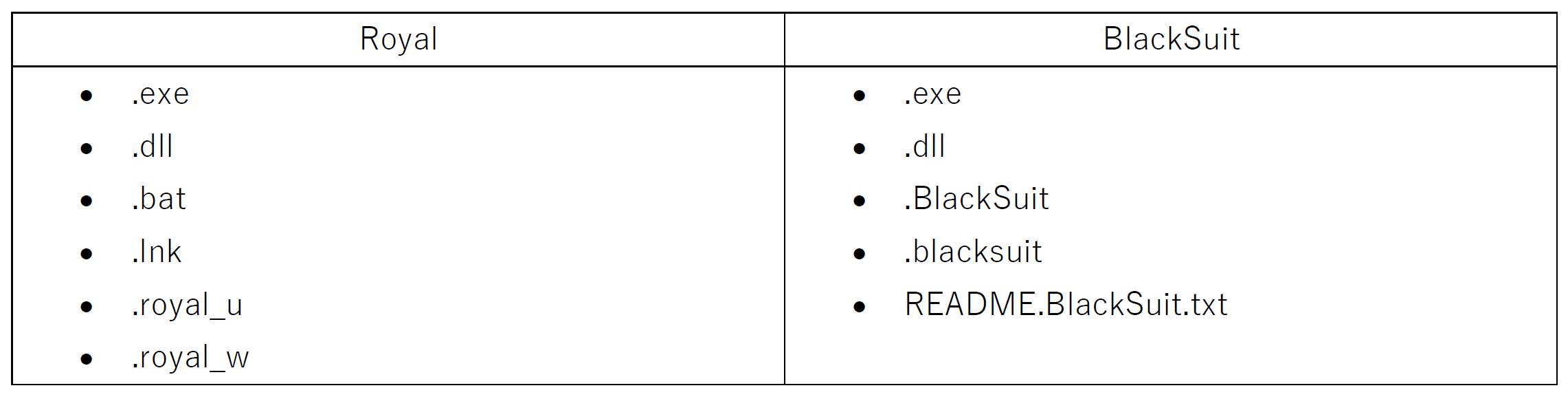

Royal(ロイヤル)とBlackSuit(ブラックスーツ)では、一部の拡張子や名前を含むファイルを暗号化の対象外とします。その詳細を、下記に示します。

引数「-allfiles」が未指定の場合、BlackSuitは、下記のいずれかの拡張子を持つファイルのみを暗号化します。

- .vmem

- .vmdk

- .nvram

- .vmsd

- .vmsn

- .vmss

- .vmtm

- .vmxf

- .vmxf

- .vmx

断続的な暗号化

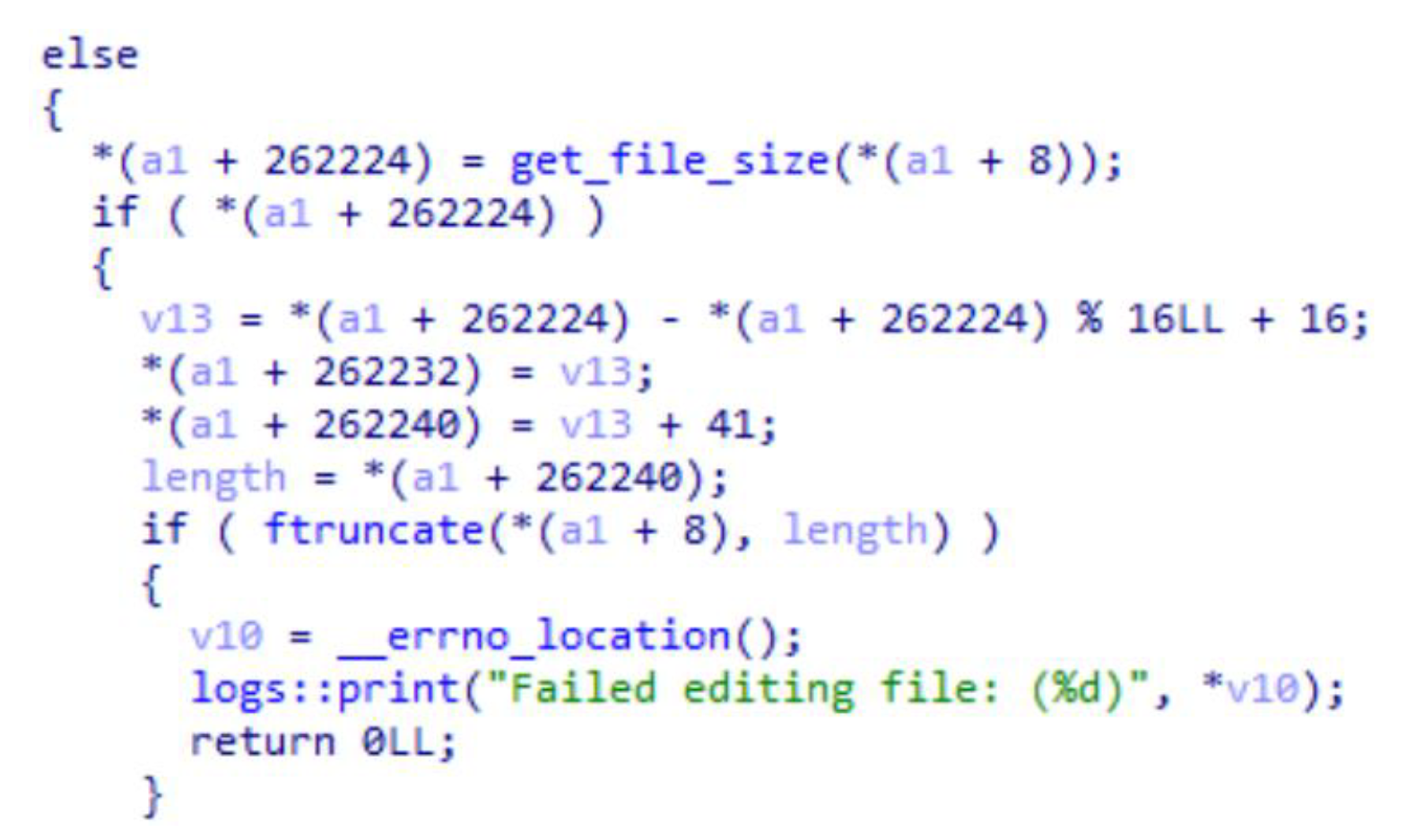

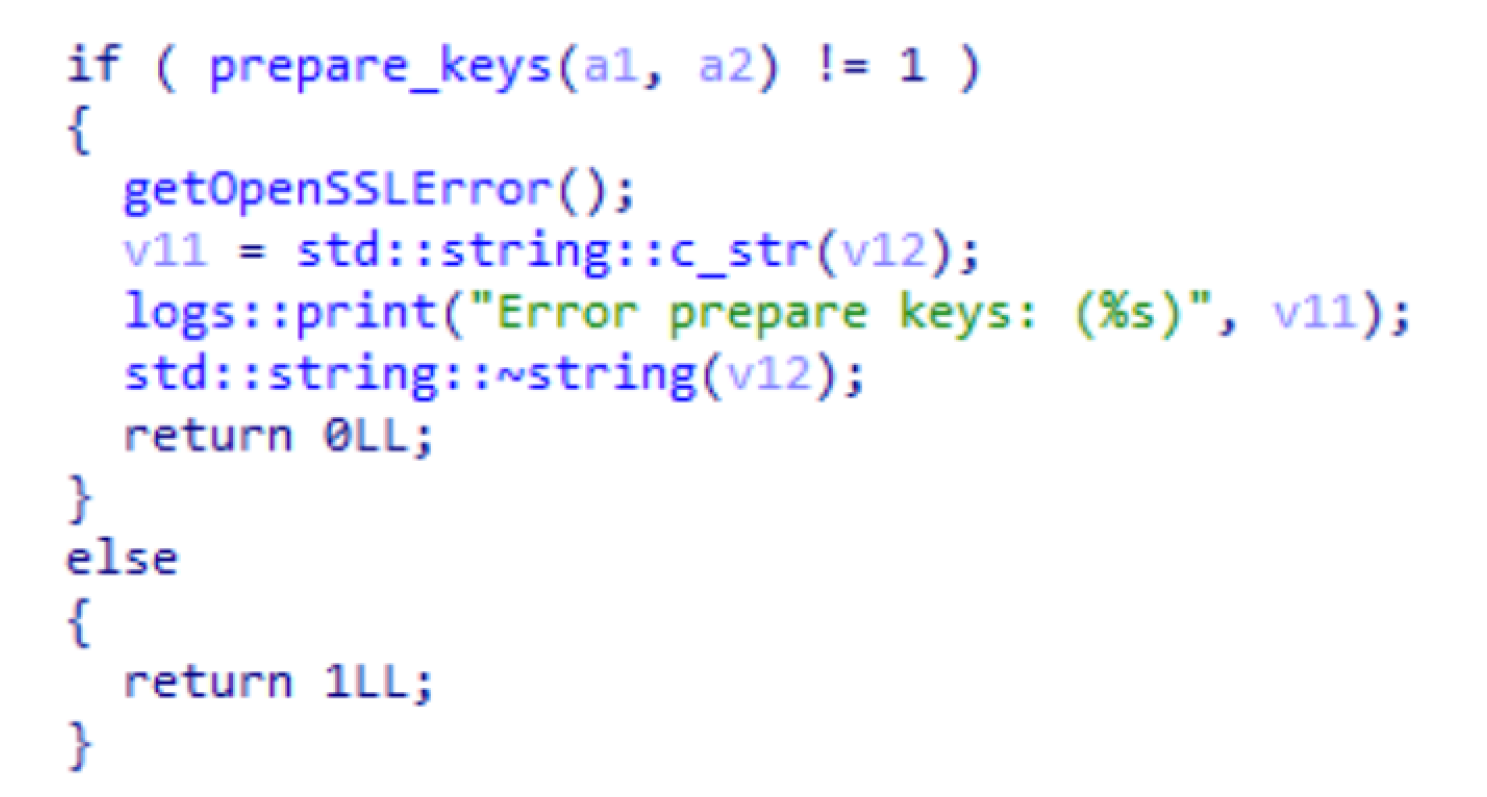

Royal(ロイヤル)とBlackSuit(ブラックスーツ)の双方とも、OpenSSLのAESアルゴリズムを用いて標的システム中のファイルを暗号化します。この際、処理の高速化のため、「断続的な暗号化」と呼ばれる手法を使用します。本手法は、ファイルの全体ではなく一部分のみを暗号化するものです。RoyalとBlackSuitで、その実現法に大きな違いは見られません。

Royal(ロイヤル)とBlackSuit(ブラックスーツ)の双方とも、暗号化の事前準備として、対象ファイルのサイズが16の倍数となるように切り上げ拡張します。これに加え、最終的には、暗号化に関するヘッダーやメタデータの領域として41バイトが付加されます。

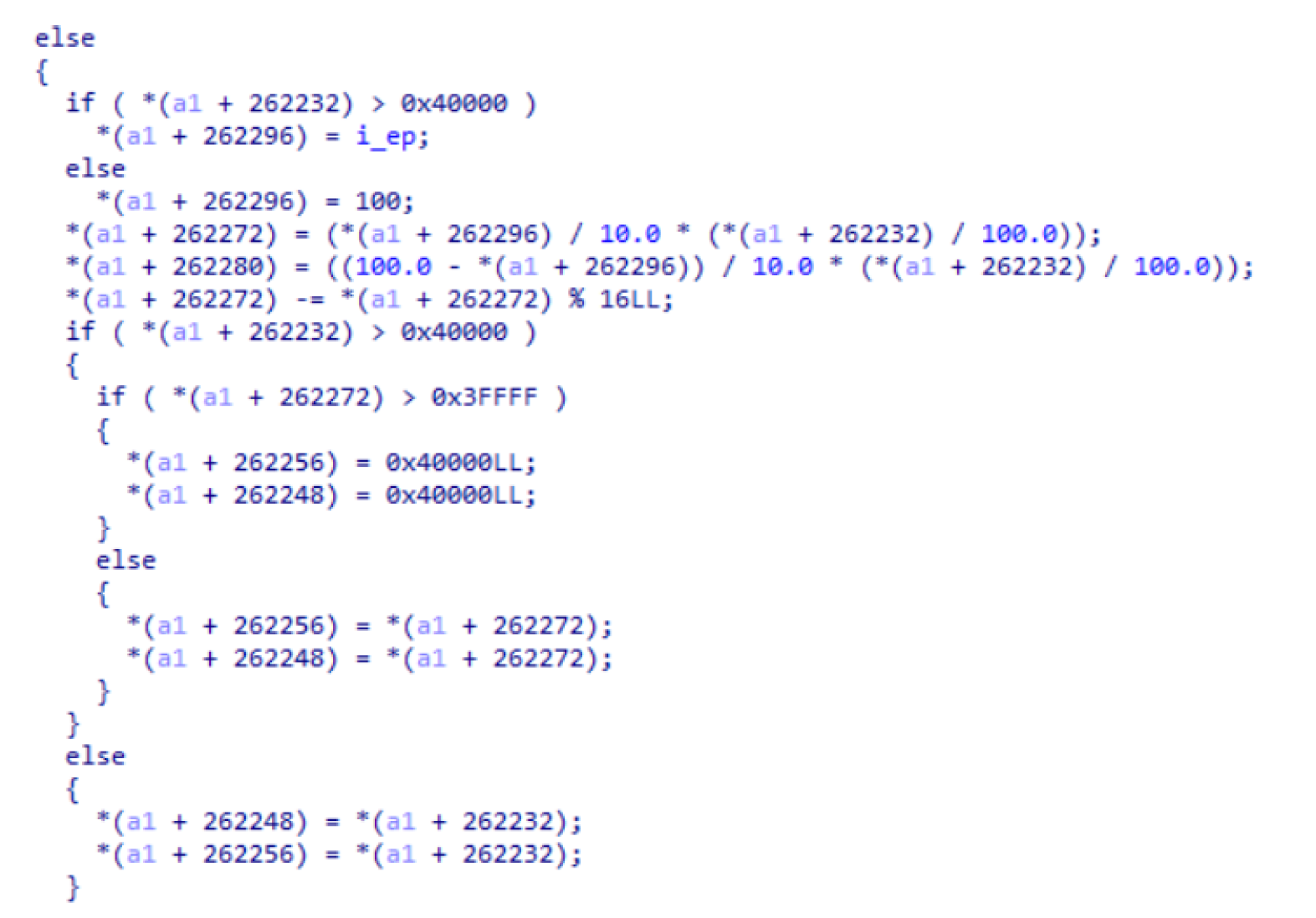

次に、切り上げ拡張後のファイルサイズが0x40000h(約262KB)を超過しているかをチェックします。超過している場合、暗号化の割合を表す数値として、引数「-percent」で指定された値をチェックします。未指定の場合、デフォルト値である100を使用します。下図の変数「i_ep」が、当該値に対応します。

断続的な暗号化に関わるバイト数の計算法自体は、Linux版のランサムウェア「Royal」(ロイヤル)と同様です。

N = ((X ÷ 10) × (拡張後のファイルサイズ ÷ 100)) を16の倍数に切り捨てた結果

※ Xはコマンドライン引数「-percent」で指定された値

この後、メインデータやメタデータの領域として割り当てるサイズを算出するため、改めてファイルサイズをチェックします。最後に、暗号化用の鍵データを準備します。

先述の通り、BlackSuit(ブラックスーツ)では、暗号化済みのファイルに拡張子「.blacksuit」を付加した上で、当該ファイルと同じディレクトリ内にランサムノートを作成します。

Royal(ロイヤル)のWindows 32ビット版とBlackSuit(ブラックスーツ)のWindows 32ビット版を比較

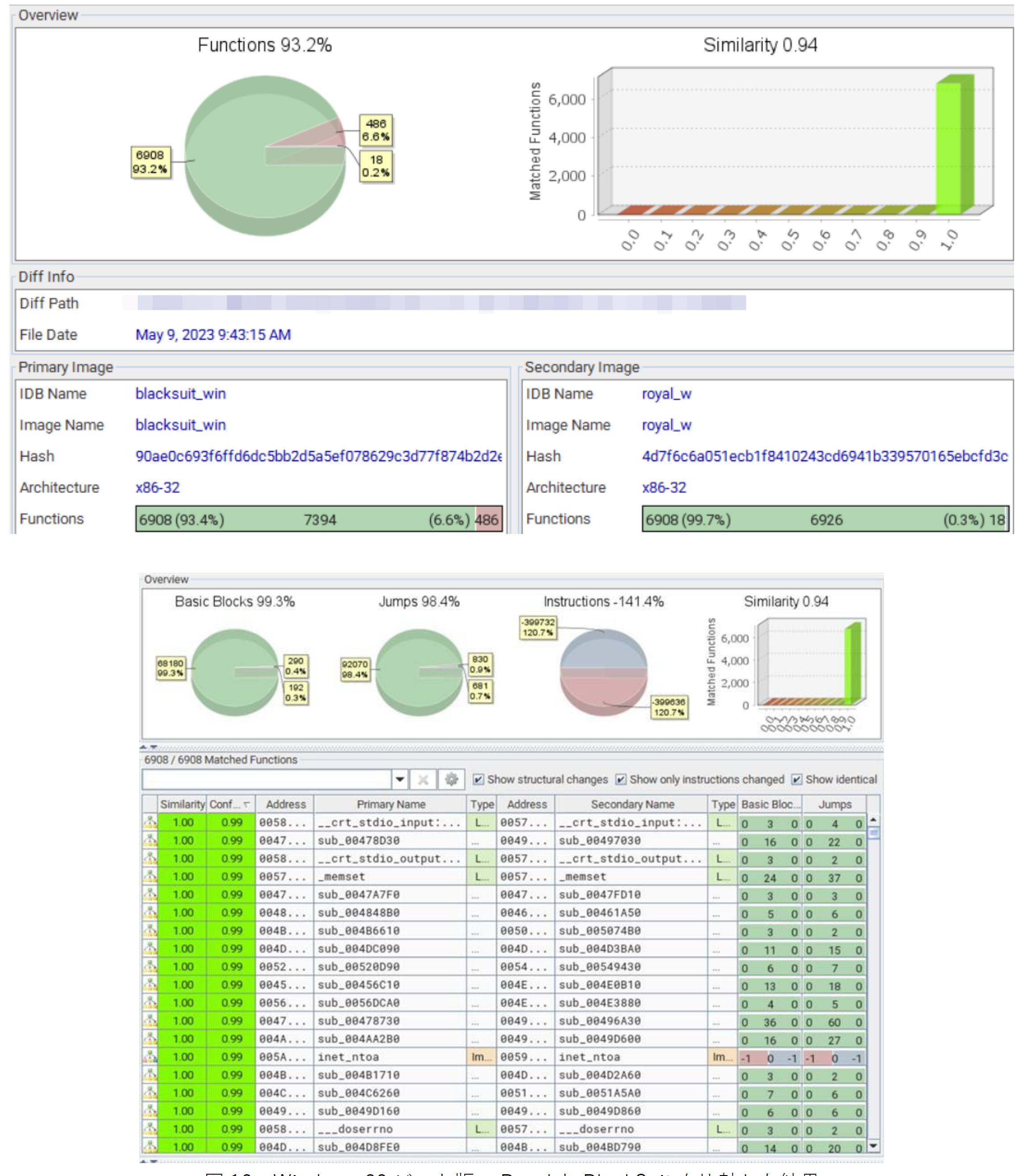

Windows 32ビット版の検体についても、BlackSuit(ブラックスーツ)とRoyal(ロイヤル)の比較分析を行いました。その結果、Linux版の時と同様、両者の間には明確な類似性が見られました(「BinDiff」による類似度:機能単位で93.2%、基本ブロック単位で99.3%、分岐制御単位で98.4%)。

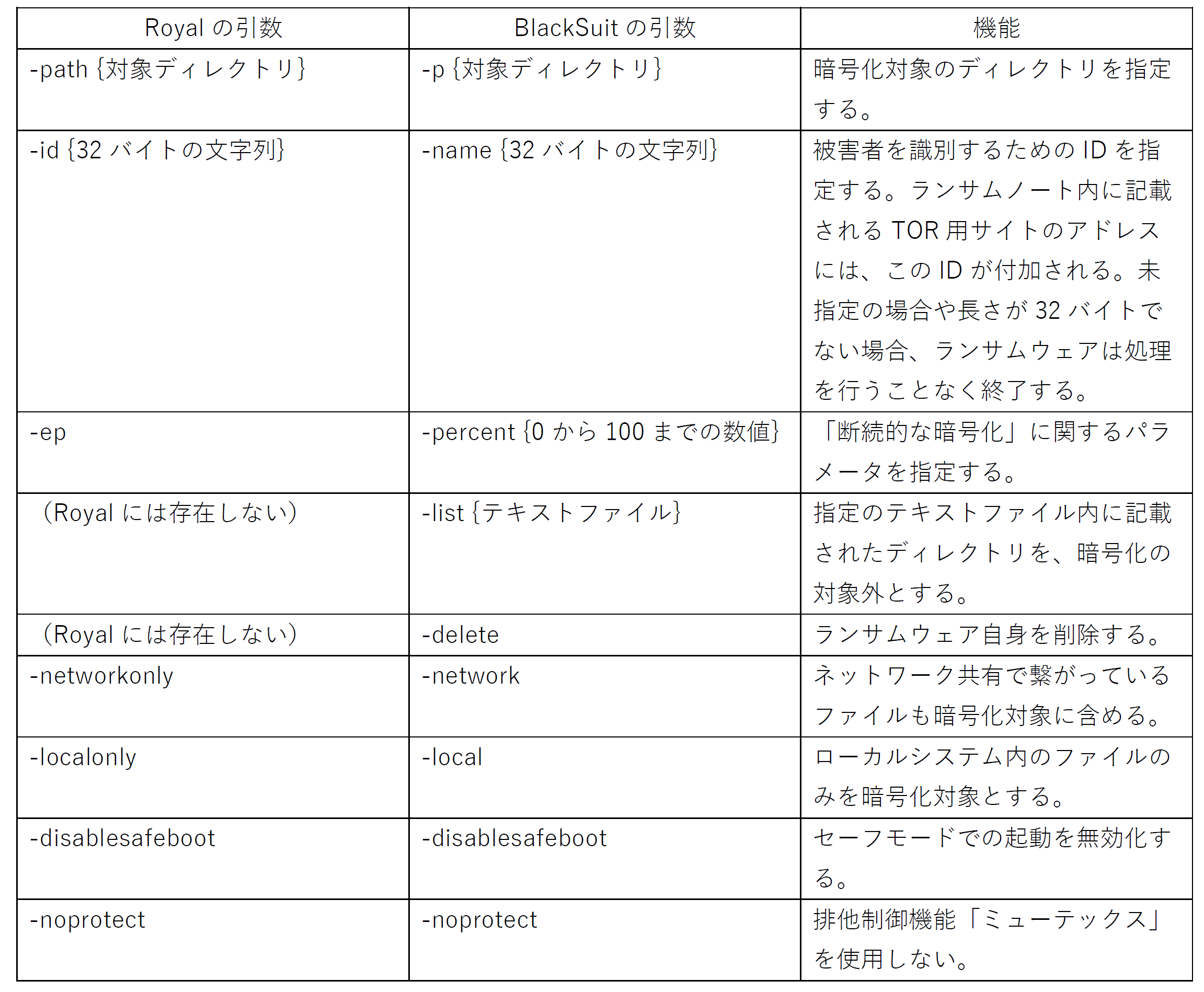

Windows 32ビット版のRoyal(ロイヤル)およびBlackSuit(ブラックスーツ)が用いるコマンドライン引数は、下記の通りです。

BlackSuit(ブラックスーツ)はRoyal(ロイヤル)と異なる引数名を使用していますが、その機能や目的自体に差異は見られません。また、BlackSuitはWindows版Royalのさまざまな引数を集約して利用する一方、「-delete」や「-list」のような独自の機能も新たに導入しています。

引数「-delete」が指定された場合、BlackSuit(ブラックスーツ)は下記コマンドを実行し、自身に相当するファイルを逐次的に検索します。検索キーとしては、ファイル名を使用します。

cmd /v/c "set f={マルウェアのファイル名}&for /l %l in () do if exist !f! (del /f/a "!f!") else (exit)"

該当ファイルが見つかった場合は、すぐにそれを削除します。このコマンドは、該当するファイルを見つけて削除するまで、半永久的にループし続けます。

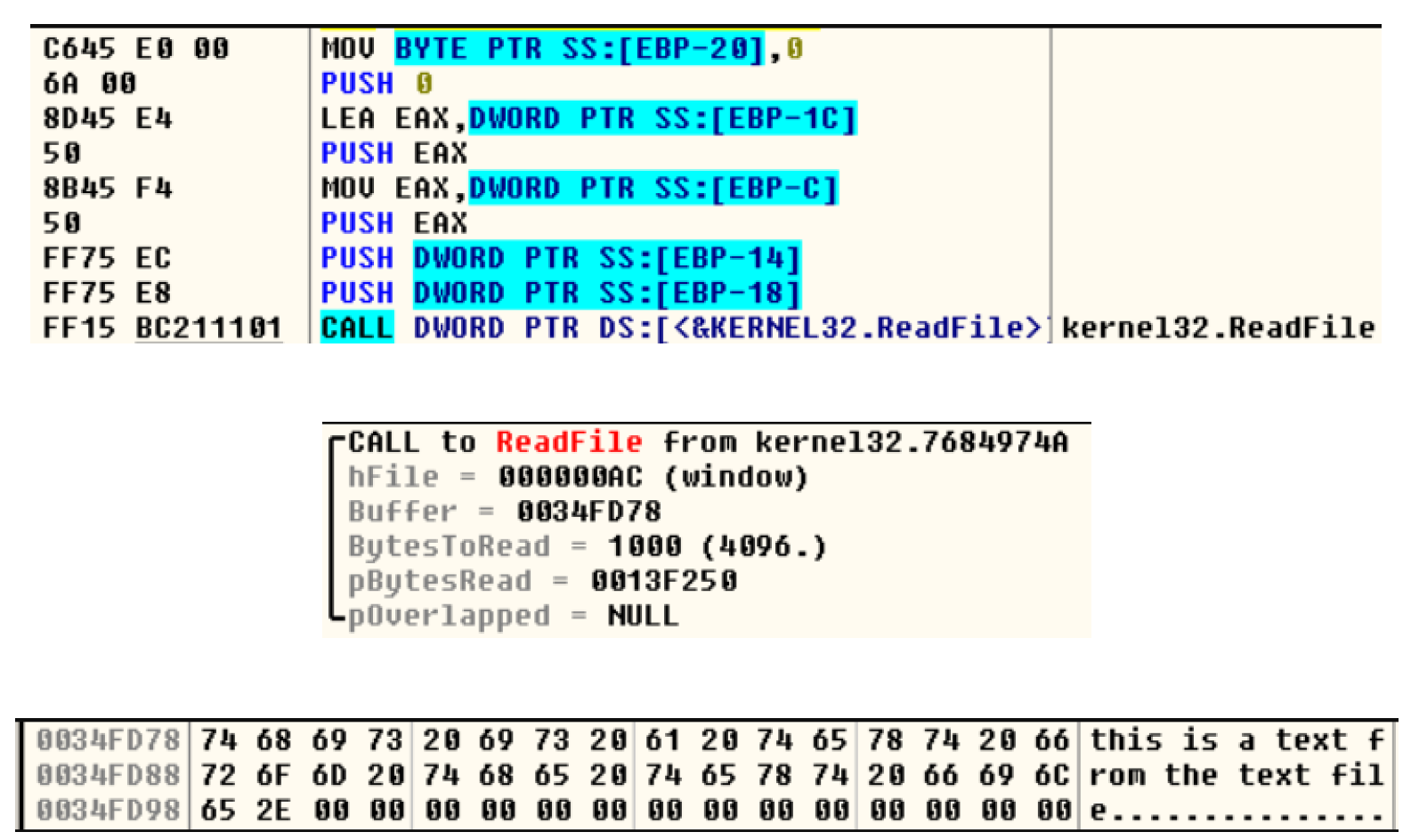

引数「-list」が使用された場合、BlackSuit(ブラックスーツ)は指定のテキストファイルに記載されたディレクトリのみを暗号化します。この際、API「ReadFile」を用いてテキストファイルを読み取り、その内容をバッファ領域に格納します。下図のテキストファイルはテスト用サンプルであり、実際の攻撃で使用されるものとはフォーマットが異なる点にご留意ください。

引数「-disablesafeboot」が指定されると、BlackSuitはブート設定データ(BCD:Boot Configuration Data)のカレント・ブートエントリから「safeboot」の値を除去します。続けて、下記コマンドを用いてシステムを再起動します。

“%System%\bcdedit.exe" /deletevalue {current} safeboot

shutdown.exe /r /t 0

引数「-network」によってネットワーク共有されたファイルを暗号化する場合、BlackSuit(ブラックスーツ)は、IPアドレスの先頭部が下記のいずれかに合致するかをチェックします。これは、ローカルシステム内のファイルのみを暗号化対象とするための制御です。

- 192.168.

- 10.

- 100.

- 172.

また、パス中に下記の文字列を含むファイルは、暗号化の対象外となります。

また、BlackSuit(ブラックスーツ)は、下記コマンドを用いてシャドーコピーを削除します。

"%System%\vssadmin.exe" Delete Shadows /All /Quiet

結論と発見事項

新たに出現したランサムウェア「BlackSuit」(ブラックスーツ)は、「Royal」(ロイヤル)とさまざまな点で類似していることが判明しました。この点より、BlackSuitは、Royalと同じ開発者が作成した亜種、またはRoyalの提携グループが元のランサムウェアファミリに修正を加えたもの、あるいは、コードを流用した模造品のいずれかに相当すると考えられます。

BlackSuit(ブラックスーツ)の出現に至った経緯として、猛威を振るっている「Royal」(ロイヤル)の攻撃グループ(以前のConti)に触発された他のサイバー犯罪者が、似たようなランサムウェアを作り出し、それを「BlackSuit」の名前でリリースした可能性が挙げられます。また、Royalから派生したグループがBlackSuitを作り出した可能性も考えられます。

いずれにしても、BlackSuit(ブラックスーツ)のような新型ランサムウェアの出現は、金銭的利益を追求する攻撃者が、コード流用から新規開発に至るさまざまな方式でランサムウェアの作成に注力し、その上で役立つツールや手段を余念なく模索し続けていることを示すものです。こうした状況を踏まえ、企業や組織、または個人ユーザの方は、システム内のファイルを狙ったランサムウェア攻撃に対して十分に警戒することを推奨します。

推奨事項とソリューション

企業や組織に対するランサムウェア攻撃を防ぐ上では、リソースの適切な配備によって堅固な防御戦略を構築できる、包括的なセキュリティフレームワークの導入が特に有効です。そのための推奨事項を下記に示します。

- データや資産の棚卸しを行う

- 承認済み、および未承認の機器やソフトウェアを特定、分類する

- イベントやインシデントのログを監視する

- ハードウェアやソフトウェアの設定を適切に管理する

- 管理者権限やアクセス権は、必要な場合にのみ付与する

- ネットワークのポート、プロトコル、サービスを監視する

- 承認済みアプリケーションのホワイトリストを作成する

- データの保護、バックアップ、復旧の仕組みを導入する

- 多要素認証(MFA:Multifactor Authentication)を有効化する

- システム上の全レイヤーに対して最新のセキュリティソリューションを導入する

- 攻撃の兆候に警戒する

企業や組織では、多面的またはマルチレイヤーによるアプローチを用いることで、エンドポイントやメール、Web、ネットワークなど、システム侵入に繋がるさまざまな経路を保護できます。不審な挙動や疑わしい要素を発見できるセキュリティソリューションは、ランサムウェアによる脅威から企業のシステムを守ります。

- 「Trend Vision One™」は、多層防御と挙動検知機能を提供し、ランサムウェアがシステムに損害を与える前に、疑わしい挙動やツールを早期にブロックすることを可能とします。

- 「Trend Micro Apex One™」は、ファイルレス攻撃やランサムウェア等、より高次元の脅威に対し、次世代レベルの自動脅威検知機能及び防御を提供し、確実にエンドポイントを保護します。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Investigating BlackSuit Ransomware’s Similarities to Royal

By: Katherine Casona, Ivan Nicole Chavez, Ieriz Nicolle Gonzalez, Jeffrey Francis Bonaobra

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)