ランサムウェア

ランサムウェア「TargetCompany」の最新亜種、Xollam

本稿では、ランサムウェア「TargetCompany」の最新亜種Xollamと、その新しい初期侵入の手法について解説します。さらに、他の亜種の挙動や当グループの脅迫の特徴についても解説します。

2021年6月に初めて検出された後、ランサムウェアファミリ「TargetCompany」は名称の変更を複数回行いました。名称の変更は、重要なアップデートがあったことを意味しており、暗号化アルゴリズムや復号化プログラムの特性の修正等が含まれていました。

ランサムウェアTargetCompanyの初期の検体は、特定の組織を標的とした攻撃であることを示すために、当時の被害企業の名称であった.tohnichiを当企業のファイルに拡張子として付加していました。そのため、当初このランサムウェアは、「Tohnichi」として認知されていました。

その後、この攻撃グループは、アムステルダムのArtis動物園を表す.artis 等、被害組織の名称を暗号化ファイルに付加し続けました。他の拡張子としては、.herrco、.brg、.carone 等が存在します。

専門家の間では、標的とする組織の名称を暗号化ファイルに付加するパターンから、このランサムウェアは「TargetCompany」として認識されるようになりました。

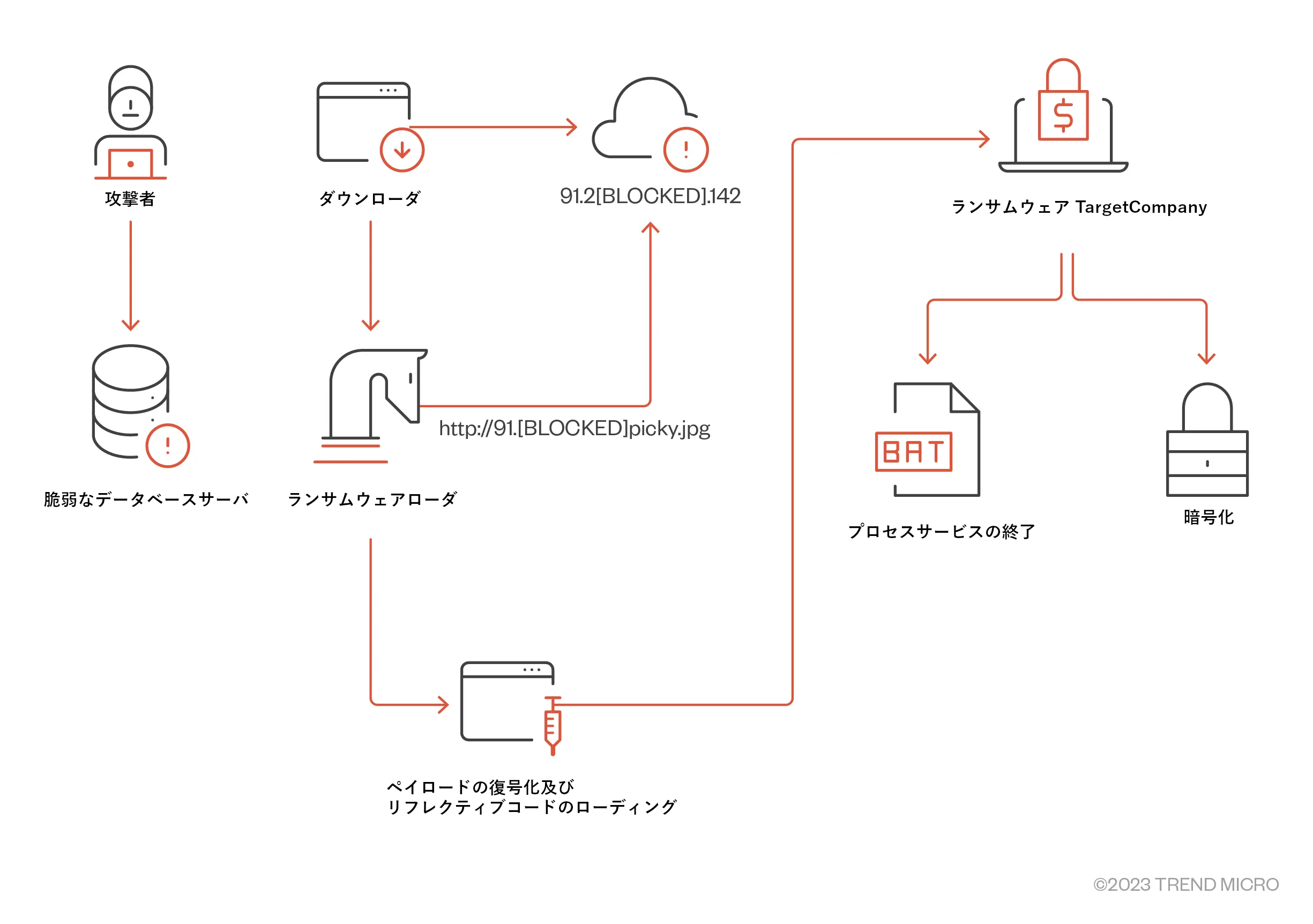

亜種Tohnichi(2021年に活動開始)、亜種Mallox及び亜種Fargo(両亜種とも2022年に活動開始)は、初期侵入のためにMicrosoft SQL(MS SQL)サーバの脆弱性を標的としていました。これらの亜種の挙動については、ランサムウェアスポットライト: TargetCompanyで詳しく解説しています。

トレンドマイクロの調査によると、最新亜種である Xollam は、当グループにとってすでに確立済みの初期侵入手法とは異なる新たな手法を用いています。本稿では、ランサムウェアTargetCompanyの進化や、これまでの感染チェーンについて解説します。

同時期に活動が確認された、亜種Xollamと亜種Mallox

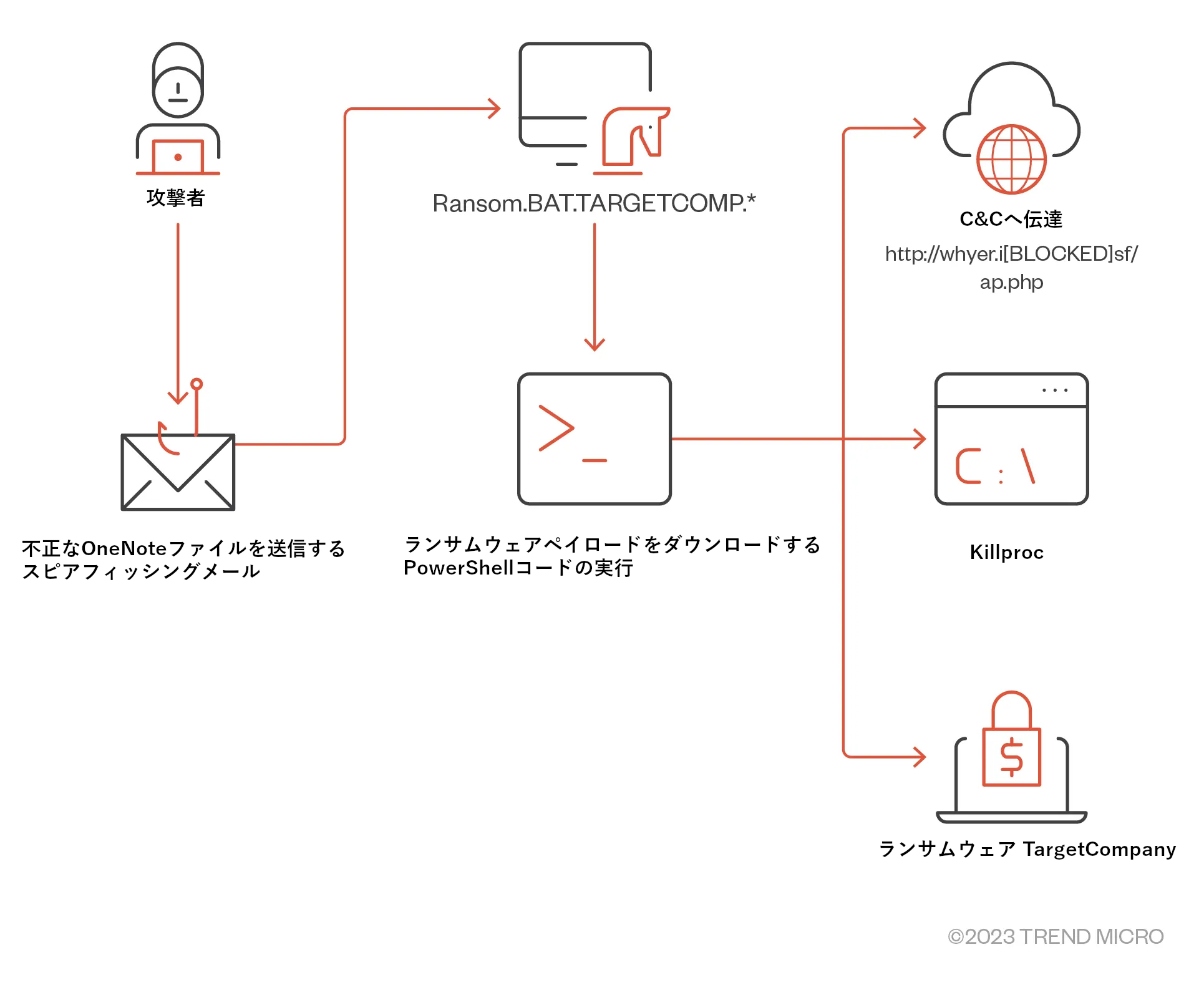

2023年、亜種Xollamがフィッシング攻撃と類似した手法を用いていることが確認されました。これは、マルウェアを拡散、配信するための初期侵入の手口としてMicrosoft OneNoteファイルを使用する手法です。このTargetCompanyの最新亜種はOneNoteファイルを添付したスパム攻撃を実行しており、従来のMS SQLデータベースの脆弱性を標的とする手法とは異なります。

また調査により、亜種Xollamは、PowerShellを介した擬似的なファイルレス手法を使用していることが判明しました。この手法では、ペイロードをダウンロードするためにリフレクティブローディングを実行します。

なお、後述の通り、同様の手法はTargetCompanyの初期の亜種でも確認されています。

この最新亜種Xollamは、2023年2月に検出されました。

なお同月、インド商工会議所連盟(FICCI)への攻撃に関し、より古い亜種であるMalloxが犯行声明を出しており、活動を継続していることが確認できています。この攻撃で、攻撃グループは1.28GBの圧縮データセットを公開し、その中には、財務バランスシート、従業員の補償金の詳細、銀行預金残高証明書、インターネットバンキングの認証情報、監査報告書、FICCI小委員会関連の文章等が含まれていました。

リフレクティブローディングを行う亜種Malloxと亜種Fargo

亜種Malloxは、2021年10月に初めて検出されました。その翌年1月の検体では、この攻撃グループが防御回避の一環としてリフレクティブローディングを用いるようになったことが確認されています。

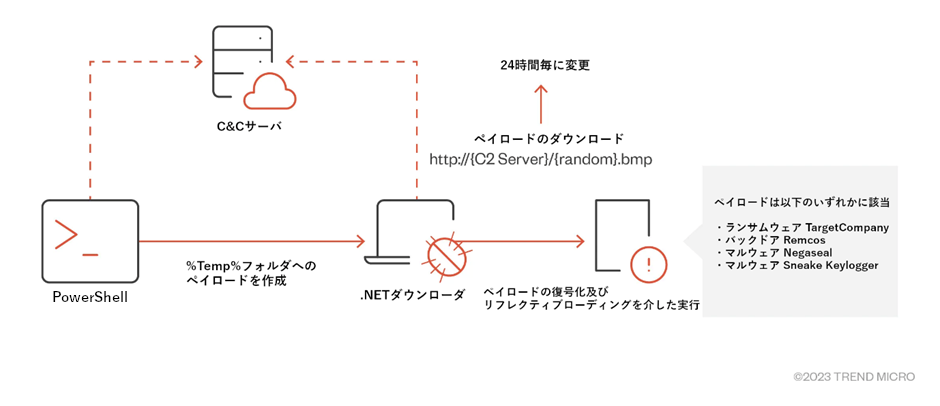

亜種Malloxは、暗号化されたランサムウェアをロードするためにIPアドレスに接続します。そして、そのダウンロード用URLは、約24時間のみ利用可能です。このため、古い検体を動的に解析することは困難となります。

調査の結果、PowerShellスクリプトによってダウンロードされたペイロードは.NETダウンローダでした。このダウンローダは、その後、コマンド&コントロール(C&C)サーバから暗号化されたペイロードを取得します。

ダウンロードされたファイルはランダムなファイル名を有します。また、.png、.bmp、.jpg 等の異なる拡張子を持つ可能性があります。

その後、ペイロードはXORまたは反転により復号化され、メモリ内で実行されます。ダウンロードされる特定のペイロードは、.NETダウンローダのリンクにより異なります。

リフレクティブローディングにより、亜種Malloxは従来のウイルス対策ソリューションを回避することが可能となりました。そのため、組織や企業にとってはこのような攻撃からシステムを守ることが難しくなっています。

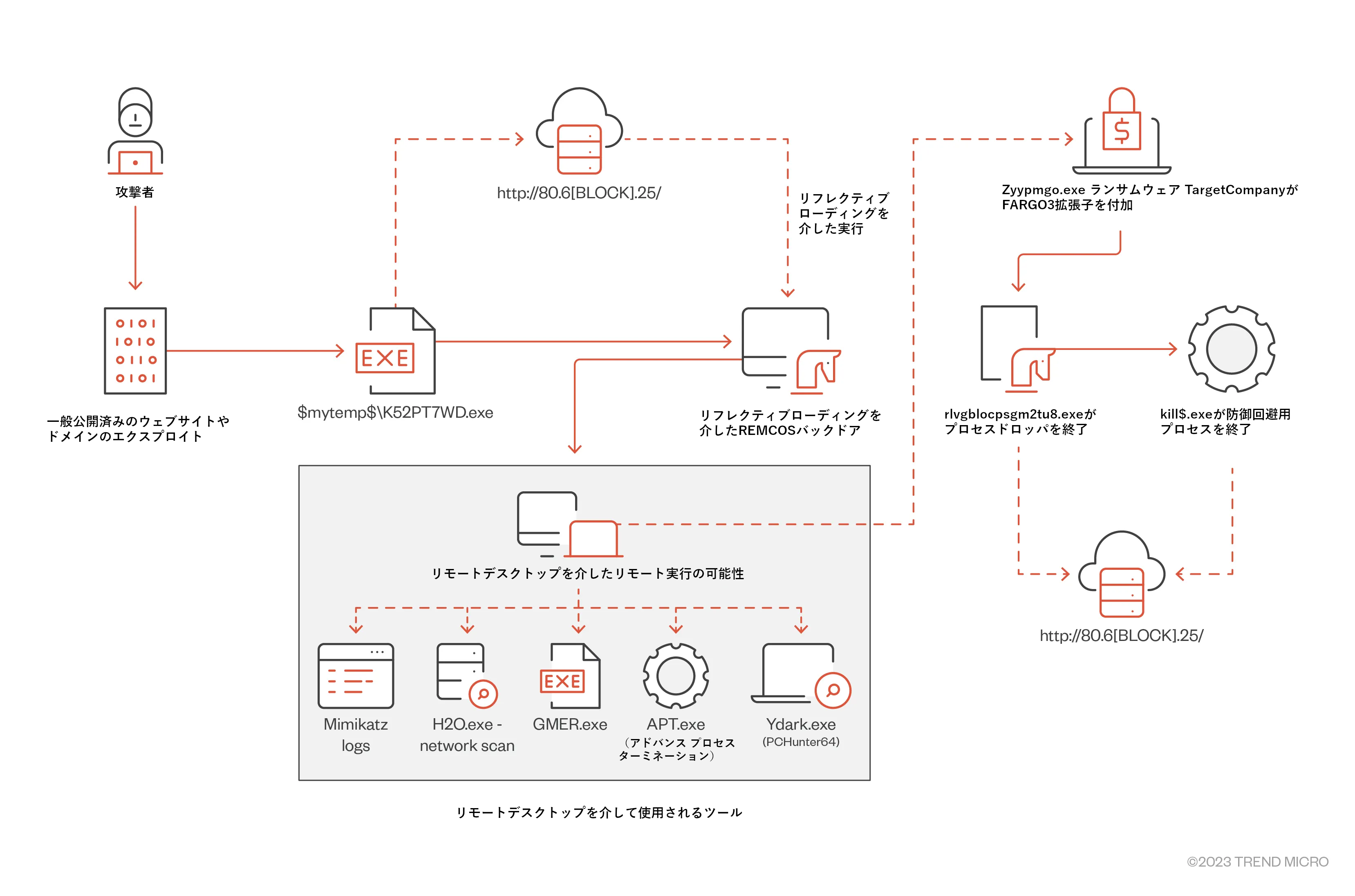

一方、バックドアRemcosのペイロードは、WmiPrvSE.exeを介して実行されます。このペイロードは、一般向けのウェブサイトやドメインを悪用することにより拡散されている可能性が高いと考えられます。

調査の結果、攻撃グループは、GMERやAdvanced Process Termination等の防御回避や偵察用ツールを使い分け、標的となるシステム上のウイルス対策製品を手動でアンインストールしていることが判明しました。また、ルートキットを実行するためのYDArk.exe(PCHunter64)の存在が確認されました。さらに、TargetCompanyがKILLAVを作成することでセキュリティ関連のプロセスやサービスの終了を試みていることも明らかになりました。

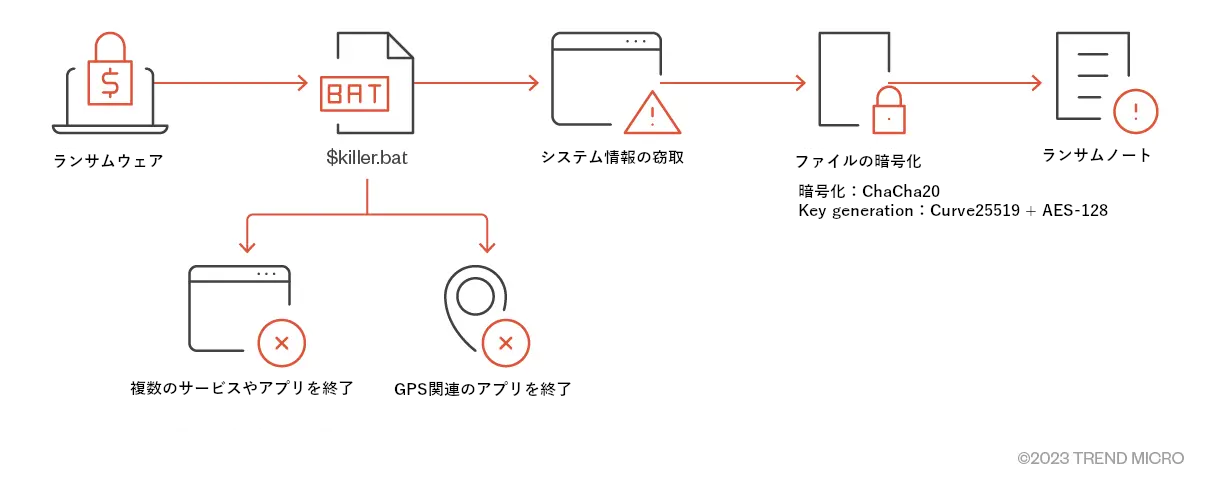

加えて、このランサムウェアはバッチファイルkiller.batを作成し、GPS関連のサービスを含むさまざまなサービスやアプリを終了させます。その後、マシンの詳細やその他の関連データ等のシステム情報を窃取します。

このランサムウェアは、ChaCha20暗号アルゴリズムを使用することにより被害者のファイルを暗号化し、楕円曲線暗号の一例であるCurve25519及びAES-128を組み合わせることで暗号鍵を生成します。

2022年6月、この攻撃グループは、拡張子.fargo が付加された暗号化済みファイルを用いて、新たな被害者を標的にしました。また、亜種Malloxと同様に、亜種Fargoもリフレクティブローディングを採用していることを確認しました。また2022年11月から12月は、亜種Malloxを使用した攻撃が増加しました。

脅迫の特徴

2022年、亜種Mallox及び亜種Fargoが同時に活動している中、TargetCompanyは、窃取した情報を公開することができるようTelegramチャンネルを設定し、二重脅迫型の攻撃を開始しました。

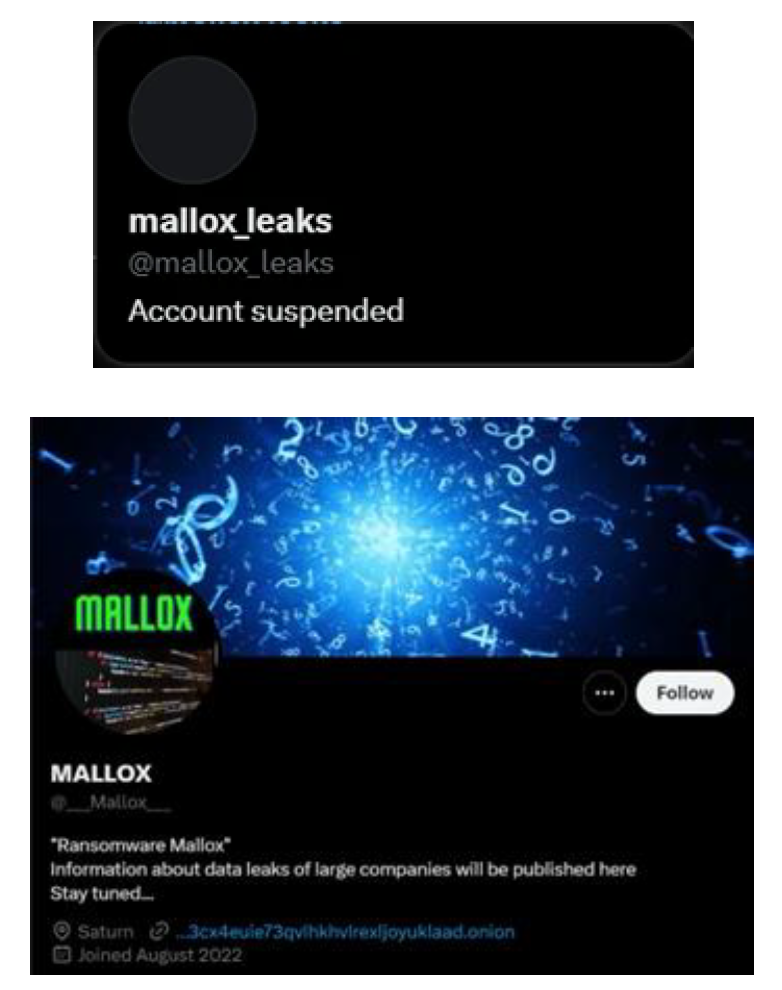

2022年8月、攻撃グループが亜種Fargoによる攻撃を開始してからわずか2カ月後、亜種Malloxは被害者情報の公表が可能なTwitterアカウントを作成しました。このアカウントは最終的に停止されたため、攻撃者は新しいアカウントを作成しています。

同年11月、亜種Malloxはデータ流出サイトを開設しました。2023年6月時点では、20件の被害者情報のみを公表しています。一方で、トレンドマイクロが観測したテレメトリによると、2022年3月から2023年4月までにトレンドマイクロ顧客に対する攻撃は269件確認されており、公表数よりもはるかに多いことが判明しています。

2023年1月に行われたTargetCompanyの攻撃者とのインタビューでは、攻撃者は被害者情報の公表について、ごく一部の被害者のみを選んでリークサイトで公開していると述べています。また、流出させるデータに関しても特に関心を引くものに限定しており、全てを公開するつもりはないと主張しています。

攻撃グループは、今後も規模を拡大せずクローズドなグループとして活動するとしていますが、「提案は歓迎する」と述べています。なお興味深いことに、サイバー犯罪フォーラムRAMPの新メンバーで「Mallx」と名乗る者が、亜種Malloxを用いたサービスとしてのランサムウェア(RaaS)拡大のために、アフィリエイトプログラムの加入者を募集していたことが確認されています。

さらに、トレンドマイクロの調査により、当ランサムウェアがBlueSkyのような他のランサムウェアやMS SQLサーバに対して総当り攻撃(brute-force attack)を行う攻撃グループ等とも関連がある可能性も明らかになりました。ランサムウェアTargetCompanyは、攻撃者のプロフィール、標的、リモートコントロールの展開、暗号化アルゴリズムにおいて、これらの攻撃グループと類似しています。当グループに関するSpotlight特集では、その他の関連性や被害者に共通するプロファイルや行動について論じています。

まとめ

ランサムウェアTargetCompanyは、OneNoteを悪用したフィッシング攻撃の流行に便乗することで、彼らにとって既に確立された手法に留まらず、より収益性の高い大胆な攻撃を模索しています。このランサムウェアの攻撃者は、わずか2年間でRaaSアフィリエイトプログラムを活用してビジネスモデルを拡大し、被害者や窃取したデータを公開するために複数のプラットフォームを維持する等、意欲的に活動しています。

TargetCompanyの攻撃者は、今後さらに大胆な攻撃を仕掛ける可能性があります。攻撃者らは、以前所属していた攻撃グループにおける制限や柔軟性のなさから逃れるためにTargetCompanyを立ち上げたと認めています。今や自由を得た攻撃者は、当然ながら被害者から最大限の利益を得るために攻撃を仕掛けるでしょう。

ランサムウェアの攻撃からシステムを保護し、攻撃者によるデータの暗号化や消去から情報を保護するために、組織、また個人ユーザにおいても、データ保護、バックアップ、リカバリ対策などベストプラクティスを実施することをお勧めします。また、定期的な脆弱性評価やタイムリーなパッチ適用を行うことで、エクスプロイトを利用するランサムウェアファミリによる被害を最小限に抑えることができます。

トレンドマイクロでは、最新のパッチを用いてシステムをアップデートすることや、多層防御メカニズムを採用すること等、セキュリティ体制の最適化に向けたアドバイスを提供しています。以下のベストプラクティスを実施することで、ランサムウェアTargetCompanyのような新たな脅威による感染リスクを最小化することができます。

- 多要素認証技術(MFA)を有効にし、攻撃者がネットワーク内部で水平移動することを防止する。

- 重要なファイルをバックアップする際には「3-2-1ルール」に則る。三つのバックアップコピーを作成し、それらを二つの異なる媒体に保管し、そのうち一つはオフライン環境で保管する。

- 定期的にパッチを適用し、システムをアップデートする。オペレーティングシステム及びアプリを常に最新の状態に保つ。また、ソフトウェアの脆弱性が悪用されることを阻止するため、パッチマネジメントプロトコルを運用する。

参考記事

Xollam, the Latest Face of TargetCompany

By: Earle Maui Earnshaw, Nathaniel Morales, Katherine Casona, Don Ovid Ladores

翻訳:新井 智士(Core Technology Marketing, Trend Micro™ Research)