ランサムウェア

ランサムウェアスポットライト:Royal

ランサムウェアContiの攻撃グループの支援を受け、ランサムウェアRoyalの攻撃グループは初めて確認されてからわずか3ヶ月で最も活発なランサムウェアの1つに急成長しました。この攻撃グループは新旧の手口を組み合わせて利用しています。

はじめに

2022年9月、サイバーセキュリティのニュースサイトが報じた記事によれば、ランサムウェアRoyalの攻撃グループは、ターゲットとなる複数の企業を狙うため、標的型攻撃のコールバックフィッシングの手法を使用しており、リサーチャーの間でも話題になりました。

ランサムウェアRoyalの攻撃グループは、新旧の技術を組み合わせて使用していることが観察されています。彼らはコールバックフィッシングを使用して被害者を誘い、リモートデスクトップ型マルウェアをインストールさせます。これにより、攻撃者は比較的容易に被害者の端末に侵入することができます。これは、攻撃グループのメンバーが経験豊富で熟練していることを示しています。

一方、被害者のファイルを暗号化する際には高速化のために、断続的な暗号化の手法を使用し、セキュリティ機能の検知を避けるためにファイルI/Oが重い処理を回避しています。この手法から、彼らが脅威に関する幅広い知識を有していることも示しています。

企業や組織が知っておくべきこと

このランサムウェアは、最初は「Zeon」と呼ばれていましたが、後に「Royal」に改称されました。2022年9月に初めて確認されましたが、ある報告では2022年1月以降も活動していた可能性が示唆されています。

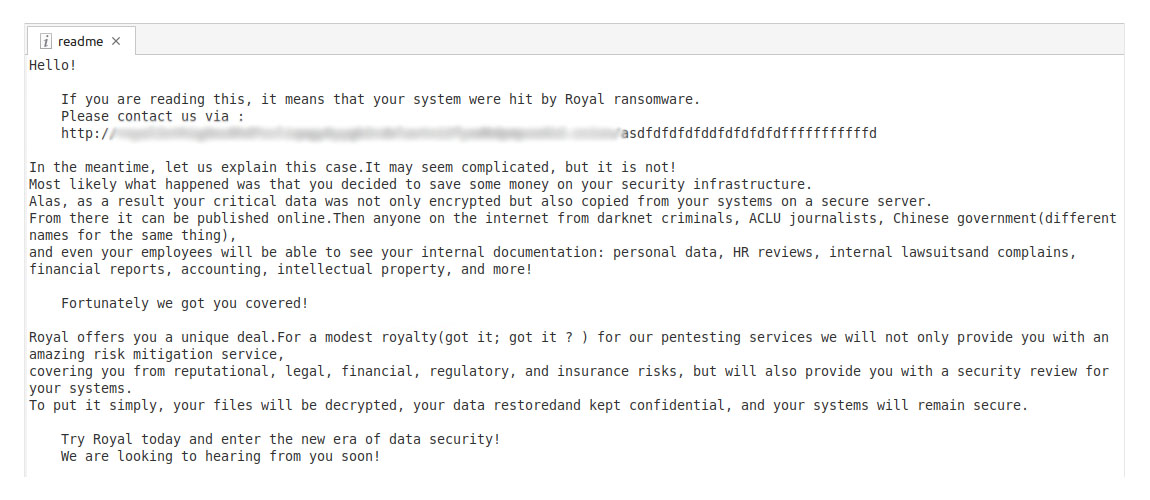

初期の攻撃キャンペーンでは、ランサムウェアBlackCatの暗号化手法を使用していましたが、後に独自の手法に切り替え、ランサムウェアContiに似た脅迫状を表示するようになりました。ZeonからRoyalへの改称に伴い、独自の暗号化手法で使用する脅迫状でもRoyalの名称を使用し始めました。

ランサムウェアRoyalは、2022年第4四半期に最も多く確認されたランサムウェア攻撃グループのリストに名を連ね、LockBitやBlackCatに次ぐ存在となりました。ランサムウェア攻撃グループが運営する各種リークサイトのデータによると、この3か月間で最も多くの成功したランサムウェア攻撃はこれらの3つのランサムウェアの攻撃グループによって行われ、そのうち10.7%がRoyalの活動となっていました。この攻撃グループが、悪名高いランサムウェア攻撃グループContiの派生であることも、Royalがランサムウェア活動の中でも一躍注目された理由ともいえます。

2022年12月7日、アメリカの保健福祉省(HHS)は、医療機関に向けてランサムウェアRoyalの脅威に関する注意喚起を実施し、Royalからの身代金要求額は25万ドルから200万ドル以上に及ぶとされています。今のところRoyalは、ランサムウェアのアフィリエイトサービスを展開していない私的な攻撃グループであるとされています。

2023年3月、米国連邦捜査局(FBI)およびサイバーセキュリティ機関(CISA)は共同のアドバイザリを発行しました。このアドバイザリでは、Royalランサムウェア攻撃に対して企業や組織が保護と防御を実施する際に必要となる戦術、技術、手順(TTP)および感染の痕跡(IOC)といった情報が含まれています。CISAの注意喚起によれば、ランサムウェアRoyalの攻撃は「多くの重要なインフラセクターに広がっている」と説明しています。これらのセクターには、化学、通信、基幹製造、ダム、防衛産業基盤、金融サービス、緊急サービス、ヘルスケア、核反応炉、廃棄物、素材などさまざまな業界が含まれています。

さらにFBIとCISAは、被害に見舞われた場合は、身代金を支払うことを避けること、そして他の企業や組織が攻撃対象となることを抑制するためにも、身代金が支払われたかどうかに関係なく、地元のFBI事務所またはCISAに報告することを促しています。

このように大きな話題となる中、Royalによる新しい戦術への迅速な適応力も注目されています。多くのランサムウェア攻撃グループと同様、このグループも、Linuxベースの亜種を開発し、ランサムウェア攻撃のトレンドに迅速に対応しています。Linuxを狙ったランサムウェアRoyalは、ESXiサーバを標的にしており、被害を受けた場合、企業のデータセンターや仮想化ストレージに重大な影響を与える可能性があります。

検出台数の国別・業界別ランキング

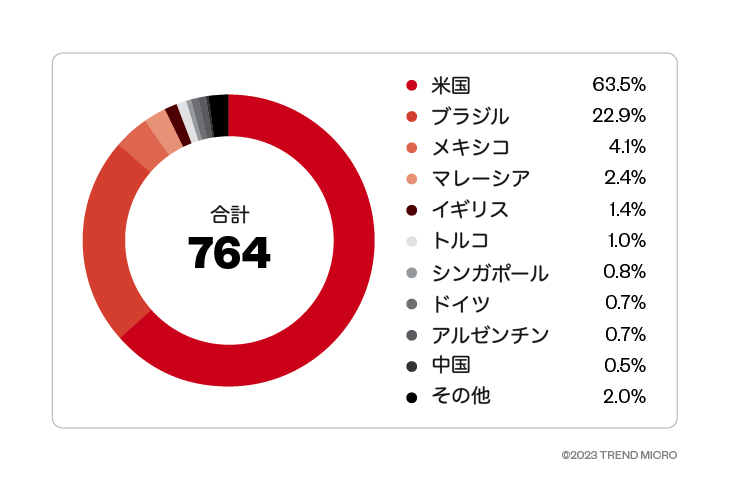

このセクションでは、2022年以降に報告されたランサムウェアRoyalの攻撃活動の状況について、Trend Micro™ Smart Protection Network™(SPN)の国別および地域別の検出データに基づいて検証します。なお、このデータはトレンドマイクロのセンサーに基づいており、Royalのすべての被害状況を網羅しているわけではない点はご留意ください。

Royalの攻撃グループは、米国への攻撃活動が活発であり、485件の検出台数で、全体の63.5%を占めています。その後に続くのはブラジルで、175件が確認されています。続いてメキシコおよびマレーシアがそれぞれ31件と18件の検出台数を示しました。対照的に、イギリスではわずか11件の検出台数となっています。

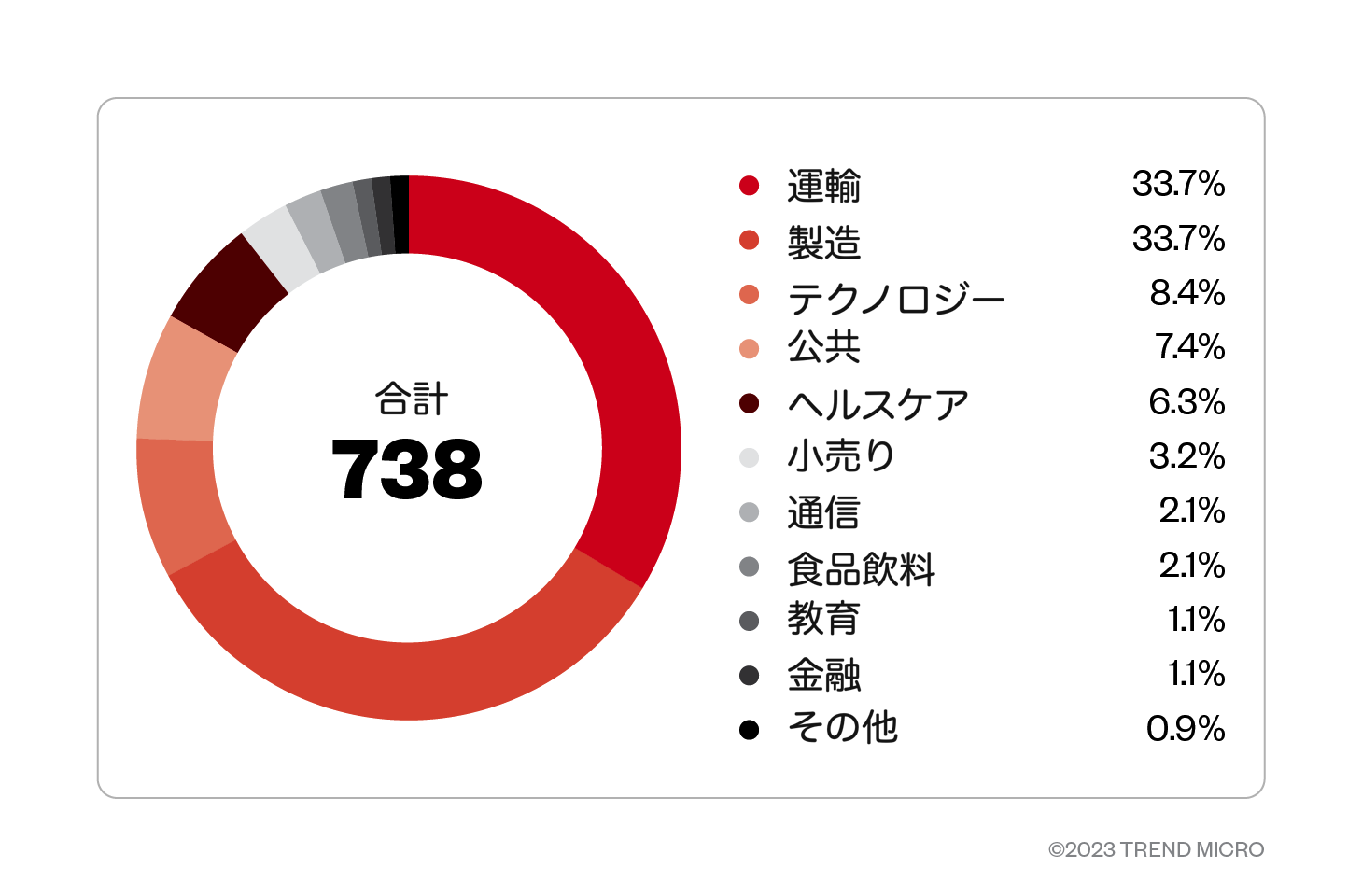

ランサムウェアRoyalの攻撃対象の業界別ランキングでは運輸および製造が最も影響を受けました。さらに、テクノロジー、教育、ヘルスケア、公共も攻撃対象とされました。

2022年9月に初めて報告されて以来、トレンドマイクロSPNでの検出台数は合計764件に及んでいます。

ランサムウェアRoyalのリークサイトに基づく対象地域と業界

このセクションでは、ランサムウェアRoyal攻撃グループが記録した彼らのリークサイトのデータを検証します。以下のデータは、本稿執筆時点でランサムウェアの要求に応じて身代金を支払わなかった企業や組織の被害件数を表しています。

さらにトレンドマイクロのオープンソースインテリジェンス(OSINT)とリークサイトとの調査を組み合わせた結果、Royalの攻撃を受けた企業や組織の被害件数が合計90件に及んでいます。このうち、北米を拠点にしている企業の組織の被害件数は64件、欧州は15件となっています。また、南米・カリブ海地域、アジア太平洋、アフリカ、中東の企業や組織も被害に遭っています。

国別では米国の被害件数が最も多く、54件となっています。同様に、カナダも10件が危険にさらされました。さらにドイツ、オーストラリア、ブラジルも含め、これらがRoyalの攻撃グループの標的にされた上位5か国となります。

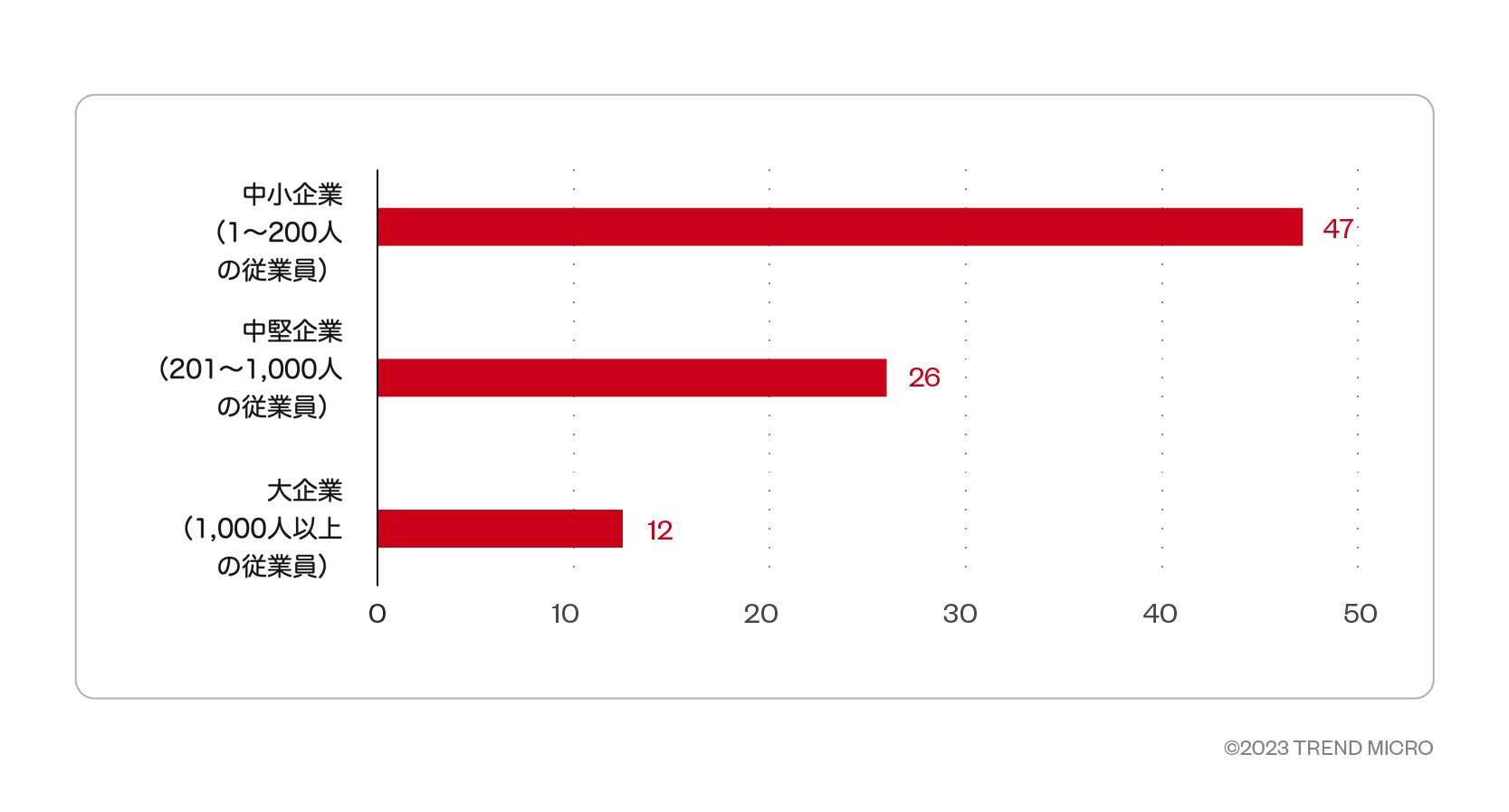

セグメント別では、ランサムウェアRoyalの被害の大部分は中小企業であり、大企業は最も少ないカテゴリーとなっています。

ランサムウェアRoyalの被害件数の業界別に見ると、IT、金融、素材、ヘルスケア、食品・飲料産業は主要な標的となっています。

感染フローと技術的詳細

初期侵入

- 報道によると、侵入経路の1つとして被害者を騙してリモートデスクトップソフトウェアをインストールさせる「Callback Phishing」詐欺が確認されています。この方法はContiの攻撃グループが使用する技術と類似しています。

- 最近ではBatloaderおよびIcedIDなどのマルウェア経由での侵入も確認されています。

防御回避

- リモートソフトウェアの正常なインストール後、攻撃者は、通常、PCHunter、Process Hacker、GMER、PowerToolなどのツールを使用して、対象システムにインストールされたセキュリティソフトを手動でアンインストールします。

事前調査

- 攻撃者は、NetScanやAdFindといったツールを使用し、Windowsのnet.exeやnltest.exeと共に被害者のActive Directoryや接続されたリモートシステムの情報を入手することもあります。

- また、無料のネットワークスキャナであるAdvanced Port Scannerを使用して、ポートを検索および開放する手法も確認されました。

水平移動・内部活動およびコマンド&コントロール

- Cobalt StrikeやQakbotを使用して、ターゲットマシン上でのピボットおよび他のツールやペイロードを展開する活動が確認されています。

- Connectwise、Splashtop、Atera、Syncroなどの二重使用のエージェントも確認され、被害者環境に接続して不正なプロセスが実行されます。

情報送出

- 被害者の端末上では、通常、窃取情報を外部へ送出させるプログラムのRcloneが存在しています。

被害規模

- ランサムウェアRoyalの実行には、引数"-id"が必要であり、任意の32文字となっています。また、対象の暗号化のための引数"path"と、大きなファイルの暗号化の割合を示す引数"-ep"が受領されます。

- 暗号化は、ローカルパスとネットワークパスの両方で実行される場合があります。

- 最新の亜種ではローカル、ネットワーク、または両方という選択肢になっています。

- vssadminツールによるシャドウコピーの削除も実行されます。

MITRE tactics and techniques

詳細については、こちらをご参照ください。

使用されるツール、脆弱性悪用、その他マルウェアの概要

企業や組織のセキュリティチームは、ランサムウェアRoyalの攻撃で使用される以下のマルウェアとツールの存在に注意しておく必要があります。

ツール

- PsExec

- NetScan

- AdFind

- CobaltStrike

- PCHunter

- Process Hacker

- GMER

- PowerTool

- RDPEnable

- RClone

- Connectwise

- Splashtop

- Atera

- Syncro

- Advanced Port Scanner

マルウェア

- Batloader

- IcedID

推奨事項

Contiの攻撃グループからの支援を受けて、今後もランサムウェアRoyal は被害をもたらすことが予想されます。初めて確認されて以来、わずか3ヶ月で最も活発なランサムウェア攻撃グループの1つとなり、新旧の技術を組み合わせ、迅速に進化する中、Royalは、企業や組織にとって高いリスクをもたらす脅威と言えます。企業や組織はこのような脅威に対して警戒を怠らないことです。

ランサムウェアRoyalや他の類似の脅威からシステムを保護するために、企業や組織はリソースを体系的に割り当てるセキュリティフレームワークを導入することができます。これにより、強力な防御戦略を確立することができます。

以下は企業や組織がRoyalランサムウェアに対抗するために採用できるベストプラクティスです。

- 監査とインベントリの実施

- 資産とデータの棚卸しを実施する

- 許可された機器、許可されていない機器、ソフトウェアなどを特定する

- イベントログ、インシデントログの監査を実施する

- 設定確認と監視活動の徹底

- ハードウェアおよびソフトウェアの設定管理を確認する

- 管理者権限を付与し、従業員の役割に必要な場合のみアクセスできるようにする

- ネットワークポート、プロトコル、サービスの監視を徹底する

- ファイアウォールやルータなどのネットワークインフラ機器のセキュリティ設定を有効化する

- 正規のアプリケーションのみを実行するソフトウェア許可リストを設定する

- 修正パッチ適用とアップデートの実施

- 定期的な脆弱性診断の実施を徹底する

- OSおよびアプリケーションのパッチ適用または仮想パッチを活用する

- ソフトウェアやアプリケーションの最新バージョンへのアップデートを徹底する

- 防御および復旧に備えた活動の実施

- データ保護、バックアップ、リカバリ対策の実施を徹底する

- 多要素認証を導入する

- 適切なセキュリティソリューションの導入

- サンドボックス解析による不正メールのブロック機能を導入する

- メール、エンドポイント、Web、ネットワークなど、システムのすべてのレイヤーに最新バージョンのセキュリティソリューションを導入する

- システム内の不審なツールの存在など、攻撃の兆候を早期検知する機能を実装する

- AIや機械学習による高度な検知技術を活用する

- セキュリティ関連のトレーニングやテストの徹底

- 従業員に対するセキュリティスキルの定期的な研修と評価を実施する

- レッドチーム演習や侵入テストを実施する

トレンドマイクロのソリューション

- 「Trend Vision One™」は、多層防御と挙動監視を提供し、ランサムウェアが不可逆的な損害をもたらす前に、不審な挙動やツールを早期にブロックすることが可能です。

- 「Trend Cloud One™ Workload Security」は、脆弱性を悪用する既知および未知の脅威を阻止します。こうした防御は、仮想パッチや機械学習などの技術によって実現されます。

- 「Trend Micro™ Deep Discovery™ Email Inspector」は、カスタムサンドボックスと高度な解析技術により、ランサムウェアの侵入口となるフィッシングメールなどの不正なメールを効果的にブロックします。

- 「Trend Micro Apex One™」は、ファイルレスの脅威やランサムウェアなどの高度な懸念に対して、次世代レベルの自動検知と対応を実現し、エンドポイントの防御を確実なものとします。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Ransomware Spotlight: Royal

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)