APT&標的型攻撃

攻撃グループ「APT34」が新型マルウェアを使い中東標的に攻撃

トレンドマイクロは、2022年12月に中東の組織を標的として発生したサイバー諜報活動について分析しました。この攻撃では新種のマルウェアが使われており、攻撃者は正規のメールアカウントから不正なメールを送って窃取したデータを持ち出していました。

トレンドマイクロでは2022年12月、複数の端末において不審な実行ファイル(トレンドマイクロでは「Trojan.MSIL.REDCAP.AD」として検知)が作成されたことを確認しました。そのファイルを調査した結果、標的型攻撃(Advanced Persistent Threat)を展開する攻撃グループ「APT34」との繋がりを示す証跡が見出されました。また、当該ファイルはユーザの認証情報を窃取する機能を持つことが判明しました。本マルウェアの特徴として、被害者がパスワードを初期化または変更した場合にも、新しいパスワードを窃取して攻撃者側に流出させる機能を備えています。情報流出の経路は電子メールであり、その際に侵害済みのインターネットメールアカウントを不正使用することが、バックドア機能の解析によって判明しました。この技術自体は新しいものではありませんが、APT34の攻撃キャンペーンに使用されたのは今回が初めてのことです。調査結果を踏まえると、本攻撃キャンペーンの背後ではより大きな攻撃計画が進行していると考えられます。ユーザや企業、組織では、現状のセキュリティ対策をより一層強化し、攻撃に使用される手段や経路について十分に警戒することを推奨します。

攻撃の流れ

以降、今回の感染を引き起こした一連の攻撃について、順を追って解説します。攻撃者が重要な情報を窃取してメールで流出させた際の手口についても、詳しく説明します。

第一段階:.Netドロッパ

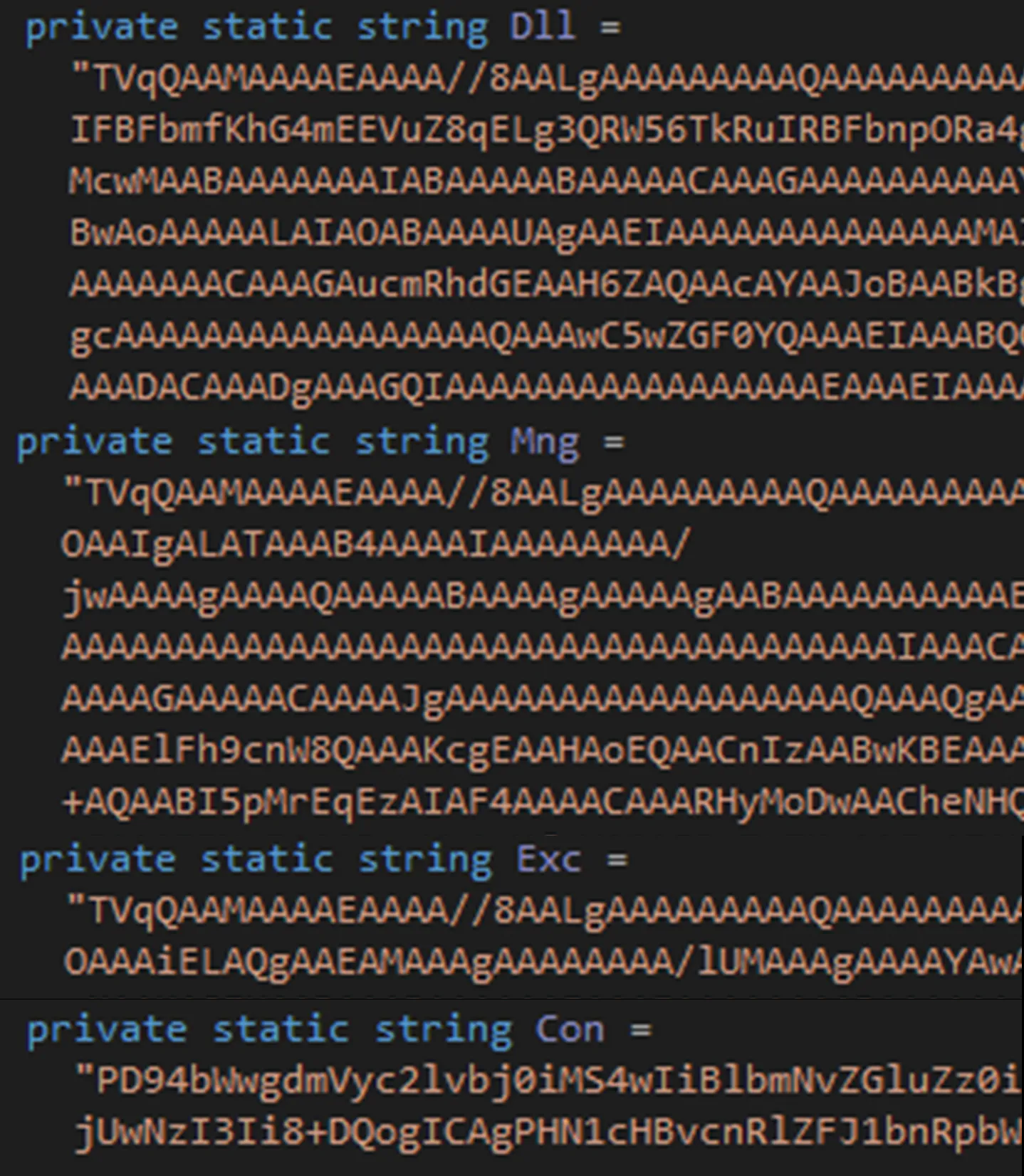

攻撃の第一段階では、.Netによるドロッパ型マルウェア(トレンドマイクロでは「Trojan.MSIL.REDCAP.AD」として検知)が起動します。「MrPerfectInstaller」と名付けられた本ドロッパは、内部に4つのファイルをBase64形式で抱え持ち、これらをデコードして標的端末内に作成します。下記に4ファイルの概要を示します。

- %System%\psgfilter.dll:パスワードフィルタ用ダイナミックリンクライブラリ(DLL:Dynamic Link Library)であり、パスワードのポリシーや変更通知の手続きを実装する。

- %ProgramData%\WindowsSoftwareDevices\DevicesSrv.exe:情報流出のメイン機能を担う.Netのバックドアであり、起動ルートパスに作成されたファイルの内容を読み取って攻撃者側に送信する。被害者のメールサーバ上で認証およびメール送信を行うため、Microsoftの「Exchange Web Services(EWS)」を実装した.Netライブラリが必要となる。

- EWSのライブラリとして、上記バックドアの機能をサポートする。

- .Net実行環境におけるランタイムのアプリケーション設定用ファイルであり、バージョンを「.Net 2.0」に引き下げることが可能になる。

本ドロッパは、先に作成済みのパスワードフィルタ(psgfilter.dll)の実装をサポートするため、下記のレジストリキーを追加します。

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Lsa

Notification Packages = scecli, psgfilter

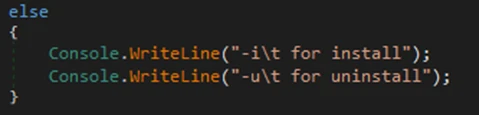

また、本ドロッパには2つの動作モードが存在し、起動オプションの指定(図5)によって両者を切り替えることが可能です。1つ目の動作モード(オプション「-i」を指定)では、これまでに解説した通り、攻撃の第二段階に必要なファイルを作成し、パスワードフィルタの登録処理を行います。2つ目の動作モード(オプション「-u」を指定)では反対に、当該ファイルを削除し、パスワードフィルタの登録解除を行います。

第二段階:作成したパスワードフィルタのポリシーを不正使用

システム管理者側でパスワードポリシーや変更通知を強化する手段として、Microsoft社は「パスワードフィルタ」の機能を導入しました。このフィルタは、新しいパスワードが入力条件を満たしているかどうか、または適用されているポリシーに準拠しているかどうかを検証します。また、ドメインポリシーに準拠していても、「弱い」と見なされるパスワードを禁止したい場合にも使用されます。

パスワードフィルタの機能は、ドメインユーザ(ドメインコントローラ)やローカルアカウント(ローカル端末)から認証情報を窃取する目的で、攻撃に利用される場合があります。その仕組みとして、まず、パスワードフィルタがユーザ入力のパスワードを検証する際には、ローカルセキュリティ機関(LSA:Local Security Authority)から当該のパスワードを平文形式で取得します。従って、攻撃者は独自にパスワードフィルタを標的端末にインストールして登録することで、その被害者がパスワードを変更するたびに、新しいパスワードを窃取できるようになります。この手口を実行する上では、昇格された権限(ローカル管理者)が必要になります。今回の攻撃者は、下記の手順を用いました。

- パスワードフィルタ「psgfilter.dll」を「C:\Windows\System32」にドロップする。

- レジストリキーの編集によってパスワードフィルタを登録する。[DLL HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Lsa Notification Packages = scecli, psgfilter]

上記の手法により、被害者がパスワードを変更した場合にも、攻撃者は新しいパスワードを被害端末から窃取することが可能です。パスワードフィルタ用のDLLには、LSAへの登録をサポートするため、3つのエクスポート関数がそのメイン機能として実装されています。

- InitializeChangeNotify:パスワードフィルタ用DLLが初期化されたことを示す。

- PasswordChangeNotify:パスワードが変更されたことを示す。

- PasswordFilter:パスワードポリシーに従って新しいパスワードを検証する。

今回の攻撃者は、パスワードフィルタのエクスポート関数を実装するにあたり、平文パスワードを極めて慎重に扱いました。例えば、ネットワーク送信前のパスワードは平文形式ですが、ネットワーク送信時には暗号化が施されています。

正規のメールサービスを介した情報流出

バックドアのメイン機能(トレンドマイクロでは「Backdoor.MSIL.REDCAP.A」として検知)を担う「MrPerfectionManager」は、正規のドメインの認証情報を引数で受け取り、それを用いてExchangeサーバにログインした上で、情報流出を実行します。ここでの主な目的は、盗み出したユーザのパスワードを引数で受け取り、それをメールの添付ファイルに乗せる形で、攻撃者に送信することです。また、攻撃者は、窃取済みのパスワードやそのアカウントを利用して、これらのメールを行政機関のExchangeサーバから中継させていたことが確認されました。

はじめに、.Netのバックドアは、実行ルートパスに作成された設定ファイルの内容を読み取ります(図10のステップ0)。具体的には、以下のディレクトリ配下にある「ngb」という名前のファイルから、下記3種のパラメータを取得します。

%ProgramData%\WindowsSoftwareDevices\DevicesTemp\

- Server:情報流出の中継点として、行政機関のExchangeメールサーバが指定される。

- Target:情報流出の送信先として、攻撃者のメールアドレスが指定される。

- Domain:標的とする中東の行政組織が使用するアクティブディレクトリ(AD:Active Directory)の名前が指定される。

先述の通り、被害者がパスワードを変更した場合でも、本マルウェアは登録済みのパスワードフィルタを経由する形で、新しいパスワードを窃取することが可能です。

設定ファイルの読み取り完了後、マルウェアは、被害者のメールサーバにアクセスする準備を開始します。具体的には、オブジェクト「ExchangeService」を初期化(図10のステップ1)し、次に窃取済みのユーザ名とパスワードを用いて「WebCredentials」のインスタンスを作成(ステップ2)します。このように、窃取したユーザ認証情報をもとにEWS(Exchange Web Service)のデータを準備することで、当該ユーザになりすましてメールを外部に送信することが可能です。

次に、マルウェアは対象パス配下に存在するファイルを1件ずつ取得し、そのフルパスをリストに追加します(図10のステップ3)。これらのファイルは、後続の処理で攻撃者側に送信されます。

最後に、オブジェクト「EmailMessage」を用いてメールを送信します(図10のステップ4)。この際、中継するメールサーバやユーザアカウントとして、先に作成して認証済みのEWSデータ(図10のステップ1とステップ2)を指定します。件名は「Exchange Default Message」、本文は「Exchange Server is testing services」とします。添付ファイルについては、上述のリスト(ステップ3)に登録したものを1件ずつ追加します。一連のデータを整えた後、実際にメール送信を実行します。

APT34の標的と攻撃手段の進化

APT34は、遅くとも2014年頃から世界各地の企業や組織、特に中東諸国の金融、行政、エネルギー、化学、電気通信業界を狙って活動していることが、これまでに報告されています。主にサイバー諜報活動を展開する本グループは、以前より行政機関を狙ってきたことで知られ、その攻勢が止む兆しは見られません。トレンドマイクロによる継続的な調査の結果、本グループは自身の手口が検知されるのを回避するために、新しいツールや技術を開発し続けていることが明らかになりました。例えば、DNSベースのコマンドコントロール(C&C:Command and Control)通信を用いる一方で、正規のメール転送プロトコル「SMTP:Simple Mail Transfer Protocol」も組み合わせた情報流出を実現するなど、ネットワーク境界のセキュリティポリシーを回避するための手段を模索し続けています。

これまでにAPT34が実行した3つの攻撃(2020年のKarkoff、2022年のSaitama、今回報告した2023年のマルウェア)を比較すると、この攻撃グループは簡素なマルウェアファミリを用いながらも、標的の環境やアクセスレベルに応じて新しいマルウェアを柔軟に作成できる能力を有していることが分かります。この性質は、マルウェアの挙動や使用するツールが攻撃の度に大きく変化することを意味します。セキュリティ研究者の立場から見ると、追跡や監視に基づく攻撃者の特定やマルウェアの解析は、より一層困難なものとなります。

例えば、2020年のKarkoff(トレンドマイクロでは「Backdoor.MSIL.OILYFACE.A」として検知)による攻撃と、2022年のSaitama(トレンドマイクロでは「Backdoor.MSIL.AMATIAS.THEAABB」として検知)による攻撃では、Excelファイル内のマクロによるフィッシングメールが攻撃の第一段階として使用されました。この時点では、攻撃者はまだ標的企業へのアクセス手段を持っていなかったためです。一方、今回の最新事例では、攻撃の第一段階が完全に.Netによって置き換えられ、攻撃者側から直接実行されるようになりました。

また、マルウェア「Karkoff」はバックドアとしての全機能を備え、ハードコーディングされたアカウント情報を用いて行政機関のExchangeサーバに侵入し、送信コマンドと受信コマンドの双方を介して当該サーバを通信経路として利用します。一方、今回のマルウェアは、同じ技術を用いながらも、メールを介して情報流出させる機能のみを維持する形で作り直されています。さらに、Exchangeのアカウント情報をハードコーディングする一方、パスワードの変更を監視し、変更後のパスワードを用いてExchangeサーバへのログインやメール送信を行う仕組みも新たに導入されています。

2019年の報告によると、APT34が標的とする上位の国として下記が挙げられます。

- アラブ首長国連邦

- 中国

- ヨルダン

- サウジアラビア

上記リストには含まれませんが、中東の他の国として、カタールやオマーン、クウェート、バーレーン、レバノン、エジプトなども狙われる傾向にあります。

攻撃グループの特定

本攻撃の実行者がAPT34であることを示すデータポイントや証跡が、いくつか確認されました。APT34は依然として中東諸国を積極的に狙い続け、特に行政機関に対する攻勢を強めています。

1. 第一段階のドロッパ

2年前の「Saitama」による攻撃と今回の攻撃を比較すると、第一段階で使用されるドロッパに一定の類似性が見られます。Saitamaのドロッパは.VBAマクロであるのに対し、今回のドロッパは.Netであるという点での違いはありますが、どちらも、.Netのバックドアを作成する点では同じです。さらに、どちらの攻撃でも、最終段階でEWSの以下のAPIを使用します。

Microsoft.Exchange.WenServices.dll

2. Exchangeサーバを介した通信(片方向と双方向)

今回の攻撃キャンペーンとKarkoffの攻撃キャンペーンは、どちらも標的のExchangeサーバを通信経路として利用します。報告によると、Karkoffの通信は、標的システムに「Karkoffインプラント」と呼ばれる機能を配備することで実現します。APT34に帰属するこのKarkoffインプラントは、今回報告した攻撃と同様にEWSのAPIを不正使用します。

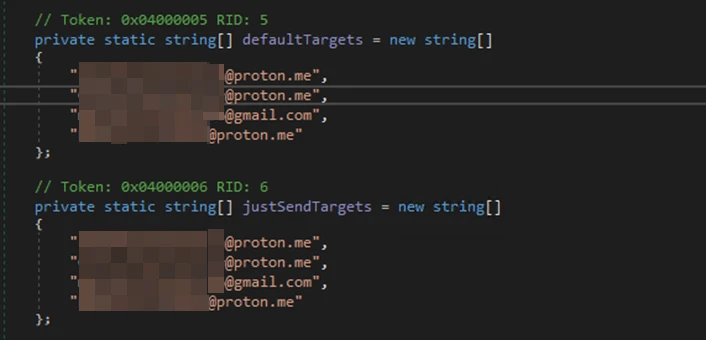

3. 攻撃の標的

APT34は中東諸国を標的として活動していることが、これまでに報告されています。過去の攻撃キャンペーンに関する「Yoroi Labs」の報告によると、APT34に帰属するKarkoffの以下の検体には、メールサーバのドメインや送信先メールアドレスがハードコーディング(図19上部の「host」と「to」)されています。

SHA256:1f47770cc42ac8805060004f203a5f537b7473a36ff41eabb746900b2fa24cc8

今回報告した検体にも、これらの情報が同様にハードコーディング(図19下部の「justSendServers」と「justSendTargets」)され、その中には標的となった行政府機関のExchangeサーバも含まれます。さらに、どちらの検体にも、一部アカウントの認証情報がハードコーディングされています。しかし、今回のバックドアでは、以前に侵害したユーザがパスワードを変更した場合にも、その新しいパスワードを窃取して不正使用し続ける仕組みが備わっています。

結論

今回の攻撃では、正規なドメインやメールアドレスが使用されています。そのため、セキュリティ対策チーム側が当該の検体を一見しただけでは、不正なものと見抜けない可能性も考えられます。実際に不正使用されたドメインは、より大規模なアクティブディレクトリ用ドメインのフォレストに所属し、そこに所属する各ドメイン間には、信頼関係が確立されています。これは、異なる行政機関同士での通信を円滑化することを意図したものです。分析者がこうした背景も含めた実態を把握するためには、相応の経験が必要になるでしょう。ある組織から漏洩したアカウント情報が、別の組織から入手した検体中に含まれていたことを踏まえると、APT34は行政機関のドメインフォレストに深い足場を築いていると考えられます。

バックドア「Saitama」の技術は、依然として利用され続けています。この点より、APT34が当該の技術について自信を持ち、例え古くても有効に機能し続け、システムを侵害する上で役立つと認識していることが示唆されます。

一方、情報流出の二段階目で用いられた手口は比較的新しいものであり、APT34による試行錯誤の一環と考えられます。その手口は簡潔ながらも洗練されたものであり、今回報告した一連の攻撃もまた、行政機関を狙ったより大きな攻撃キャンペーンの一部に過ぎない可能性が考えられます。トレンドマイクロでは、今回の攻撃による影響の広さと深さを見極めるため、引き続き追跡と監視を進めていきます。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

New APT34 Malware Targets The Middle East

By: Mohamed Fahmy, Sherif Magdy, Mahmoud Zohdy

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)