通信帯域を乗っ取るプロキシウェア型アプリが引き起こすリスク

この記事では、実労なしで利益が得られる「パッシブインカム(Passive Income)」関連のアプリケーションを分析し、これらを利用する際のセキュリティ上のリスクが検証しました。

使用せずに余っているインターネット帯域やCPUの処理能力を他者に共有する代わりに、実労なしで利益が得られる「パッシブインカム(Passive Income)」の方法や体験談が、数多くのWebサイトで紹介されています。ユーザがこうしたパッシブインカム用アプリを端末にインストールすると、それを意図していたかは問わず、当該端末はある種の分散ネットワークの一員となります。アプリの提供者は、この分散ネットワークの通信帯域や処理能力を「プロキシサービス」として有償顧客に販売することで利益を得ている(マネタイズ)場合があります。

パッシブインカム用アプリを提供するWebサイトでは、その公正な使用法について強調して述べられています。しかし、弊社による調査の結果として、これらのアプリには依然としてユーザーにとってのセキュリティリスクが存在することが分かりました。これは、上述したプロキシサービスの有償顧客が、分散ネットワークの通信帯域や処理能力を不正な目的のために使用するケースが考えられるためです。

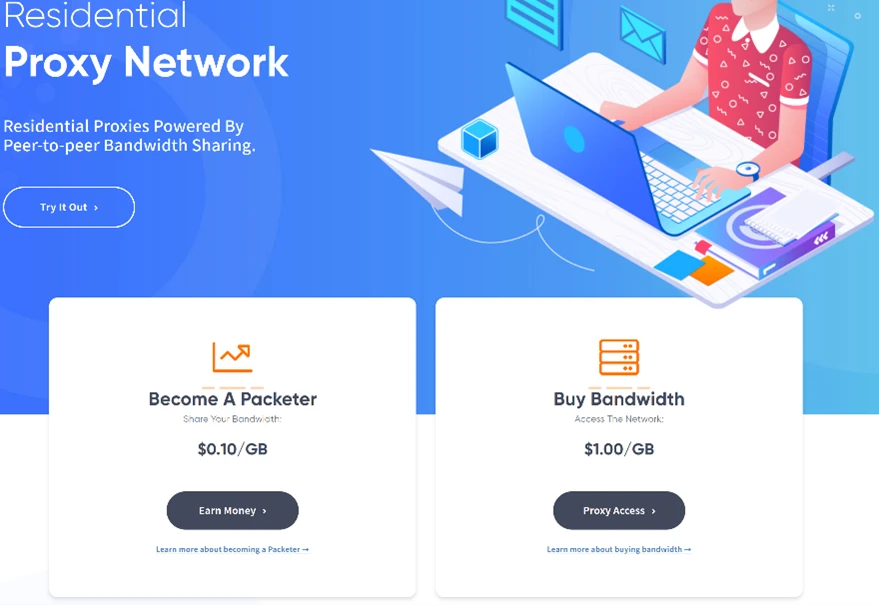

今回の調査では、主要なパッシブインカム用アプリに潜むリスクを分析しました。対象アプリは、特にインストールした端末を「レジデンシャルプロキシ(一般家庭向けに配布される正規なIPアドレスをプロキシ中継点とする)」として稼働させ、さらにそのプロキシサービスが顧客に有償販売されるものとしました。なお、こうしたパッシブインカム用アプリは、多数の著名なユーチューバーやブロガーを通して頻繁に紹介、宣伝されています。

さらに今回は、サードパーティー製ライブラリ内にパッシブインカムの機能を埋め込む不審なアプリの開発者についても調査しました。こうしたアプリをダウンロードしたユーザは、パッシブインカムの機能に気づくことがなく、その収入は開発者の手に渡ります。ユーザは、自身の家庭用またはモバイルIPアドレスを第三者に利用され、その内容をコントロールすることもできず、不当なリスクを負わされていると考えられます。

余った通信帯域を共有するだけで簡単に稼げるか

パッシブインカムを得る方法については、数多くのブログ記事やYoutubeチャネルで、分かりやすく手順別に解説されています。こうした解説者は、紹介制度を利用したり、複数のアプリを同時に宣伝することで、利益を得ようとする傾向が見られます。

「ネットワーク帯域の共有」をマネタイズしている企業の例として、「HoneyGain」、「TraffMonitizer」、「Peer2Profit」、「PacketStream」、「IPRoyal Pawns」などが挙げられます。こうした企業は、アプリをダウンロードして起動させておくだけで収入が受動的(パッシブ)に得られる仕組みをユーザに提供します。ユーザは多くの場合、通信帯域を第三者に使用させることで、換金可能なクレジットポイントを取得します。

収入を追求するユーザは当該アプリをダウンロードし、通信帯域を共有することでパッシブインカムを稼ごうとします。一方、開発元の企業は、レジデンシャルプロキシを求める顧客にその通信帯域を販売します。こうした企業のWebサイトには、プロキシサービスが望まれる理由として、「マーケティング調査」、「ゲームおよび特売品購入における地域制限の回避」、「プライバシー保護」といった内容が言及されています。

帯域共有サービスを展開する企業は、容易に発見できます。Googleで「passive income unused bandwidth(訳:パッシブ インカム 未使用 帯域)」などのキーワードを検索するだけで、「IPRoyal Pawns」、「Honeygain」、「PacketStream」、「Peer2Profit」、「EarnApp」、「Traffmonetizer」といった名前が結果一覧に表示されます。下図の例のように、インターネット上のフォーラムや掲示板では、利益を高めるためにアプリを複数同時にインストールする他、仮想マシン(VM:Virtual Machine)を複数起動することが望ましいといった書き込みさえ見られます。

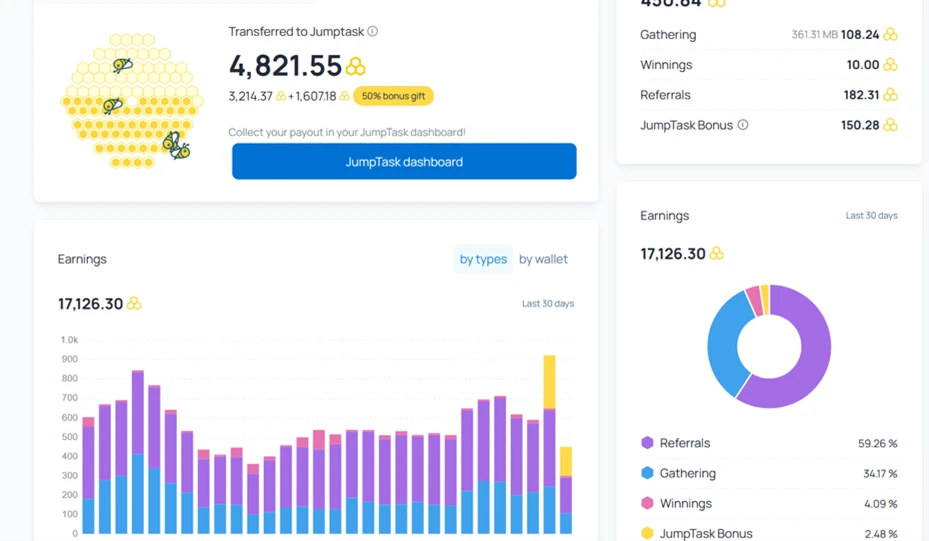

しかし、平均的なユーザが得るパッシブインカム全体の中で、帯域共有による収入が占める割合はあまり大きくない可能性があります。下図のユーザが開示したレポートでは、紹介(referrals)による収入の方が大きな割合(チャート上では半分以上)を占めていることが分かります。

上図は帯域共有による収入割合が大きくないことを明確に示していますが、当該ユーザは、それでも月あたり約20米ドル程度の収入があることを述べています。しかし、この高いとは言えない収入であっても、ユーザがそれを定常的に得られるという保証はありません。そして、この不安定な収入の代償として、ユーザは中身の分からないリスクを定常的に受け入れるように要求されます。

実際に何が起きているか

上述した「ネットワーク帯域の共有サービス」では、ユーザのインターネット帯域が主にマーケティング調査やそれに近い活動に使用されると述べられています。この前提で、ユーザはインターネット帯域を共有することで、オンライン収入を得ると同時に、「産業」にも貢献できるという主張が展開されています。

しかし、この見方は本当に正しいでしょうか。この種のプログラムに参加することでユーザが背負うリスクを解明するため、今回は、さまざまな帯域共有サービスに参加する数多くの出口ノード(Exit Node)から送信される通信データを記録し、その結果を分析しました。なお、ここで言う出口ノードとは、ネットワーク帯域共有サービスをインストールした各端末を指します。

本調査の実施期間は2022年の1月から9月までであり、上述の出口ノードから送信された通信データの傾向や特徴を調べました。

まず第一に、出口ノードから送信された通信データには、プロキシサービスの利用者を発信源とするものが確かに含まれ、その大半は正常な内容であることが分かりました。正常な通信の例として、ニュースの閲覧や視聴、オンラインショッピング用サイトの閲覧などが挙げられます。しかし一方で、正常とは言い難い通信データの存在も確認されました。詳細を調べた結果、一部の利用者は不審な活動や、国によっては違法と見なされる活動を行っていることが判明しました。

不審な活動の概要を下表に記します。各活動は内容の類似性に応じて分類し、対応するプロキシネットワークもそれぞれ特定しました。

不審な活動 |

通信を中継したプロキシウェア型アプリ |

サードパーティー製SMSまたはSMS PVAサービスへのアクセス |

Honeygain、PacketStream |

クリック詐欺または画面表示なしでの広告サイトへのアクセス |

Honeygain |

SQLインジェクションの試行 |

Honeygain、PacketStream、IPRoyal Pawns |

/etc/passwordへのアクセス試行および他の脆弱性スキャン |

Honeygain、PacketStream |

行政関連Webサイトのクローリング |

Honeygain |

個人情報のクローリング(国民IDや社会保障番号を含む) |

IPRoyal Pawns |

ソーシャルメディアアカウントの多量登録 |

IPRoyal Pawns |

アプリの提供者が、そのプロキシサービスを利用するサードパーティーが行う不審または不正な行為について、法的責任を負わされることは稀かも知れません。しかし、「ネットワーク帯域共有」アプリをインストールしたユーザには、当該端末を中継する通信データのコントロールはおろか、監視する手段さえありません。そのため、弊社ではこれらのネットワーク帯域共有アプリをプロキシウェア(Proxyware)と呼び、「リスクウェア」として分類します。

プロキシウェアを介して行われる不審な活動

先の表1では、今回確認された不審または不正な活動の概要を示しました。以降は、その詳細について解説します。

まず、サードパーティー製のSMS PVAプロバイダに対する自動アクセスが、複数回に渡って確認されました。弊社では過去にも、SMS PVAサービスの概要や、それを不正使用した手口について報告してきました。SMS PVAサービスは、端的に述べると、オンラインサービスのアカウントを一括で多量登録する手段として頻繁に利用されます。オンラインサービスのアカウントには多くの場合、特定の地域や国との紐付け設定があり、登録に際してはその地域と一致する電話番号が求められます。さらに、出口ノードのIPアドレスも、その地域と一致することがしばしば求められます。そのため、SMS PVAサービスから取得した電話番号によってアカウント登録を試みるユーザは、出口ノードのIPアドレスを当該番号に一致させる目的で、プロキシサービスなどを併用する傾向があります(特に当該サービスが一部地域からのみアクセス可能な場合)。

上述のようにSMS PVAサービスやレジデンシャルプロキシによって一括作成されたアカウントは、多くの場合、不正な活動に利用されます。例えば、ソーシャルエンジニアリングや個人を標的とした詐欺活動、各種オンラインビジネスのサインアップおよびプロモーションキャンペーンを不正利用した活動などが挙げられ、その金銭的損害は数千ドルに達する場合もあります。

出口ノードから確認されたもう1つの活動例として、クリック詐欺が挙げられます。クリック詐欺または「画面表示なしでの広告サイトへのアクセス」とは、画面表示を伴わないバックグラウンド処理によって広告をクリックすることであり、その際の出口ノードとして、パッシブインカム用アプリをインストールした端末が利用されます。このクリックによって、無駄な広告費(実際に広告が見られることはない)が広告主に課せられます。さらに、ネットワークを流れる通信データは、正規のユーザが自宅から普通に広告をクリックした場合と、ほとんど変わりません。

「SQLインジェクションの試行」は、脆弱性スキャンの典型例であり、入力バリデーションの不備を調べる活動です。この脆弱性がある場合、データベースの内容が流出、削除、または書き換えられる恐れがあります。こうした活動を自動化するツールは多数存在します。しかし、Webサイトの管理者から文書による許諾を得ていない限り、SQLインジェクションの試行を含む脆弱性スキャンは多くの国で禁止され、処罰の対象となる場合があります。弊社の調査結果によると、数多くのパッシブインカム用アプリを介してSQLインジェクションが試みられています。こうした通信は危険と隣合わせであり、そのために帯域を共有したユーザは、法的な捜査の対象として巻き込まれる恐れもあります。

これと同等のリスクを持つ別の活動として、「ツールによる脆弱性スキャン」が挙げられます。この活動では、さまざまな脆弱性を利用して「/etc/password」のファイルへのアクセスを試みます。成功した場合、当該システムは任意のファイルを外部に流出させる脆弱性を抱えていることを意味し、サーバ上のパスワードファイルが攻撃者によって盗み取られる可能性もあります。ハッカーは、こうしたソフトウェアの脆弱性を抱えたWebサイトから、さまざまなファイルを窃取しようとします。もちろん、サーバ管理者から文書による許諾を得ていない限り、こうした活動は違法と見なされます。

「行政関連Webサイトのクローリング」に関しては、違法ではない可能性もあります。クローリングに関しては通常、短時間に多量のアクセスを行わないように求める公正使用(フェアユース)の規定が存在します。多くのWebサイトでは、過度なクローリングを避けるためにcaptchaサービスなどを導入しています。しかし、行政関連Webサイトをクローリングする際に、captchaを回避する自動化ツールによって制約をすり抜けようとする活動が確認されました。他にも、法律事務所や裁判所のWebサイトから法的文書を収集し、そこから特定のデータを加工抽出(スクレイピング)するクローラーも確認されました。

個人情報(PII:Personal Identifiable Information)のクローリングは、国によっては違法でない場合もあるかも知れません。しかし、収集された個人情報が様々な経緯によって不正使用される可能性も考えられ、正当性という点では疑念が残ります。今回の分析では、ブラジル国民の氏名、生年月日、性別、CPF(国の社会保障番号に相当)などの個人情報を多量にダウンロードする不審なクローラーが確認されました。もしこの活動に対する捜査が実施された場合、第一の調査対象となるのは、パッシブインカム用アプリを用いたユーザでしょう。これは、当該ユーザのIPアドレスが、ダウンロード先であるWebサイトのアクセス履歴上に記録されているためです。

「ソーシャルメディアアカウントの多量登録」を行った攻撃者は、それを利用してオンラインスパム、詐欺キャンペーン、誤情報やフェイクニュースの拡散用ボット、商品やサービスのフェイクレビューなど、さまざまな不正行為に及ぶ可能性があります。今回の通信データを分析したところ、常用とは考えにくいメールアドレスによるTikTokアカウントの登録が確認されました。こうした活動が本質的に違法であるとは言えませんが、パッシブインカム用アプリをインストールしたユーザ側では、Webブラウザ上での正常な活動時に「本人確認」や「ロボットでないことの証明」を幾度にも渡って求められる可能性があります。これは、当該ユーザの家庭用IPアドレスから登録されたアカウントが多量に存在する結果、不審な活動に加担しているという疑いが強まるためです。

以上のことは極端な例のように聞こえるかも知れませんが、実際にTorの出口ノードを起動していたロシア人が、テロ活動の疑いで2017年に逮捕されました。経緯として、反政府活動の期間中、暴力行為を賛同するメッセージの投稿のために、当該出口ノードが何者かによって使用されたことが判明しました。プロキシウェアもTorも、出口ノードが別のユーザの通信を肩代わりする点では同じです。本件は、自身の端末を出口ノードとして第三者に共有すると、何に使用されるか分からず、結果として大きなトラブルに発展しうることを明確に示す一例と言えるでしょう。

ユーザによる同意なしで稼働するプロキシウェアの亜種

調査中、フリーソフトウェアツールとして配布される「望ましくないアプリケーション」のグループが発見されました。これらのアプリは、ユーザの端末を秘密裏でプロキシノードとして稼働させているように見えます。具体的には、当該アプリのインストール時に「Globalhop SDK」などのプロキシウェアが併せてインストールされますが、この際、利用端末が出口ノードとして稼働することを明確に示す説明は表示されません。Globalhop SDKや出口ノードとしての機能について使用許諾契約(EULA:End-User License Agreement)内に言及されている場合も考えられます。しかし、弊社の見方として、一般ユーザがほとんど読むことのない使用許諾契約内への記載だけでは、自身の端末が未知のサードパーティーによって出口ノードとして使用されるリスクに対して公正な注意喚起とは呼べないと考えられます。

いずれにしても、こうしたアプリはユーザにリスクをもたらし、そのパッシブインカムの収入は、アプリの開発元に渡ります。つまり、ユーザは収入を受け取ることなく、フリーのアプリ本体としての機能のみを享受します。下記に、該当こうしたアプリの例を示します。

- Walliant:壁紙の自動変更

- Decacopy Clipboard Manager:コピーまたはペーストした内容の履歴を保持するプログラム

- EasyAsVPN:望ましくないアプリケーションの1つであり、多くの場合、ユーザの裏をかく形でインストールされる

- Taskbar System:タスクバーの色を変更するアプリ

- Relevant Knowledge:アドウェア

- RestMinder:休憩を促す機能を持つ時計型のアプリ

- Viewndow:選択したウィンドウを最前面に固定するアプリ

- Saferternet:DNSベースでWebのフィルタリングを行うアプリ

これらのプロキシネットワークは、先述したパッシブインカム用アプリと同様に出口ノードを構成し、別の利用者からの通信データを中継します。このプロキシネットワークを使用した不正または不審な活動として、下記が確認されました。

不正または |

通信を中継したパッシブインカム用アプリ |

NFTの抽選申し込み |

Walliant、Decacopy Clipboard Manager、Taskbar System |

SQLインジェクションおよび脆弱性スキャン |

EasyAsVPN、Decacopy Clipboard Manager、Walliant |

行政関連Webサイトのクローリング |

Walliant、Restminder、Taskbar System、Decacopy Clipboard Manager、Relevant Knowledge |

侵入の痕跡(IoC:Indicators of Compromise)および通信パターンについては、「参考」の項をご参照ください。

結論

本稿では、ネットワーク帯域共有によるパッシブインカムを売りとする著名なアプリについて、インストールした端末の家庭用IPがレジデンシャルプロキシの出口ノードとして利用されること、それによってユーザが不正または不審な活動に巻き込まれるリスクについて解説しました。

ご利用の端末を出口ノードとして第三者に使用させると、違法または不正な行為や、攻撃的活動の矢面に立たされる可能性があります。そのため弊社では、こうした仕組みを用いたプログラムに参加することは推奨していません。

パッシブインカム用アプリの提供元は、倫理面でのポリシーを持っているかも知れません。しかし、実際にアプリの提供元が出口ノードに流入する通信データをコントロールしていることを示す証拠は、現状確認されていません。もしコントロールしているのであれば、今回挙げた明白なSQLインジェクションは除去されているべきです。コントロールしないのであれば、アプリの提供元は、顧客の活動に関するコントロールは行わない(そのため、出口ノードに流入する通信データを把握できない)ことを、最低でもユーザに対して明確に知らせるべきではないでしょうか。

攻撃や不正使用を抑止する手段は存在します。例えば、通信データの監視、証明書の検証などが挙げられますが、重要なのは、それを実行に移すことです。今回の懸念事項についてアプリの提供元に問い合わせたところ、その一部からは、ユーザを保護するために、アプリの各パートナーに対して「顧客を知る(KYC:Know Your Costomer)」手続きを実施しているとの回答が得られました。この対策は、出口ノードとして稼働する端末の不正使用を防ぐ上で一定の助けにはなります。しかし、顧客側がこうした対策を捻じ曲げて解釈したり、回避する手段を行使する可能性があるなど、懸念点は依然として存在します。

全体として、当該アプリのユーザは、不安定で不確実なパッシブインカムを得る代償として、未知のリスクに晒されることについて認識する必要があります。アプリにプロキシウェアの機能が組み込まれている場合は、特にそのことが言えます。リスクから自身を保護するためのセキュリティ対策を、下記に示します。

- パッシブインカム用ソフトウェアのリスクを理解し、ラップトップやデスクトップ、モバイル端末から当該ソフトウェアの削除を検討する。

- 会社のIT担当者は、会社使用の端末からパッシブインカム用ソフトウェアを検査し、見つかった場合にはその削除を検討する。

- トレンドマイクロによる保護ソリューションを利用する。弊社および当該ソリューションでは、本稿で挙げた一連のアプリケーションを「リスクウェア」として位置づけ、パッシブインカム用アプリによる不正なアプリのダウンロードも阻止する。

パッシブインカム用アプリやプロキシウェアをより詳しく知りたい方は、CISCO Talosのブログ記事や、調査報告「Resident Evil: Understanding Residential IP Proxy as a Dark Service」を読まれることを推奨します。

参考

不正または不審な活動の通信パターン

こちらの表に、今回の調査時にパッシブインカム用アプリケーションから中継された不正または不審な活動の通信パターンを示します。セキュリティオペレーションセンター(SOC)の方は、これらを監視対象リストに追加されることをご検討ください(ddddは匿名化された数字、xxxxは匿名化された文字列を表す)。

パッシブインカム用アプリケーションによる侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)はこちらでご確認ください。今回は全体で842件に及ぶIoCが確認されたため、その中で特に出現頻度が高かったものを記載しています。なお、トレンドマイクロのソリューションではこれらのIoCを「望ましくない可能性のあるアプリケーション(PUA:Probably Unwanted Application)」として分類します。

参考記事:

Hijacking Your Bandwidth: How Proxyware Apps Open You Up to Risk

By: Trend Micro Research

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)