日本国内でも検出されているローダ型マルウェア「Batloader」による2022年第4四半期の攻撃活動:正規なツールの不正使用とJavaScriptの難読化

本稿では、2022年第4四半期におけるローダ型マルウェア「Batloader」を用いた攻撃キャンペーンについて、「Water Minyades(Batloaderの出現以降、弊社が監視していた侵入セット)」に関する弊社の分析を交えて解説します。

本稿では、2022年第4四半期におけるローダ型マルウェア「Batloader」を用いた攻撃キャンペーンについて、「Water Minyades(Batloaderの出現以降、弊社が監視していた侵入セット)」に関する弊社の分析を交えて解説します。

Batloader(トレンドマイクロでは「Trojan.Win32.BATLOADER」として検知)は初期アクセス用のマルウェアファミリに相当し、広告によってマルウェアを配布する「マルバタイジング(Malvertising)」の手口や、MSI(Microsoft Software Installation)形式のインストーラにマルウェアのスクリプトを埋め込み、これを偽装サイト経由でダウンロードさせる手口で知られています。また、2022年初頭には、BatloaderがSEO(検索最適化:Search Engine Optimization)ポイズニングの技術を用いて攻撃していることが、サイバーセキュリティ企業「Mandiant」の調査によって確認されました。

マルウェア「Batloader」は、弊社が「Water Minyades」と名付けた侵入セット(Intrusion Set)との関連があります。このWater Minyadesの背後にいるグループは、2022年の第4四半期にソーシャルエンジニアリングの技術を用い、Qakbot、RaccoonStealer、Bumbleloaderなどの各種マルウェアを配布したことで知られています。

本稿では、Batloaderを用いた攻撃キャンペーンの中でも、特に2022年第4四半期に展開されたものに焦点をあて、その技術的な特徴や発見事項について報告します。具体的にはインストーラ作成ツール「Advanced Installer」や「Windows Installer XML(WiX)」によって作成された不正な「カスタム動作(custom action)スクリプト」や、第一段階のペイロードとして機能する難読化されたJavaScript、難読化ツール「PyArmor」によるPythonスクリプトの難読化などについて説明します。さらに、Water Minyadesの活動に関する歴史的経緯やBatloaderが用いる技術の詳細についても解説します。

Batloaderの機能

Batloaderの機能概要を下表に記載します。

別ファイル参照

表1:Batloaderの機能

侵入セット「Water Minyades」の分析

Water Minyadesは、検知回避に相当な技術力を注ぎ込んでいることで知られています。例えばこの攻撃グループは、巨大なペイロードを用意し、サンドボックス環境やアンチウイルス機能の容量制限を意図的に超過させることで、解析や検知を回避しようとします。また、システム管理ツール「NSudo」によって権限昇格を、暗号化ツール「Gpg4win」によってペイロードを復号するなど、正規なツールの不正使用も頻繁に見られます。さらに、正規なMSIファイルのデジタル署名を不正使用する手口や、Windowsで動くPE(Portable Executable)実行コードのデジタル署名「Authenticode」に絡む脆弱性を突くことで、署名付きDLL(Dynamic Link Library)内に付加した不正なスクリプトを実行させる手口も確認されています。以上の他にも、スクリプトの内容を頻繁に変更することで、構造ベースのシグネチャ解析に基づくスキャン機能を回避しようとするといった動きが見られます。

「Trend Micro™ Smart Protection Network™(SPN)」のフィードバック情報を調査した結果、Batloaderによる攻撃の大半は、米国、カナダ、ドイツ、日本、そしてイギリスに集中していることが判明しました。

別ファイル参照

表2:2022年第4四半期にBatloaderの攻撃を受けた国とその頻度

Water Minyadesの活動について、2020年前半まで遡って追跡調査しました。この結果として浮かび上がった重要な事象を下表に示します。

別ファイル参照

表3:2020年から2022年にかけて確認されたWater Minyadesに関する重要な事象

Batloaderの技術を分析

Batloaderは通常、正規なソフトェアまたはアプリケーションの配布を謳った偽装サイトから配布されます。被害者は、マルバタイジング技術やフォーラム内に掲載されたコメント内リンクを通して、これらのWebサイトに誘導されます。

今回の攻撃キャンペーンでは、下記を含む多数のソフトウェアやアプリケーションが、Batloaderの偽装先とされました。

- Adobe

- AnyDesk

- Audacity

- Blender

- CCleaner

- FileZilla

- Fortinet

- Foxit

- GetNotes

- Google Editor

- Grammarly

- Java

- KMSAuto

- LogmeIn

- Luminar

- Minersoft

- Putty

- Schwab

- Slack

- TeamViewer

- TradingView

- uTorren

- WinRAR

- Zoho

- Zoom

被害者が「Install」や「Download」といったボタンを押下すると、BatloaderのパッケージがZIP形式でダウンロードされます。

下表に、Water Minyadesによる典型的な攻撃ステップと、そこで用いられるTTPs(Techniques:テクニック、Tactics:戦略、Procedures:プロシージャ)を示します。この内容は、時期に応じて異なる場合があります。

別ファイル参照

表4:Water Minyadesによる攻撃ステップとその詳細

第4四半期におけるBatloaderの主要な攻撃キャンペーン

以降、Batloaderの各種攻撃キャンペーンで使用された技術について解説します。これまでに述べた攻撃の手口からは、マルウェア「Batloader」が主にスクリプトで動作することが示されます。しかし、Water Minyadesは正規なツールによって自身の存在を隠し、スクリプトに難読化を施すなど、新たな検知回避の手段や、高度な解析妨害の技術を模索し続けています。

「Advanced Installer」のカスタム動作スクリプトを不正使用

BatloaderのMSIパッケージを調査した際、カスタム動作スクリプトとしてPowerShellスクリプトが付加された正規なインストーラファイルが発見されました。これは、「Advanced Installer」の30日間無料試用版を不正使用したものと推測されます。

下図のPowerShellスクリプトは、上述のAdvanced Installerによって作成された「PowerShellScriptLauncher.dll」から起動されました。

追跡調査の結果、Advanced Installerを用いる手口は、2022年の9月から12月の間に多くの攻撃キャンペーンで使用されたことが分かりました。

「Windows Installer XML」の不正使用

Water Minyadesが最近不正使用した別のツールとして、XMLからインストーラを作成可能なWiX(Windows Installer XML)が挙げられます。

攻撃者はこのツールを用いることで、カスタム動作スクリプトをインストーラ内に埋め込み、実行タイミングを指定することが可能です。図10の設定では、カスタム動作スクリプトとして「checkforupdate.bat」が起動されます。このスクリプトは、ファイル「update.zip」の中にある別の不正なスクリプトをドロップし、実行します。

WiXを用いる手口は、特に2022年11月に多くの攻撃キャンペーンで使用されました。

MSIファイルの代わりにJavaScriptを攻撃キャンペーンに利用

2022年11月27日以降、Water Minyadesの攻撃グループは、Batloaderの初期ペイロードとしてMSIファイルの代わりにJavaScriptファイルを用いるようになりました。

JavaScriptファイルの容量は非常に小さく、また、正規な用途でも使用されるコマンド群が含まれています。こうした手口は、先述したスキャン機能の容量制限を超過する巨大なMSIファイルを用いる方式とは、正反対に位置するものと言えるでしょう。

使用されたJavaScriptファイルの中で、明確に不正と呼べる箇所はC&CのURLのみとなります。不正を検知する立場から見ると、こうした手口は一定の厄介さを伴うものです。構造ベースのアルゴリズムで同種のファイルを検知しようとすると、不正ではないJavaScriptも誤検知されてしまう可能性が高まるためです。

上述の課題に対処する上では、Batloaderの攻撃キャンペーンに絡む事象を検知できるマルチレイヤー型セキュリティソリューションが有用です。

JavaScriptによる攻撃キャンペーンを調査してから数日後、攻撃者は検知を回避するための追加措置として当該JavaScriptに難読化を施すようになりました。

マルウェアの配信に使用されたドメインを調べた結果、本攻撃キャンペーンが始まったのは、ブラックフライデーのイベント期間中であったと考えられます。

- logmeinofferblackfriday[.]com

- anydeskofferblackfriday[.]com

- zoomofferblackfriday[.]com

- slackcloudservices[.]com

- anydeskofferblackfriday[.]com

弊社が採取したテレメトリ情報によると、JavaScriptを用いる手口は、2022年の11月末から12月の初週にかけて多くの攻撃キャンペーンで使用されました。

Pythonスクリプト難読化ツール「PyArmor」の使用

Batloaderの攻撃キャンペーンにJavaScriptが使用されるようになってからも、2022年の第二週目から、Advanced Installerが再び使用されるようになりました。今回、最終段階で実行される不正なファイルはPythonスクリプトであり、「PyArmor」による難読化が施されています。

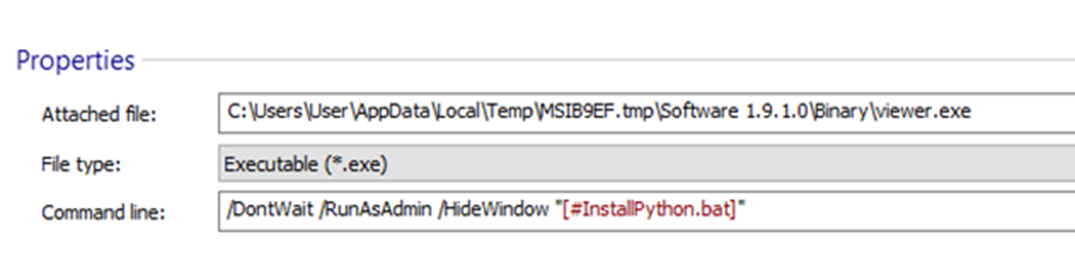

実際に確認されたMSIファイルの以下の検体は、不正な細工が施された「Chat Mapper」のインストーラであり、さらに「Anydesk.msi」の名前で偽装されていました。このインストーラはAdvanced Installerによって作成されたものであり、コマンドライン「#InstallPython.bat」によってファイル「viewer.exe」を呼び出すカスタム動作が設定されていました。

SHA256: 2e65cfebde138e4dd816d3e8b8105e796c4eb38cfa27015938c0445ee5be8331

ファイル「InstallPython.bat」は、Python 3.9.9のインストール、アーカイブ「openssl.zip」のコピーと展開、そしてPythonスクリプト「main4.py」の難読化を行います。難読化のツールとしては「PyArmor」を使用します。

PyArmorはPythonスクリプトの難読化用ツールであり、無料でも制約付きで利用可能です。今回難読化されたPythonファイルは「main4.py」です。

「PyArmor Unpacker」の技術を用いて本スクリプトの難読化を解除した結果、当該スクリプトは、BatloaderのC&Cサーバ「updateclientssoftware[.]com」に接続することが判明しました。このC&Cサーバは、2022年12月の第二週から2023年1月の第二週にかけて活発に稼働していたことが確認されています。弊社では、本攻撃キャンペーンによる新たな活動に備え、引き続き調査と監視を進めていきます。

2022年第4四半期におけるBatloaderの活動状況

Water Minyadesの攻撃が活発化したのは、2022年9月頃のことです。これは、Batloaderがランサムウェア「Royal」を展開し始めた時期と一致します。2022年の11月から12月の第一週にかけて、活動はピークに達しました。

2022年第4四半期において、Batloaderが最も多用したC&Cのドメイン名は「installationupgrade6[.]com」でした。特記事項として、このドメインは、JavaScriptによるBatloaderの攻撃キャンペーンで最初に使用されたC&Cサーバであり、かつ、ブラックフライデーセールス関連で最初に利用されたマルウェア配信サイトにも該当します。

以上より、今回の被害者は、商品の販売や値下げを謳うマルバタイジングの手口に引っかかった可能性が高いと考えられます。このことは同時に、攻撃者が本攻撃キャンペーンを成功させる上で、ソーシャルエンジニアリングによる誘導の手口がいかに重要であったかを示すものです。

結論

弊社の調査によると、Batloaderは高度な回避性能と柔軟性を備えたマルウェアファミリであり、ローダやボット、ランサムウェアをはじめとする数多くのマルウェアを展開します。また、不正なペイロードを配布するために、マルバタイジングやソーシャルエンジニアリングの技術を駆使して被害者を騙そうとする点も、際立った特徴の1つと言えるでしょう。

Batloaderは近年見られるモジュラー型マルウェアの代表例です。その脅威を阻止する上では、単一視点に限定した防衛策よりも、さまざまな情報を集約して可視化できる強固なマルチレイヤー型ソリューションの利用が有効です。「Trend Vision One™」はそうしたソリューションの1つであり、メールやエンドポイント、サーバ、クラウド・ワークロードからネットワークに至るまで、複数のセキュリティレイヤーから情報を自動で収集して相関分析することにより、強力なXDR(クロスレイヤーでの検知と対応)の機能を提供します。Trend Vision Oneでは、インシデントを見逃すことなく、自動処理によって脅威を阻止することが可能です。

侵入の痕跡(Indicators of Compromise、IoC)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Batloader Malware Abuses Legitimate Tools, Uses Obfuscated JavaScript Files in Q4 2022 Attacks

By: Junestherry Dela Cruz

翻訳:清水 浩平(Core Technology Marketing, Trend Micro™ Research)