ランサムウェア

新種ランサムウェア「Black Basta」の感染活動を分析、QAKBOTやContiとの関連性とは

ランサムウェアを背後で操る新たな犯罪組織「Black Basta」は、企業や組織に対する大規模なデータ侵害を短期間で引き起こしたことから、ここ数週間でその悪名を轟かせることとなりました。

ランサムウェアを背後で操る新たな犯罪組織「Black Basta」は、企業や組織に対する大規模なデータ侵害を短期間で引き起こしたことから、ここ数週間でその悪名を轟かせることとなりました。

2022年4月20日、「Black Basta」を名乗る人物が、『企業ネットワークへのアクセス権や認証情報を入手して収益化するための策があり、協力者には利益の一部を分配する』といった宣言を「XSS.IS」や「EXPLOIT.IN」などのアンダーグラウンドフォーラム上に投稿しました。さらにこの投稿内容には、米国、カナダ、英国、オーストラリア、ニュージーランド(すべて英語圏の国)に拠点を置く企業や組織を標的としている旨も明記されていました。セキュリティベンダ「Minerva Labs社」は、攻撃者が、流出したデータを提供している一部のダークウェブから認証情報を入手していることを報告しました。

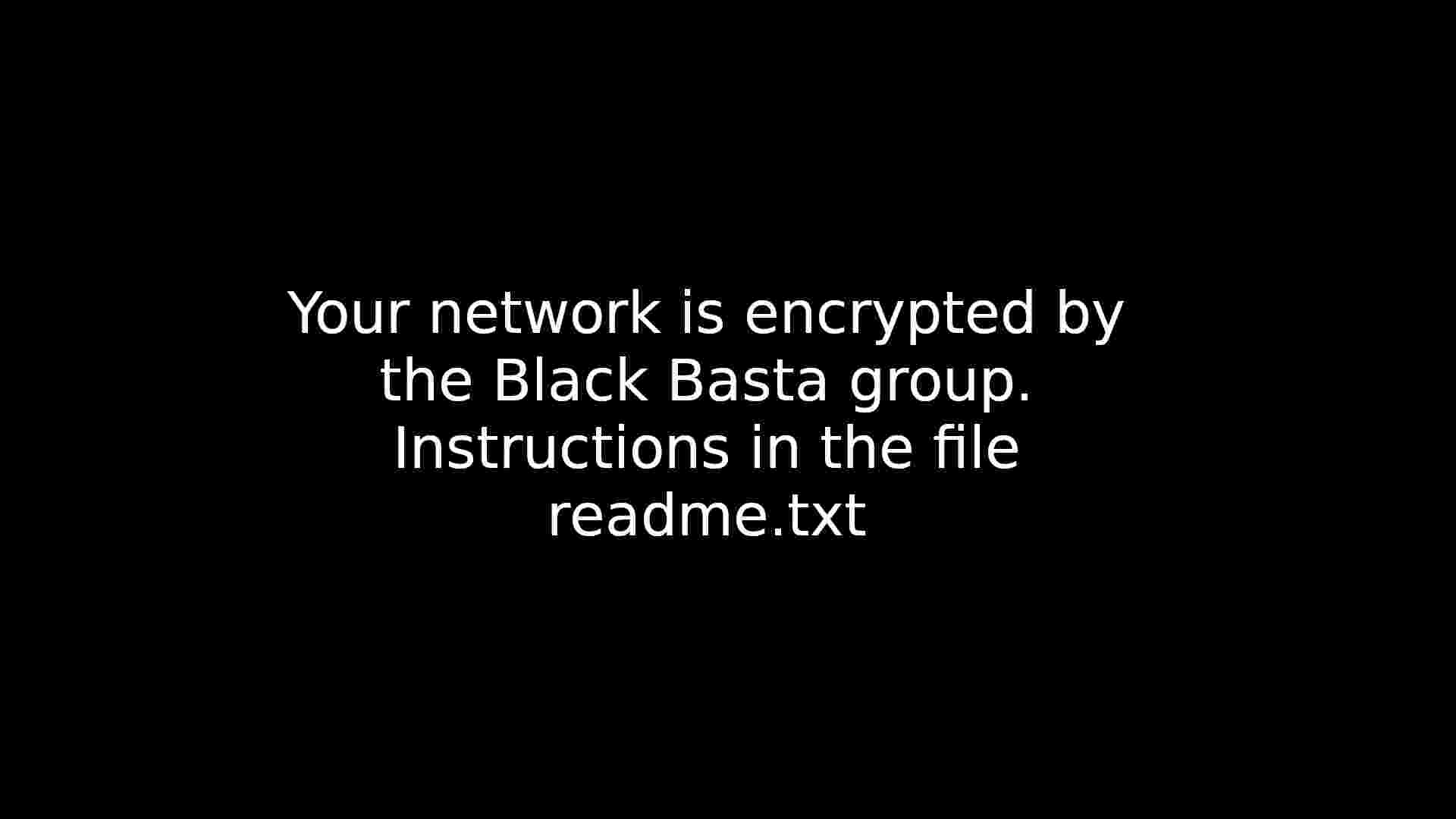

4月26日、Twitterユーザ「PCrisk」は、暗号化されたファイルに拡張子「.basta」を付加し、デスクトップの壁紙を変更する新種のランサムウェア「Black Basta」についてツイートしました。

Black Bastaグループは、サイバー犯罪の世界に参入してからまだ日が浅いため、同グループの活動に関する情報は現在も限られています。コンピュータヘルプサイト「Bleeping Computer」の報告では、Black Bastaグループは現時点では自身のランサムウェアをサービス化して提供するビジネスモデル「Ransomware as a Service (RaaS)」を用いたマーケティング戦略は開始しておらず、アフィリエイト(RaaSを用いた攻撃実行役)の募集も行っていないとされています。Black Bastaグループが攻撃前に掲載した投稿内容から察するに、攻撃者は、ダークウェブやアンダーグラウンドフォーラム内で提供されている「窃取された認証情報」を入手し、標的組織のシステム内への侵入活動に用いているようです。

本ブログ記事では、Black Bastaランサムウェアを詳しく取り上げると共に、Black Bastaグループが用いた感染手法の分析結果を解説します。

ランサムウェア「Black Basta」による感染から暗号化までの全体像

Black Bastaランサムウェアを実行するには、管理者権限が必要です。管理者権限がない場合は、コマンドプロンプトに以下のようなメッセージが表示されます(図1)。

Black Bastaランサムウェアは管理者権限で実行されると、シャドウコピーを削除し、Windows回復環境や自動修復機能を無効化した後、感染端末をセーフモードで起動します。

- C:\Windows\SysNative\vssadmin.exe delete shadows /all /quiet

- C:\Windows\SysNative\bcdedit.exe /deletevalue safeboot

- C:\Windows\SysNative\bcdedit /set safeboot networkChanges

さらにBlack Bastaランサムウェアは、以下のファイルを投下(ドロップ)します。これらのファイルは後でデスクトップの壁紙や暗号化されたファイルのアイコンを変更する際に用いられます。

- %Temp%\fkdjsadasd.ico

- %Temp%\dlaksjdoiwq.jpg

Black Bastaランサムウェアは、感染端末をセーフモードで起動する前に画像ファイル(.jpg)をTEMPフォルダ内に投下してデスクトップの壁紙を変更した後、以下のレジストリエントリを作成します。

- Key: HKCU\Control Panel\Desktop; Value: Wallpaper; Data:%Temp%\dlaksjdoiwq.jpg;

デスクトップの壁紙を変更した後、Black Bastaランサムウェアは、以下のレジストリキーを追加して、拡張子「.basta」を持つ暗号化されたファイルのアイコンを変更します。

- HKLM\SOFTWARE\Classes.basta

- HKLM\SOFTWARE\Classes.basta\DefaultIcon data: %TEMP%\fkdjsadasd.ico

Black Bastaランサムウェアは、感染端末がセーフモードの間にファイルの暗号化を進め、暗号化されたすべてのファイルに拡張子「.basta」を付加します。身代金要求メッセージ(ランサムノート)は、Black Bastaランサムウェアが影響を与えたすべてのフォルダ内で発見されました。

ランサムノートには、攻撃者が匿名ネットワーク「The Onion Router(Tor)」上に設置した不正サイトのURLや企業ID(攻撃者が特別に割り当てた識別番号)が記されています。同じハッシュを持つ検体を異なる仮想マシン上で実行した場合、ランサムノート上に提示される企業IDはすべて同じでした(図7)。

一方、別のハッシュを持つ検体を用いた場合は、図7とは異なる企業IDがランサムノート上に表示されました(図8)。これらの検体に暗号化されたファイルにも同様に拡張子「.basta」が付加されました。

Black Bastaランサムウェアの暗号化&永続化の手法

さらなる調査の結果、トレンドマイクロはランサムノートに記される企業IDがバイナリファイル内にハードコードされていることを突き止めました(図9)。

Black Bastaランサムウェアは、vssadmin.exeを使ってシャドウコピーの削除を試みるほか、異なるパス(具体的には「%SysNative%」や「%System32%」)に存在するbcdexit.exeを使ってセーフモードで感染端末を起動させようと試みます。

この段階でBlack Bastaランサムウェアはサービス「Fax」を削除し、マルウェアのファイルパスを用いて同じ名前の新たなサービスを作成した後、レジストリに追加して不正活動の永続化を確立します。

その後Black Bastaランサムウェアは、関数「ShellExecuteA」を使って感染端末をシャットダウンし、再起動します(図16)。

Black Bastaランサムウェアに採用された二重脅迫の手口

Black Bastaランサムウェアは、サイバー犯罪の世界に参入して日が浅いにも関わらず、わずか数週間で少なくとも12社の企業や組織を侵害し、大規模な被害をもたらしました。同グループがBlack Bastaランサムウェアを用いたことで知られる最初の攻撃は、2022年4月の第2週に発生しました。しかし、それ以前に用いられた検体も2022年2月に「no_name_software」というランサムウェア名で発見されており、暗号化されたファイルに拡張子「.encrypted」を付加することがわかっています(図17)。スレットハンティングチーム「Arkbird」のツイートでは、Black Bastaランサムウェアは少なくとも2022年2月上旬から開発を進めていると報告しています。

企業や組織に狙いを定めてRaaS事業を展開する別のグループと同様に、Black Bastaグループは、ファイルを暗号化する前に感染ネットワーク内で機密データを窃取した後、「身代金を支払わなければ情報をリークサイト上で暴露する」と二重に脅迫を行う暴露型の手口を採用しています。

Black Bastaグループは、身代金を支払っていない被害組織の一覧を含むTor上に設置されたリークサイト「Basta News」で脅迫手口を実行します。窃取した情報を徐々に一般公開することで被害組織に圧力をかけ、身代金を支払わせようと試みます。

ランサムウェアブランド「Conti」との関連性

Twitter上では、Black Bastaランサムウェアが悪名高いランサムウェアブランド「Conti」を再構築させたRaaSであると推測するセキュリティリサーチャによって意見交換が行われました。スレットハンティングチーム「MalwareHunterTeam」は、Black Bastaグループが用いるリークサイト、身代金支払いサイト、交渉術においてContiの手口と類似する点が多いことを指摘しました。Twitterユーザ「Arkbird」も同じ見解を示しています。Bleeping Computerに所属する「Lawrence Abrams氏」もまた、Black Bastaランサムウェアの背後にいる攻撃者グループが、過去の素性との類似性を避けるために多大な注意を払っているように見えると言及しました。

さらにトレンドマイクロは、Black Basta / Black Matterグループが用いる身代金支払いサイトにいくつかの類似点があることに気付きました。Black Matterグループと同様に、Black Bastaグループは自身のTorサイト上にユーザ認証を実装しています。しかし、リークサイトにはセッションキーが実装されていません。

情報窃取型マルウェア「QAKBOT」とBlack Bastaランサムウェアの関連性

トレンドマイクロは時間枠を72時間に設定して監視した別のマルウェア検体の分析結果に基づき、情報窃取型マルウェア「QAKBOT(別称:QBOT)」とBlack Bastaランサムウェアの間に相関関係がある可能性を発見しました。

トレンドマイクロは、以下のことを観測しました。

- QAKBOTと同様に、Black Bastaランサムウェアは、悪意のあるExcelファイルからダウンロードされ、実行されます。QAKBOT(バイナリ)が持つ典型的な不正活動と類似する形で、Black Bastaランサムウェアは自身の攻撃段階の一部として、特定のPowerShellコマンドを実行します。

- トレンドマイクロの観測データ(テレメトリ)では、Black Bastaランサムウェアが感染端末上のファイルを暗号化する72時間以内にその存在を検知することができました。(トレンドマイクロ製品では、「Ransom.Win32.BASTACRYPT.YACEDT」として検出)。

- セキュリティベンダ「Cynet社」は、QAKBOTも72時間以内にMicrosoft Windowsの印刷スプーラにおけるリモートコード実行の脆弱性「PRINTNIGHTMARE(別称:QUAKNIGHTMARE)」を悪用するためのツール(エクスプロイト)を展開すると報告しました。トレンドマイクロも同様に、脆弱性攻撃ツールの存在を確認しました。これにより、特権昇格させた別のバイナリが実行されます。残念ながらトレンドマイクロは、攻撃チェーンを完了させるためのハードコードされたパス文字列が指すファイルの存在を確認できませんでした。(トレンドマイクロ製品では「Trojan.Win64.QUAKNIGHTMARE.YACEJT」として検出)

トレンドマイクロ製品のセンサーを通して確認されたように、攻撃者は自身の活動において特定のツールを用いますが、トレンドマイクロはすべてのツール群を入手することができませんでした。トレンドマイクロがこれまでに入手したツール本体に関連するパスを以下に示します。

- AdwareCleaner(C:\AdwCleaner*)

- PC-Cleaner または Pervasive PSQL/SQL(C:\pvsw*)のいずれか

QAKBOTの構造も外部記事の情報とは異なります。今回調査した事例では、QAKBOTがランサムウェア本体を投下・実行する代わりに、感染端末のメモリにランサムウェアをダウンロードした後、リフレクティブローディングを用いて起動していたことが確認されました。

これまでにトレンドマイクロが収集した情報によると、Black Bastaランサムウェアの背後にいる攻撃者は、ランサムウェアを配信する新たな手段としてQAKBOTを用いた可能性があります。

まとめ

Black Bastaグループは、標的とする企業や組織ごとに一意の企業IDを含むバイナリを使用している可能性があります。これは、Black Bastaランサムウェアが投下するランサムノートで確認することができ、ランサムウェア本体(バイナリ)にハードコードされています(図9)。ランサムウェアは通常、同じ実行ファイルから感染活動を開始するにも関わらず、感染端末ごとに一意の企業IDを作成します。攻撃者が標的組織を選択している点も、これが事実であることを示唆しています。近年ランサムウェアグループは、企業ネットワークへのアクセス権や認証情報をアンダーグラウンド市場で入手しています。これは、従来の不特定多数に対するメール経由のばらまき型攻撃から侵入手口を変更している可能性を示唆しています。代わりに、標的とする企業や組織に対して特別に細工されたバイナリや亜種を用いています。

セキュリティ上の推奨事項

スレットハンティングチームは、Black Bastaグループによる昨今の攻撃活動は、ランサムウェアグループ「Conti」がブランドを再構築しようとする初期段階の可能性があると推測しています。真偽のほどはともかく、企業や組織はランサムウェアの脅威に対して注意を払う必要があります。企業や組織はセキュリティ体制を徹底的に評価し、強固なサイバーセキュリティ防御を実装することで、本記事で解説したような脅威にも対処できるようになります。

同様の攻撃からシステムを保護するために企業や組織は、体系的にリソースを割り当てるセキュリティフレームワークを確立する必要があります。そうすることでランサムウェアに対する強力な防御戦略を確立することができます。ここでは、組織が検討できるベストプラクティスをいくつか紹介します。

監査とインベントリの実施

- 資産やデータの棚卸しを実施する

- 特定のシステムへのアクセスが許可された機器や、許可されていない機器、ソフトウェアなどを特定する

- イベントログ、インシデントログの監査を実施する

設定確認と監視活動の徹底

- ハードウェアおよびソフトウェアの設定管理を確認する

- 管理者権限とアクセス権を、従業員の役割上必要な場合にのみ付与する

- ネットワークにおけるポート、プロトコル、サービスの使用状況を監視する

- ファイアウォールやルータなどのネットワークインフラ機器のセキュリティ設定を有効化する

- 正規アプリのみを実行するソフトウェア許可リストを設定する

修正パッチ適用とアップデートの実施

- 定期的な脆弱性診断の実施を徹底する

- OSおよびアプリにパッチを適用する。パッチの適用に時間を要する場合は、仮想パッチを活用する

- ソフトウェアやアプリを定期的に更新し、最新の状態を維持する

防御および復旧に備えた活動の実施

- データ保護、バックアップ、リカバリ対策の実施を徹底する

- 多要素認証を導入する

適切なセキュリティソリューションの導入

- サンドボックス解析による不正メールのブロック機能を導入する

- メール、エンドポイント、Web、ネットワークなど、システムのすべてのレイヤに最新版のセキュリティソリューションを導入する

- システム内の不審なツールの存在など、攻撃の兆候を早期検知する機能を実装する

- AIや機械学習による高度な検知技術を活用する

セキュリティ関連のトレーニングやテストの徹底

- 従業員に対するセキュリティスキルの定期的な研修と評価を実施する

- レッドチームによる演習や侵入テストを実施する

トレンドマイクロの対策

企業や組織は、下記のソリューションによる多層的なアプローチのセキュリティ対策を採用することで、社内システムへのさまざまな侵入経路(エンドポイント、メール、ウェブ、ネットワーク)への防御が可能となります。また、不審なコンポーネントや怪しい挙動を検出することも可能となります。

- 「Trend Micro Vision One™」は、多層防御と挙動監視を提供し、ランサムウェアが不可逆的な損害をもたらす前に、不審な挙動やツールを早期にブロックすることが可能です。

- 「Trend Micro Cloud One™ Workload Security」は、脆弱性を悪用する既知および未知の脅威を阻止します。こうした防御は、仮想パッチや機械学習などの技術によって実現されます。

- 「Trend Micro™ Deep Discovery™ Email Inspector」は、カスタムサンドボックスと高度な解析技術により、ランサムウェアの侵入口となるフィッシングメールなどの不正なメールを効果的にブロックします。

- 「Trend Micro Apex One™」は、ファイルレスの脅威やランサムウェアなどの高度な懸念に対して、次世代レベルの自動検知と対応を実現し、エンドポイントの防御を確実なものとします。

参考記事:

• 「Examining the Black Basta Ransomware’s Infection Routine」

By: Ieriz Nicolle Gonzalez, Ivan Nicole Chavez, Katherine Casona, Nathaniel Morales, Don Ovid Ladores

翻訳:益見 和宏(Core Technology Marketing, Trend Micro™ Research)