ランサムウェア

ランサムウェア「DARKSIDE」および米国のパイプラインへの攻撃に関する解説

2021年5月7日、ランサムウェア「DARKSIDE」の攻撃により、米国東海岸における燃料供給の約半分を担うColonial Pipeline社が操業停止に追い込まれました。これにより、ガソリン、ディーゼル、家庭用暖房油、ジェット燃料、軍需品などの貯蔵庫が大きな影響を受け、連邦自動車運送業者安全局(FMCSA)は、不足分を補うため18の州で緊急事態を宣言しました。

最終更新日:2021年5月17日 当初公開日:2021年5月13日

※当初公開日以降の新たな展開および追加情報に基づき、本文および「MITRE ATT&CK」の表を更新

2021年5月7日、ランサムウェア「DARKSIDE」の攻撃により、米国東海岸における燃料供給の約半分を担うColonial Pipeline社が操業停止に追い込まれました。これにより、ガソリン、ディーゼル、家庭用暖房油、ジェット燃料、軍需品などの貯蔵庫が大きな影響を受け、連邦自動車運送業者安全局(FMCSA)は、不足分を補うため18の州で緊急事態を宣言しました。攻撃に伴う操業停止からすでに5日が経過しましたが、同社では、現在もフル操業を再開できない状態が続いています。アトランタ市では30%のガソリンスタンドでガソリン不足が発生しており、他の都市でも同じような状況となっています。必要なサービスへの供給を維持するため、政府は買いだめをしないようとの勧告を出しています。

トレンドマイクロリサーチは、ランサムウェア「DARKSIDE」の検体を数十件確認し、このランサムウェアの挙動や、標的とされた企業や組織について調査しました。

■ ランサムウェアの背後にいるサイバー犯罪集団「Darkside」

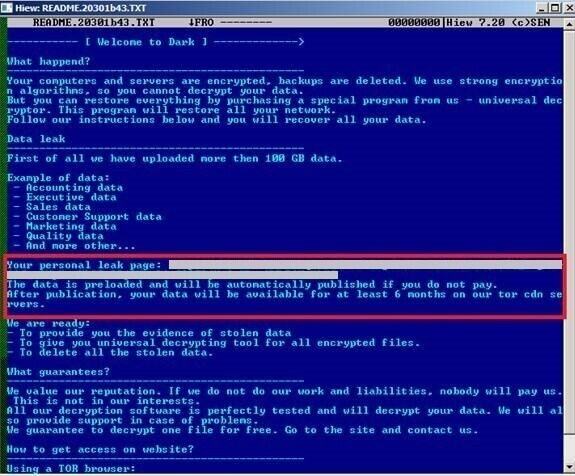

米連邦捜査局(FBI)は、東欧地域が起源と考えられ、「Darkside」と呼ばれるサイバー犯罪集団が、この攻撃の背後にいることを確認しました(※編注:以下、ランサムウェア名は「DARKSIDE」、攻撃者名は「Darkside」と表記します)。使用されたランサムウェアファミリー「DARKSIDE」は、2020年8月に初めて発見された比較的新しいものですが、背後のサイバー犯罪集団は、過去に金銭的に大きく成功した経験を生かしているようです。ブルームバーグの報道によると、Darksideは、標的した企業の端末をロックしたほか、100GB以上の機密情報を窃取したとされています。

このようにDarksideは、被害者に対して端末のロック解除と引き換えに身代金を要求するだけでなく、窃取した情報の代金も要求するという「情報暴露型」の「二重脅迫」の手口を駆使してきた経緯があります。そしてデータ暗号化と情報漏えいの「二重脅迫」にとどまらず、他のサイバー犯罪集団と一線を画す新たな手法も発揮しています。DDoS攻撃などによっても脅迫を行う「四重脅迫(Quadruple Extortion Services)」と呼ばれる手口をも展開しています。

■ ランサムウェア「DARKSIDE」について

彼らは、ランサムウェア「DARKSIDE」をアフィリエイトとして提供する「サービスとしてのランサムウェア(RaaS、Ransomware-as-a-service)」のビジネスモデルにより、利益の一定割合を得ています。この点でDarksideは、高度なビジネスモデルで最新のランサムウェア攻撃を運営していると言えるでしょう。こうした最新のランサムウェア攻撃では、まず価値の高い標的を特定した上で、二重脅迫などの情報暴露型の手口を駆使し、窃取した資産から巧みな収益化を図ります。また、複数のサイバー犯罪集団とも協働し、得られた利益を分配することも一般的となっています。こうした攻撃の手順は、従来型のランサムウェア攻撃よりも、組織のネットワークに侵入する「標的型攻撃」に近いと言えます。

報道情報によるDarksideの活動を時系列で整理すると以下の通りとなります。

- 2020年8月:ランサムウェアを利用した攻撃を開始する

- 2020年10月:被害者から盗んだ2万米ドルを慈善団体に寄付する

- 2020年11月:RaaSのビジネスモデルを展開し、他の犯罪者にサービスの利用を呼びかける。その後、Darksideのリークサイトが発見される

- 2020年11月:窃取情報を保存・配信するためのコンテンツデリバリーネットワーク(CDN)を開始する

- 2020年12月:メディアやデータ復旧団体に対して情報暴露サイト上のプレスセンターをフォローするように促す

- 2021年3月:いくつかのアップデートが施されたDARKSIDE v2をリリースする

- 2021年5月:Colonial Pipeline社を攻撃。攻撃後、Darksideは非政治的活動であることを表明し、今後は標的の選定を注意することにも言及し、今回のような政治的注目を集めない形で攻撃を行うことを示唆する

■ 初期侵入

様々な被害事例に対する調査の結果、フィッシング、リモートデスクトッププロトコル(RDP)、既知の脆弱性の利用など、複数の手法が初期侵入のために使用されていることが判明しました。また攻撃の中ではマルウェアだけでなく、検知回避や難読化のために管理者が使用するような一般的なツールも使用されていました。事前調査や初期侵入、内部活動の各段階で使用されていたツールは以下の通りです:

- PowerShell:事前調査、初期侵入およびその後の活動継続

- Metasploit:事前調査向けのフレームワーク

- Mimikatz:侵入環境での情報収集

- Bloodhound:侵入ネットワークの情報収集

- Cobalt Strike:遠隔操作とツールのインストール

Darksideのような最新の「多重脅迫」手法によるランサムウェア攻撃では、標的に対して初期侵入をしても、すぐにランサムウェアが実行されるわけではありません。多くの場合、ランサムウェアが実行されるまでの間、以下のような複数の活動が実行されます。

■ 内部活動および権限の昇格

「内部活動」は、最新のランサムウェアが機密情報を発見する上で不可欠な段階です。通常、侵入した企業や組織の機密情報を特定することが目標です。脅迫のために特定する情報は、情報送出や暗号化などの活動の対象となるファイルや保存場所などです。

Darksideの場合、内部活動の目的は、ドメインコントローラ(DC)やActive Directoryサーバにアクセスし、認証情報の窃取、権限の昇格、情報送出、その他の貴重な資産の取得することです。こうして、侵入したシステム内で内部活動を継続し、最終的にはDCのネットワーク共有を利用して、接続端末へランサムウェアを展開します。なお、Darksideの場合、内部活動のラテラルムーブメント(水平移動、攻撃基盤拡大)の際、PSExecやRDPを使用することも知られています。ただし前述のとおり、最新のランサムウェアを駆使するサイバー犯罪集団は、標的型攻撃の手法と同等の活動内容であるため、ツールや手法なども、標的となる被害者のネットワーク防御に合わせて変化させてくる可能性があります。

■ 情報送出

「情報暴露型ランサムウェア」攻撃では、二重脅迫を実行するため、重要なファイル等から事前に機密情報を窃取します。なお、こうした「情報送出」の活動は、企業や組織のセキュリティ部門に気づかれる可能性が高いため、最もリスクの高い活動と言えます。この情報送出は、実際にランサムウェアが実行される前の最後のステップでもあり、通常、この活動は、セキュリティ部門に察知される前に完了させるためにも、速やかに実施されます。

Darksideの場合、情報送出には、以下のようなツールが使われていることが確認されています。

- 7-zip:情報送出時のファイルの圧縮に使用される

- Rcloneおよび Mega Client:クラウドストレージサービスへ情報送出に使用されるサードパーティツール

- PuTTy:ネットワーク上のファイル転送に使用される代替アプリケーション

なお、Darksideのサイバー犯罪者は、窃取した情報をホストするために匿名通信システム「Tor」ベースのリークサイトを複数利用していることが報告されています。また、情報送出のためのファイル共有サービスの例として「Mega.nz」や「privatelab」なども挙げられています。

■ ランサムウェアの実行および影響

前出の段階を完了させた後、最後にランサムウェアが実行されます。DARKSIDEランサムウェアは、身代金請求書の構造や、PowerShellを使用してネットワークからシャドーコピーを削除するコマンドを実行するなど、現在のところ、「REvil」もしくは「Sodinokibi」と呼ばれるランサムウェア攻撃との共通点が多く指摘されています。また不正コード内に、独立国家共同体(CIS、Commonwealth of Independent States)の各国(ソビエト社会主義共和国連邦を構成していた15か国のうちバルト三国を除く12か国で結成された国家連合体)での感染を回避するコードが含まれているという点も、REvilなどと同じ手法でした。

また、ランサムウェアがダウンロードされる際、マルウェア自体のインストールや操作に使用されるPowerShellに加え、CertutilやBitsadminといったWindows標準のコマンドが使用されたケースも報告されています。さらに暗号化に際しては、対象となるオペレーティングシステム(OS)がWindowsかLinuxかによって二種類の暗号化方式が用いられます。Linuxの場合、RSA-4096によるChaCha8ストリーム暗号が使用され、Windowsの場合は、RSA-1024によるSalsa20が使用されます。

興味深いことに、DARKSIDEで使用されるランサムノートは、ランサムウェア「Babuk」のものと似ており、この2つのファミリーがリソースを共有していることを示しているかもしれません。

■ Darksideの標的について

Colonial Pipeline社の被害の後、Darksideはさらに、5月12日、スコットランドの建設会社、ブラジルの再生可能エネルギー製品の再販会社、米国のテクノロジーサービスの再販会社など、3社の被害をリークサイト上で公表したことが報じられています。彼らは、これらの企業から、顧客情報、財務情報、従業員のパスポート情報、契約書といった機密情報を含む計1.9GB相当のデータを窃取したと主張しています。また、14日には日本企業のフランス子会社への攻撃についても報道されています。

ただし、ランサムウェアDARKSIDEは「サービスとしてのランサムウェア(RaaS、Ransomware-as-a-service)」としても提供されているため、個々の攻撃の実行者はそれぞれ異なるサイバー犯罪集団である可能性があります。実際、DARKSIDEのサービスを購入した攻撃者の中には、企業のネットワークへのアクセス権を購入しただけで詳細は分からない、などという証言も確認されています。

Darksideの場合、Torのリークサイトなどに基づき、被害者となり得る企業や組織の財務記録を確認することで、標的の選定し、さらにこうした情報をもとに身代金の要求額も決定するようです。一般的な身代金の要求額は、20万ドルから200万ドル(約2,190万から2億1,900万)程度となります。

また、リークサイトからDarksideの被害を少なくとも90件確認しています。現在、合計で2テラバイト以上の窃取情報がDarksideのリークサイトでホストされており、窃取された被害者のファイルはほぼ100%が暴露されています。

Darksideの攻撃者は、ヘルスケア、教育、公共、非営利組織など、特定の業界の企業や組織を標的にすることを避けていると述べています。一方、トレンドマイクロのデータによると、製造、金融、重要インフラの企業で被害が発生していることが確認されています。

また、トレンドマイクロのデータによると、Darksideによる攻撃が最も多く確認されている国は米国であり、500件以上検出されています。次いでフランス、ベルギー、カナダと続いています。前述の通り、DarksideはCIS諸国の企業を標的にすることは避けており、検出もありません。通常、ランサムウェアの実行コードの一部は、被害者となる可能性のある企業や組織の所在地をチェックし、これらの国にある企業や組織を避ける手法が確認されています。Darksideの場合、ランサムウェアが実行されるかなり前から標的の所在地を把握していると推測されます。また、CIS諸国の企業や組織を避けている点は、Darksideの攻撃者の居住を知る手がかりになるかもしれません。これらの国の一部の政府は、Darksideのような犯罪行為が国外を標的にして実行された場合、自国内では訴追されないため、これらに所在している可能性のある攻撃者が自国での法執行を回避するためにこのような措置を講じている可能性が考えられます。

Colonial Pipeline社への攻撃の後、Darksideは、リークサイトの1つで声明を発表し、同サイバー犯罪集団は、社会に問題を起こすことを望んでおらず、単に金儲けが目的であることを明らかにしました。その後もDarksideは、前述のとおり、何件かの攻撃から情報を窃取したとリークサイト上で公表していましたが、その直後、5月14日の段階で活動停止を表明したことが報じられています。現時点でこれらの表明を確認する方法はありませんが、彼らのリークサイトは14日以降、実際にアクセス不可の状態となっています。

■ 結論

ランサムウェアは、古くから確認されてきた脅威ですが、いまなお進化を続けています。今回の事例から分かるとおり、最新のランサムウェアは、ターゲットの拡大、新たな脅迫手法の導入、感染対象を超えた広範な被害など、さまざまな面で変化しています。

ランサムウェアの攻撃者は、企業の端末をロックして身代金を要求するだけでは満足せず、いまや企業のネットワークに深く入り込み、さらなる金銭的収益を得るために新たな方法を模索しています。例えば、クラウドサーバが攻撃された場合、初期侵入から情報送出を経た上で、窃取した機密情報の再販や、アクセス権を他人に売って収益化するなど、攻撃の完全なライフサイクルを実現しています。窃取された企業資産は、サイバー犯罪アンダーグラウンド市場では、利益を生む商品であり、サイバー犯罪者は企業のサーバを攻撃してお金を稼ぐ方法に精通しています。

Colonial Pipeline社の事例では、被害者に対して二重脅迫が行われましたが、トレンドマイクロのグローバルスレット・ディレクターのJon Clayが指摘したように、さらに踏み込んだ「四重脅迫」といった攻撃のリスクもはらんでいました。

- 第1段階(従来のランサムウェア攻撃):ファイルを暗号化した後、脅迫状を示してビットコインでの身代金支払いを要求する

- 第2段階(二重脅迫):第1段階に加え、情報流出で窃取した機密情報を暴露すると脅す。ランサムウェア「Maze」が初めてこの手法を実行し、他の攻撃者も追随した

- 第3段階(三重脅迫):第1段階・第2段階に加え、DDoS攻撃による脅迫を実行。ランサムウェア「SunCrypt」、「RagnarLocker」、「Avaddon」が初めてこの手法を実行

- 第4段階(四重脅迫):第1~3段階に加え、被害者となる顧客へメール送信やコールセンター等からの連絡により脅迫する

実際、セキュリティ専門家のBrian Krebs氏が詳細を報告しているとおり、サイバー犯罪集団Darksideは、ランサムウェアサービスの脅迫手段としてDDoS攻撃およびコールセンターによる連絡といった2つのオプションを紹介しています。彼らはまさしく「四重脅迫」をサービスとして利用可能にしており、ランサムウェア攻撃における明確なイノベーションと言えるでしょう。

サイバー犯罪の世界では、ツールやテクニックに著作権や特許はなく、他人の手法を素早く完全にコピーして新たなアプローチを考えることも、サイバー犯罪でのイノベーションとなり得るでしょう。従って同じような手法を駆使するランサムウェア攻撃は、今後も多く発生することが予測されます。そのため、企業や組織は、こうした最新のランサムウェア攻撃に注力したインシデントレスポンスのプランを導入する必要があります。

残念ながら、企業や組織によっては、サイバーセキュリティの対策を後回しにしている場合があります。例えば、一部のセキュリティ専門家は、Colonial Pipeline社が、以前に悪用された脆弱なバージョンのMicrosoft Exchangeを使用していた点を指摘していますが、サイバーセキュリティ上の不備はそれだけではありません。重要なサービスを提供している企業への攻撃が成功すれば、社会のさまざまな分野に被害が波及するため、こうした基幹サービスを保護することが最優先されるべきでしょう。

オハイオ州選出のRob Portman上院議員は、サイバーセキュリティの脅威に関する米国上院の公聴会で、Colonial Pipeline社の攻撃を「米国の重要インフラに対するこれまでで最も実質的で被害の大きい攻撃になる可能性がある」と述べました。今回の攻撃は、すべての企業や組織に対して、脅威に対するネットワークの強化および攻撃検知向上の必要性を喚起する契機となるものです。トレンドマイクロは、最新のランサムウェア攻撃に対する検知および対応を改善し、さらなる可視性を向上させる多層構造のサイバーセキュリティプラットフォームを提供しています。詳細は「Trend Micro Vision One™」をご覧ください。

■ MITRE ATT&CK Tactics and Techniques

Darksideのランサムウェア攻撃に関連する「MITRE ATT&CK Matrix for Enterprise」による攻撃手法の分類は以下のとおりとなります。

参考記事:

• 「What We Know About Darkside Ransomware and the US Pipeline Attack」

By: Trend Micro

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)

記事構成:岡本 勝之(Core Technology Marketing, Trend Micro™ Research)