フィッシング

すぐ役立つ!フィッシング詐欺を見抜くためのポイントとは?

「フィッシング詐欺」は、利用者をだまして認証情報や個人情報を詐取するサイバー犯罪です。典型的な手口としては、電子メール(フィッシングメール)により不正サイト(フィッシングサイト)へ誘導し、利用者自身にサイトへのログインに必要なアカウントとパスワードなどの認証情報を入力させて詐取するものです。

「フィッシング詐欺」は、利用者をだまして認証情報や個人情報を詐取するサイバー犯罪です。典型的な手口としては、電子メール(フィッシングメール)により不正サイト(フィッシングサイト)へ誘導し、利用者自身にサイトへのログインに必要なアカウントとパスワードなどの認証情報を入力させて詐取するものです。このようなフィッシング詐欺は既に古典的ともいえるサイバー犯罪手口の 1 つですが、現在も個人と法人、双方のインターネット利用者にとって深刻な問題となっています。事実、フィッシング詐欺撲滅を目指す米国の非営利団体「Anti-PhishingWorking Group(APWG)」の最新レポート(2016 年第4 四半期(10~12 月)版・英語情報)によれば、2016 年の 1 年間に確認されたフィッシング詐欺の攻撃状況は 2004 年の監視開始以降最悪と報告されており、その脅威はますます高まっているものと言えます。

SMS 経由のフィッシングメールは特に「スミッシング」とも呼ばれる

■拡大するフィッシング詐欺の脅威

フィッシング詐欺は登場当初から、銀行やクレジットカードなどの金融機関に関する認証情報の詐取を狙うものが中心でした。しかし、例えば米映像ストリーミング配信事業会社「Netflix」を偽装したフィッシング攻撃事例のように、近年では様々な Web サービスの認証情報が詐取の対象となっています。これまで同様の銀行やクレジットカードの情報詐取を狙うもの以外にも、Amazon や PayPal のようなネットショッピングや決済に関わるサービスや、Facebook や Twitter のようなソーシャルメディアに AppleID や Google アカウントのようなマルチサービスアカウントなど、個人情報が集約されるサービスの認証情報が狙われています。

またフィッシング詐欺は、個人利用者を対象とする攻撃であるものと、長らく考えられてきました。しかし近年では、法人組織内の情報窃取を狙う標的型攻撃でもその手口が利用されるようになっています。トレンドマイクロが活動を継続して監視している標的型サイバー攻撃キャンペーン「PawnStorm」はその代表例です。企業や組織でのクラウドサービスの利用が活発になるにつれ、クラウドサービスを利用する際に使用する認証情報の重要度も増しています。例えば、標的企業が「Outlook Web Access」のような Web 経由でのメールアクセスを導入していたり、Office365 やビジネス版 Gmail のようなクラウドのメールサービスを利用している場合、フィッシング詐欺の手法でアカウントとパスワードを詐取するだけで、組織のネットワーク内に潜入する手間をとることなく、メールを盗み見ることができます。同様のフィッシング詐欺によるメールの盗み見手法は、世界的に大きな脅威となってきた「ビジネスメール詐欺(BEC)」でも見られています。また、Web サイトの改ざんなど公開サーバへの攻撃の際に、サイト管理者のアカウントをフィッシング詐欺により詐取し、サイトを侵害する手口も確認されています。

こうしたフィッシング詐欺の拡大を踏まえ、フィッシング詐欺の被害に遭わないようにするためには、技術的対策と共に利用者一人一人の心がけも重要です。実際のフィッシング詐欺の事例から、フィッシング詐欺を見抜く方法を考えます。

■典型的なフィッシング詐欺を判別する方法

多くの場合、利用者はフィッシングメールによりフィッシングサイトへ誘導されます。まずは攻撃の入り口となるフィッシングメールにだまされないようにすることが重要です。サイバー犯罪者はフィッシングメールやフィッシングサイトをできるだけ正規のものに見えるように画策しますが、完全に同一にはできません。電子メールの正当性を示す様々な指標を参照することにより、フィッシングメールかどうかの判別が可能です。以下、世界的に有名なサービスのユーザを標的としたフィッシングメールの実例から、どのような点に注意すべきかを説明します。以下に挙げている例はすべて英語のメールとなりますが、着眼点は言語に依存しないものとなりますので、日本語のフィッシングメールに対しても適用可能です。

例 1:

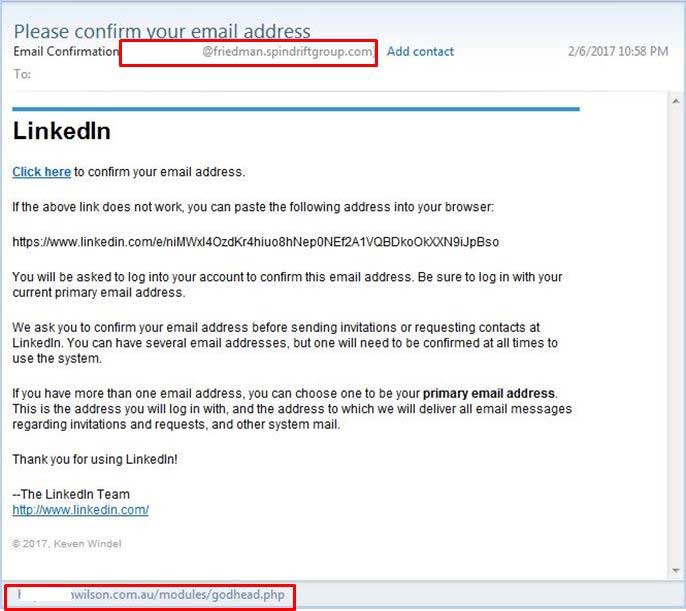

「LinkedIn」は、他のビジネスパーソンとネットワークを形成し、連絡を取り合うためのソーシャル・ネットワーキング・サービス(SNS)です。このため、このサービスを利用する数百万人のビジネスパーソンの個人情報は、サイバー犯罪者に狙われています。同様に多くの SNS は個人の交友関係などまでがわかる個人情報の集積場となっており、フィッシング詐欺の格好の標的となっています。ここで確認されたフィッシングメールでは、「あなたのメールアドレスを確認してください」という内容を偽装しています。

図3は、正規の LinkedIn の確認メールとそれを偽装したフィッシングメールとを比較したものです。

まず、LinkedIn に関わらず、このような確認メールを受信した場合、内容を読み始める前にまず留意すべきは、「自分に確認メールが送られてくる理由」です。多くのサービスでは、新規登録時や利用者が何らかの設定を変更した際にのみ確認メールを送信します。そのような心当たりがない場合に、勝手に送られてくるメールは非常に疑わしいと見なすべきでしょう。

次に内容に注意してみた場合、ロゴと文章は本物のメールによく似ていますが、2つの指標によりフィッシング攻撃と見分けられます。1つは、送信元の情報です。正規のメールには LinkedIn のウェブサイトと同じドメインから送信されていますが、フィッシングメールでは異なるドメインが使われています。もう 1 つは、埋め込まれているリンクの参照先です。正規のメールは LinkedIn のページを参照していますが、フィッシングメールは疑わしいウェブサイトを参照しています。実際にリンクをクリックする前に、URL の上にマウスカーソルをかざして表示される参照先を確認することを習慣づけましょう。

例 2:

「PayPal」は、毎日数百万ドルに相当する支払いを処理する世界で最も人気のあるオンライン決済サービスです。このようなオンラインでの決済を担うサービスは、利用者のクレジットカードおよび銀行口座の認証情報が登録されているため、サイバー犯罪者にとって格好の標的となっています。

図 4 は、PayPal の正規メールとそれを偽装したフィッシングメールとを比較したものです。サイバー犯罪者は、大げさな言葉遣いでユーザにプレッシャーを与えて判断力を鈍らせ、メール内のリンクをクリックさせます。正規のメールでは企業方針の変更を簡潔に述べているのみです。しかしそれを偽装したフィッシングメールでは、確認のため個人情報の提供を促すと同時に、確認が取れなかった場合には口座を制限すると脅すような内容が含まれています。また、本物の PayPal のメールは挨拶文に顧客の氏名を記載していますが、フィッシングメールには会員番号しか書かれていません。PayPal が個々の ID に対してメール送信する点を考慮すると、これは疑わしいことです。

さらにフィッシングメールの場合、画像の読み込みにも失敗しています。いくつかのメールクライアントは、迷惑メールやフィッシングメールの予防策の1つとして初期設定で画像をブロックしたり、送信元不明の HTML メールをスパムとして警告するようにしています。多くの企業は、MIME マルチパート方式で HTML ファイルやテキストファイルをまとめてメール送信しますが、通常サイバー犯罪者はわざわざこの手法を用いることがないため、画像を読み込まない、あるいは書式が適切に整えられていないメールやメッセージには注意が必要です。

例 3:

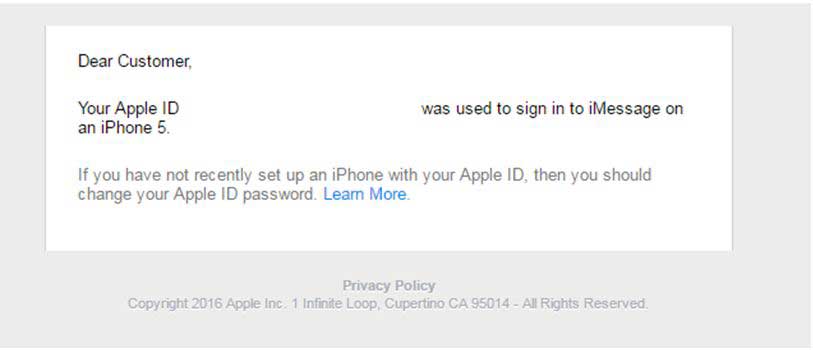

「Apple」は信頼できる安全な企業と認知され、消費者向け家電業界で最も信頼性の高いブランドとしての名声を獲得しています。しかし、同社の製品やサービスが広く普及していると同時に、同社の AppleID は個人情報を集約するものとなっていることから、頻繁にフィッシング詐欺の標的となっています。同様に Google アカウントや Microsoft アカウントのようなマルチサービスアカウント、Facebook や Twitter のようなソーシャルメディアのアカウントも標的となっています。

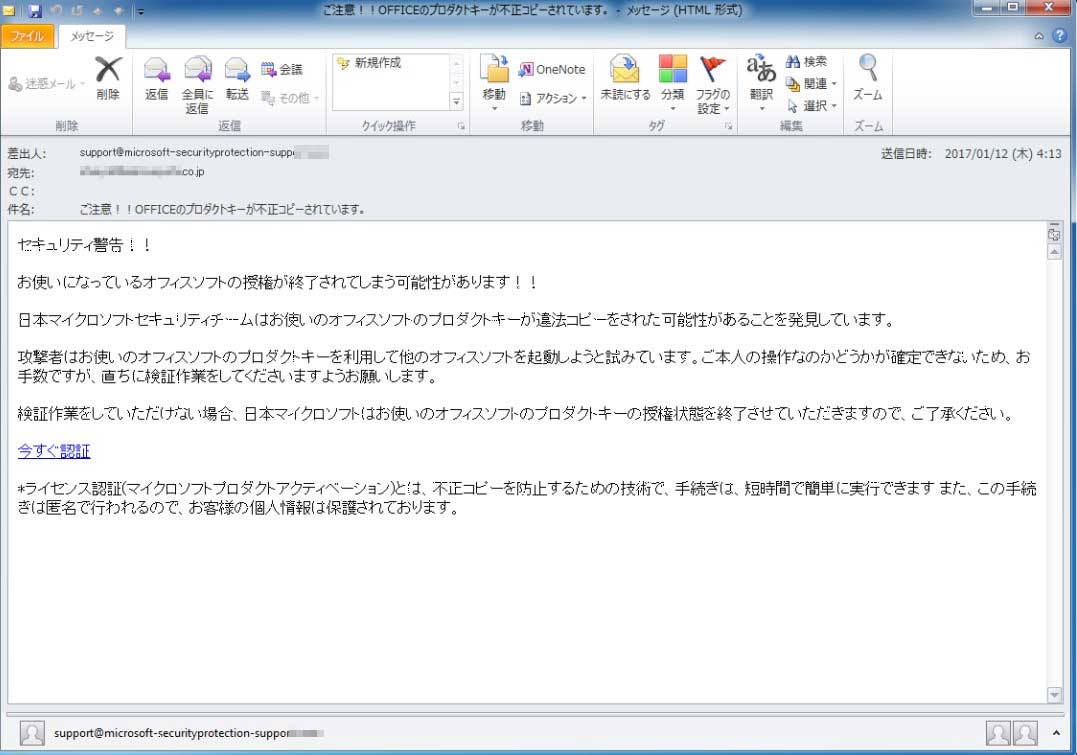

この事例で注目すべきは、図5のとおり、メールの件名が意味不明である点です。正規の注意喚起メールでは内容が簡潔に記載されていますが、フィッシングメールの場合、図3の赤枠のとおり無意味な文字列となっています。もう1つの違いは挨拶文です。フィッシングメールでは、アカウントとして使用しているメールアドレスやユーザの氏名などを記載した個人向けの挨拶文がありません。また、「support(サポート)」のような単語を含むドメインを使用して顧客を騙そうとしていますが、「apple.com」のドメインが使われていない点に注意すべきです。多くの法人では、特に大手企業であるほど、URLやメールアドレスでもブランディングの目的から公式ドメインが一貫して使用されています。公式とは異なるドメインからメールが送られてきた場合、フィッシングメールの可能性が高いと言えるでしょう。

例 4:

例 3 と同様に Apple からの送信を偽装したこのメッセージは、実際にトレンドマイクロの社員宛に送信されたフィッシングメールのサンプルです。一見すると正規の注意喚起メールに思われますが、2 つの点でフィッシングメールであると判断できます。第 1 に、この事例では AppleID に登録していない会社のメールアドレスに着信していました。Apple が知りえないはずのメールアドレス宛に注意喚起メールを送信するとは考えられません。第 2 には、このメッセージで言及された iPhone のモデルが iPhone5 と古いモデルであることです。サイバー犯罪者は同じソーシャルエンジニアリングの手法を何年も使い回しすることが多く、結果として現在は陳腐化した古いタイプの製品に言及した文面のフィッシングメールが送られてくる場合があります。メッセージの内容だけでなく、こうした文脈にも注意すべきことが分かります。

■フィッシングメールにだまされないための注意点

フィッシング詐欺から自身を守るために推奨される「注意点」を以下に列挙します。

- 個人情報や認証情報を要求してくる個人や法人に対して用心しましょう。多くの企業は慎重に扱う必要があるような個人情報や認証情報を安易に顧客に要求することはありません。もし疑わしければ、問題が発生するのを事前に防ぐため、その企業に問い合わせてみましょう。

- 一般的なルールとして、たとえそれが「信頼できる」送信元から送られてきたものであったとしても、リンクをクリックしたりファイルをダウンロードしたりするべきではありません。

- メールの正当性を確認する際にはメール送信元の表示内容に注目してください。多くの企業は URL とメールアドレスに単一のドメインを使用します。異なるドメインから送信されたメッセージは危険信号です。メールアドレスを Web 検索で確かめるのもよい方法です。

- メール内に含まれているURLの整合性を確認してください。埋め込まれた URL が完全に正規のものであるように見えても、マウスをかざした際に別のウェブサイトのアドレスが表示されるかもしれません。それが正規のリンクであることが確実でなければ、メール内のリンクをクリックすることは避けましょう。

- 文法的な間違いやスペルミスに注意を払いましょう。正当な企業は校正者や編集者を雇用し、送信する内容の誤りを最小限にする努力を払っています。

- 期限を区切って早急な対応を求める、威圧的・脅迫的に思える文言で利用者の判断を鈍らせるなどの手法はソーシャルエンジニアリングの基本です。慌てず冷静に要求されている内容を判断することで騙される可能性を減らせます。自身のアカウントの状態に不明な点があればその企業に再確認してください。

- フィッシングメールは、多くの人に送信することを意図して作成されるため、個人向けの内容は極力取り除かれています。一般的な件名や挨拶文はフィッシングメールの特徴ですので注意してください。

- メールクライアントの機能を駆使するだけでもメールの正当性の判別は可能です。自身が使用しているメールクライアントの機能で活用できるものが無いか再度確認してください。一例として、未承認の画像はすべてブロックする設定などが挙げられます。

- 正当な企業は特別な理由が無い限り確認メールを送信することはありません。実際、最新の企業情報やニュースレター、広告目的でないかぎり、多くの企業は未承諾のメール送信は極力控えています。特に日本の銀行、クレジットカード会社などの金融機関ではメールによる口座番号や暗証番号、ご本人様の個人情報の問い合わせは行っていません。

- メールやメッセージの文脈にも注視してください。例えば、多くのオンラインアカウントは会員番号を表示しない方針を採用しています。会員番号を使用しないサービスから会員番号を含むメールが送られてきた際には注意が必要です。

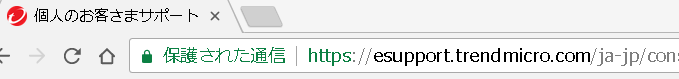

- メール内のリンクからWebサイトへアクセスした場合、ブラウザ上で表示されているURLとドメインが正規のものかどうかを再度確認してください。正規サイトのドメイン名やそれに似せた文字列をURLに使用している場合があります。

- また、Web サイトへの通信が保護されているかどうかも確認してください。個人情報を扱う Web サイトでは通常 HTTPS という方式が使用されているため、URL 表示の部分に錠前のマークが表示されます。

錠前のマークにより保護された通信である旨が表示されている

(上)Windows の Chrome ブラウザでの表示、(下)iOS のサファリブラウザでの表示

また、フィッシング詐欺には、心がけだけでは防げない巧妙な手口のものもありますので、そもそも不審なメールを受信させない、不審なサイトへアクセスさせないための技術的対策も重要です。個人利用者の場合にはウイルス検出だけでなく、メール対策や Web 対策を含む総合セキュリティ対策製品の導入を、法人の場合にはゲートウェイでの対策を含めた多階層での対策の導入が重要となります。

フィッシング詐欺も含め、人間を騙すソーシャルエンジニアリング手法に対しては、「手口を知り騙されない」ことが重要です。もし受け取ったメールやアクセスしたWebを見て、何かがおかしいと感じたり、疑わしいと感じたりした場合、高い確率でその懸念は当たっているでしょう。個人情報を入力して提供する際は、用心するに越したことはありません。また、個々人が遭遇した騙しの手口を共有することが、全体でのフィッシング詐欺対策に繋がります。フィッシング詐欺に関連すると思われるメールやサイトにアクセスした場合には、ご使用のセキュリティ対策製品のベンダーにお問い合わせください。フィッシング対策協議会でもフィッシング詐欺に関する報告を受け付けています。実際に個人情報をフィッシングサイト上で入力してしまったかもしれないなど、被害に遭ってしまったと思われる場合には各都道府県警察が開設しているフィッシング 110 番に相談することを推奨します。

※記事構成:岡本 勝之(セキュリティエバンジェリスト)

参考記事:

- 「Best Practices: Identifying and Mitigating Phishing Attacks」

by Trend Micro

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)