いざという時に慌てない!セキュリティエンジニアが知っておきたい『復旧宣言』の3条件 ~2024 Risk to Resilience World Tour Japanセッション紹介④

昨今、ランサムウェアによる大きなインシデントが多数発生しており、組織における復旧能力の向上の必要性が高まっています。7月23日東京で開催するカンファレンスにおいて復旧宣言のコツを、インシデント対応コンサルタントが解説します。

重大なインシデント報告は1日1件以上のペースで発生

ランサムウェアの大きなインシデントが多数発生するなど、持続的な事業の発展に向けてセキュリティレベル向上の必要性が高まっています。

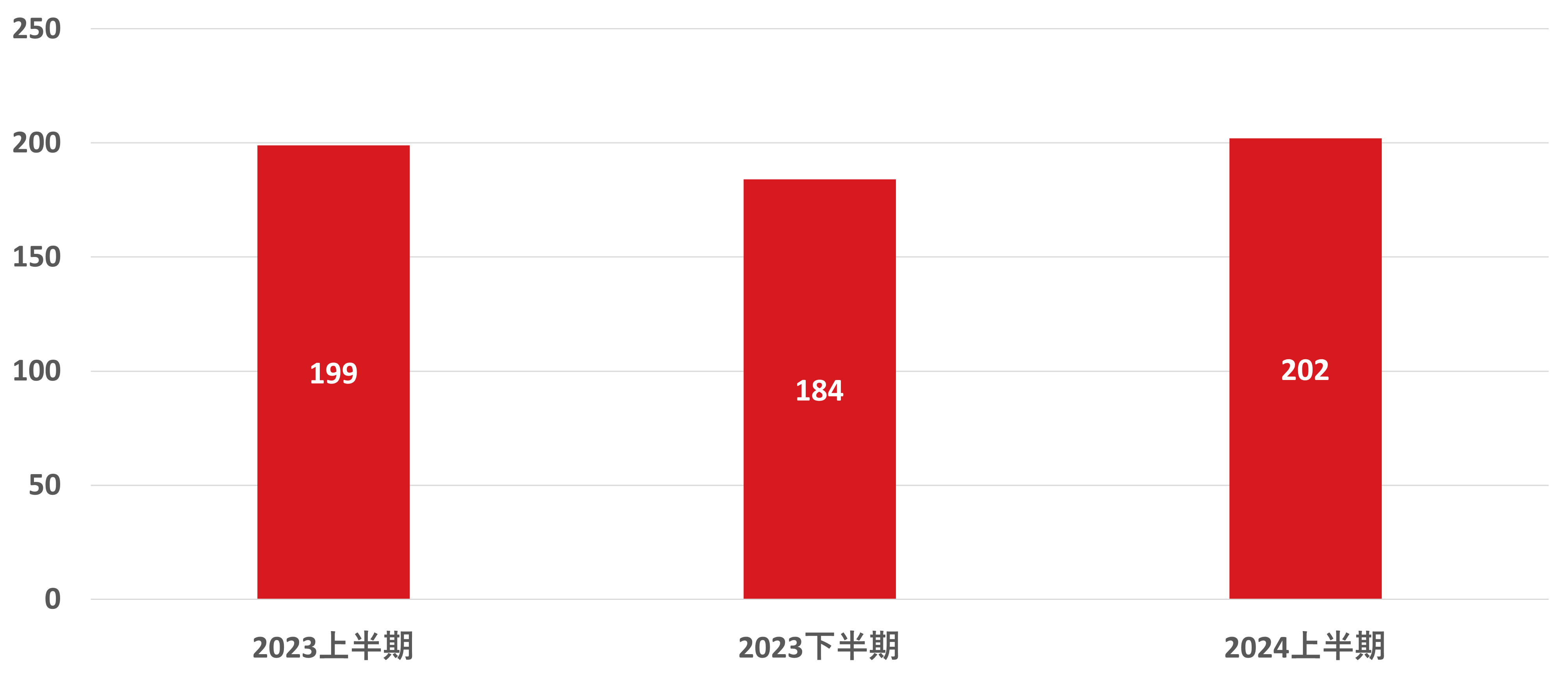

もはや、サイバー攻撃の被害は他人事ではなく、どのような企業でも発生しうるリスクの一つとなっています。2024年上半期182日間に公表されたサイバー攻撃被害の件数は202件であり、平均すれば1日1件以上のペースでどこかの組織がサイバー攻撃被害を報告している状態です。

図:国内法人組織におけるセキュリティインシデント公表件数の推移 2023年上半期~2024年上半期

(トレンドマイクロが公表情報を元に独自に集計・整理)

また、トレンドマイクロの過去の調査では、ランサムウェアや情報窃取などのサイバー攻撃によって被害を受けた組織において、平均1億円以上の規模の損失が生じていたこともわかっています。

| 順位 | 攻撃の種類 | 平均被害コスト | サンプル数 |

|---|---|---|---|

| 1 | 機密情報の窃取・暴露 | ¥385,227,273 | 6 |

| 2 | ランサムウェア攻撃(脅迫・恐喝・データ改ざん/破壊) | ¥121,809,524 | 53 |

| 3 | サービス不正使用(不正購入・不正カード利用) | ¥121,428,571 | 19 |

図:過去3年間で「最も被害コストの大きかったサイバー攻撃」による平均被害額 上位3種類

(セキュリティ成熟度と被害の実態 2023 詳細版)

これらを踏まえると、サイバー攻撃の被害を可能な限り抑えられるようセキュリティレベルの向上を図ることは、多くの組織にとって事業継続や利益獲得といった目的を達成する上で不可欠な点であると言えます。

インシデントからの復旧能力向上がもたらすメリット

サイバーセキュリティレベルの向上は如何にして達成されるでしょうか。トレンドマイクロが7/23に開催するセキュリティカンファレンス「2024 Risk to Resilience World Tour Japan ~"AI ×セキュリティ"が進む先~」では、予防と復旧の両軸でセキュリティ体制を整備する必要性について複数のセッションで解説します。

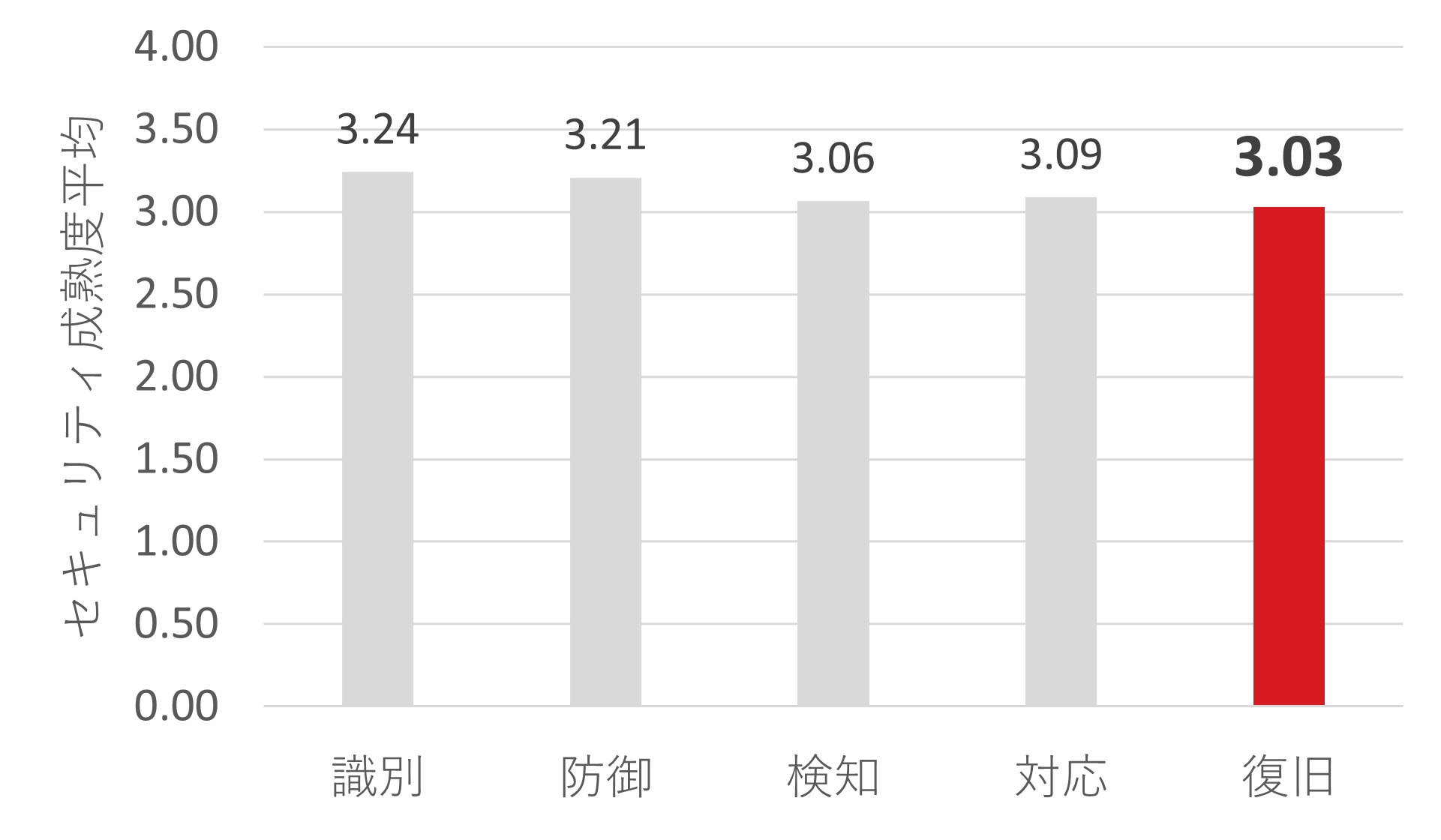

この予防と復旧を両軸に据える考え方は、NIST Cybersecurity Framework(CSF)に則っており、NIST CSFで定義される6つのセキュリティ機能「ガバナンス」「識別」「防御」「検知」「対応」「復旧」の内、「識別」「防御」が予防フェーズ、「検知」「対応」「復旧」が復旧フェーズにあたり、これらの機能を包括的に整備することがCSF内でも推奨されています。(※ガバナンスは全フェーズに作用すると定義されています。詳しくはこちら)

しかし、この5つの機能において「復旧」の整備が最も見送られがちな状況にあることが過去のトレンドマイクロの調査で明らかになっています。

この傾向は2022年に行ったセキュリティ成熟度に関する調査でも同様で、「復旧」に関する整備・準備は多くの組織で最も後回しにされていると言えます。

なお、この傾向自体は自然なものです。基本的に多くの組織にとってサイバー攻撃被害は発生しないに越したことはなく、発生後の復旧フェーズの準備にリソースを割いて「被害を小さくすること」よりも、予防フェーズを優先して対処することによって「被害を発生させないこと」に力を注ぎます。

つまり、サイバーセキュリティにおける「復旧」は、現実の災害で行う避難訓練と同様に、重要ながらも「万が一」に備えた出来事であるため、発生確率を鑑みて後回しにされる傾向にあります。

しかし、「復旧」機能の強化は、万が一の状況でのみ役に立つものではありません。10年以上かつ300以上の組織のインシデント対応実績を持つインシデントレスポンスチームの主管を務める田中は下記のようにコメントしています。

「インシデントからの復旧対応を整備することは、インシデント発生前のセキュリティ対策を見直し、セキュリティレベルを向上させることに繋がります」

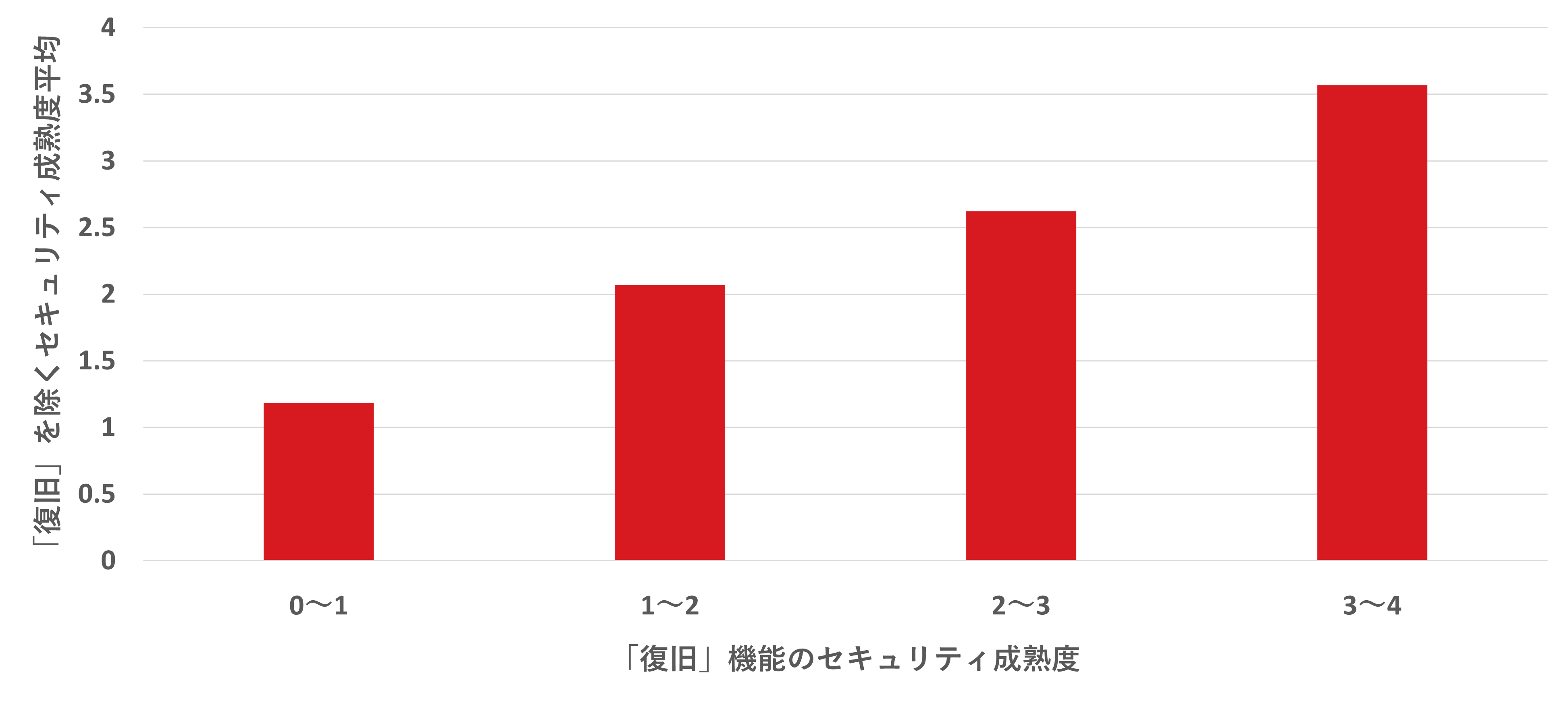

これは「復旧」機能の強化が、結果として「識別」や「防御」などの別の機能にも良い影響をもたらすことを示しています。

例えば、サイバー攻撃者がVPNの脆弱性を悪用して侵入し、組織内で様々な手法で横展開の後、ランサムウェアを広範囲のPC上で実行した、というシナリオを考えてみます。

このインシデントに対して復旧対応を行う場合、「データのバックアップから復元して再開」という単純な対応にはなりません。なぜならサイバー攻撃の原因を特定して影響範囲を把握しなければ、同じ攻撃が再度発生する可能性があるからです。また情報漏洩が発生しているかもしれず、どの端末のデータが盗み出された可能性があるのかまで詳細に調査を行う必要があります。

VPNの脆弱性を悪用した、というシナリオであるものの、防御側からすればサイバー攻撃者がどこから侵入したのかは不明なままでは、対策は不完全です。フォレンジック調査などを通じてVPNが原因であると判明した場合でも、他のVPN機器はどうなのか、またはクラウドなど関係のない領域からの侵入痕跡はないのか、そもそも修正プログラムの適用はなぜなされていなかったのか、VPNのログは適切な期間保管されているか、ファームウェアのアップデートは順当に行われていたか、など「識別」、「防御」機能で対策・整備されているべき事項にまで踏み込んだ詳しい調査を行い、なおかつそれらの短期的な改善と長期的な運用方針まで踏み込んで見直す必要があります。

つまり、「復旧」機能向上にむけた活動に含まれる、再発防止に向けた取り組みや影響範囲の調査を行う過程で、おのずと自社の弱点となり得る環境の棚卸や見直しに繋がり、予防フェーズの対策事項についてもより根拠をもってセキュリティ投資を行うことができるようになります。

実際に上記の調査でも「復旧」機能の成熟度の高い組織は、それ以外の機能の成熟度平均も同様に高い傾向にあることがわかっています。

つまり、「復旧」は見送られがちな機能であるものの、「復旧」機能こそがセキュリティレベルを高める為に重要なポイントであることがここに示されています。

本セッションでは、上記でもコメントを引用したトレンドマイクロのインシデント対応チームの主管である田中が登壇します。田中は中央省庁でのCSIRT/SOC業務の実績や滋賀県警のアドバイザー、ランサムウェア対策に関する著書執筆など様々なインシデントに関わる知見を持ち、それらを対外的な活動の中でアウトプットしています。

セッションの中では、実際の事例に基づくサイバー攻撃者の攻撃手順の紹介や、インシデント対応フローの解説を行い、セキュリティにおける復旧業務はインシデント現場においてどういったことが行なわれているのか、詳しく解説します。

また、ビジネス継続とのバランスを検討したり、安全の証明が難しい復旧業務の中で、多くの経験をもつ田中だからこそお伝えできる、復旧において抑えるべき3つのポイントを解説します。

なお8月1日の大阪会場においては、この登壇内容を引用しつつローム株式会社様と田中が対談を行います。この対談の詳細はこちらの記事を確認ください。

さらに、今回「2024 Risk to Resilience World Tour Japan」全体のテーマでもあるAIが、インシデント対応現場においてどのように役立つのかについても一部実際の画面イメージと共にお伝えします。

皆様のご参加を心よりお待ちしております。