Windowsの設定変更だけでセキュリティリスクを下げる方法

お金をかけずに取り組めるセキュリティ強化策も多くあります。今回はWindowsのアクセシビリティ機能を悪用した攻撃手法とその対策案をご紹介いたします。

セキュリティレベルを高めるためには?

自社のセキュリティレベルを高めるためには「新しいシステムを導入する必要がある!」と思われていませんか?

セキュリティレベルを高めるために、新しいシステムを導入することは有効な手段のひとつです。しかし、必ずしも新しいシステムを導入することだけがセキュリティ強化策ではないと私は考えています。お金をかけずに取り組めることもたくさんあるからです。

このブログでは、お金をかけずに取り組めるセキュリティ対策の一例として、「Windowsの設定変更によるセキュリティリスク低減策」を1つ紹介します。

「自社のセキュリティ、どこから手をつければよいか分からない」とお困りの方へ、はじめの一歩となるヒントを提供できたら嬉しく思います。

以下、『アクセシビリティ機能』を悪用した手口と、この攻撃から守るための対策案を紹介いたします。動画を交えながらわかりやすく解説いたしますので、最後までお付き合いいただけますと幸いです。

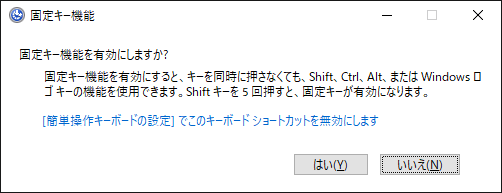

この「固定キー機能」は2つ以上のキーを同時に押すことが困難な方に向けた機能です。

例えば「&」記号を入力する際、通常であれば「Shift」キーを押しながら「6」キーを押す必要がありますが、この機能を使うと「Shift」キーを1回押した後に、「6」キーを押して「&」が入力できるようになります。

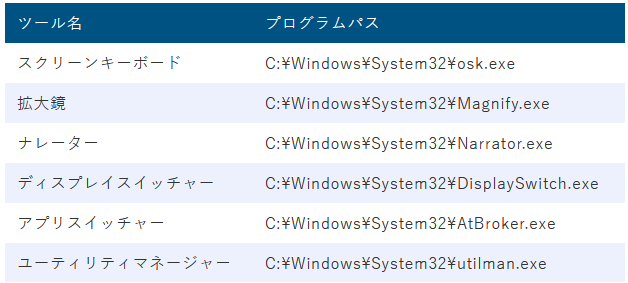

他にも『拡大鏡』や『スクリーンキーボード』(画面上にキーボードを表示する機能)などもあり、Windowsでは様々なアクセシビリティ機能が用意されています。

あらゆる利用者がいつでも使えるように、Windowsではアクセシビリティ機能が初期状態から実装されていますが、これを逆手に取り攻撃に悪用する攻撃者が存在します。

アクセシビリティ機能をどうやって悪用する?

アクセシビリティ機能を悪用するために「Image File Execution Options」(以下、IFEO※)という設定を利用するテクニックがあります。

※IFEOはソフトウェア開発者が“デバッグ用途”で使うことが多い“レジストリ”です。

デバッグというのはバグの原因を探して取り除く作業のことを言い、プログラム開発においては必要不可欠な作業です。

たとえばPowerPointの開発者が「発表スライドが表示できない」などのバグを見つけた場合、なぜ想定した動作をしないのか?という原因を探して直します。これが「デバッグ」という作業です。

レジストリというのは、Windowsの特徴的な機能で、「コンピュータ設定の情報集」と思っていただいてよいかと思います。パソコンを使う上でユーザがレジストリを意識することはほぼありません。前提知識のない状態でレジストリの設定を変更するとパソコンが起動しなくなったりする可能性もあるので、直接ユーザが変更することは想定されていません。

さてIFEOの話に戻りますが、このレジストリの値を変更するとなにができるのかというと、「任意のプログラムの起動を代用させること」が可能になります。

実際に検証を行いましたので、動画でご確認ください。

動画1 メモ帳の代わりにコマンドプロンプトを起動させることが可能

では、このIFEOを、冒頭で説明した『アクセシビリティ機能』と組み合わせると、どうなるでしょうか?

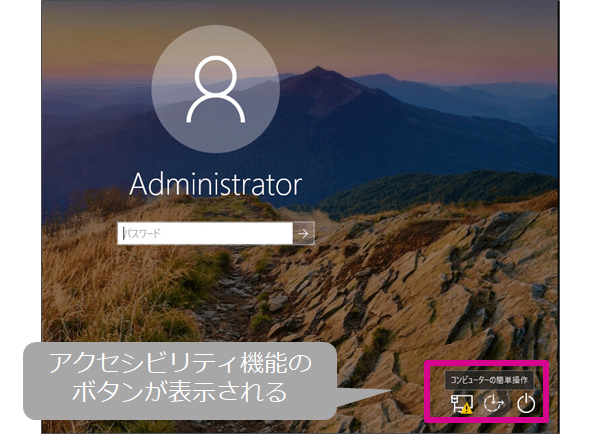

繰り返しますが、アクセシビリティ機能は“どのような環境においても”柔軟にPCを利用できるために提供されます。そのため、アクセシビリティ機能は“ログイン前の認証画面”でも使うことができます。

アクセシビリティ機能の実行を、任意のプログラムに置き換えることができるとどうなるでしょうか?

こちらも実際にやってみましたので、動画で確認してみてください。動画内で置き換えているosk.exeは『スクリーンキーボード』というアクセシビリティ機能の一種です。

動画2 IFEOとアクセシビリティ機能を組み合わせて悪用する手口

このテクニックの最大のポイントは、ログイン画面から起動すると、プログラムを「システム権限」というユーザ権限よりも強い権限で起動することができることです。

本来ログイン中であればログインしているユーザの権限で動作するのですが、まだログインしていないので「誰の権限で動作すればよいか」分からず、システム権限で動作するという仕様になっています。

この手法を利用することで、(前提として何らかの手段でユーザをリモートで操作する権限は必要となります)IFEOレジストリを変更した後、管理者権限を用いてユーザの新規追加や、別の端末への横展開などを行える可能性があります。

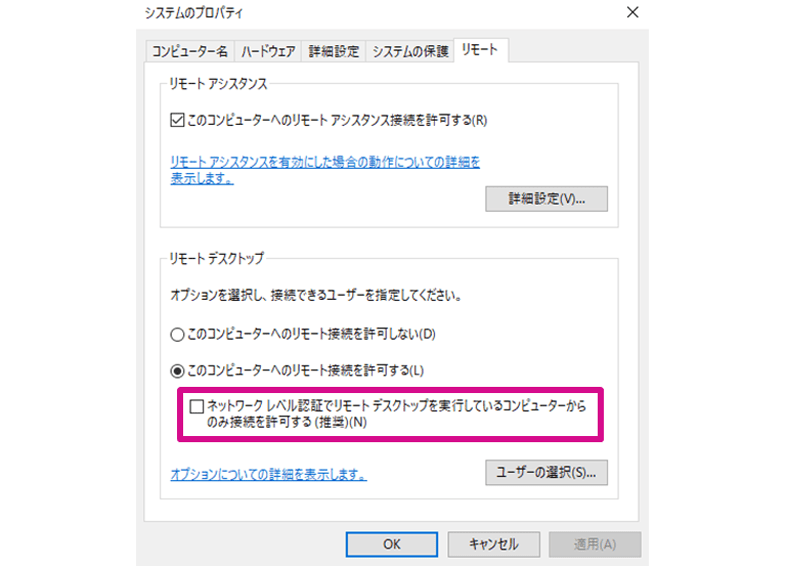

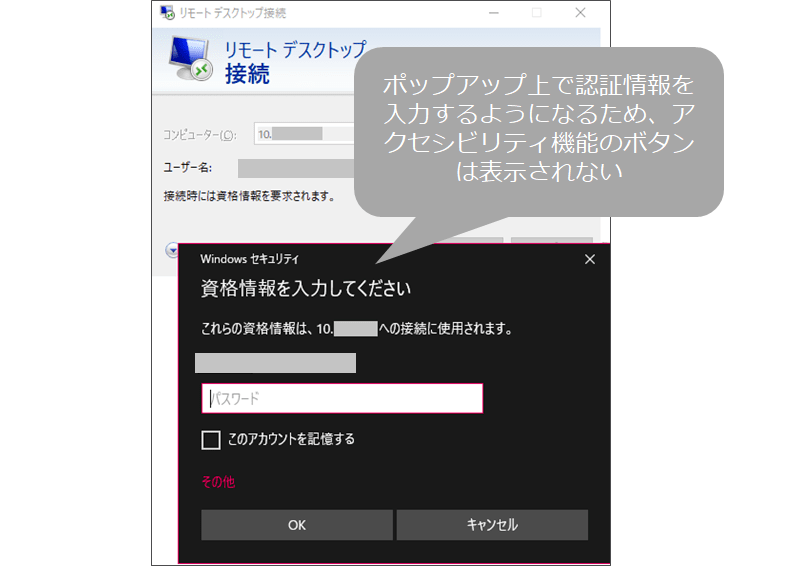

NLAを有効化するとなにが変わるのでしょうか。

下記が「NLA無効化時」と「NLA有効化時」の比較です。

NLAの有効化は上記で説明したIFEOの悪用以外にも、外部公開されているサーバに対するRDP接続試行からの保護にも有用な対策です。

Windows vista以降はデフォルトで有効化されていますが、一貫したポリシーで運用するために、GPO(Group Policy Object:グループポリシー)を利用して一括で設定変更することも可能です※1。

またユーザ権限ではレジストリの設定変更ができないように、レジストリの操作権限を管理者のみに絞っている企業も多くあります。

このようにお金をかけてシステムを導入しなくても、Windowsの設定項目を見直す・権限を絞るなどの対策で、攻撃者が侵入しづらい環境を作ることが可能なのです。

※1 https://social.technet.microsoft.com/wiki/contents/articles/5490.configure-network-level-authentication-for-remote-desktop-services-connections.aspx

「はじめの一歩」を少しずつ。

今回ご紹介した例のように、攻撃者・サイバー犯罪者たちの手口を知り1つ1つ地道に対応していくことも、有効なセキュリティ対策となり得るということをご実感いただけたでしょうか。

攻撃者の手口を学んでいくためにMITRE ATT&CK※2などのフレームワークを利用することをおすすめします。

MITRE ATT&CKは、実際の攻撃をフェーズごとに分類したフレームワークで、攻撃者の手口と対策を学ぶのに最適です。攻撃手法と一緒に、具体的な「検知方法」や「緩和策」を載せているため、組織のセキュリティ改善に活かせる点もおすすめのポイントです。

実は、今回ご紹介した手法も、MITRE ATT&CKのT1546.008(Event Triggered Execution: Accessibility Features)で定義されている内容なのです※3。ここで紹介した対策は、複数あるWindowsの設定変更によるセキュリティリスク低減策の中の1例にすぎませんが、MITRE ATT&CKではOS設定変更で防げる攻撃手法をまとめたページも用意されていますので併せてご確認ください※4。

このような小さな改善を積み重ねていくことで、攻撃者が攻め入りづらい環境をつくることができるようになります。攻撃者・サイバー犯罪者たちにとっての手間やリスクを増やすことも極めて有効な対策なのです。一歩一歩対策していくことで、セキュリティ向上に努めていきましょう。

サイバーセキュリティ・イノベーション研究所

スレット・インテリジェンス・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。サイバースレットリサーチを通じ、日本社会と国内組織の安全なセキュリティイノベーション推進を支援する研究組織。日本国内を標的にした高度なサイバー攻撃や国家が背景にあるサイバー攻撃など、グローバルとリージョン双方の視点で地政学的特徴や地域特性を踏まえた脅威分析を行い、日本社会や国内組織に情報提供や支援を行う。

更新日:2022年5月9日

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)