- About Trend Micro

- プレスリリース

- 世界サイバーリスクレポート2024年版を公開

世界サイバーリスクレポート2024年版を公開

~日本の組織はパッチの適用に1か月以上要することが課題~

2024年11月13日

トレンドマイクロ株式会社(本社:東京都新宿区、代表取締役社長 兼 CEO:エバ・チェン 東証プライム:4704、以下、トレンドマイクロ)は、日本国内および海外のお客様のリスク状況を分析した報告書「世界サイバーリスクレポート2024年版※」を公開したことをお知らせします。本報告書に用いられるデータは、トレンドマイクロが提供する統合サイバーセキュリティプラットフォーム「Trend Vision One」を使用しているお客様の統計情報です。

※本レポートで扱うデータは2023年12月25日~2024年6月30日(レポートでは2024年上半期と表記)の観測結果に基づいています。

「世界サイバーリスクレポート2024年版」全文はこちら

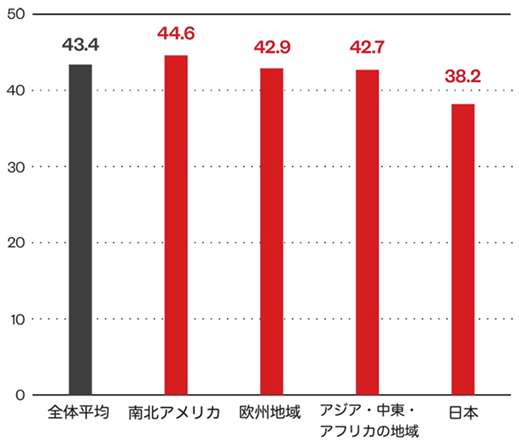

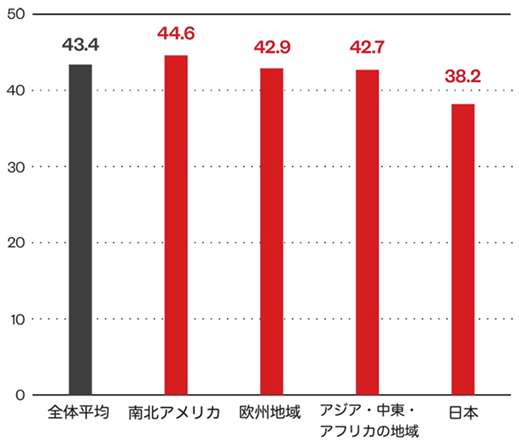

■日本企業のリスク指標は他地域と比較して最も低い

世界の地域と日本のリスク指標を比較すると、日本は他の地域と比較して最も低い38.2というスコアをマークしています。このスコアは、日本の組織がサイバーリスクに対して継続的に対策を講じており、リスク管理が比較的適切に実践されていることの証左であるといえます。

地域別平均リスク指標(2024年上半期)

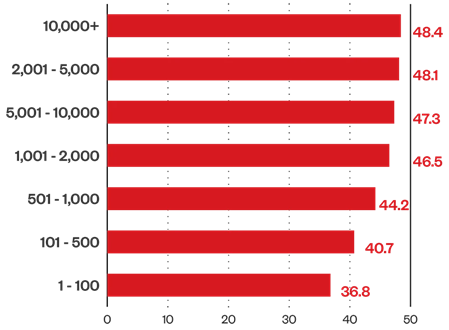

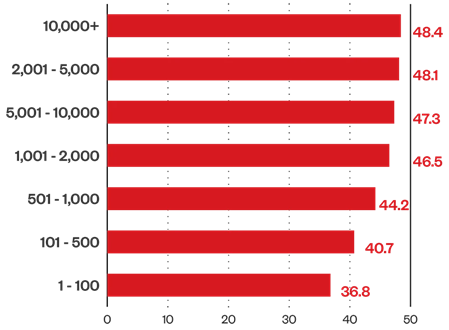

企業規模別に平均リスク指標を比較すると、1万人以上の従業員を抱える企業が48.4で、最も高いリスクレベルにあることがわかりました。これは企業規模が大きい企業ほど、管理すべき資産が多く、アタックサーフェスとなる範囲も必然的に広がるため、脆弱性の修正や設定ミスの是正が困難になることが原因と考えられます。

企業規模別平均リスク指標(2024年上半期)

■デバイスの設定の見直しと従業員教育の必要性が明らかに

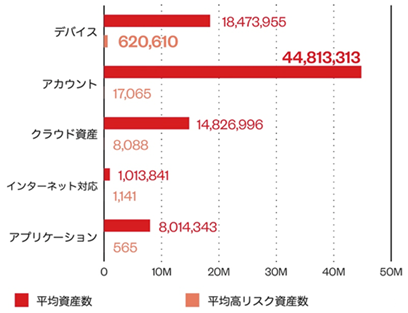

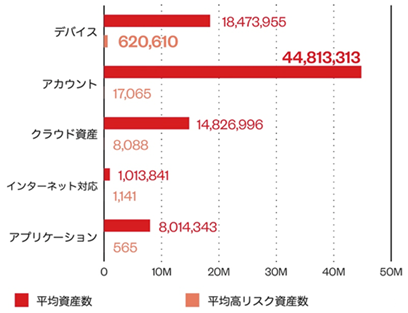

今回の調査期間では1日あたり平均3.9%のデバイスが高リスクと判定されていることが明らかになりました。高リスクとされるデバイスは、適切なセキュリティ設定が施されていないまま放置されている可能性が高く、ランサムウェアなどのサイバー攻撃の侵入起点に悪用されることもあります。これらのデバイスを放置している組織には、各デバイスのセキュリティ設定やソフトウェアのバージョンを管理するための体制構築が求められます。

資産タイプ別の高リスク資産数(2024年上半期)

Trend Vision Oneが検出したリスクイベントのうち、危険なクラウドアプリへのアクセスが最多で、8億2100万回以上発生しています。その他にも、メールによる社外への機密データ送信も3000万回以上発生しており、ポリシーに違反する従業員の行動が企業のセキュリティ体制を脅かす要因になっていることが読み取れます。

これらのリスクイベントを減らすためには組織全体でのセキュリティ文化の醸成が不可欠です。技術的な対策だけでなく、社員の教育を行うことにより、セキュリティに対する理解を深めていくことが求められます。

| イベント名 | 発生件数 |

|---|---|

| 危険なクラウドアプリへのアクセス (高リスクレベルのクラウドアプリへのアクセスを検出) |

821,148,651 |

| 使用されていないMicrosoft Entra IDアカウント (180日以上未使用のオンプレミスEntra ID権限付きアカウントを検出) |

131,606,979 |

| メールリスク分析 (メールアカウントへの高リスク行為を検出し、設定済みの対策を実行) |

82,159,848 |

| メールの情報漏洩防止違反 (アカウントによる機密データ送信を検出し、設定済みの対策を実行) |

30,250,685 |

| 脆弱なサインインポリシーのオンプレミスADアカウント (パスワード有効期限が無効化されているのを検出) |

27,016,177 |

| 脆弱なサインインポリシーのMicrosoft Entra IDアカウント (パスワード有効期限が無効化されているのを検出) |

23,676,849 |

| 高度なスパム対策ポリシー違反 (アカウントのポリシー違反を検出し、設定済みの対策を実行) |

21,835,469 |

| 使用されていないオンプレミスADアカウント (180日以上未使用のオンプレミスAD権限付きアカウントを検出) |

18,649,882 |

| 脆弱なサインインポリシーのMicrosoft Entra IDアカウント (強力なパスワード要件が無効化されているのを検出) |

17,773,668 |

| 脆弱なサインインポリシーのオンプレミスADアカウント (パスワード不要の設定を検出) |

15,778,244 |

リスクイベントトップ10(2024年上半期)

■日本の組織はパッチの適用に1か月以上要することが課題

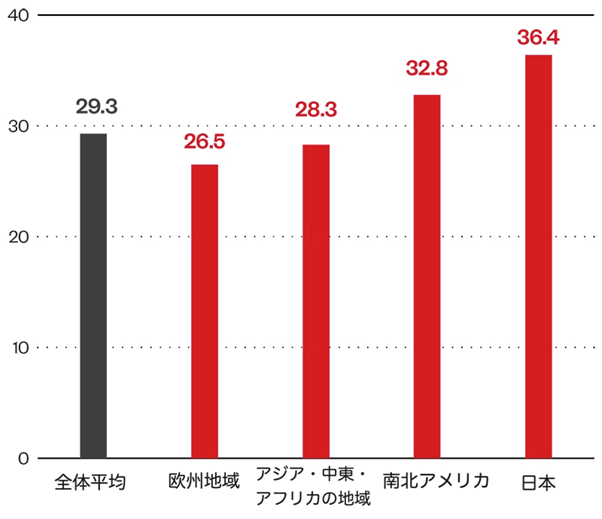

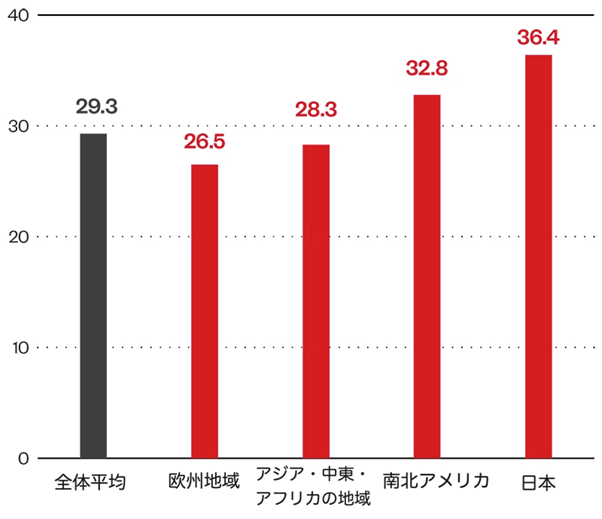

脆弱性管理に目を移すと、2024年上半期の日本における平均MTTP(Mean Time To Patch:パッチ適用までにかかる時間)は36.4日で一ヶ月以上要していることがわかりました。これは他の地域と比較して最長であり、平均MTTPが26.5日の欧州地域と比較すると、およそ10日遅いということになります。日本の組織がパッチ適用に時間がかかる要因としては、パッチの適用が簡単に行えないレガシーシステムの運用、パッチ適用によるシステムの安定性への懸念、専門知識をもった人材の不足などが考えられます。これらはセキュリティ部門だけで解決できる問題ではないため、組織全体での取り組みが求められます。

地域別平均MTTP(2024年上半期)

■本調査におけるリスク指標の算出方法について

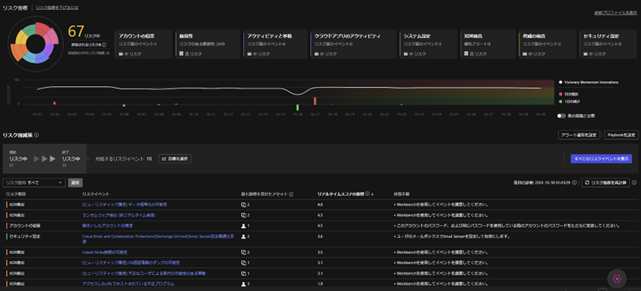

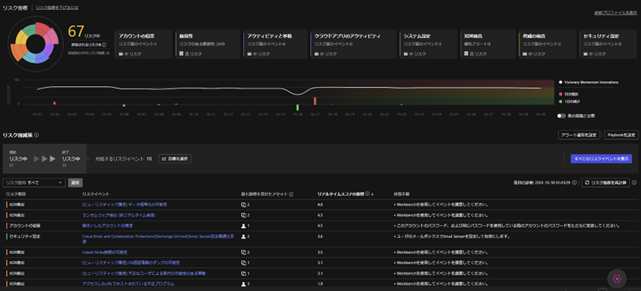

Trend Vision Oneでは、企業や組織が直面するリスク指標を評価するための点数(スコア)を算出しています。この指標は、リスク要因を「露出」「攻撃」「セキュリティ設定」の3つのカテゴリーに分類して算出されます。

1. 露出リスク要因

・ アカウント侵害: 流出したアカウントや不審なユーザ活動、特に攻撃を受けた高リスクのユーザアカウントを評価します。

・ 脆弱性: OSやアプリケーション、クラウドに存在する悪用可能な脆弱性を検出します。

・ アクティビティと挙動: 異常なネットワーク活動、クラウドストレージの異常使用、ユーザやデバイスの異常行動を監視します。

・ クラウドアプリのアクティビティ: クラウドアプリの危険性を評価します。

・ システム設定: インターネット公開資産やクラウドインフラストラクチャ、ID管理、エンドポイントの設定ミスをチェックします。

2. 攻撃リスク要因

・ XDR検出: XDRセンサーによる悪意のあるイベントや標的型攻撃の初期段階の指標を検出します。

・ 脅威の検出: Webやメール、ネットワーク、エンドポイント、モバイルデバイス上での悪意のある活動を監視します。また、Microsoft 365アプリ上での悪意のある可能性のあるイベントを検出します。

3. セキュリティ設定リスク要因

・ エンドポイントセキュリティ: エンドポイント保護エージェントの展開状況や主要機能の利用状況を評価します。

・ メールセキュリティ: メール保護ソリューションの設定や適切なドメイン設定を確認します。

・ ネットワークセキュリティ: ネットワークセンサーやDeep Discovery Inspectorの利用状況を評価します。

リスク指標の詳細はこちらをご参照ください。

結果は0から100の間の整数で表され、低・中・高の3段階(0-30:低、31-69:中、70-100:高)に分類されます。リスクイベントを確認し、対処することで自組織のリスクを低減できます。

Trend Vision Oneのリスク指標画面

- 2024年11月13日現在の情報をもとに作成したものです。今後、内容の全部もしくは一部に変更が生じる可能性があります。

- TREND MICROはトレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。