ランサムウェア

2024年第1四半期ランサムウェア脅威動向:PHOBOSが浮上、LOCKBITはトップの座を維持

トレンドマイクロが確認した脅威件数のデータによると、ランサムウェアグループは、2024年、比較的ゆっくりとしたスタートを切り、第1四半期の時点でメール、URL、ファイルの各レイヤーで検出してブロックしたランサムウェア脅威数は2,661,519件でした。2023年上半期の670万件の半分以下となっています。

2024年5月23日にデータと考察を追加・更新

LOCKBITが最も活発なグループとして君臨し、ダークホースのPHOBOSと8BASEが第2位に

トレンドマイクロが確認した脅威件数のデータによると、ランサムウェアグループは、2024年、比較的ゆっくりとしたスタートを切り、第1四半期の時点でメール、URL、ファイルの各レイヤーで検出してブロックしたランサムウェア脅威数は2,661,519件でした。2023年上半期の670万件の半分以下となっています。

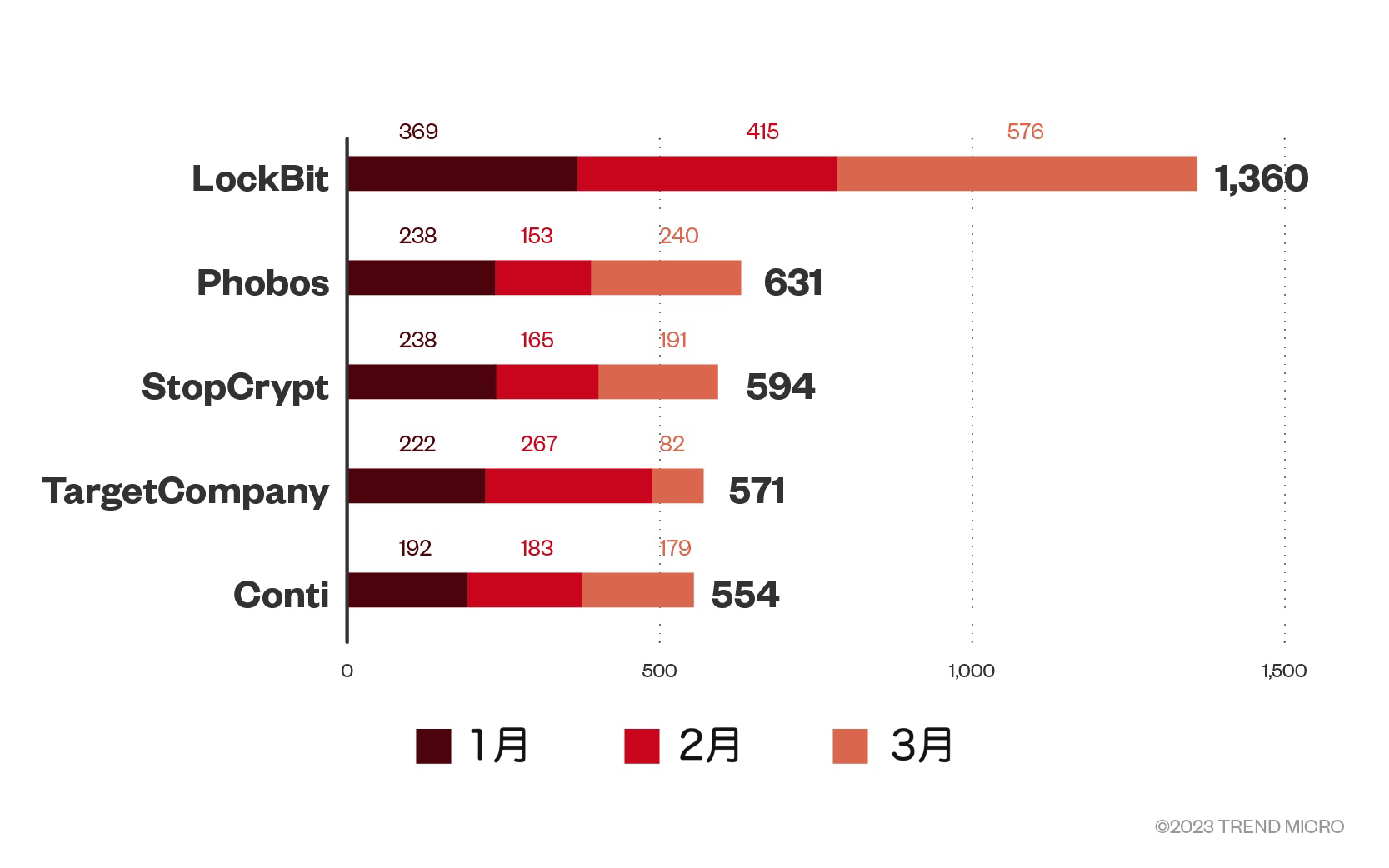

最近のテイクダウン等に伴って確認された減少傾向にもかかわらず、LockBitの検出台数は、1,360件とトップの座を保持し、2024年第1四半期のランサムウェアファミリー全体検出台数の中で3.1%を占め、3ヶ月連続で首位となっています。ただし、検出台数が多いのは、LockBit攻撃グループだけでなく、DragonForceやBl00dyなど、LockBit攻撃グループ以外を含め、さまざまなランサムウェア攻撃グループが、流出したLockBit 3.0ランサムウェアビルダーを使用しているためとも考えられます。LockBitがテイクダウンされる前、トレンドマイクロでは、LockBitの最新バージョンとされる検体を入手していました。これは、プラットフォームに依存しないタイプの開発中のバージョンであり、LockBit-NG-Devと呼ばれています。トレンドマイクロでは、このバージョンが、現在LockBit攻撃グループが取り組んでいたとされるLockBit 4.0の基礎を形成していたと推測しています。

LockBitはCVE-2018-13379の脆弱性を悪用することで知られており、3月には当社のホームネットワークセキュリティで検出されたCVEのトップ20にランクインし、249,600件のデジタルワクチンヒットを記録しました。

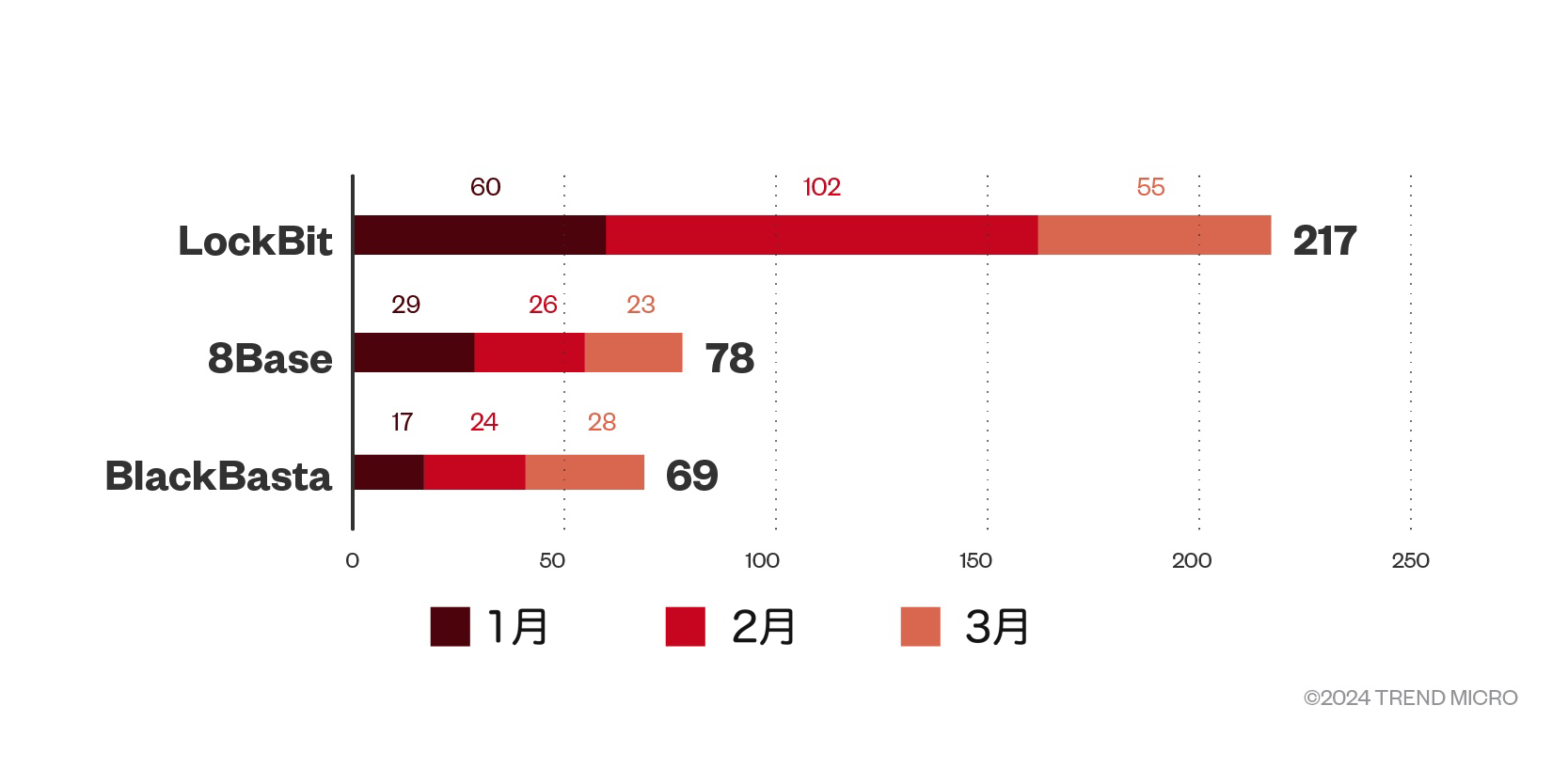

ランサムウェアサービス(RaaS)グループのリークサイトとオープンソースインテリジェンス(OSINT)調査の分析により、ランサムウェア8Baseが大胆な進歩を遂げ、最も活発なRaaSグループとしてLockBitに次ぐ存在であることが明らかになりました。8Baseは、2024年第1四半期に被害件数が69件に及び、悪名高いBlackBastaと並んでいますが、LockBitは被害件数217件として首位の座を守り続けています。

ランサムウェア攻撃グループが攻撃の成功や窃取情報を暴露するリークサイトのデータによると、2024年第1四半期には48の活発なランサムウェア攻撃グループによる被害件数は合計1,023件であり、昨年の総被害件数4,523件の22.6%となっていました。

ランサムウェア8Baseは、自らを「単なるペネトレーションテスター」と位置づけ、「従業員や顧客のデータのプライバシーと重要性を無視してきた」とする企業や組織のみを標的にしていると主張し、リークサイトでそうした企業や組織を名指しで非難するという戦術を採用しています。2023年10月には、米国のヘルスケアおよび公衆衛生業界の企業や組織を標的とし、保健セクターサイバーセキュリティ調整センター(HC3:Health Sector Cybersecurity Coordination Center)がこのグループに関する分析レポートを公開しました。

トレンドマイクロでは、ランサムウェア8Baseへの調査により、この攻撃グループはランサムウェアPhobosのバージョン2.9.1を使用していることを確認しました。このバージョンでは、システムへの侵入、ペイロードの解凍およびロードの際に、SmokeLoaderを使用して初期段階で難読化を行っています。

また、トレンドマイクロのテレメトリーデータによると、ランサムウェアPhobosも検出台数ではLockBitに次いでおり、第1四半期の検出数の1.5%を占めています。Phobosの検出台数は、3月にLockBitと並んでピークに達して240件となり、LockBit576件のほぼ半分に達していました。Phobosにおける検出台数の増加は、8Baseの攻撃グループによるRaaS活動や、このグループがPhobosの亜種を使用していることにも起因している可能性があります。

Phobosの活動は2019年から報告されています。2024年2月には、米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA:US Cybersecurity & Infrastructure Security Agency)が、この攻撃グループの手口に関するサイバーセキュリティ勧告を公表しました。

一方、ランサムウェアStopCryptは、Phobosに続き、2024年第1四半期の検出台数の1.4%を占めています。この攻撃グループは、2024年1月に最も活発であり、Phobosとほぼ同数の238件が検出され、同月のLockBit369件の64.5%に相当します。さらに2024年初頭には、検出回避のためにシェルコードを使用してマルチステージ実行プロセスを備えた新たなStopCryptの亜種による感染事例も確認されました。

比較的新しいプレーヤーであるランサムウェアTargetCompanyは、第1四半期に合計571件の検出台数が確認され、全体の1.3%を占めて4位につけています。悪名高いランサムウェアContiも554件として高い検出台数を保持しています。なお、LockBitのGreenバージョンは、このバージョンがベースとなったContiとして検出される点にも注意が必要です。今なお、Contiの検出台数が多い理由としては、流出したランサムウェアを他のランサムウェア攻撃グループが使用していることも原因と考えられます。また、2024年第1四半期のトップ5には入りませんでしたが、悪名高いBlackCatも、ファイルの検出台数でContiに続き、496件となっていました。

大企業を狙った攻撃が大部分を占める

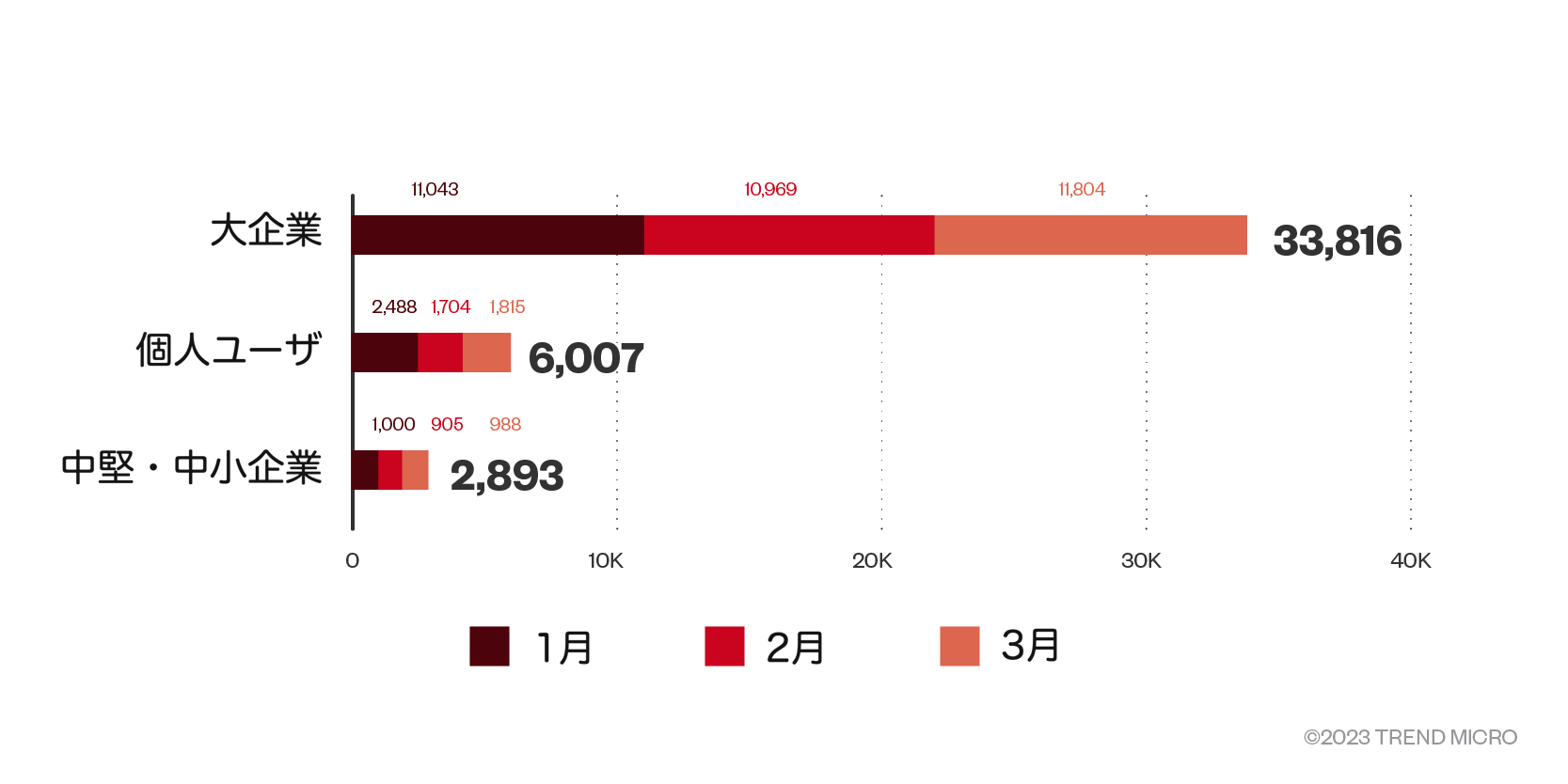

ランサムウェア攻撃者は大企業を最も多く標的にしており、2024年3月には11,804件となり、全体の78.2%に相当するピークに達しました。興味深いことに、今回2024年第1四半期において、中堅・中小企業での検出台数は全体の6.7%となっていました。これは2023年、中堅・中小企業が広く攻撃標的にされていたのとは対照的です。通常、中堅・中小企業はセキュリティインフラの制約があるため、格好の標的であると見なされる傾向もあります。

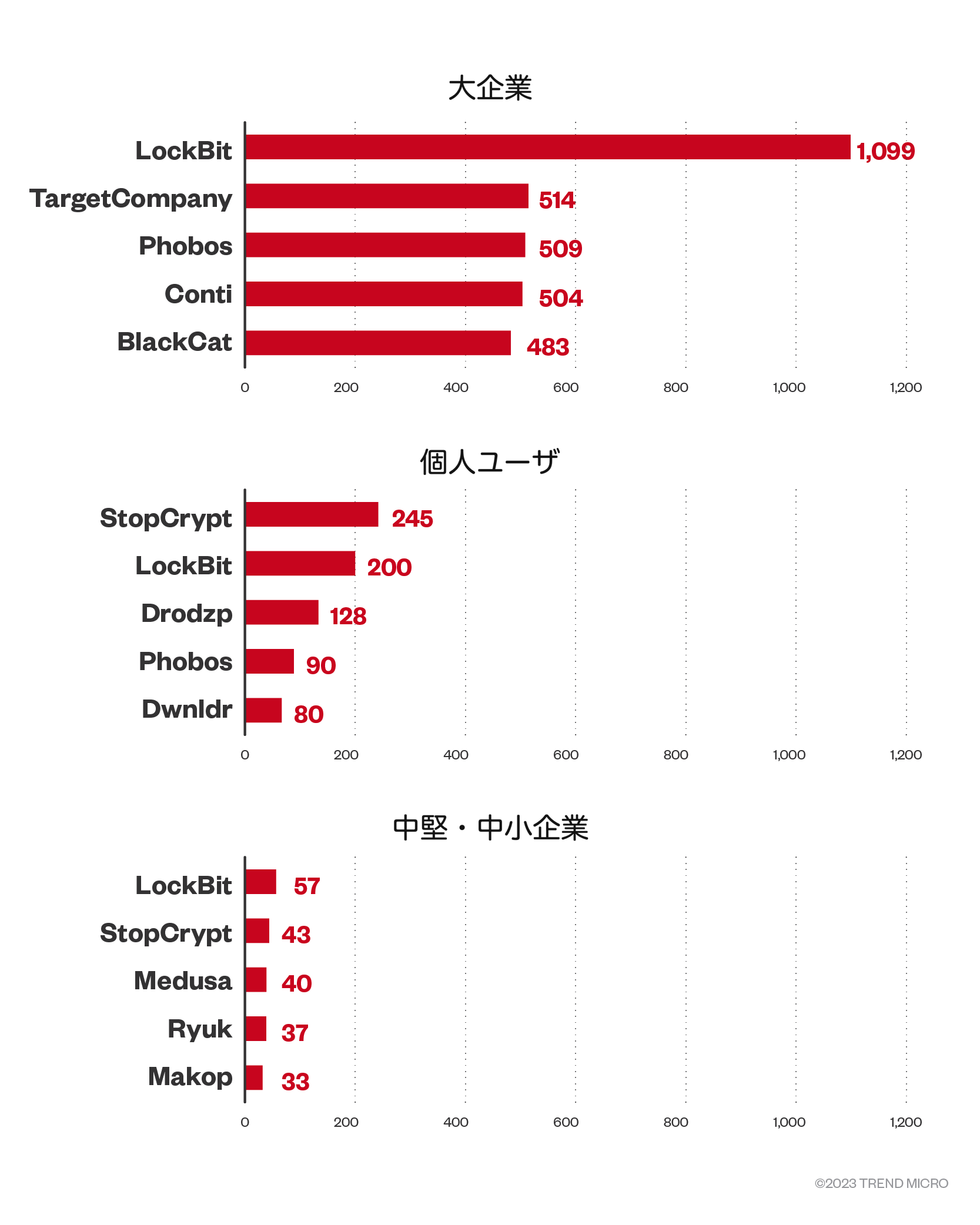

大企業を狙った攻撃では、LockBitがトップを占め、ContiおよびBlackCatがそれぞれ第4位と第5位にランクインしていました。

TargetCompanyは、大企業を狙った第1四半期の検出台数の1.5%を占め、このビジネスセグメントでの攻撃としてはPhobosを上回っていました。TargetCompanyは、脆弱性を悪用してデータベースのサーバを攻撃することが確認されています。2023年、Xollamとして知られるTargetCompanyの最新バージョンは、被害者のシステムへの初期侵入を得るために不正なOneNoteのファイルを使用するフィッシング攻撃の傾向も確認されていました。

LockBitは、中小企業を狙ったランサムウェアファミリーランキングでもトップでしたが、検出台数の全体から見るとわずか2.0%を占めるすぎません。一方、StopCryptは、個人ユーザを狙った攻撃においてトップの座を占めていました。

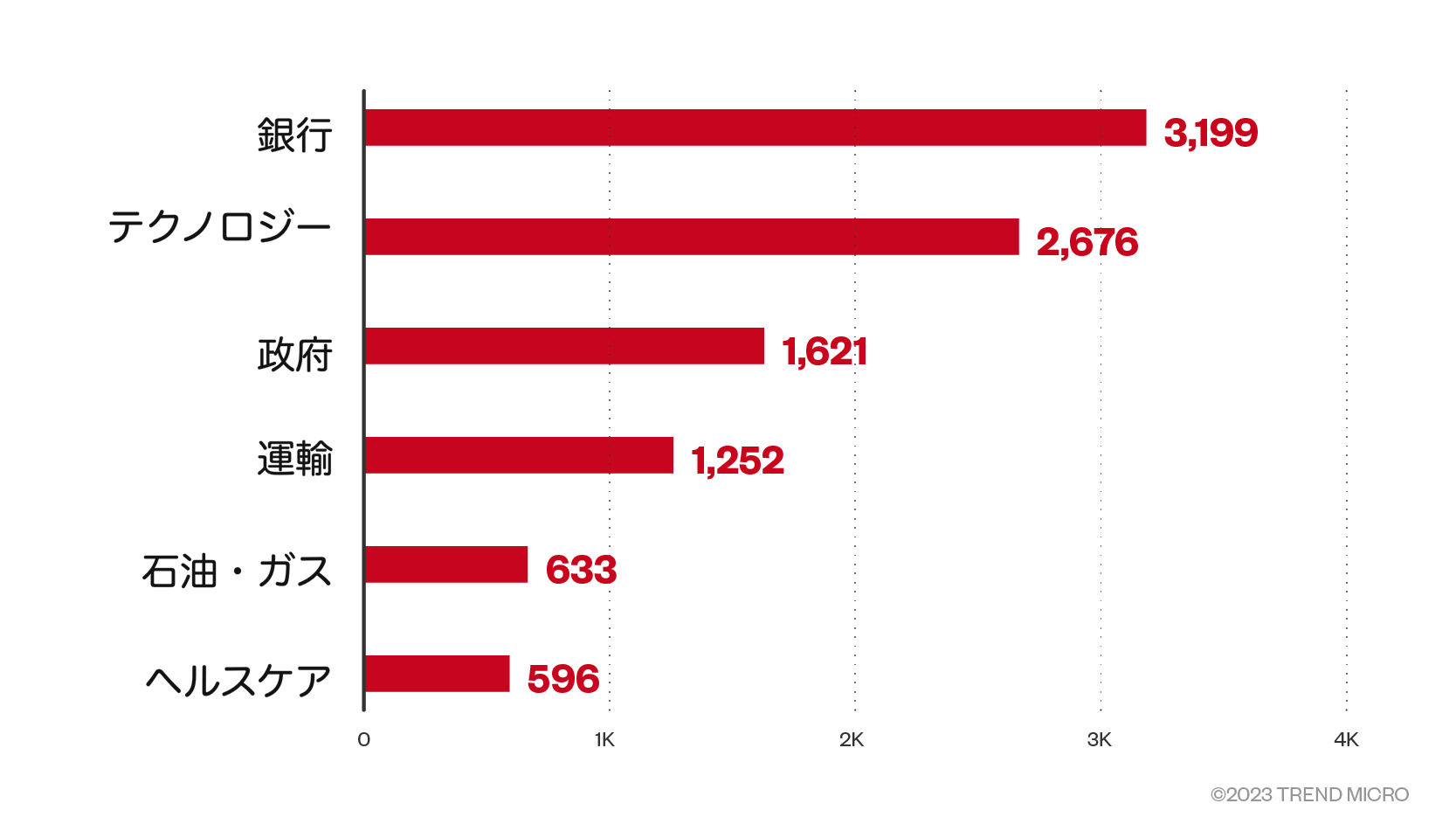

銀行業界を狙った攻撃がトップを占める

ランサムウェア攻撃グループは、昨年後半と同様に、2024年第1四半期も引き続き銀行業界をを最も標的にしています。この傾向は、銀行業界における暗号資産の継続的な採用と、この業界自体が広い攻撃対象領域を持つ特性を有していることにも起因している可能性があります。

各国間の紛争が続く中、政府機関は引き続き格好の標的となっており、次いでテクノロジー業界が標的となっています。パンデミックの最中とその後に注目の的となっていたヘルスケア業界は、第6位となっていました。

ContiとBlackCatは、2024年2月にテクノロジー業界を狙ったAkira、Egogen、Phobosの活発な攻撃活動を除き、この3ヶ月間でこれら上位の業界において最も多く検出されたランサムウェアファミリーでした。

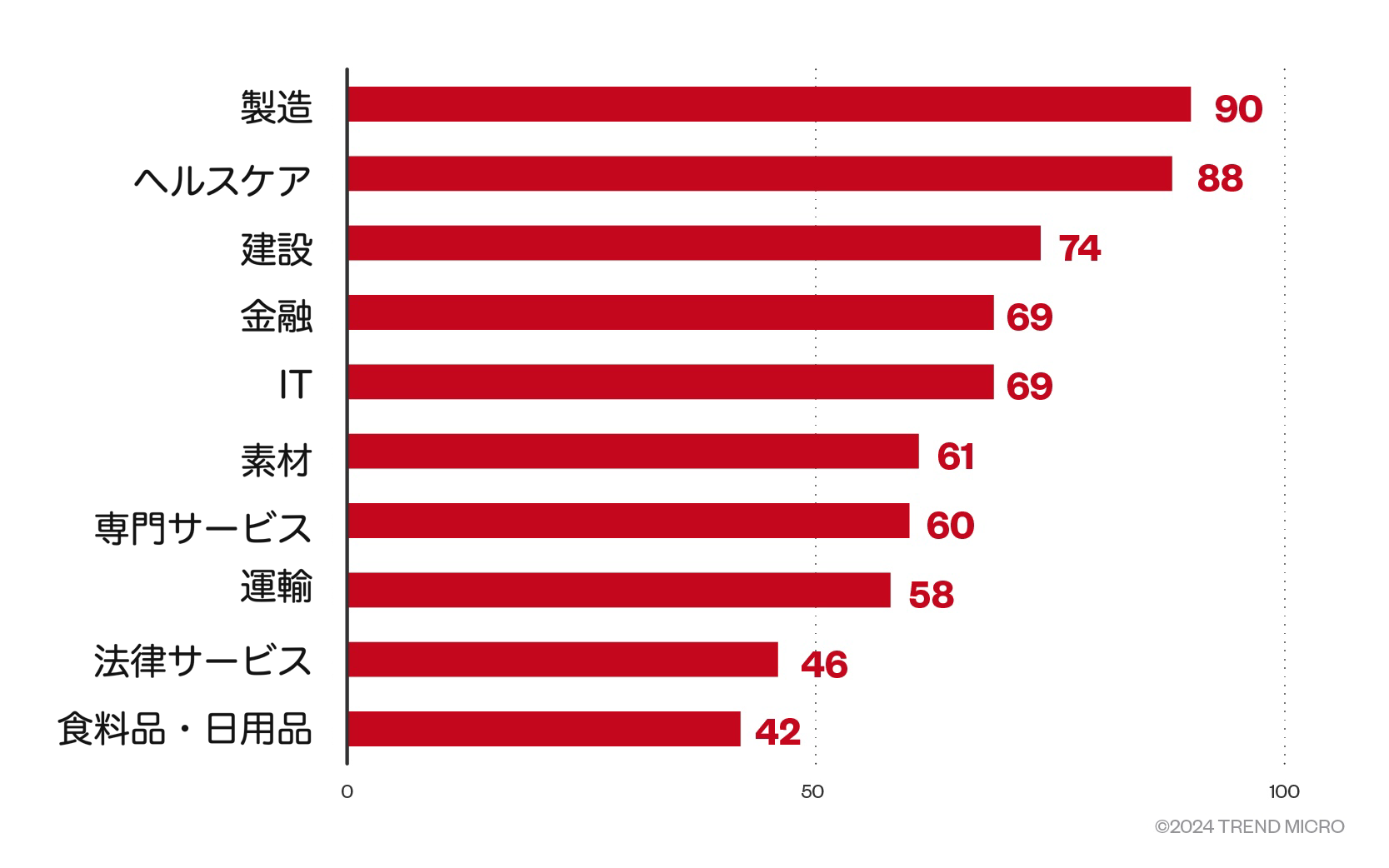

一方、RaaSグループは、2023年後半から確立された攻撃パターンを継続して、製造業の企業に注力しています。つまり、IIoT、クラウドコンピューティング、人工知能の継続的な導入によってもたらされたサプライチェーンの相互接続の増加がアタックサーフェスを拡大していることに起因している可能性があります。製造業界は、レガシーシステム(攻撃の主要なターゲットになりやすい)を使用していることでも知られており、攻撃グループにとって格好の標的となっています。これは世界的に共通する傾向であり、サイバー攻撃の25%が製造業を対象としています。

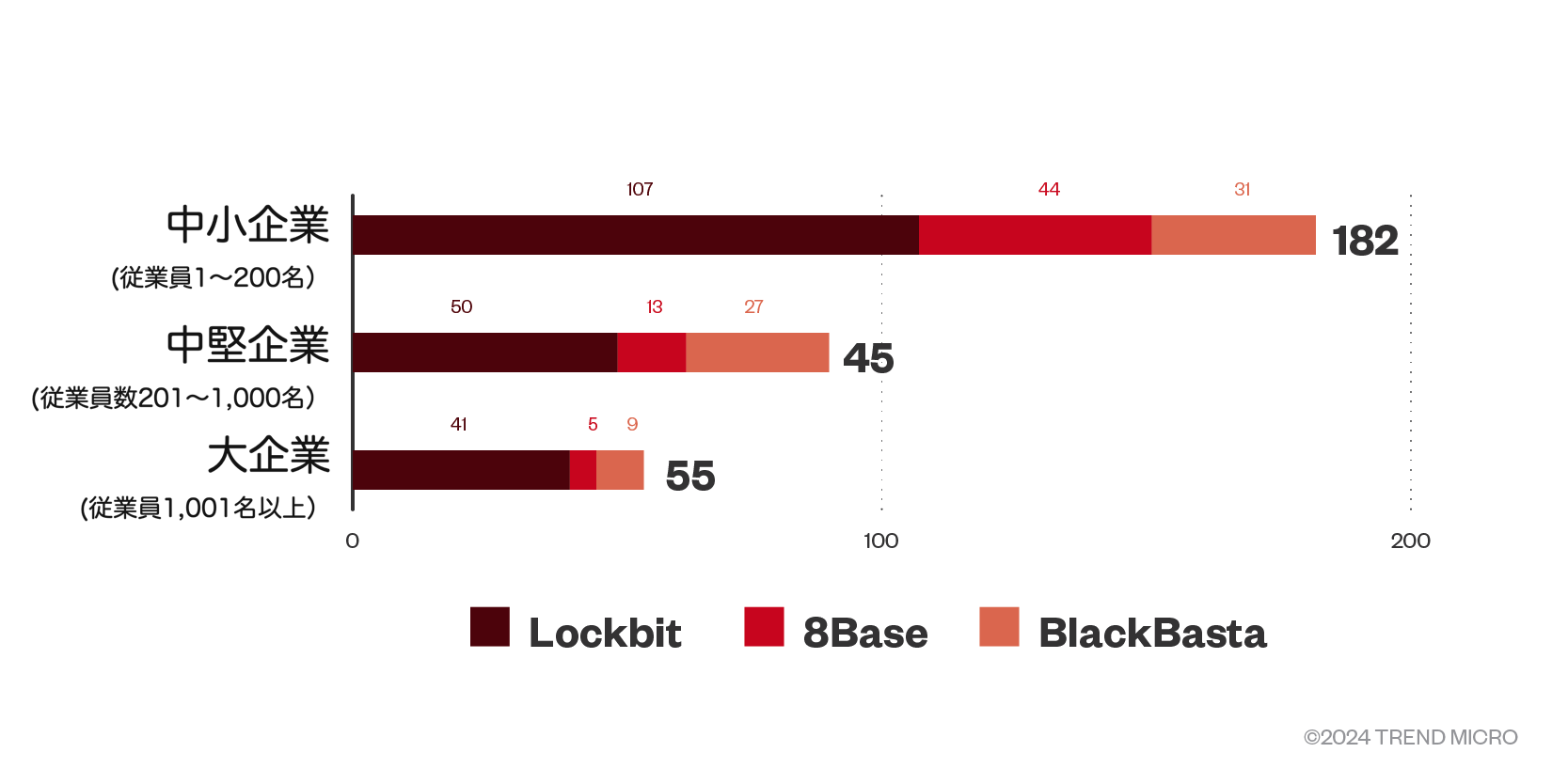

最も活発な3つのRaaSグループはすべて、2024年第1四半期に中小企業に注力していました。この戦術はすでに確認されており、中小企業は、一般的に攻撃への対応と復旧のためのリソースが少ないことに起因しているといえます。

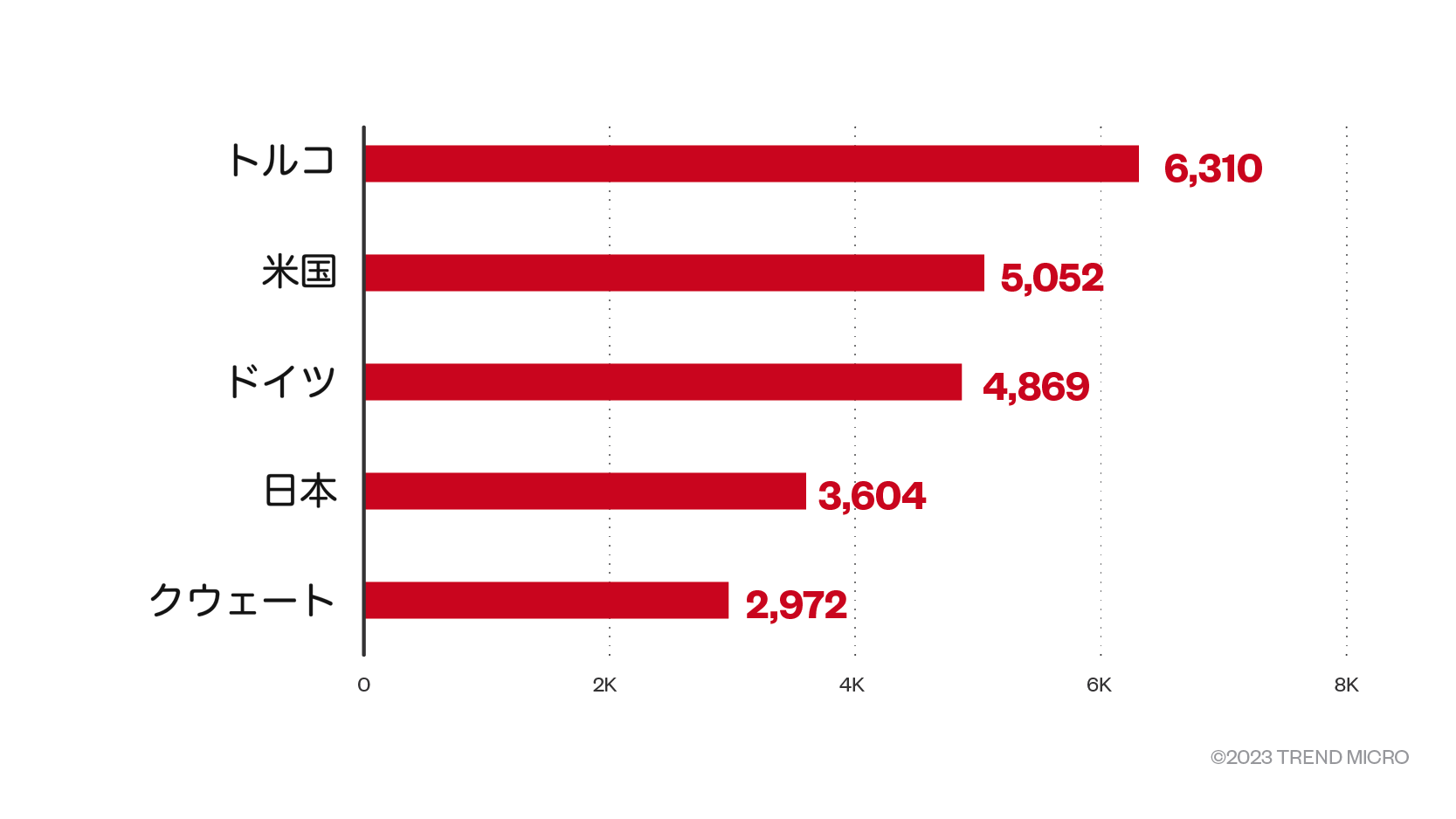

2024年第1四半期の被害者数の4分の1以上をトルコの組織が占める

国別のランキングを見ると、トルコがランサムウェアの検出台数で6,310件を記録し、2024年第1四半期の全検出台数の14.6%を占めていました。このような急増は以前にも同国で確認されています。

米国は、5,052件で第2位につけ、2024年第1四半期における検出台数全体の11.7%を占めています。なお、ランサムウェア犯罪グループのリークサイトやトレンドマイクロのオープンソースインテリジェンス調査によると、ランサムウェアサービス(RaaS)および恐喝攻撃の被害件数では、これまで米国がトップの座を占めていました。

ドイツは、米国に続き、今四半期の検出台数の11.3%を占めており、日本とクウェートが続いて2024年第1四半期の国別トップ5となっていました。

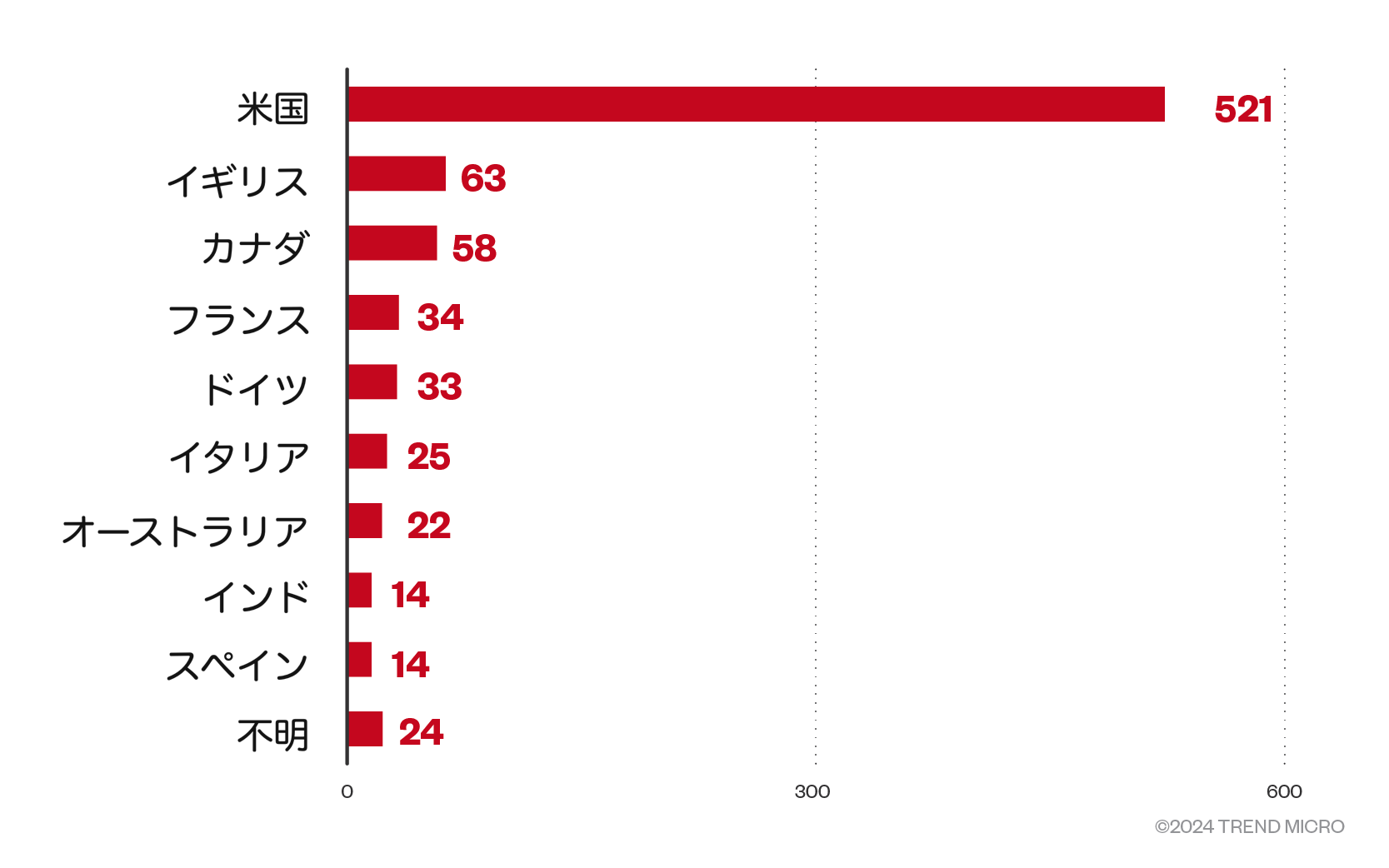

一方、米国は引き続きRaaSグループから最も標的にされている国であり、リークサイトの分析では、同国からの被害件数は521件となっていました。イギリスとカナダがそれに続き、それぞれ63件と58件の被害件数が確認されています。

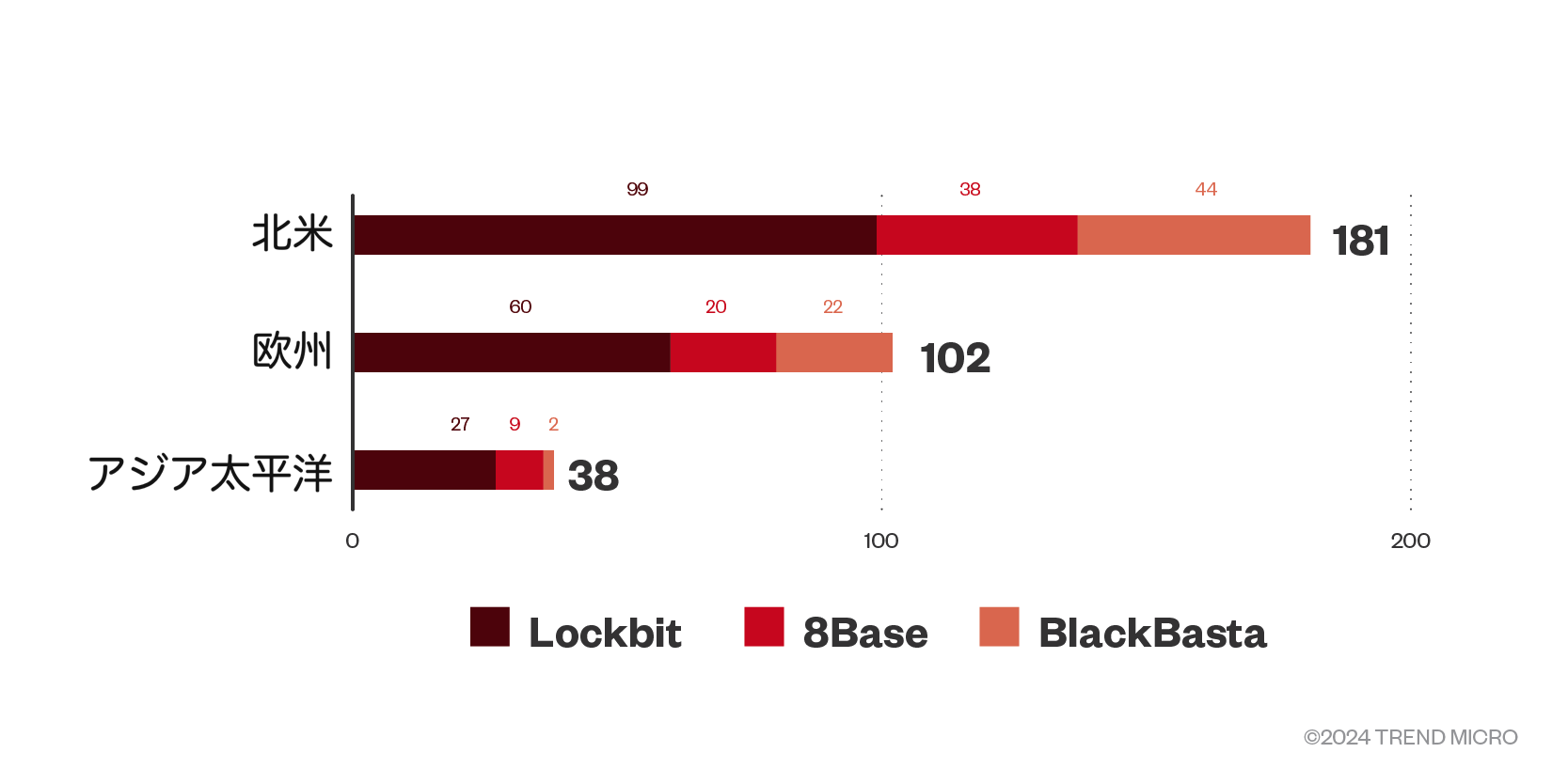

地域別では、最も活発な3つのRaaSグループのリークサイトから、北米を最も標的にされていることがわかりました。次いで欧州とアジア太平洋地域も注力されていました。

プロアクティブなセキュリティ対策でランサムウェア攻撃のリスクを先取りする

2023年上半期と下半期を比較すると、全体的にランサムウェア活動は減少したものの、そうした中でもLockBitやPhobosなど特定のランサムウェアファミリーの適応性は、2024年第1四半期で主要な標的となった企業にとって、警戒を怠らず、強固なサイバーセキュリティ対策を実践することの重要性を改めて浮き彫りにしています。また、以前は重点的に狙われていた中小企業から離れた戦略的な変化にも注視すべきでしょう。こうした変化は、ランサムウェア攻撃者が、攻撃対象を選ぶ際に、得られる利益と攻撃の成功率を重視するようになってきていることの表れかもしれません。

ランサムウェアファミリーは絶え間なく進化を続けていますが、多くの攻撃グループは今でも簡単な侵入方法を好んでいます。その証拠に、攻撃グループLockBitとContiから流出されたランサムウェアが他の攻撃グループにも使用され、LockBitは今年早々、法執行機関によるテイクダウンされ、Contiにも関連していると考えられる攻撃者が起訴されたにもかかわらず、それらのランサムウェアの検出数は、いまだに増加しています。2024年のランサムウェアは緩やかなスタートを切ったかもしれませんが、今回確認したデータからは、攻撃グループが再編成と再武装を進めており、今後数ヶ月以内に、より洗練され、深刻な被害をもたらし、狙いを絞り込んだ攻撃キャンペーンを仕掛けてくる可能性が示唆されています。

企業や組織は、プロアクティブなサイバーセキュリティのアプローチを採用し、以下のセキュリティのベストプラクティスを実施することで、ランサムウェア攻撃のリスクを軽減できます。

- 多要素認証(MFA)を有効にする:組織は、デバイス上で企業データにアクセスまたは保存する従業員に、機密情報への不正アクセスを防ぐ追加の保護層としてMFAを有効にすることを義務付けるポリシーを実施する必要があります。

- データをバックアップする:重要なファイルを保護するために「3-2-1ルール」に従う必要があります。つまり、2つの異なるファイル形式で少なくとも3つのバックアップコピーを作成し、そのうちの1つをオフサイトに保存します。

- システムを最新の状態に保つ:ベンダーと開発者がパッチをリリースするとすぐに、すべてのアプリケーション、オペレーティングシステム、およびその他のソフトウェアタイプを更新する必要があります。そうすることで、システムの侵害を可能にする脆弱性をランサムウェアの攻撃者が悪用する機会を最小限に抑えることができます。

- メールを開く前に確認する: 攻撃者は、マルウェアをインストールするために従業員に送信されたメールに埋め込まれたリンクや実行可能なダウンロードを使用するなど、試行錯誤によるシステム侵害の方法に依存しています。従業員にそのような方法を認識し、回避するようトレーニングする必要があります。

- 確立されたセキュリティフレームワークに従う:インターネットセキュリティセンター(CIS)や米国国立標準技術研究所(NIST)が作成したセキュリティフレームワークに基づいてサイバーセキュリティ戦略を策定できます。これらのフレームワークで概説されているセキュリティ対策とベストプラクティスは、企業や組織のセキュリティチームのメンバーが独自の脅威緩和計画を策定する際のガイドとなります。

企業や組織は、ランサムウェアの動きを予測し、運営者が攻撃を開始する前に対応できる多層の検出および対応ソリューションを通じて、サイバーセキュリティインフラを強化できます。Trend Vision One™は、メール、エンドポイント、サーバ、クラウドワークロード、ネットワークなど、複数のセキュリティレイヤー全体のデータを収集し、自動的に関連付ける拡張検出および対応(XDR)機能を備えており、ランサムウェア攻撃の試みを防ぐことができます。

また、ネットワークトラフィックを広範囲に可視化できるネットワーク検出および対応(NDR)機能を備えたソリューションからも恩恵を受けることができます。Trend Vision One - XDR for Networks™は、セキュリティチームに、環境のより明確な全体像を形成し、対応を加速し、将来の攻撃を回避するために必要な重要なネットワークテレメトリを提供します。

参考記事:

PHOBOS EMERGES AS A FORMIDABLE THREAT IN Q1 2024, LOCKBIT STAYS IN THE TOP SPOT

By: Trend Micro Research

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)