ランサムウェアの感染経路の盲点?SIM搭載PCへのサイバー攻撃を解説

2024年11月1日、石光商事はランサムウェア被害の経緯としてSIMカード搭載のノートパソコンが悪用されたことを公表しました。トレンドマイクロのインシデント対応サービスでも度々確認される、SIMカードへのサイバー攻撃の手口を解説します。

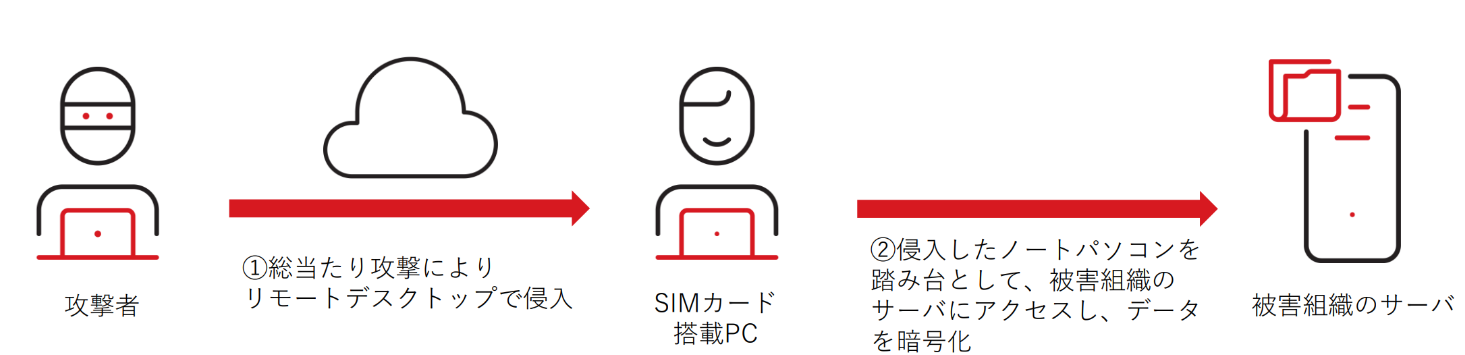

2024年11月1日、石光商事は9月20日に発生したランサムウェア被害においてSIMカード搭載のノートパソコンにリモートデスクトップ接続を介して不正アクセスが行われ、ランサムウェアに感染したことを発表しました。

過去10年300件以上のインシデント対応に協力してきたトレンドマイクロのインシデント対応サービスにおいても、ノートパソコンなどに搭載されたSIMカードに割り当てられたグローバルIPアドレスに対し、RDPサービスを使用して直接組織内に侵入してくるケースを複数確認しています。

また、SIMカードを悪用する攻撃は一般財団法人日本サイバー犯罪対策センター(JC3)から2017年時点で注意喚起が行われており、長年サイバー被害の原因をもたらしてきた脅威の一つと言えます。

昨今、サイバー攻撃というと、VPNなどのネットワーク機器経由の攻撃が話題に上りますが、今回はアタックサーフェスとして見落とされがちなPCに付属するSIMカード経由のサイバー攻撃について解説します。

参考記事:VPN機器の脆弱性はなぜ管理しづらいのか~ネットワークエンジニアの立場から探る

SIMカード内蔵型PCのリスク

今日、プライベートでも仕事でも、多くの人がオンライン上でのコミュニケーション手段を活用しています。中には、Wi-Fiを介さずとも、スマートフォンなどで他者にメールやメッセージを送ったり、Web配信されている動画を見たりすることも日常の場面といえるでしょう。こうした「いつでも」「どこでも」オンライン接続可能なネットワーク技術は、生活や業務インフラの一つとなっています。

その「いつでも」「どこでも」オンライン接続可能なネットワーク技術を支えているのがSIMカード(シムカード、 Subscriber Identity Module Card))です。LTEや5Gといった通信事業者が提供する通信規格を利用したインターネットへの接続サービスを、SIMカードを搭載することによって可能にしています(カード形式ではないeSIMも含む)。

このSIMカードは特にスマートフォンやタブレットのみの通信規格ということでもなく、専用に設計されたPCや外付けの専用機器に搭載することができ、特定のWi-Fiスポットや有線LANなどがなくとも、様々な場所でインターネット接続を可能にします。実際に多くのパソコンメーカにおいてもSIM内蔵PCの販売が行われています。

法人組織においてはSIMカードが内蔵されたPCを導入することによって、場所を選ばない業務環境を提供できたり、条件によってはコストを抑えることが可能となるため、多くの組織で使用されています。

しかし、デフォルトで様々な接続ポートを制限しているスマートフォンと比べ、ファイル共有やリモートデスクトップなど多様な接続環境を実現しているPCにおいては、適切なセキュリティ対策が施されていない場合、SIMカードを悪用され侵入されるリスクが高い可能性があります。

もちろんSIMカードに付与されるIPアドレスの設定や採用されている通信の暗号化技術などは各通信事業者との契約内容やサービスによって異なりますが、中にはグローバルIPアドレスがSIMカードに割り当てられており、インターネット環境上から直接アクセスが可能なものも存在しています。

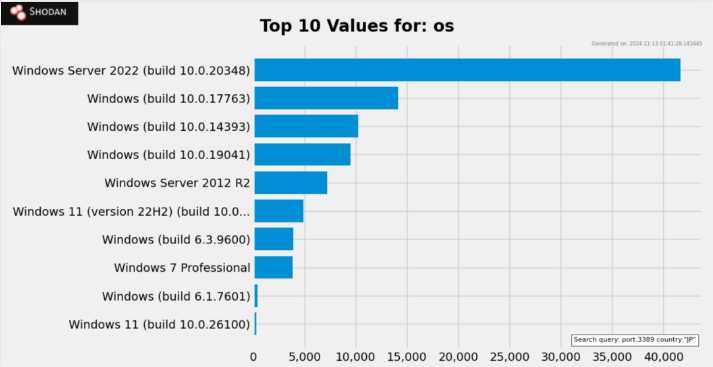

インターネットに接続する様々なデバイスを検索できるオンラインサービスである「Shodan」で、リモートデスクトップ接続の通信ポート(3389)にアクセス可能な機器を検索したところ、Windows7や11等のクライアントOSが国内に少なくとも9000台以上あることが確認できました。

図:リモートデスクトップでオンライン接続可能な国内のIT機器

(2024年11月13日時点、上から6番目がWindows11、8番目がWindows7のクライアントPCに相当)

グローバルIPアドレスの付与されているSIMカード搭載PCも、設定によってはサイバー攻撃者がインターネット経由でアクセス可能な機器として検索できる可能性があります。組織のセキュリティ担当者はSIMカード内蔵端末についても攻撃者が不正アクセスを行う可能性のあるアタックサーフェスの1つであることを認識し、通信サービスや契約の内容確認および十分なセキュリティ対策を施すことを推奨します。

SIMカードを悪用したサイバー攻撃

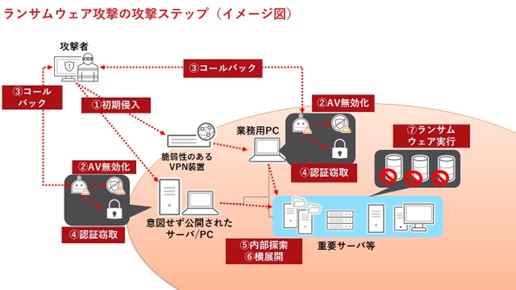

ランサムウェアや情報窃取など、標的組織内部での活動を伴うサイバー攻撃者にとって、大きな障壁の1つが初期侵入です。通常、多くの組織ではファイアウォールやIDS・IPSなどの通信制御を主とするセキュリティ対策が既に導入されており、サイバー攻撃者が遠隔からの侵入を図る際の”障壁”となることがほとんどです。

また社内環境で運用されているエンドポイント端末などはローカルIPアドレスで管理されているため、インターネット上で検索やスキャンを行ってもそもそも見つけることができません。

そこで、サイバー攻撃者はクラウドやVPNなど標的組織の内部環境に接続するIT機器に目をつけ、脆弱性が残存したままのシステムや設定ミスにより侵入が容易なシステムを優先的に攻撃対象として選択します。

参考記事:ランサムウェアに最も狙われやすい組織とは? ~調査に見るランサムウェア被害の実態~

これを踏まえた場合、グローバルIPアドレスを有しており、リモートデスクトップ接続の制限などが行われていないSIMカード内蔵端末は格好の標的と言えます。

初期侵入ができてしまえば、サイバー攻撃者の自由度や攻撃に使用できる選択肢は大きく拡大します。SIMカード搭載PCを踏み台に他の端末にさらにリモートデスクトップ接続を用いて横展開を行う、該当機器からアクセス可能な社内の他端末をスキャンし脆弱性のある機器を探し出す、正規のITツールを用いて管理者権限を盗み出すなど様々な攻撃が展開されかねません。

仮に、SIMカード搭載端末にセキュリティソフトが導入されていたとしても安心はできません。正規ツールを用いて検出を回避し、高い権限や認証情報を窃取した上で、セキュリティソフト自体を停止させてしまう高度な攻撃が確認されているためです。実際にトレンドマイクロのインシデント対応サービスでも約半数の事例でセキュリティソフトの無効化が行われました。

参考記事:サイバー攻撃者の常套手段「セキュリティソフトの無効化」に対抗するためには?

攻撃者の目的によりますが、侵入を許してしまった場合、様々なサイバー攻撃が展開される可能性があります。今回の石光商事では、ランサムウェアが展開されデータが暗号化されることで通常業務に影響が生じただけでなく、社内データが盗み出される被害にもつながりました。

他にも、ランサムウェアのように攻撃内容を大々的に伝える手段をとることなく、社内に長期間潜伏しデータを外部に送出し続けたり、侵害端末を踏み台にスパムメールを展開するなど、様々な攻撃に繋がる可能性があります。

SIMカードを搭載したPC経由のサイバー攻撃事例

2024年5月に、株式会社ほくやく・竹山ホールディングスにおいて、同年2月に発生したランサムウェア被害に関して、SIMカード搭載ノートPCへのリモートデスクトップ接続によって初期侵入がなされたことが公表されています。

こちらの事例では、データが外部に送出された形跡はなかったことや使用されたアカウントの入手方法が不明なことなどが発表されており、今回の石光商事での事例と細部は異なるものの「SIMカード搭載PCへリモートデスクトップ接続の後ランサムウェア感染」というシナリオが類似しています。

前述の通りトレンドマイクロが過去に対応したインシデント事例においても類似の案件が確認されていることから、組織のセキュリティ担当者は、同様のシナリオでランサムウェア被害が発生する恐れがあることを認識し、対策を施しておく必要があります。

他にもトレンドマイクロが対応に協力したインシデント事例において、SIMカード搭載PCから侵入したのちマイニングマルウェアを仕掛けられていたケースが存在します。

参考記事:インシデント対応事例から学ぶ教訓 case3「いつのまに!?管理していたはずの社内端末がマイニングに不正利用される」

この事例では、EDRソリューションを試験的に導入した際に自社内の怪しい挙動を検知し、SIMカード搭載PC経由で攻撃者が侵入・潜伏していたことが発覚しました。この事例は明示的な攻撃の兆候がなくとも、日頃からリモート環境にある端末も含め、自組織ネットワークを包括的に監視しておく必要があることを示しています。特に、現在運用上懸念がなくとも改めてSIMカード搭載PCのログやテレメトリ情報を確認しておくことを推奨します。

被害に遭わないためには

ここまでにも何度か記載してきましたが、自社でSIMカード搭載PCを導入している組織においては、その設定や契約状況を再度見直し、運用上リスクがないか再確認を行うことが最初のステップです。

また、今回SIMカードに関する内容を中心に取り上げましたが、USB接続のWi-Fiルータなども同様の手口の対象となることから、これらを利用している組織においては合わせて確認することを推奨します。

その上でリスクが残る場合、SIMカード搭載PCを悪用したサイバー攻撃は、基本的にリモートデスクトップ接続と組み合わせて実施されることからリモートデスクトップに使用されるポートを制限することが有効です。運用上必要のない場合には、リモートデスクトップサービス自体を無効化し、攻撃者の侵入手段を減らすことが重要です。

また、アクセス後も何らかの方法で業務用PCにログインが成功していると見られることから、多要素認証の機能を導入することも有効です。仮にリモートで接続がなされた場合でも、利用者本人が追加で認証情報を提示するプロセスが追加されることで、攻撃の成功率が低下します。

上記に該当する端末が膨大または、端末ごとの条件が異なり管理が煩雑な場合は、Cyber Risk Exposure Management(CREM)の技術を用いて外部に露出している端末のリスクを効率的に管理することも有効な対策の1つです。

CREMを用いることで、組織内部のIT資産を網羅的に可視化し、露出状況や運用状況に合わせたリアルタイムなリスク評価が定量的に確認できます。

Security GO新着記事

2026年の法人セキュリティ脅威予測レポートの概要を解説~サイバーリスクの震源地「AI」の今後を知る

(2025年12月25日)

事業者のためのQRコード生成ガイド:安全に作成するためのポイント

(2025年12月19日)

アサヒグループへのランサムウェア攻撃事例を記者会見から考察~今、注意すべき「データセンター」への侵害

(2025年12月18日)