2024年上半期における法人・個人に対するサイバー攻撃を解説

トレンドマイクロは、2024年9月に「2024年上半期サイバーセキュリティレポート」を公開しました。本稿では2024 年1月~6月にトレンドマイクロが注目した法人組織及び国内利用者に対するサイバー攻撃を解説します。

公開日:2024年10月1日

更新日:2024年10月25日

2024年上半期のサイバーセキュリティ動向を中心に、専門家が最新の脅威をウェビナー形式で分かりやすく解説します。終了後もオンデマンドで視聴可能です。視聴は下記より、ウェビナー専用ページへアクセスして下さい。

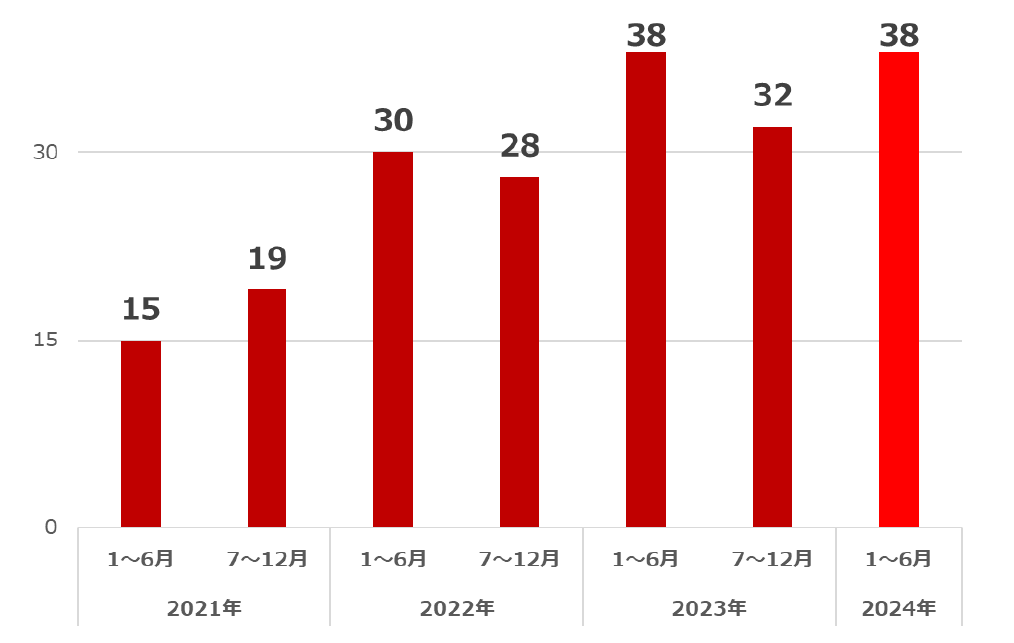

高止まり状態にある国内のランサムウェア被害

2024年上半期(1月~6月)に、海外拠点での被害も含めて国内法人組織が公表したランサムウェア被害は38件となりました。これは過去最多となった2023年と同じ状況と言えます(図1)。

注目を集めたランサムウェア被害における課題は下記のとおりです。

データセンターの侵害リスク

国内で最も注目された事例が6月に発生した株式会社KADOKAWAの被害です。本事例は、2023年に被害が発生したクラウドサービス「社労夢」、および「名古屋港統一ターミナルシステム」と同様に、データセンター内に構築したシステムが被害を受けました。データセンターのプライベートクラウドはどこからでも遠隔で管理することが可能ですが、そのための遠隔アクセスの経路が逆手に取られ、侵害を許してしまった図式となっています。データセンターの侵害が継続して発生している事実から、データセンター上のプライベートクラウドサービスも攻撃者にとっては侵入可能なネットワーク、つまりアタックサーフェス(攻撃対象領域)の1つであることを示しています。法人組織は、クラウド環境もアタックサーフェスの1つであることを認識し、リスク管理を行っていく必要があります。

データ・サプライチェーンのリスク

5月に発生した株式会社イセトーの被害は、同社に業務委託していた全国の自治体や企業に関する情報漏洩にもつながり、被害の影響範囲が拡大しました。本事例は、業務上のつながりを経由してサイバー攻撃被害が拡大するサプライチェーンリスクの中でも、情報の受け渡しが発生する「データ・サプライチェーンリスク」に該当します。個人データを取り扱う委託業務が発生する場合は、適切な委託先の選定や委託契約の締結、委託先における個人データの取扱状況の把握に加えて、定期的な監査や対応内容、ルールの見直しを運用後も継続して実施することが重要です。

第三者の行為による被害者への影響

株式会社KADOKAWAの被害では、関係のない第三者の行動が被害者に大きな影響を与える事態が複数発生しました。1つは2024年6月22日時点で身代金交渉のやりとりとされる内容が一部メディアで報じられたことです。これに対し、株式会社KADOKAWAは「犯罪者を利するような、かつ今後の社会全体へのサイバー攻撃を助長させかねない報道を行うメディアに対して強く抗議をする」といった旨を発表しています。もう1つは、ランサムウェアギャングがリークサイト上で暴露した情報を、第三者が勝手に匿名掲示板やSNS上へ拡散する行為が行われたことです。このような交渉内容の報道や、暴露情報の更なる拡散行為は、復旧作業に注力しなければならない被害者にとって、対応すべき事項を増やすことにつながり、被害者をさらに苦しい状況に追い込み、結果的に脅迫を行う攻撃者を利することと言えます。

参考)

・データセンターへのランサムウェア攻撃事例を、公式発表から考察する

・データ・サプライチェーンとは?マネジメント上の課題を解説する

図1:国内組織が公表したランサムウェア被害件数推移(海外拠点での被害も含む)

※トレンドマイクロが公表内容を元に整理

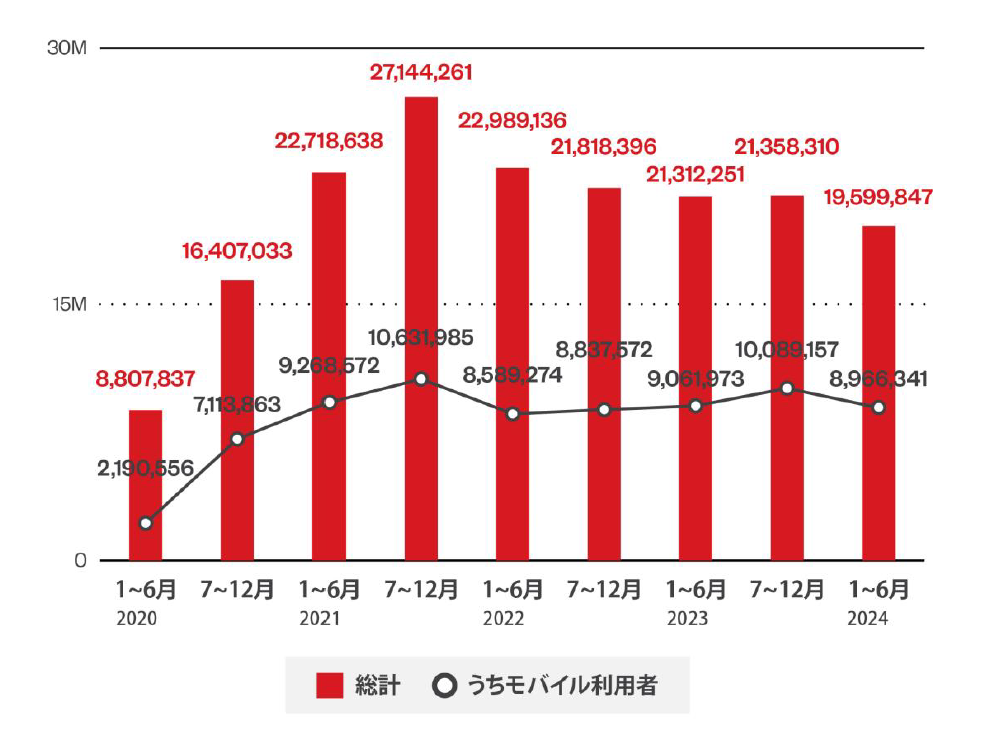

横行する決済・認証・本人確認情報を窃取するネット詐欺、誘導はSMS経由が主流

2024年上半期(1月~6月)に、個人利用者が詐欺サイトへ誘導された件数は19,599,847となりました(図2)。銀行やクレジットカード、携帯キャリア、アプリストアなどの著名な企業をはじめ、電気、ガス、水道などの公共機関や税金、給付金に関連した政府機関などが偽装され、様々なフィッシングメールや詐欺サイトが出回っています(図3)。運転免許証、マイナンバーカード、パスポートなどの本人確認書類のアップロードを促す悪質な手口や、ワンタイムパスワードなどの追加認証を突破するためのリアルタイムフィッシングといった手口も確認しています。ワンタイムパスワードなどの追加認証の突破は、ネットバンキングの不正送金につながったり、本人確認書類の窃取は、電子本人確認(eKYC)の突破につながる可能性があるため、注意が必要です。

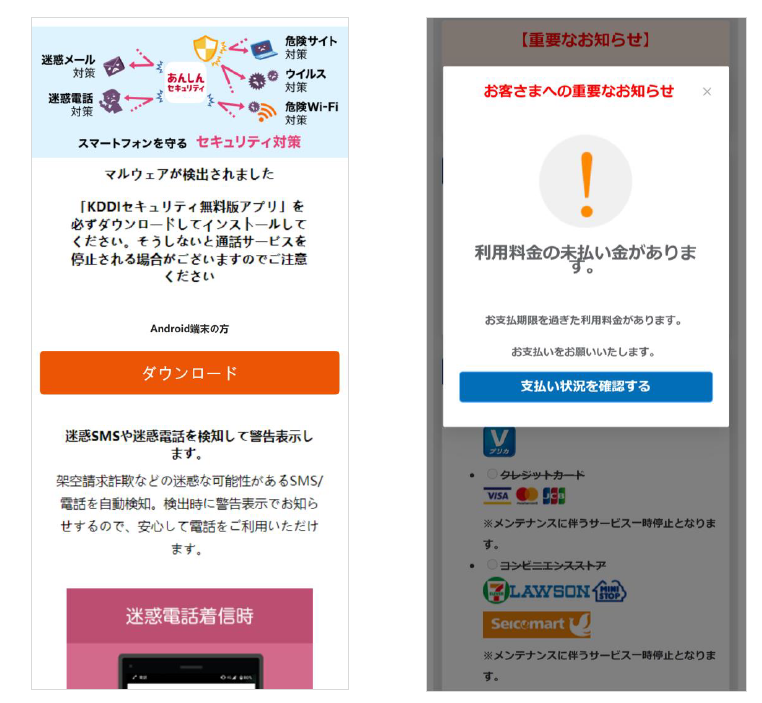

詐欺サイトへの誘導はSMSのフィッシングメッセージ(スミッシング)を経由することが主流となっています。スミッシングの送信を担う不正アプリであるXLOADER(別名:MoqHao)とKeepSpyなどに感染したスマートフォンに登録されている連絡先が標的とされ、決済・認証・本人確認情報を窃取するサイトへ誘導されたり、スミッシングの送信を担う不正アプリをインストールさせるサイトへ誘導されるケースがあります(図4)。フィッシングをはじめとするネット詐欺は、利用者をだまして操るものであるため、個人個人がその手口を知って警戒することが有効な対策となります。併せて、セキュリティ対策機能などの技術的対策により、詐欺サイトや不審なメール・メッセージを判定し、警告やブロックを行うことも重要です。

なお、ネット詐欺は「個人利用者を狙うサイバー犯罪」というイメージがありますが、法人利用者を狙う攻撃も発生しています。法人利用者を攻撃対象とするフィッシングでは、主に社内ネットワークやクラウドサービスで使用するアカウントと認証情報が狙われます。法人を狙うフィッシングは、攻撃の準備段階であることが多く、詐取した認証情報がネットワーク侵入などの不正アクセスの際に悪用されます。法人組織においては、従業員が被害に遭わないようにフィッシングをはじめとしたネット詐欺に関する情報の周知やセキュリティリテラシー教育を行うことが必要です。具体的なトレーニングとして、メール攻撃に対する訓練サービスなどもあります。また、ゲートウェイにおけるメール対策やWeb対策を導入し、従業員にフィッシングメールが届いたり、フィッシングサイトにアクセスしてしまう機会を減らしましょう。送信元を偽装するなりすましメール対策としては、SPF/DKIM/DMARCのような送信ドメイン認証を導入することも有効です。

参考)未だ無視できない法人を狙う「フィッシング」を効果的に防ぐには?

図4:KeepSpyスミッシングメッセージから誘導されるフィッシングサイトの例

(左)Android端末でアクセスした場合にはKeepSpyをインストールさせるサイトへ誘導

(右)iPhoneでアクセスした場合には未払金の表示から電子マネーを詐取するサイトへ誘導

サイバー犯罪に悪用されるAI技術

2024年上半期、サイバー犯罪者が独自の大規模言語モデル(LLM)の開発から、既存LLMに対しプロンプトインジェクションなどを行うことで、正規のAIサービスに不適切な回答をさせる「ジェイルブレイク(Jailbreak)」に活動領域を移行していることが分かりました※。特に、「ジェイルブレイク」をサービスとして提供する「ジェイルブレイク・アズ・ア・サービス(Jailbreak-as-a-service)」が確認されています。一般的にLLMを用いたサービスは、反倫理的な内容や悪意あるプロンプトを拒否するルールが実装されています。しかし、AIモデルに対し、本来の目的を超えた特定の「役割(サイバー犯罪の専門家など)」を演じさせるロールプレイングや、「もしこういうシナリオだったら」といった仮説的質問により、暗示的に不正な回答を引き出す手口(仮想化)も確認されています。「ジェイルブレイク・アズ・ア・サービス」はこのような不正な操作を一般利用者に提供するサイバー犯罪のビジネスモデルです。

また、フィッシングメールやディープフェイクといった詐欺行為への悪用も確認されています。海外では、ビデオ会議内でディープフェイクを使用して最高財務責任者(CFO)になりすまし、数十億円を送金させる事件が複数発生しました。法人組織は、ディープフェイクを使った詐欺や虚偽情報のリスクにさらされています。送金など重要な指示への対処は、1人の判断で行わず二重の確認を必須にするなど、社内プロセスの厳格化が必要です。また、情報を示すコンテンツだけでなく、その文脈や、やり取りに違和感がある場合にも、情報の発信元を確認したり、複数の情報源の比較を行うことで、正確な情報を選別することが求められます。

※プロンプトインジェクションとは、AIサービスに不正な指示を入力し、開発者にとって想定外の動作を起こさせることを指し、ジェイルブレイクとは、プロンプトインジェクションを行うことで、AIサービスに不適切な回答をさせることを指します。

2024年上半期のサイバーセキュリティ動向を中心に、専門家が最新の脅威をウェビナー形式で分かりやすく解説します。終了後もオンデマンドで視聴可能です。視聴は下記より、ウェビナー専用ページへアクセスして下さい。