能動的サイバー防御とは?日本でも必要性が高まる理由を解説

2024年11月7日に、能動的サイバー防御の導入を柱とするサイバー安全保障政策の方向性に関する提言が石破総理に提出されるなど、活発な動きが見られます。今回は、アクティブサイバーディフェンスとも関連の深い能動的サイバー防御について、背景や必要性などを説明します。

公開日:2024年10月9日

更新日:2025年1月28日

能動的サイバー防御とは?

能動的サイバー防御とは、「外部からのサイバー攻撃について、被害が発生する前の段階から、その兆候に係る情報その他の情報の収集を通じて探知し、その主体を特定するとともに、その排除のための措置を講ずること」であることが衆議院の法律案の中で定義されています。

この定義において、一般的なサイバー防御と最も大きく異なるのは「被害が発生する前の段階から、(攻撃の)主体を特定するとともに排除のための措置を講ずる」点にあります。

通常の組織では、サイバー攻撃を受けた場合に、自組織内部のネットワークからの排除などを実施したとしても、被害を与えてきた攻撃者を特定したり、大元の攻撃者環境を無力化するような動きまでは実施しません。

これは、そもそも特定の組織が他の組織など外部のネットワーク環境に対する不正アクセス等が法律上行えないことや、一組織で収集できる情報だけで特定することが現実的ではない、などの事情があります。通常、攻撃者は踏み台として他者が保有するサーバなどを通じて攻撃を行う上に、Torなどのインターネット上の多数のノードを中継した匿名の通信を行う技術を悪用して追跡を困難にしているためです。

一方で攻撃元を妨害または無力化できない場合、継続的に攻撃を受けたり、別の組織が攻撃されてしまうなど根本的な原因への対処にはなりません。

サイバー攻撃に対するより根本的な対応方法の1つとして、「テイクダウン」が挙げられます。2024年10月にもランサムウェアグループ「Lockbit」の擁するインフラがテイクダウンされたことが報じられましたが、テイクダウンが行われることで元々の攻撃自体を長期的に食い止めることが可能になります。

こうしたサイバー攻撃への妨害活動などは能動的サイバー防御の要素として含まれる可能性があります。能動的サイバー防御は、可能な限り被害が発生する前に食い止めることによって、「国家及び国民の安全を損なうおそれのあるサイバー攻撃の発生並びにこれによる被害の発生及び拡大の防止を図る」ことを目的としており、上記の法律案の中でも記載されています。

---------

2024年12月2日追記

自民党では11月7日に、党経済安全保障推進本部、デジタル社会推進本部、安全保障調査会、情報通信戦略調査会の関係会議が連名で石破茂総理に能動的サイバー防御の導入を柱とするサイバー安全保障政策の方向性に関する提言を申し入れました。

石破総理は、サイバー安全保障担当大臣の新設など有識者会議の議論を加速するよう指示する意向を示すなど今後も素早い動きが予想されます。最終提言が近く行われることが日本経済新聞からも報じられており、能動的サイバー防御をとりまく動向に注目が集まっています。

---------

---------

2024年12月23日追記

2024年12月19日には、能動的サイバー防御導入にあたっての法案骨子が判明したことが報じられています。電気や鉄道などの基幹インフラの保護強化や、通信情報収集にあたっての適正な取り扱いをチェックする第三者機関の設置を柱としており、来年1月下旬に閣議決定されることが合わせて報じられています。

---------

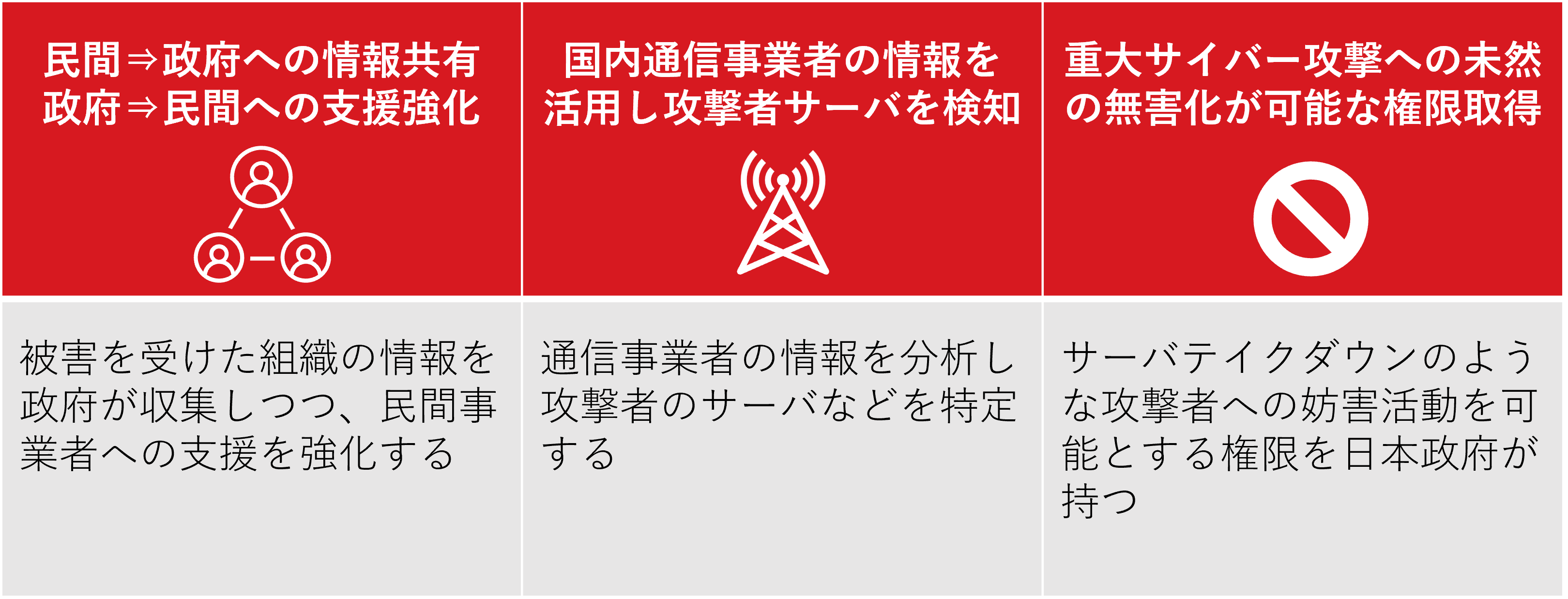

能動的サイバー防御において検討される3つの重点項目

「国家安全保障戦略」に基づく有識者会議である「サイバー安全保障分野での対応能⼒の向上に向けた有識者会議」では、能動的サイバー防御実施のための体制を整備するために必要な措置として、主に下記3つを挙げています。

①⺠間事業者等がサイバー攻撃を受けた場合等の政府への情報共有や、政府から⺠間事業者等への対処調整、⽀援等の取組を強化するための取り組み

②国内の通信事業者が役務提供する通信に係る情報を活⽤し、攻撃者による悪⽤が疑われるサーバ等を検知するための取り組み

③国、重要インフラ等に対する安全保障上の懸念を⽣じさせる重⼤なサイバー攻撃について、可能な限り未然に攻撃者のサーバ等への侵⼊・無害化ができるよう、政府に対し必要な権限が付与される

現在の有識者会議においては、①の官民連携について下記などが議論されています。

・政府から民間への情報提供の枠組み:どのような体制で実施されるべきか、またどのような情報をどのような手法で共有すべきか

・ソフトウェアの脆弱性対応:脆弱性対応におけるベンダ側の責任や安全性基準をどのように定めるべきか

・民間から政府への情報共有の枠組み:インシデントをどのように報告するべきか、また共有された情報をどのように取り扱うか

この議論の中では、政府が連携を促進するために率先して情報提供を行っていくことや情報共有を行う上での情報様式の統一化の必要性などについて議論が行われています。ソフトウェアベンダの責務についても触れられていることから、国内に大きな影響をもたらしかねない脆弱性やサイバー脅威に対して、一元化された情報の収集とそれらに対する優先度づけを迅速に行うための仕組みづくりが重要な焦点になることが考えられます。

----------

2025年1月28日追記

2025年1月15日の報道によれば、今後議論される関連法案の中で、官民連携においては、経済安全保障推進法で定めた基幹インフラ15業種の企業は、サイバー攻撃を受けたときに大きな被害が生じるおそれがあるIT機器などの届け出が必要になるとともに、サイバー攻撃の発生時には政府への報告義務も生じる、とされています。

----------

②の通信上の利用については下記などが議論されています。

・通信情報の必要性や利用範囲:通信情報がどういった点で必要か、またどのように分析するか

・現行法との兼ね合い:通信の秘密(憲法第21条2項)の内容との整合性をどのようにとるべきか

・電気通信事業者との協力や国民の理解を得る方策:協力を行う電気通信事業者が抱えるリスクをどのように担保するべきか、また国民の理解を得るための透明性をどのように確保するか

この議論の中では、通信事業者から提供される情報をメタデータに限り、メールの中身などのコンテンツそのものは見ないという方法によって、プライバシーを保護する、つまり通信の秘密との整合性をとることなどが議論されています。また通信事業者が政府に情報提供を行うことを「法令行為」に規定することで、責任が国にあることを明確化することなどが検討されています。一方で、メタデータ等から分析して取得したIoC情報などでは十分でないという指摘も、セキュリティ関係者の間では聞かれるため、未だどのような方策がとられるか先が見えない状況になっています。

----------

2024年12月2日追記

監視する通信情報は

a.日本を経由する外国間

b.外国と、電力会社などの国内基幹インフラ(社会基盤)事業者間

c.外国と国内間で、過去にサイバー攻撃に使われたサーバなどが介在する場合

を政府が検討していることが報道されています。

bにおいては、事業者に事前に同意を得る、cにおいては第三者機関が監視の必要性を審査し承認する手続きを踏むことによって「通信の秘密」との整合性を確保する考えであるといいます。

収集される情報にもよりますがaでは、日本に存在するサーバなどを踏み台に攻撃を展開しているサイバー攻撃者の特定やその攻撃の妨害に貢献できる可能性があります。またbでは日本の重要な基幹インフラのサイバー防御体制の強化に繋がる可能性があります。cではすでに発生している攻撃の未然防御や被害低減に繋がる可能性があります。

----------

----------

2024年12月23日追記

第三者機関は、国家行政組織法3条に基づく独立性の高い「三条委員会」と規定することが報じられています。政府が必要以上の情報を収集していないかどうかや、不要となった情報を適切に廃棄しているかといった点などが評価対象となるようです。

----------

③のアクセス・無害化については下記などが議論されています。

・実行力を伴う制度構築および体制:被害発生時に素早く法執行機関が対応できる制度はどのようなものか、また、自衛隊や警察などの実行主体の能力や連携が十分か

・国際法との関係:国際法との整合性をどのようにとるべきか

・その他留意点:臨機応変な対応を行うための原則設定や現場の執行権限をどのように規定すべきか、また国際的・政治的連携が取れるかなど

この議論の中では、平時と有事両方での情報収集や対応が必要となることから政府関連組織同士における連携についても触れられています。平時に警察が対応を行いつつ、緊急時に自衛隊が協力する形などが想定されますが、それを実際に実行するには連携を支援する仕組みや規制の取り決めが必要になります。また、Lockbitテイクダウンの際にも国際的な共同作戦が展開されましたが、無力化などの強度が高い措置の実行においては他国と共同で行われる可能性が高いと予想されるため、外国政府との具体的な連携手法についても今後議論が進められるでしょう。

----------

2025年1月28日追記

2025年1月15日、能動的サイバー防御について、導入に向けた関連法案の概要が報じられました。報道によると、攻撃元のサーバへの侵入・無害化の措置は、通信情報の分析で重大なサイバー攻撃の恐れがあると判明すれば、警察が、事態によっては(極めて高度に組織的かつ計画的な行為と認められる場合)自衛隊が実施する(警察官職務執行法の改正、自衛隊法の改正を視野に)こと、承認を得る時間がない場合には、事後に独立機関へ通知する対応を例外的に認めるなどが盛り込まれる見込みです。

----------

なぜ能動的サイバー防御が必要なのか?

サイバー安全保障分野での対応能力の向上の必要性の背景として、内閣官房の資料では以下などが挙げられています。

・サイバー空間における自由なアクセスやその活用を妨げるリスクの深刻化

・重要インフラの機能停止や破壊が見られる

・身代金の要求や機微情報の窃取が見られる

・今後の世界情勢において軍事的な手段と非軍事的な手段を組み合わせるハイブリッド戦が展開される可能性が高い

これらのサイバー空間におけるリスクが高まっていることは実際に発生した様々な事例と関連して提起されていると考えられます。

例えば2021年5月のColonial Pipeline社へのランサムウェア攻撃では、米国東海岸における燃料供給の約半分を担う同社が操業停止に追い込まれたことにより、18の州で緊急事態宣言が発令されるなど、サイバー攻撃によるインフラ機器への影響によって国民生活が脅かされるというシナリオはすでに現実のものとなっています。

他にもロシアによるウクライナ侵攻の際には、情報操作や破壊活動、変電所への妨害や情報窃取など様々なサイバー環境を駆使した攻撃が見られました。また、内閣府の資料でもロシアは侵攻の1年以上前からウクライナの政府機関や重要インフラ等の情報システム、ネットワークに侵入し、破壊的サイバー攻撃を準備していたことが記載されています。これは現代のハイブリッド戦において軍事的活動が表面化する前の平時の段階から、サイバー空間における防御体制が重要となることを示した事例とも言えます。

さらに、国連安全保障理事会によって北朝鮮が外貨収入の半分をサイバー攻撃によって得ていることが指摘されており、サイバー攻撃による金銭被害は自国の経済活動が阻害されるだけでなく、さらなる攻撃の温床となってしまう可能性を含んでいることから、サイバー安全保障分野での対応能力の向上は急務となっています。

これらの事案は現在のサイバー空間情勢を象徴した事件であり、国民生活や生命の長期的な安全を鑑みた場合に、受動的なサイバー防御では限界がある可能性を示しています。

つまり、より平時時点からの情報収集や、サイバー攻撃者グループの無害化といった活動が、将来にわたる大きな被害を防止するために必要と考えられています。

能動的サイバー防御は具体的に何が行われる?

日本の能動的サイバー防御において、具体的にどういったことを実施するのかは、現在も有識者会議が行われており、明確には定まっていません。

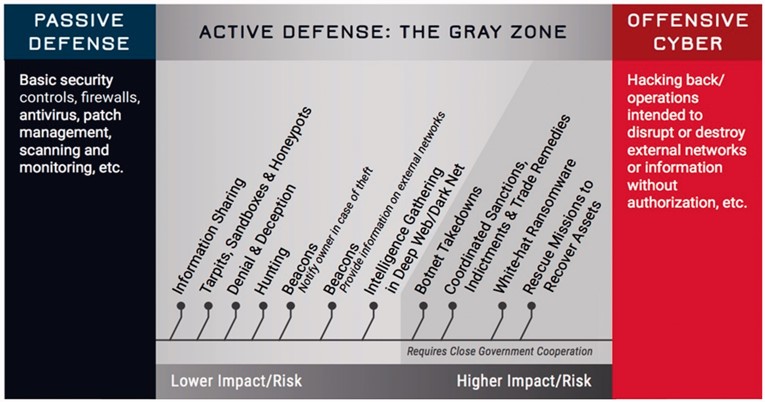

本章では、今後論点に上がるであろう、能動的サイバー防御の具体的内容について取り上げます。能動的サイバー防御と関連性の高い言葉である「Active Defense」や「Active Cyber Defense」については、以前よりその定義や範囲について各国で研究が進められています。

例えばアメリカのサイバーセキュリティおよび国土安全保障に関連する政策、研究、教育を行うCenter for Cyber & Homeland Security(CCHS)が2016年に出したレポートである「INTO THE GRAY ZONE」においては下図の項目がActive (Cyber) Defenseとして含まれると記載されています。

Active Cyber Defense の具体的な項目例

(引用:Center for Cyber and Homeland Security, CC BY 4.0)

それぞれの具体的な内容については、下記表の通りとなります。

| No. | 項目 | 説明 |

|---|---|---|

| 1 | 情報共有 | サイバー脅威の指標、緩和ツール、回復戦略を防衛者間で共有し、広範囲の状況認識と防衛能力を向上させること。 |

| 2 | ターピット(※大量のメール送信時など特定の条件で意図的に通信を遅延させることで攻撃者にコストをかけさせるセキュリティ技術)、サンドボックス、ハニーポット | ハッカーをネットワークの境界で停止させ、孤立したオペレーティング・システムで信頼できないコードの正当性をテストし、ハッカーの行動に関する情報を収集するために監視できるように、ハッカーを囮のセグメント化されたサーバに引き寄せる技術ツール。 |

| 3 | 妨害と欺瞞 | 敵対者が正規の情報に確実にアクセスできないように、偽の情報を混ぜて疑心暗鬼にさせ、悪意のある行為者の間に混乱を生じさせる。 |

| 4 | ハンティング | 受動的防御を回避して防御側のネットワークに侵入してきた敵対者を検知し、排除するための迅速な手順と技術的措置。 |

| 5 | ビーコン(通知) | ファイル内に隠されたソフトウェアやリンクで、不正ユーザがホームネットワークからファイルを削除しようとすると、防御側にアラートを送信する。 |

| 6 | ビーコン(情報) | ファイル内に隠されたソフトウェアやリンクで、不正にシステムから削除された場合、防御側との接続を確立し、通過した海外のコンピュータシステムの構造や位置に関する詳細な情報を送信することができる。 |

| 7 | ディープウェブ/ダークネットでの情報収集 | ハッカーの動機、活動、能力に関する情報を得るために、悪意のあるサイバー攻撃者が通常集まるアンダーグラウンドコミュニティなどで、秘密裏の監視を行ったり、攻撃者になりすましたり、資産を偽装するなどの人的情報技術を使用する。 |

| 8 | ボットネットのテイクダウン | マルウェアに感染した多数のコンピュータを特定し、感染したコンピュータのネットワークのコマンド・コントロール・インフラから切り離す技術的な行動。 |

| 9 | 制裁、起訴および貿易救済の調整 | 既知の悪意のあるサイバー攻撃者に対して、その資産の凍結、法的告発、および攻撃者やその支援を行っている国家・組織への懲罰的貿易政策の実施。加えて彼らに、コストを課すための民間部門と政府間の協調行動。 |

| 10 | ホワイトハットランサムウェア | サイバー攻撃者のシステムに転送された盗難情報を含む第三者のコンピュータシステム上のファイルを暗号化するために、合法的に許可されたマルウェアを使用すること。 |

| 11 | 資産回収のための救出作戦 | ハッキングツールを使って、情報を窃取した攻撃者のコンピュータネットワークに侵入し、情報の漏えいの程度を特定し、最終的に情報を回収しようとすること。まれに成功することがある。 |

Active Cyber Defenseの具体的項目に関する説明(内閣府資料を参考にトレンドマイクロが抄訳)

上記の通り、Active Cyber Defenseにも広範な対処事項が含まれており、今後政府において検討される能動的サイバー防御についても同様に、様々な対処内容が織り込まれていくことが予想されます。

冒頭で記載した通り、能動的サイバー防御は「外部からのサイバー攻撃について、被害が発生する前の段階から、その兆候に係る情報その他の情報の収集を通じて探知し、その主体を特定するとともに、その排除のための措置を講ずること」を指していることから、「情報収集」、「探知・特定」、「排除のための措置」それぞれを含む内容が関連することが予想されます。

情報収集

具体的には情報収集の観点では、1.情報共有、2.ターピット、サンドボックス、ハニーポット、7.ディープウェブ/ダークネットでの情報収集などが関連します。

すでにトレンドマイクロを始めとするセキュリティベンダにおいて、ハニーポットの設置やサンドボックス機能を利用した攻撃者分析などが実施されています。(※ハニーポットの研究やダークネットの調査は、不正アクセス禁止法や不正指令電磁的記録作成等罪などといった法や倫理に反しないよう注意する必要があります。)同時にダークウェブでの情報収集も実行しており、こうした活動を政府がより推進していく、または情報共有の枠組みの中で、民間企業から積極的に脅威情報を収集していくことなどが想定されます。

探知・特定

探知・特定の観点では、4.ハンティング、5.ビーコン(通知)、6.ビーコン(情報)などが関連します。

これらの活動についても能動的サイバー防御が推進されることによって、より国家にとって重要な情報に関連するシステムやデータが侵害された場合に、侵害してきた攻撃者の詳細情報を特定する技術の実装が進められる可能性があります。(※ビーコンの設置についても、不正指令電磁的記録作成等罪や個人情報保護法などの法や倫理に反しないよう注意する必要があります。)この場合、国防に関わる情報や重要インフラ関連の情報などは対象に含まれるため、関連する企業においても対応が必要となるでしょう。

なお、探知・特定においては、通信関連の情報が実現可能性に作用する大きな要素となることから、能動的サイバー防御の体制整備に必要な措置の1つに、通信事業者からの情報提供が含まれていると考えられます。この点については前章でも少し触れていますが、憲法で保障される通信の秘密との整合性をとる必要があるため、現行の法制度の調整が実施される可能性があります。

排除のための措置

排除のための措置の観点では、8.ボットネットのテイクダウン、9.制裁、起訴および貿易救済の調整、10.ホワイトハットランサムウェア、11.資産回収のための救出作戦などが関連します。

これらの項目は、不正アクセス禁止法にも抵触する恐れがあり、一部テイクダウン時の情報提供や分析などを通した協力を除いて、民間企業では実施することができません。そのため上記の「Into the Gray Zone」の中でも政府の緊密な協力が必要(Requires Close Government Cooperation)と記載されています。またこちらについても探知・特定の部分でも触れた通信の秘密との整合性をとる必要がある可能性があります。

能動的サイバー防御には「攻撃者サーバへの侵入や無害化を可能にするための権限の付与」が検討項目に含まれていることから、通信事業者からの情報をもとに官民が連携してボットネットを特定し、そのインフラを停止させるなどといった活動が想定されていると考えられます。

なお無害化に関する取り組みの例として、内閣官房の資料では米国の事例が紹介されています。米国では、2023年に特定の標的型攻撃(APT)グループ(Volt Typhoon)が構築したボットネットインフラに対して、マルウェアを強制除去する対応を行いました。この際、米国の家庭やオフィスで使用されているルーターやVPN機器などのネットワーク境界機器に外部から司法機関がアクセスした上で、マルウェアの除去が行われました。なお法的に問題とならないよう、司法機関は裁判所から随時令状を取得し本対応を実施しました。

日本国内においても同じような措置が行えるように、議論が進められると考えられます。ただし、排除のための措置は技術的、法的、政治的観点での調整事項が多数存在するため、ここでは「権限の付与」がまずは必要であると議論されていることが推測されます。

なお今回、より能動的サイバー防御の具体的な内容を想起する為に、「Into the Gray Zone」の資料を引用しましたが、「Active Cyber Defense」という言葉自体、研究主体や国家ごとにニュアンスが異なっており、日本における「能動的サイバー防御」についても他国と同じ意味合いを指すわけではないことに注意してください。

例えばイギリスではActive Cyber Defenseの目的を「英国の大多数の人々を、大多数のサイバー攻撃による大多数の被害から、常に守る」こととしています。また対処するべきサイバー攻撃の対象も「高度に洗練された標的型攻撃ではなく、人々の日常生活に影響を与える大量のコモディティ攻撃」としており、サイバー上での反撃等の対処は「National Offensive Cyber Programme (NOCP)」として、Active Cyber Defenseとは明確に区別されています。

民間企業において必要なことは?

能動的サイバー防御は現在も有識者会議が行われており、法案の提出も行われていることから、今後法改正も含めた推進が進むことは間違いないでしょう。

しかし民間企業がどの程度こうした枠組みに対して協力を行うか、についてはまだまだ不透明な部分があり、現状準備しておくべき事項は明確ではありません。

国家や国民の生活、生命などに関わる重要な情報に関連するビジネスを行う組織においては、依然としてランサムウェアや標的型攻撃によって多くの被害が発生している現状を認識し、能動的サイバー防御の推進の状況に関わらず、高度な攻撃への対策を実施しておくことが推奨されます。例えばLiving Off The Land攻撃のような標的組織内で使用される正規ツールを悪用する攻撃への対処を実現するためにMITRE ATT&CKに規定される共通化された攻撃テクニックの可視化技術や、ゼロトラスト志向に基づく脅威の検出およびハンティングを可能とするテクノロジーの導入を検討することも有効な手立ての一つです。

能動的サイバー防御の今後の議論の方向性によっては、民間企業においても大きな影響がでる可能性があり、注視しておく必要があるでしょう。

関連記事:

・セキュリティ・クリアランスとは?なぜ日本で必要性が高まっているのか?

・経済安全保障推進法をサイバーセキュリティ視点でとらえる~企業が備えるべきポイントを解説~

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)