リスクベースのアタックサーフェス管理の効果と実践方法

システムへの均一的なセキュリティ対策から、リスク評価にもとづく対策へ転換が求められています。その効果と実践方法について考えます。

システム管理からリスクベースのセキュリティへの転換がもたらす効果

セキュリティの動向が絶え間なく進化する中で、組織は次々と現れる洗練された脅威の対処を迫られています。同時に、ITインフラの全体像を捉えることにも苦慮しています。柔軟なワークスタイルやDXによる事業推進は、ビジネスの効率を促す一方で、ITインフラの全体像の把握を困難にし、セキュリティ上の脆弱な点が生まれやすい状況に陥っています。

こうした中、すべてのシステムに均一的なセキュリティを適用する従来の対策で、今日のダイナミックに変化する状況に対応することは難しくなってきています。システムごとにセキュリティを講じるアプローチから、組織のセキュリティリスク評価に基づく、リスクベースのセキュリティへの転換が求められています。本記事では、リスクベースのセキュリティ対策の要素と効果を整理したうえで、実践のための方法を紹介します。

参考記事:サイバーセキュリティプラットフォームとは?~セキュリティ投資を抜本的に変える転換点に~

リスクベースのセキュリティ対策の要素:

1. リスクに基づいた資産識別と分類:組織のITシステムとアタックサーフェスの全体像を把握することが必要です。ITシステム、アタックサーフェス全体の可視性の欠如は、資産やデータの保護に課題を生み、サイバー攻撃への脆弱性を増大させます。

2. リスクに基づいた脅威のアセスメント:現在の脅威を理解し、潜在的な脅威を特定することが不可欠です。これには、組織の重要資産に最大のリスクをもたらす脅威に焦点を当てた分析が含まれます。

3. リスクに基づいた脆弱性分析:脆弱性を把握するためには、定期的なスキャニングとテストが欠かせません。特に最大のリスクを提示する脆弱性に焦点を置くことが重要です。

4. リスクの優先順位付け:リスクアセスメントに基づき、セキュリティ対策の優先付けの意思決定を行います。これは、投資やサイバーセキュリティ活動の影響を理解する上で極めて重要です。

5. リスクに基づいたアクセス制御の実装:効果的なリスク優先順位付けには、ゼロトラストの実装によるセキュリティ強化が不可欠です。

6. 継続的な監視と改善:継続的なリスク管理により、進化する脅威への対応していくことが重要な要素となります。このためには、アタックサーフェス全体に対する可視性を一元管理することが不可欠です。

リスクベースのアプローチの採用は、セキュリティに以下のような効果をもたらします。

リスクベースのセキュリティ対策の効果:

・戦略的なセキュリティリソース配分:リスクレベルに基づいてセキュリティ対策を優先順位付けすることで、リソースを最も必要とされる場所に戦略的に配分することができます。

・セキュリティ対策の最適化:最も重要な資産を最も起こり得る脅威から守るために最適化したセキュリティを実装することで、これまでのITシステム、資産への均一的なセキュリティから、効率的効果的なセキュリティを確保することできます。

・セキュリティリスク管理力の強化:アタックサーフェス全体に渡る包括的、継続的な監視と評価により、リアルタイムで自組織のセキュリティリスクの状況を把握することができます。これにより、組織は新たに出現する脅威に対してもプロアクティブに対応することができます。

リスクベースのセキュリティを実現するために有効な取り組みが、Cyber Risk Exposure Management(CREM)です。CREMは、組織のITシステム全体にわたり継続的にセキュリティリスク発見、評価、軽減のプロセスをまわすことで、セキュリティリスクを軽減する取り組みです。従来のセキュリティがITシステムなどの資産の確認や監視が中心だったのと異なり、CREMでは、サイバー攻撃者の視点に立ち、組織全体における、人、プロセス、技術を通じたセキュリティリスクを漏れなく包括的に評価し、その優先度に応じたセキュリティを実施します。

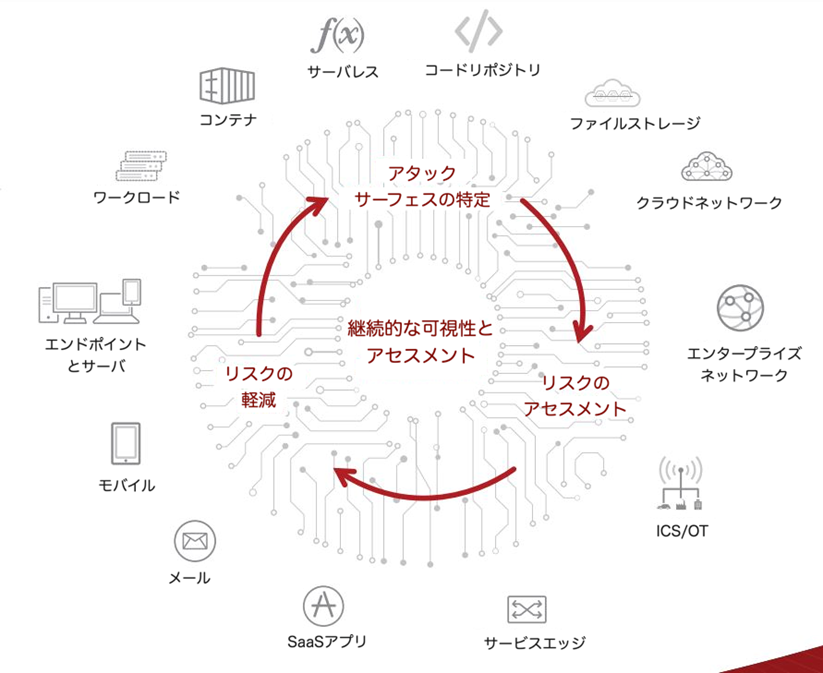

CREMでは、発見、評価、軽減の3つの段階によるライフサイクルを通じた継続的な管理が求められます。以下で、その詳細について見ていきます。

図 CREMのイメージ図。発見、評価、軽減のプロセスで継続的、包括的に組織のセキュリティリスクを管理する

1. サイバー資産の特定

まず、既知・未知、内部・外部(インターネット上)の資産を特定します。それらを網羅的、継続的に監視するためには、組織全体を見渡せる体制が不可欠です。エンドポイント、ユーザ、デバイス、クラウド、ネットワークなど、様々な領域でそれぞれ独立したセキュリティ製品を使用している場合、資産特定や最新情報への更新は困難になります。とくに最新情報の把握は、組織内のIT利用が活発になる中、重要かつ深刻な問題と言えます。今では、IT部門の管理外で、事業部門からオープンソースを利用した新規プロジェクトや、新しいユーザ・デバイスのアカウントが立ち上げられることも珍しくありません。この場合も、ITシステム、資産が更新された後ではなく、更新されるその瞬間からセキュリティ管理側で把握できる体制が求められます。

目指すべきは、以下のような問いに対し、最新の状態を回答できる可視性を確保することです。

・アタックサーフェス(攻撃対象領域)の範囲はどの程度か?

・組織内の資産をどれだけ詳細に把握できているか?(例、種類や属性、量など)

・最も価値の高い資産は何か?

・アタックサーフェスの範囲はどのように変化しているか?

2. リスクアセスメント

組織全体において、環境変化に応じたリスクアセスメントを包括的に行える状態が第一歩となります。そのうえで、セキュリティ上の弱点や脆弱性、資産内容を見極め、セキュリティの優先順位を決定する必要があります。優先度は、システムだけでなく、ユーザのタイプも考慮する必要があります。例えば、経営層の社員はビジネスメール詐欺(BEC)の危険に最もさらされやすい対象です。また、ソフトウェアサプライチェーンやDevOpsパイプラインを狙った攻撃キャンペーンが増加していることから、これらのプロセスにおいても、セキュリティギャップに関するアセスメントを行う必要があります。

理想的には、リスク情報を文脈に沿って整理し、より深い理解につながるようにするため、以下のような質問に答えられるようになるべきです。

・セキュリティリスクを数値で表すことはできるか?

・自組織のリスクスコアは時間と共に上昇しているか、それとも減少しているか?

・同業他社と比較してどうか?

・最も大きなセキュリティリスクはどこにあるか?

・直ちに対応が必要なリスク要因は何か?

3. リスクの軽減

アタックサーフェスにおけるセキュリティリスクの特定とアセスメントが重要である一方、セキュリティリスクの露出を減らすために実行可能な優先順位の高い軽減策を受け取ることも同様に不可欠といえます。例えば、仮想パッチの適用、ユーザアクセスの管理などです。

さらに、これら軽減措置を可能な限り自動化できれば、セキュリティ運用の効率性向上も期待できるでしょう。

こうした組織全体わたる包括的なセキュリティリスクの管理であるCREMを実際に導入する際には、多くのケースで、セキュリティ人材の不足という課題が直面します。これに対応するには、共通フレームワークの構築とセキュリティリスクの一元管理の整備が不可欠となります。

共通フレームワークについては、NISTのサイバーセキュリティフレームワークなどのガイドラインが役立ちます。こうしたガイドラインを参考に、自組織のリスクを特定、評価、優先度付けを行うことで、セキュリティ強化に加え、フレームワークに基づく共通指標は、セキュリティ成熟度の観測や社内外とのコミュニケーションにも役立つでしょう。

そして、セキュリティリスクの一元管理で重要となってくるのが、XDRです。

XDRの導入により、リスクベースのセキュリティの基盤(アタックサーフェス全体におけるリスクの網羅的な検知、評価、対応)を築くことが可能となります。リスクに対するプロアクティブな優先順位付けと軽減措置は、セキュリティレベルと運用効率強化の両面に貢献します。また、XDRが収集する検出データは、アタックサーフェスにおける脅威活動や現在のセキュリティ対策の有効性についても重要な知見を提供します。

本記事は、2024年1月17日にUSで公開された記事Embracing a risk-based cybersecurity approach with CREMの抄訳です。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)