ランサムウェア

法人ネットワークを脅かすランサムウェア攻撃から考える「最善の技術的対策」

サイバー攻撃、サイバー犯罪の攻撃手法は日々巧妙化が進んでいるといわれています。本記事では、今や法人組織のネットワークを脅かす攻撃手法の集大成的存在となっているランサムウェア攻撃を例に、最新の脅威に対して必要な「最善の技術的対策」について考えます。

ランサムウェア攻撃の全体像

ランサムウェア攻撃について詳しくはランサムウェアの脅威解説ページを参照ください。本稿では攻撃手法について、なるべく簡潔にポイントをまとめます。現在の「Human-Operated(人間による攻撃)」とも呼ばれるランサムウェア攻撃は、「ランサムウェアを実行してしまった利用者が直接の被害に遭う」という単純な図式ではありません。攻撃者による組織ネットワークへの「侵入」とその後の「内部活動」が被害の前提となっています。

この「ネットワークへの侵入とその後の内部活動」の図式は、情報窃取を目的とした攻撃、特に「標的型攻撃」と呼ばれる攻撃で見られてきたものと同様の流れとなっています。金銭目的のサイバー犯罪者は、成功確率の高い攻撃手法を取り入れていくため、過去に標的型攻撃の中で使用されてきた巧妙な攻撃手法が、今では一般的なサイバー犯罪でも見られるようになっています。そして、その代表的な存在となっているのが現在の「Human-Operated」型のランサムウェア攻撃です。

このような現在の攻撃手法を紐解く前提として、「環境寄生(Living Off the Land)」という攻撃戦略を認識することが必要です。「環境寄生」とは、侵入から内部活動までのすべての活動段階において、自身の存在を露見させることなく、目的を完遂するための基本戦略です。具体的には、なるべく特別なマルウェアや不正ツールを用いずに、商用やオープンソースなど既製のツールや、Windowsの標準機能のような元々組織ネットワーク内に存在するツールを積極的に利用する、ファイルレス活動など痕跡を残しにくく調査を困難化させる手法を選択する、といったものです。この「環境寄生」の戦略により、組織のネットワークへの侵入、遠隔操作による内部活動が、より気づきにくいものとなっています。

「初期侵入」時の攻撃手法

攻撃者にとってネットワークへの「侵入」とは、その後の攻撃の足場となる遠隔操作可能な端末を構築することです。多くの場合、遠隔操作の確立のために、攻撃者はバックドアやボットと呼ばれるマルウェアを実行させます。現在までにランサムウェア感染につながる事例が確認されているボット型マルウェアとして、「EMOTET」や「QAKBOT」などがあります。また「環境寄生」戦略ではマルウェアは使用せず、最終的に「Cobalt Strike」のような商用ペネトレーションツールのリモートアクセス機能を悪用するケースもあります。

侵入を達成するための経路としては、メールやWebなどを経由した攻撃と、インターネット側からの直接アクセスによる攻撃が主なものとなっています。

・メールやWebを経由した攻撃では、マルウェア感染、もしくはネットワークの認証情報の詐取が目的となります。マルウェア感染を目的とするメールの場合、受信者を騙して、添付ファイルのマルウェア、もしくは本文中のURLからマルウェアをダウンロードさせ、実行させることが直接の目的となります。認証情報詐取が目的の場合、本文内のURLから認証情報詐取のための不正サイト(フィッシングサイト)へ誘導することになります。このようにWeb経由の攻撃の多くは、誘導のためにメールを利用します。特にランサムウェア攻撃では、Web経由だけで侵入が完結する事例はほとんど確認されていません。可能性としては、一般のWebサイト上に表示される不正広告、また、正規のWeb検索時に、不正広告がリスティング広告の中に混入している、検索結果の中に不正サイトが混入している(SEOポイズニング)などにより、不正サイトへ誘導された結果、マルウェア感染もしくは認証情報詐取に遭うといったシナリオが考えられます。

・インターネット側からの直接アクセスによる攻撃は、以前はあまり見られませんでしたが、現在は常套手段化してきています。2019年以降、主要なVPN製品で攻撃に利用可能な脆弱性が確認されたことが1つの契機となり、インターネット側に露出したサーバの脆弱性やRDPなどのアクセス経路への攻撃なども併せ、インターネットからの直接アクセスによる攻撃の拡大が見られています。一例として、2021年から2022年にトレンドマイクロがインシデント対応支援を行った事例においては約半数がこれらの直接アクセスによる侵入であったことが判明しています。

また最近では、クラウドへのリソースの移行、在宅勤務などリモートワークの拡大、自組織とサプライチェーンを構成する他組織経由の侵入など、組織に対しての「アタックサーフェス(攻撃対象領域)」が拡大し続けています。特に、既に信頼している他組織を経由して侵入するサプライチェーン攻撃は侵入段階での阻止が難しく、2022年には大きなランサムウェア被害事例が続発しました。

「初期侵入」への技術的対策

初期侵入を防ぐための対策はこれまで「入口対策」と呼ばれてきたものが基本となります。ゲートウェイもしくはエンドポイントにおいてのメール対策、Web対策により、侵入経路で攻撃を検出しブロックします。

・メール対策の着眼点は添付ファイルと本文内のURLです。ファイルの場合、従来型のパターンマッチングから機械学習型検索、サンドボックスなどの技術により不正もしくは不審かどうかを判定します。これはWebからダウンロードされるファイルでも同じです。URLの場合、ブロックリストやレピュテーションなどのWeb対策技術により、フィッシングサイトや不正サイトを判定します。

・直接アクセスによる侵入では、侵入試行の通信に着目します。IPS技術により、脆弱性攻撃のための特徴的な通信を検出することで侵入を防ぎます。

ただし、認証突破を狙う攻撃は検出が容易ではありません。ブルートフォース(総当たり攻撃)など何度もログイン試行が繰り返される場合には、あらかじめ設定された閾値を越えるログイン試行に対して警告することが可能です。ただし、閾値内でログインが成功してしまった場合には正規のアクセスと変わらないため、気づくことができません。フィッシングなどにより、事前に正規の認証情報を奪取されている場合には、まさに正規のアクセスと変わりがないため、一般的には気づくことができません。このような正規のアクセスと変わりがない侵入に気づくためには、普段とは異なる条件に着目するアノマリー検知(異常検知)の観点が必要となります。例えば、国内にいるはずの従業員が連続して異なる海外のIPアドレスからアクセスしてくる、営業時間外の深夜や早朝に何度もアクセスしてくる、などが不審なアクセスと言えます。同様に正規のアクセスという観点では、信頼している他組織を経由したサプライチェーン攻撃も気づくことは難しいものと言えます。

・メール対策、Web対策をすり抜けた場合、また、直接アクセスによる侵入に気づけなかった場合、侵入を防ぐ最後の防衛線はエンドポイントにおけるマルウェア対策となります。利用者、もしくは攻撃者によって実行されたプログラムやスクリプトに対し、従来型のパターンマッチング、機械学習型検索や振る舞い検知などの技術で不正もしくは不審なものかどうかを判定します。ただし、エンドポイントのマルウェア対策については攻撃者も認識しているため、その時点では検出未対応のマルウェアを使用してくるのが常套手段となっています。また、「環境寄生」の戦略に則り、Windowsのリモートデスクトップ機能(RDP)や商用のペネトレーションツールである「Cobalt Strike」などの正規ツールを悪用し、遠隔操作を確立してくる場合もあります。これらの一般的なツールは多くの場合、マルウェア対策の検出対象外です。エンドポイントのマルウェア対策で検出できなかった場合、侵入後の内部活動の段階で、不審な活動に気づく必要があります。

「内部活動」における攻撃手法とその可視化

遠隔操作を確立した攻撃者は、二重脅迫のための情報窃取や、最終目的であるランサムウェアの実行を目指し、内部活動を行います。内部活動では環境寄生の戦略がより濃くなり、以下に挙げる攻撃手法の中で、より多くの正規ツールや機能の悪用が見られます。

権限奪取と認証情報窃取:

侵入した攻撃者にとって、攻撃の成否を決める重要な活動と言えるのが、管理者権限の奪取です。ネットワーク管理者の権限を奪取できれば、その後の活動が容易になります。オープンソースの管理者向けツールの中には、Windows上で使用したアカウントの認証情報を取得するためのツールが複数存在します。中でも、Mimikatzは最も攻撃者に悪用されているツールの1つと言えます。このようなツールと共に、場合によっては権限昇格の脆弱性を併用し、攻撃者は比較的容易に管理者の認証情報を窃取します。

情報の探索:

攻撃者は侵入したネットワークの情報を収集します。この際、攻撃者はWindowsのnetコマンドなども使用しますが、特にネットワークの情報が集約されているActive Directory(AD)の情報を取得するための管理者用ツールを悪用します。悪用されるツールとしては、AdFindなどのオープンソースツールの悪用を確認しています。

ADではネットワーク内のユーザーアカウントや端末から共有フォルダやグループポリシーなど、ほぼすべての情報をオブジェクトという単位で管理しています。これらの情報は言うまでもなく、攻撃者の内部活動にとって有用です。取得した情報から攻撃者はネットワークの規模や端末、サーバの台数、重要そうな情報の場所などを把握すると共に、法人組織名や侵入したネットワークからアクセス可能な他のネットワークまでを調べ、ランサムウェア攻撃を進めてきます。

横展開(水平移動):

攻撃者は遠隔操作を確立した端末やサーバから、ネットワーク内の他の端末やサーバに攻撃基盤を拡大します。この際、遠隔操作を確立するためのマルウェアやツールを対象サーバや端末に送り込み、遠隔で実行します。この際に、最も悪用が見られる正規ツールとして、マイクロソフトが提供する遠隔実行ツール「PsExec」があります。その他にも、WindowsのスケジュールタスクやRDP、グループポリシーなど正規の機能が悪用されます。またRCE(リモートコード実行)の脆弱性が悪用される場合もありますが、特に、2017年に存在が公になったSMBv1の脆弱性「MS17-010」の悪用がいまだに確認される場合があります。

データ持ち出し:

攻撃者は探索と横展開を経て遠隔操作を確立した端末やサーバ、ネットワーク内の共有フォルダから情報(ファイル)をコピーして収集し、外部に送出します。多くの場合、収集された大量のファイルはrarなどの一般的な圧縮ツールを使用して1つのファイルに圧縮されて送出されます。ランサムウェア攻撃の中では、通信先が正規サービスであると不正な活動とはみなしにくいことから、送出先として正規のクラウドストレージサービスが悪用される事例を確認しています。中でも特に、大容量ファイルの扱いで定評のあるMEGAと同サービスの正規ツールであるMegaSyncの悪用が目立っています。

防御回避(セキュリティソフトの無効化):

侵入直後からランサムウェア実行前までのいずれかの段階で、セキュリティソフトの無効化が行われる事例が目立っています。攻撃者にとっての最終目的であるランサムウェアは、ファイル暗号化などの活動が特徴的であり、明らかに不正な存在です。このため、従来型のパターンマッチングを始め、機械学習型検出や振る舞い検知、サンドボックスなどの技術により検知、警告される可能性が高いものです。攻撃者にとっては当然、ランサムウェアの実行を阻止される可能性を回避する必要があり、彼らにとっての最善の手法の1つがセキュリティソフトの無効化です。

実際にセキュリティソフトを無効化する手法としては、Process HackerやPC Hunterなどの管理者用ツールを悪用し、実行中のプロセスからセキュリティソフトのプロセスを特定し、強制終了を行います。またネットワーク管理者の権限奪取に成功している場合には、セキュリティソフト自体の正規アンインストーラによりアンインストールしてしまう手法もあります。このセキュリティソフトの強制終了やアンインストールを自動的かつ広範囲で行うために、標準のスケジュールタスクやグループポリシーといった正規の機能が悪用される場合があります。

ランサムウェア実行:

ランサムウェア攻撃の最終目的であり、攻撃者にとってのクライマックスがランサムウェアの実行です。現在のランサムウェア攻撃では、単純に横展開段階で遠隔操作を確立した端末やサーバ上でランサムウェアを実行するだけではありません。より広い範囲に深刻な被害を与えるため、探索段階で把握したネットワーク内の資産すべてにおいてランサムウェア実行を狙います。このような広範囲におけるランサムウェア実行を自動的に行うために、標準のスケジュールタスクやグループポリシーといった正規の機能が悪用されます。

このように、内部活動以降ではすべての段階でOS自体の機能や正規ツール、正規サービスの悪用が見られています。このような「環境寄生」戦略に基づいたランサムウェア攻撃に対処するには、明確に不正と判断される活動を検知するだけでは足りないことが分かります。明確に不正と断定できないがランサムウェア攻撃のような不正活動に繋がる可能性のある活動の証跡を、複数の技術により検知して可視化する必要があるということです。

法人ネットワークを脅かす攻撃に対する現在最善の防御=「多層防御」と「Detection and Response(DR)」

ここまで見てきたように、「環境寄生」の戦略に基づく現在の法人ネットワークを脅かす攻撃においては、明確に不正と断定できない活動が多くなっています。また、初期侵入から内部活動を経て目的達成に至る各段階、言い換えれば侵入経路からネットワーク内に至る各アタックサーフェスの拡大も続いています。このような状況下では、いわゆる「銀の弾丸」のような、これさえ行えば万全と言える対策はあり得ないことがご理解いただけるかと思います。現在の攻撃に対しては、各レイヤー、各アタックサーフェスにおいて複数の技術を活用して検知を行う取り組み、つまり「多層防御」が対策の前提になるといえます。また多層防御の位置づけも、不正と断定できる検知を元に「防御」を行うだけでなく、明確に不正とは断定できない検知も対象とするようになっています。

一般的にエンドポイントの防御を担う「EPP(Endpoint Protection Platform)」製品は、従来型のパターンマッチング技術により白黒を判定し、明確に不正と判断されるマルウェアを検知するものと思われているかもしれません。しかし、多くのEPP製品では「疑い」を検知対象とする対策技術も複数実装しています。例えば、一般に「振る舞い検知」と呼ばれる技術により、明確に不正とは断定できないが不正な活動につながる活動の「疑い」を検知、警告します。また、白黒を判断するだけと思われている従来型のパターンマッチング技術も「疑い」の検知に活用されるようになっています。例えば、上述のMimikatzのように、一般的なツールであっても攻撃者による悪用が多数確認されているツールは、従来型のパターンマッチング技術による検知を行うことによって、断定的な可視化が容易になります。

このように、エンドポイント上もしくはネットワーク上において、不正な活動と明確に不正と断定できないがランサムウェア攻撃に繋がる可能性のある活動の証跡を複数の検知技術を活用して可視化していくとともに、その可視化された証跡を元に分析を行い、実際の攻撃を見つけ出すことが必要です。このような取り組みは、「Detection and Response(DR)」と呼ばれ、現在の技術的対策の中でも特に注目されています。

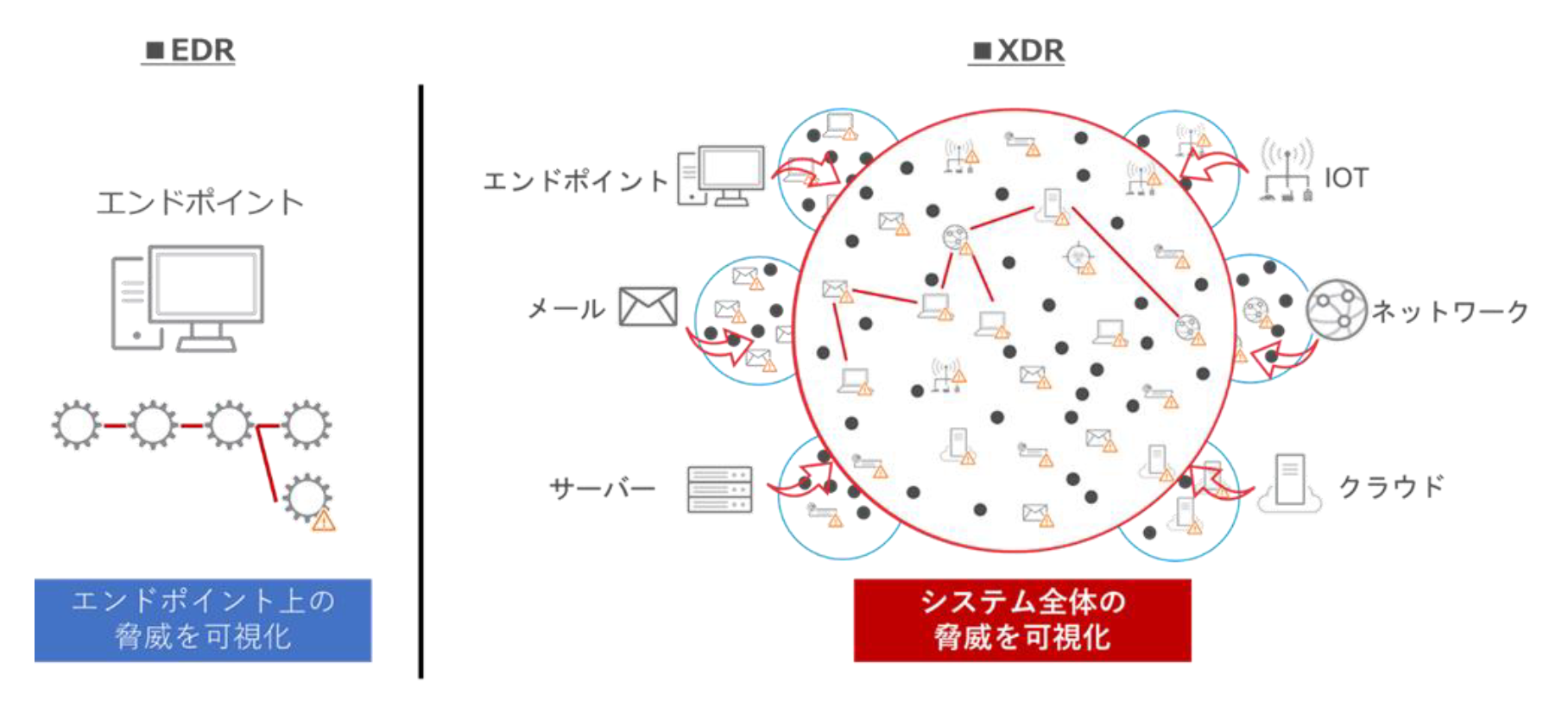

「DR」の取り組みでは、正・不正問わず活動の痕跡をテレメトリとして収集、分析して攻撃の存在を割り出します。「DR」の取り組みについて現在のセキュリティ製品を見渡すと、エンドポイントの検知を元にした「EDR(Endpoint Detection and Response)」やネットワーク上での検知を元にした「NDR(Network Detection and Response)」といったアタックサーフェスごとの取り組みが先行しているようです。しかしここまで示してきたように、初期侵入から内部活動、目的達成とアタックサーフェスが遷移していく現在の攻撃手法に対して一部における検知を切り出すだけでは、全体像の把握には不十分です。前提となる多層防御の取り組みを活かし、各アタックサーフェスにおける複数技術による検知を、横串で相関分析できる取り組みこそ、最善と言えます。

このような取り組みは「XDR(Extended Detection and Response)」と呼ばれ、その必要性に注目が集まってきています。もちろん、単純に検知対象のアタックサーフェスが増えるだけでは、多くの可能性の検知の中に真の攻撃の危険性が埋もれてしまう可能性が増えるだけです。XDRの取り組みの有効性を高めるには、本記事で言及したような攻撃手法のシナリオを分析にとりいれ、精度を高めることが重要です。例えば、トレンドマイクロのXDRではすべてのテレメトリからMITRE ATT&CKで整理された攻撃手法に当てはまるものを抽出します。その上で、これまでの脅威調査の知見とビッグデータによる機械学習により導き出した攻撃シナリオを検出する「検知モデル」によって、真に対応すべきイベントを抽出しています。

本記事では、現在の法人ネットワークを脅かす攻撃の代表としてランサムウェア攻撃の手法を取り上げ、現在の「環境寄生」戦略を元にした攻撃に対しては、正規ツールの悪用など明確に不正と断定できない活動を含めて多層防御の取り組みにより可視化することが必須であることを示しました。また、多層防御により複数のアタックサーフェスから不正な活動と不正と断定できない活動を問わず検知された証跡を収集、分析することで、脅威の全体像を把握し対応を行うことが可能であることも示しました。このように、現時点においてXDRは「最善」の技術的対策の取り組みということができます。今回は技術的対策にのみ対象を絞りましたが、そもそもネットワークをセキュアにする取り組みとしての「ゼロトラスト」の導入や、アタックサーフェスとそのリスクを把握して管理する取り組みなどを併せて行うことにより、さらにセキュリティを高めていくことができます。