Qu'est-ce qu'une cyberattaque ?

Brisez vos silos de sécurité et améliorez vos défenses grâce à la puissance d'une plateforme de cybersécurité unique.

Cyberattaque : définition

Une cyberattaque est une tentative intentionnelle et malveillante par une personne ou un groupe de violer les systèmes d’information d’organisations ou de personnes pour voler, perturber ou modifier des données. Étant donné que nous dépendons de plus en plus des technologies numériques de nos jours, les cyberattaques sont devenues l'une des menaces les plus importantes auxquelles les entreprises et les particuliers sont confrontés. Les cybercriminels font constamment évoluer leurs tactiques, exploitent les vulnérabilités des systèmes et s’adaptent aux dernières avancées technologiques. À mesure que les cyberattaques deviennent de plus en plus sophistiquées, il est essentiel de comprendre les types, méthodes et motivations derrière ces attaques pour maintenir un paysage numérique sécurisé et protéger les informations sensibles.

Pourquoi les cyberattaques se produisent-elles ?

Les cyberattaques se produisent pour diverses raisons, allant du gain financier aux agendas politiques. Voici quelques-unes des motivations les plus courantes :

Gain financier

De nombreux cybercriminels recherchent des récompenses monétaires en volant des informations sensibles telles que les informations de carte de crédit, les identifiants de connexion ou les informations de compte bancaire. Les attaques de ransomware, qui bloquent les utilisateurs de leurs systèmes jusqu'à ce qu'une rançon soit payée, sont particulièrement motivées financièrement.

Espionnage

Les attaques d'espionnage d'entreprise visent à voler des secrets commerciaux, des recherches et d'autres données sensibles pour obtenir un avantage concurrentiel. Ces attaques sont souvent dissimulées et peuvent passer inaperçues pendant de longues périodes.

Revengeance ou intention malveillante

Les anciens employés mécontents ou les personnes atteintes de vendetta peuvent mener des cyberattaques pour nuire à leur réputation ou perturber leurs opérations.

Désir de notoriété

Certains attaquants, souvent connus sous le nom de pirates « chapeau noir », mènent des cyberattaques pour mettre en valeur leurs compétences, gagner en crédibilité au sein de la communauté du piratage ou simplement créer du chaos.

Types de cyberattaques

Les cyberattaques se présentent sous de nombreuses formes, chacune utilisant différentes techniques et ciblant diverses vulnérabilités. Voici quelques-uns des types de cyberattaques les plus courants :

Attaques malveillantes

Logiciel malveillant qui est l'abréviation de logiciel malveillant et est conçu pour infiltrer, endommager ou obtenir un accès non autorisé aux systèmes informatiques. Dans la cybersécurité, les malware sont une menace persistante qui peut voler des informations sensibles et causer des dommages étendus aux utilisateurs et aux organisations. Comprendre les différentes formes et effets des malwares est essentiel pour développer une stratégie de cybersécurité complète.

Phishing et spear phishing

Le phishing est un type de cyber-attaque consistant en l'envoi de courriels génériques par des cybercriminels se faisant passer pour des personnes légitimes. Ces courriels contiennent des liens frauduleux qui permettent de voler les informations privées des utilisateurs. Les attaques par hameçonnage sont plus efficaces lorsque les utilisateurs n'en ont pas conscience.

Le spear phishing est l’une des formes de cyberattaques les plus dangereuses et ciblées. Contrairement aux attaques de phishing classiques, qui visent un large public dans l’espoir d'attraper des victimes peu méfiantes, le spear phishing est une forme d’attaque par phishing hautement personnalisée et ciblée, qui cible un utilisateur plutôt qu’un réseau.

Déni de service (DoS) et Déni de service distribué (DDoS)

Les attaques DoS et DDoS inondent un serveur de trafic, le submergeant et entraînant la perte d'accès des utilisateurs légitimes. Les attaques DDoS amplifient cela en utilisant plusieurs systèmes, souvent des botnets, pour cibler un seul serveur.

Attaques de l'homme au milieu (MitM)

Les attaques MitM interceptent et modifient les communications entre deux parties à leur insu. Les attaquants peuvent modifier des données ou capturer des informations sensibles, telles que les identifiants de connexion.

Injections SQL

L'injection SQL est une attaque qui manipule illégalement une base de données en injectant des instructions SQL (Structured Query Language) involontaires dans une application qui possède une base de données relationnelle (RDBMS). Il existe plusieurs types d'injection SQL en fonction de la méthode et de l'objectif, et du point de vue des cyberattaques, elles vont du vol d'informations à la falsification de données et à l'investigation des vulnérabilités.

Exploits zero-day

Les exploits zero-day ciblent les vulnérabilités inconnues dans les logiciels avant que les développeurs n'aient la possibilité d'émettre un correctif. Ces attaques sont particulièrement dangereuses, car il n'existe pas de défense immédiate.

Attaque de Ransomware

Le ransomware est un malware qui chiffre les fichiers importants sur le stockage local et sur le réseau, et demande une rançon pour déchiffrer les fichiers. Les pirates développent ce malware pour gagner de l'argent par extorsion numérique. Le ransomware est chiffré, de sorte qu’il est impossible de trouver la clé. Le seul moyen de récupérer les informations consiste à accéder à une sauvegarde. Le fonctionnement du ransomware cause particulièrement de dégâts. Les autres types de malwares détruisent ou volent les données, mais permettent de recourir à d'autres options de récupération. Avec le ransomware, en l'absence de sauvegardes, vous devez payer la rançon pour récupérer les données. Il arrive même qu’une entreprise paie la rançon et que l’attaquant n’envoie pas la clé de déchiffrement.

Attaques de chaîne d'approvisionnement

Supply Chain Attack est un type de cyberattaque qui cible des éléments moins sécurisés dans la chaîne d'approvisionnement d'une organisation plutôt que d'attaquer directement l'organisation. L’objectif est d’infiltrer le réseau ou les systèmes d’une organisation en compromettant un fournisseur tiers ou un partenaire qui a accès à ses données, logiciels ou infrastructures réseau.

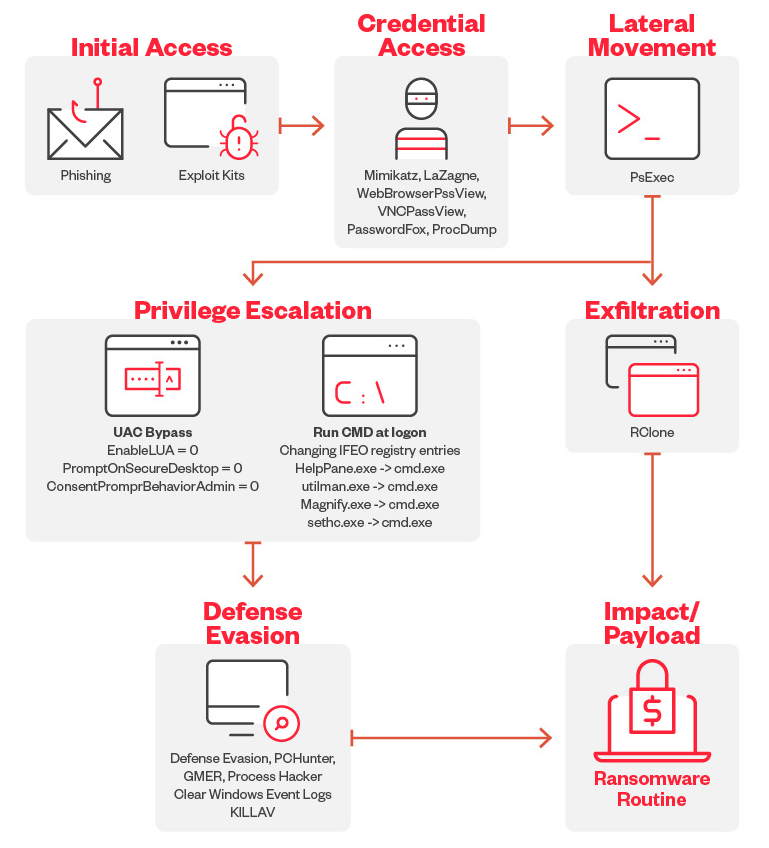

Phases de cyberattaques - Exemple

Nous explorerons les différentes phases d'une cyberattaque en examinant comment 8Base, un groupe de ransomware bien connu, exécute ses attaques. De l'infiltration initiale au chiffrement et à l'extorsion des données, nous décomposerons chaque étape de leurs tactiques de ransomware.

Accès initial

Le ransomware 8Base utilise principalement des escroqueries par phishing pour l’accès initial.

Accès aux informations d'identification

8Base utilisent MIMIKATZ, LaZagne, WebBrowserPassView, VNCPassView, PasswordFox et ProcDump pour récupérer les mots de passe et les identifiants sur les machines de leurs victimes.

Évasion de la défense

Pour son évasion de défense, le ransomware 8Base supprime et exécute un fichier batch nommé defoff.bat (détecté comme KILLAV) pour désactiver les composants de Windows Defender. Le ransomware 8Base utilise également des codes d'ordure, supprime les copies d'ombre, contourne Cuckoo Sandbox, efface les journaux d'événements Windows, désactive les pare-feu et utilise SmokeLoader pour déchiffrer et fournir la charge utile.

Mouvement latéral

Pour les mouvements latéraux, il a été observé que les opérateurs de ransomware 8Base utilisent PsExec pour déployer le fichier batch ainsi que le fichier binaire du ransomware

Remontée des privilèges

8Base ont modifié certaines entrées de registre pour contourner le contrôle d'accès utilisateur (UAC). Ils ont également modifié les clés de registre IFEO pour joindre cmd.exe aux programmes d'accessibilité accessibles depuis l'écran de verrouillage.

Exfiltration

Les acteurs malveillants à l'origine du ransomware 8Base ont été détectés à l'aide de l'outil tiers et du service Web RClone pour exfiltrer les informations volées.

Impact

Le ransomware 8Base utilise l’algorithme AES-256 pour chiffrer les fichiers cibles, puis chiffre chaque clé de chiffrement à l’aide de RSA-1024 avec une clé publique codée en dur. La clé chiffrée est ensuite ajoutée à la fin de chaque fichier chiffré. Il possède une configuration intégrée (déchiffrée pendant l'exécution) qui contient les extensions de fichier, les noms de fichier et les dossiers à éviter.

Méthodes et tactiques utilisées dans les cyberattaques

Les cybercriminels utilisent un éventail de techniques pour lancer des attaques et éviter la détection :

Ingénierie sociale

- Avec l'ingénierie sociale, les attaquants manipulent les individus pour qu'ils divulguent des informations sensibles, souvent en se faisant passer pour des sources fiables ou en utilisant des tactiques de peur.

Exploiter les vulnérabilités logicielles

Les cybercriminels exploitent les vulnérabilités logicielles non corrigées pour obtenir un accès non autorisé aux systèmes.

Attaques de phishing

- De nombreuses attaques de phishing réussissent en raison d’erreurs de l’utilisateur, telles que des mots de passe faibles, le partage accidentel de données ou la chute pour des tentatives de phishing.

Ces tactiques aident les attaquants à s'implanter dans les systèmes et à accéder à des données sensibles, souvent sans détection immédiate.

Vecteurs clés des cyberattaques

Dans cette section, nous examinerons deux des principaux vecteurs d'attaque initiaux pour aider les directeurs de la sécurité du renseignement (CISO) et les responsables de la sécurité à renforcer leur stratégie de sécurité ASRM et à réduire les cyber-risques.

L'email reste l'un des vecteurs d'attaque initiaux les plus courants pour les cybercriminels en raison de sa facilité de manipulation. En 2023, 73,8 milliards de menaces sur plus de 161 milliards au total bloquées par Trend étaient basées sur des emails. Les dépenses liées à ces attaques augmentent également ; selon le Rapport sur le coût d’une violation de données 2024 d’IBM, le phishing coûte aux entreprises 4,88 millions USD par an en moyenne.

Applications Web

Les attaques XSS ( Cross-site scripting) tirent parti des failles de codage sur les sites Web ou les applications Web pour générer des commentaires des utilisateurs. Il n'est pas étonnant que XSS reste un pilier des 10 principaux risques liés à la sécurité des applications Web dans l'Open Web Application Security Project (OWASP), une vulnérabilité XSS grave dans Ivory Search, un plug-in de recherche WordPress, a laissé 60 000 sites Web ouverts à l'injection de code malveillant. Avec le travail à distance et le passage aux services cloud qui ont entraîné une explosion de sites Web et d'applications, les entreprises doivent renforcer leur défense contre ce vecteur d'attaque initial.

Initié

Un rapport mondial du Ponemon Institute de 2022 a révélé que le temps nécessaire pour contenir une menace interne est passé de 77 à 85 jours, ce qui pousse les organisations à dépenser le plus pour le confinement. De plus, les incidents qui ont mis plus de 90 jours à contenir coûtent en moyenne 17,19 millions USD sur une base annualisée. Que l'initié soit simplement accidentel, négligent ou malveillant, le prix à payer reste élevé.

- Découvrez plus d'informations sur 7 vecteurs de cyberattaque courants pour consulter le Guide complet sur la protection des sept vecteurs d'attaque par Jon Clay, vice-président de Threat Intelligence chez Trend Micro, où il passe en revue sept vecteurs d'attaque initiaux clés et fournit des conseils de sécurité proactifs pour vous aider à réduire les cyber-risques sur toute la surface d'attaque.

Impact des cyberattaques sur les organisations

Les cyberattaques peuvent avoir un impact grave sur les entreprises, entraînant des temps d'arrêt, des pertes de données et des pertes financières. Certains des effets les plus importants comprennent :

Perturbations opérationnelles

Les attaques par malware ou déni de service (DoS) peuvent provoquer des pannes de serveur et de système, interrompant les services et entraînant des revers financiers. Selon le Rapport sur le coût d’une violation de données 2024, la violation de données moyenne coûte désormais 4,45 millions USD dans le monde, reflétant le prix élevé de ces interruptions.

Compromission des données

Les attaques par injection SQL permettent aux pirates informatiques d'altérer, de supprimer ou de voler des données critiques dans les bases de données de l'entreprise, ce qui peut nuire aux opérations commerciales et à la confiance des clients.

Fraude financière

Les attaques de phishing incitent les employés à transférer des fonds ou à partager des informations confidentielles, ce qui entraîne des pertes financières directes et expose les organisations à des risques futurs.

Paiements de rançon

Les attaques de ransomware verrouillent les systèmes essentiels jusqu'à ce qu'une rançon soit payée. En 2024, le paiement moyen des ransomware a été signalé à près de 1 million USD, soulignant la pression financière que ces attaques exercent sur les entreprises affectées.

Chaque cyberattaque peut avoir des impacts durables qui nécessitent des ressources considérables pour la détection, la réponse et la récupération, ce qui augmente le coût total d'une violation.

Comment prévenir une cyberattaque

Formation et sensibilisation des employés

L'ingénierie sociale restant un point d'entrée commun pour les attaquants, une formation régulière fournit aux employés les connaissances nécessaires pour reconnaître les emails de phishing, éviter les pièges d'ingénierie sociale et suivre les meilleures pratiques pour protéger les données sensibles. La formation du personnel à ces tactiques réduit la probabilité d'attaques réussies.

Gestion de la surface d'attaque

La gestion de la surface d'attaque (ASM) implique l'identification et la surveillance de tous les points externes où un attaquant pourrait entrer dans un système. L'évaluation et la réduction régulières de ces points, tels que les ports réseau exposés, les applications non corrigées et les serveurs mal configurés, contribuent à réduire les vulnérabilités. Une stratégie ASM efficace aide les organisations à combler les lacunes potentielles que les attaquants pourraient exploiter.

Plateformes de sécurité des données

Les plateformes de sécurité des données assurent une supervision complète de l’accès aux données et du mouvement dans les systèmes d’une organisation. Ces plateformes aident à prévenir les accès non autorisés en suivant les données sensibles, en identifiant les violations potentielles et en appliquant des politiques de protection des données. En centralisant la gestion de la sécurité des données, les entreprises peuvent améliorer la visibilité des données et la résilience globale aux cybermenaces.

Gestion des identités et des accès (IAM)

Les solutions IAM sont essentielles pour contrôler l'accès des utilisateurs aux systèmes et aux données. Avec IAM, les organisations peuvent mettre en œuvre un accès basé sur les rôles, garantissant que les employés n'ont accès qu'aux informations nécessaires à leurs fonctions professionnelles. Les outils IAM prennent également en charge la vérification et la surveillance des identités, en empêchant tout accès non autorisé et en minimisant les dommages potentiels causés par les comptes compromis.

Audits de sécurité et tests d'intrusion réguliers

Des audits de sécurité et des tests de pénétration de routine aident les organisations à identifier et à atténuer les vulnérabilités de manière proactive. En testant activement les défenses et en validant les mesures de sécurité, les entreprises peuvent renforcer leur résilience face aux menaces émergentes et éviter les vecteurs d'attaque courants.

Politiques de mot de passe robustes et authentification multifacteur

La mise en œuvre de stratégies de mot de passe robustes et l’application de l’authentification multifacteur (AMF) peuvent réduire considérablement le risque d’accès non autorisé.

Comment détecter une cyberattaque

Gestion des informations et des événements de sécurité (SIEM)

Les systèmes SIEM collectent et analysent des données provenant de différentes sources dans l'environnement IT d'une organisation pour détecter les activités suspectes. En centralisant les journaux et en corrélant les événements de sécurité, le SIEM fournit des informations en temps réel sur les menaces potentielles et permet aux équipes d'identifier les modèles inhabituels qui peuvent indiquer une attaque.

Endpoint Detection and Response (EDR)

Les outils EDR surveillent les endpoints, tels que les ordinateurs et les appareils mobiles, pour détecter tout comportement anormal. Ils analysent en permanence les signes d'intrusion, tels que les accès non autorisés ou les malware, et peuvent répondre aux menaces en isolant les endpoints infectés. Les solutions EDR aident à détecter les attaques rapidement, en limitant la portée et l'impact d'une violation.

Détection des anomalies

La détection des anomalies implique l’identification des comportements qui s’écartent d’une référence établie. En suivant des mesures telles que le trafic réseau ou le comportement des utilisateurs, les outils de détection des anomalies peuvent signaler des activités irrégulières, telles que des tentatives d'accès non autorisées ou des transferts de données soudains, qui peuvent signaler une cyberattaque en cours.

Pots de miel

Les Honeypots sont des systèmes ou des fichiers qui imitent des actifs précieux pour attirer les attaquants. Lorsque les attaquants interagissent avec un foyer, ils révèlent leur présence, leurs tactiques et leurs intentions sans affecter les données ou les systèmes réels. Les Honeypots aident à détecter les attaques rapidement tout en fournissant des renseignements précieux sur les méthodes des attaquants.

Veille sur les menaces

La veille sur les menaces consiste à collecter des informations sur les menaces et vulnérabilités connues auprès de sources externes pour anticiper les attaques potentielles. Ces renseignements sont intégrés aux systèmes de sécurité pour détecter de manière proactive les indicateurs de compromission. La veille sur les menaces fournit une couche stratégique de détection, alertant les équipes des menaces actives ciblant des organisations ou des secteurs similaires.

Chasse aux menaces

La chasse aux menaces est une approche proactive pour identifier les menaces cachées au sein du réseau d’une organisation. Des analystes de sécurité qualifiés recherchent des preuves d'activité malveillante qui peuvent avoir échappé aux défenses automatisées. En recherchant activement les indicateurs de compromission, les équipes de chasse aux menaces peuvent détecter les attaques sophistiquées avant qu'elles ne s'intensifient.

Comment réagir face à une cyberattaque

Plan de réponse aux incidents

Un plan de réponse aux incidents bien défini est la pierre angulaire d’une atténuation efficace des attaques. Ce plan décrit les étapes essentielles à suivre immédiatement après la détection d'une cyberattaque, notamment la désignation des rôles clés, la notification aux parties prenantes et l'isolation des systèmes affectés. L'objectif est de minimiser les dommages en contenant rapidement la menace, en assurant une réponse coordonnée entre toutes les équipes et en définissant des actions claires pour protéger les actifs critiques.

Orchestration, automatisation et réponse de sécurité :

Les plateformes SOAR rationalisent les processus de réponse en intégrant des outils de sécurité et en automatisant les tâches répétitives. En cas d'attaque, SOAR peut lancer automatiquement des actions telles que l'isolation des systèmes infectés, le blocage des adresses IP malveillantes ou le déploiement de correctifs. En automatisant les flux de travail, SOAR réduit le temps de réponse, permettant aux équipes de sécurité de traiter rapidement les menaces et de se concentrer sur des tâches complexes et prioritaires.

Extended Detection and Response (XDR)

XDR fournit une approche unifiée pour détecter et répondre aux menaces sur plusieurs couches de l’environnement d’une organisation, y compris les endpoints, les réseaux et l’infrastructure cloud. Dans une cyberattaque, XDR agrège et analyse les données de toutes les sources pour offrir une vue complète de l'origine, de la portée et de l'impact de la menace. Cette visibilité permet aux équipes de sécurité de réagir avec des actions ciblées, en contenant l'attaque plus efficacement et en empêchant sa propagation dans les systèmes.

Documenter et analyser l’incident

Une fois l'incident résolu, il est important de créer une documentation détaillée qui aide l'organisation à comprendre comment l'attaque s'est déroulée, ce qui s'est bien passé et à identifier les failles de sécurité. Cette analyse post-incident peut également vous aider à améliorer votre plan de réponse aux incidents, car les leçons apprises peuvent améliorer vos stratégies de réponse, procédures et autres détails qui peuvent manquer auparavant.

Hacktivisme

Le piratage fait référence aux attaques cybercriminelles qui impliquent souvent de pénétrer dans des systèmes à des fins politiquement ou socialement motivées, généralement pour faire une déclaration à l’appui d’une cause ou contre des gouvernements ou des organisations.

Dérivé de la combinaison des mots « piratage » et « militantisme », le terme « piratage » a été inventé pour la première fois en 1996 par Omega, un membre du collectif de pirates informatiques Cult of the Dead Cow.

Ce qui motive les hacktivistes

Par le passé, les actions de piratage étaient assimilées à des graffitis numériques symboliques. De nos jours, les groupes de pirates ressemblent à des gangs urbains. Auparavant composés de personnes peu qualifiées, ces groupes ont évolué en équipes de compétences moyennes à élevées, souvent de taille plus petite, mais beaucoup plus compétentes. L'augmentation des compétences a directement augmenté les risques posés aux organisations.

Les groupes Hacktivist sont définis par des croyances politiques distinctes reflétées à la fois dans la nature de leurs attaques et de leurs cibles. Contrairement aux cybercriminels, les pirates informatiques ne cherchent généralement pas à obtenir un gain financier, bien que nous ayons observé des chevauchements avec la cybercriminalité. Dans la plupart des cas, ces groupes se concentrent sur l’avancement de leurs programmes politiques, qui varient en transparence. De manière générale, leurs motivations peuvent être classées en quatre groupes distincts : idéologique, politique, nationaliste et opportuniste. Alors que certains groupes s’alignent strictement sur une catégorie, d’autres poursuivent plusieurs ordres du jour, souvent avec une priorité principale complétée par des causes secondaires.

Informations connexes sur les cyberattaques

IA contre IA : DeepFakes et eKYC

Cette analyse étudie les risques de sécurité des systèmes eKYC en lien avec les attaques de contrefaçon profonde, en soulignant les diverses stratégies employées par les cybercriminels pour contourner les mesures de sécurité eKYC.

Cyber-considérations pour les organisations en période de conflit

Cet article fournit un aperçu complet des ajustements et stratégies nécessaires que les RSSI doivent mettre en œuvre pour protéger les actifs de leur organisation, maintenir la continuité des activités et maintenir la confiance du public dans les situations de conflit.

Solution Vision One Platform de Trend Micro

Une plateforme unique peut vous aider à arrêter les adversaires plus rapidement et à contrôler vos cyber-risques. Gérez la sécurité de manière globale grâce à des fonctionnalités complètes de prévention, de détection et de réponse alimentées par l’IA, ainsi qu’une recherche et une veille leaders sur les menaces.

Trend Vision One soutient les environnements IT hybrides diversifiées, automatise et orchestre les flux de travail, et fournit des services d’experts en cybersécurité. Vous pouvez ainsi simplifier et faire converger vos opérations de sécurité.

Recherches associées