La sécurité de la GenAI simplifiée

Adoptez les outils d’IA générative en toute confiance pour libérer la valeur commerciale. Contrôlez l’utilisation de l’IA, prévenez la fuite des données, atténuez les risques de manipulation et sécurisez le parcours d'accès utilisateur grâce à une évaluation continue des risques.

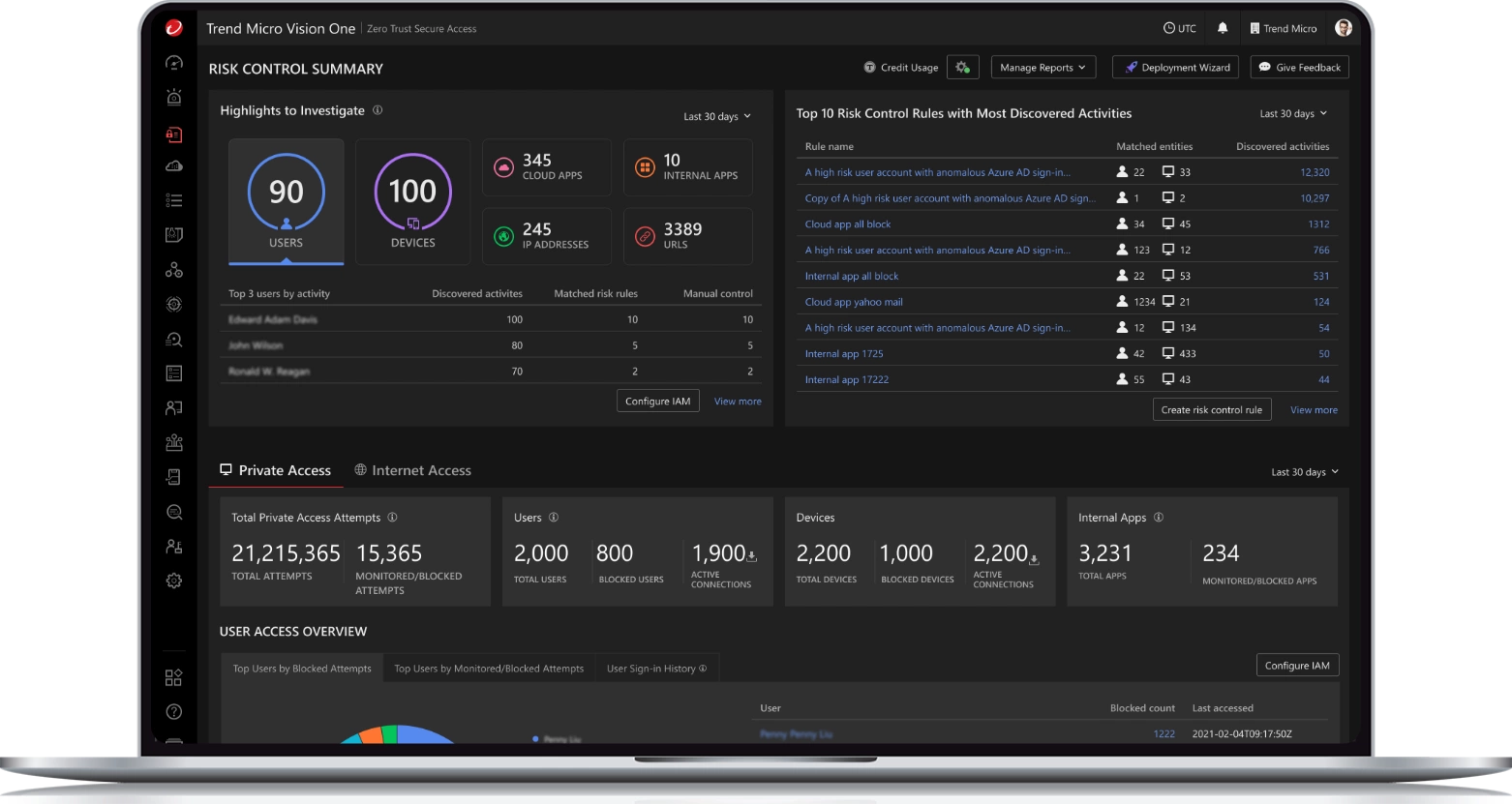

Appliquez le contrôle d'accès

Les entreprises utilisent des applications SaaS accessibles sur Internet. Recevez des informations en temps réel, identifiez les risques et mettez en place le contrôle d'accès du moindre privilège pour les applications sanctionnées et non sanctionnées, afin de protéger les données sensibles.

Sécuriser le travail en tout lieu

Adaptez le modèle de travail en tout lieu en connectant le personnel virtuel de manière sécurisée à des applications privées. Remplacez les VPN existants avec le moindre privilège et un contrôle des accès « juste à temps » pour gérer efficacement les ressources de l’entreprise.

Sécuriser votre parcours Zero Trust en renforçant le contrôle d'accès aux éléments suivants :

Services de GenAI

Les organisations doivent adopter l’IA générative en toute confiance pour libérer la valeur commerciale.

- Augmentez votre visibilité et appliquez une règle basée sur les risques en continu pour contrôler l’utilisation des services d’IA

- Inspectez les invites/réponses des services de GenAI pour éviter une fuite potentielle des données et une réponse imprévue

- Lancez une détection de l’injection d’invites avancée pour atténuer les risques de manipulation potentielle des services de GenAI

Applications Internet

Les entreprises sont toujours plus nombreuses à utiliser des applications SaaS accessibles sur Internet.

- Obtenez des informations en temps réel sur les données sensibles traitées et stockées dans les applications SaaS

- Identifiez les risques et appliquez le contrôle des accès pour les applications sanctionnées et non sanctionnées

- Mettez en place un accès basé sur la confiance et sur le moindre privilège pour Internet

Applications Cloud

La transformation digitale incite à la migration d’applications vers des environnements cloud publics.

- Réduisez les risques d'accès non autorisé pour les données et les informations stratégiques

- Offrez un accès sécurisé aux applications SaaS, en vérifiant les violations de politique et les risques pour la sécurité

- Surveillez l’activité des applications et préservez la sécurité avec une évaluation des risques en continu

Ressources stratégiques pour l’entreprise

Le travail hybride est devenu une réalité dans la plupart des d’entreprises.

- Connectez vos collaborateurs distants à vos applications privées et aux ressources de l’entreprise, en toute sécurité

- Déployez une alternative à votre VPN existant et aux outils fastidieux de bureau virtuel

- Introduisez le contrôle des accès avec le moindre privilège et un accès juste à temps

Découvrez des informations. Appliquez un contrôle. Réduisez les risques.

Plateforme cloud native

Intégrez la gestion de l'exposition aux cyber-risques (CREM), la détection et la réponse étendues (XDR) et l’accès sécurisé (ZTSA) dans une plateforme cloud native. Enrichissez le risque adaptatif continu et l’évaluation de la confiance pour renforcer les architectures Zero Trust qui soutiennent les objectifs professionnels. Éliminez la confiance inhérente accordée auparavant aux utilisateurs et appareils non vérifiés.

Bénéficiez d’une visibilité sur tous les comportements des utilisateurs et des appareils.

Évaluation des risques en continu

L’évaluation ponctuelle des risques d’une ressource donne un faux sentiment de sécurité. Analysez les facteurs de menaces liées à l’identité, aux appareils et aux applications en mettant en place l’évaluation des risques continue alimentée par CREM. Modifiez l’accès à des ressources spécifiques selon l'augmentation ou la diminution des risques. Rassemblez et mettez en corrélation les données de télémétrie pour automatiser les décisions grâce à Trend Threat Research and Intelligence.

Fonctionnalités d’accès sécurisé complètes

Activez le contrôle des accès, les données en temps réel et les fonctionnalités de protection contre les menaces dans votre réseau, sur le Web, dans le cloud, dans les applications privées, sur les appareils et auprès des utilisateurs, le tout depuis votre plateforme Trend Vision One™. Utilisez les fonctionnalités avancées de Secure Access, notamment Trend Micro™ Zero Trust Secure Access – Private Access, Internet Access et AI Service Access.

Partie native de votre stratégie Zero Trust

Dans le cadre de la plateforme Trend Vision One™ , utilisez notre intégration native pour alimenter la télémétrie et donner un contexte à vos opérations XDR. Découvrez et hiérarchisez les risques pour améliorer la prise de décision avec Trend Micro™ Zero Trust Risk Insights.

Sécuriser le parcours vers l’IA

- Obtenez de la visibilité et contrôlez l’utilisation de l’application d’IA

- Appliquez une règle d'accès basée sur les risques en continu

- Détectez les attaques par injection d’invite afin de protéger le parcours d'accès de l’utilisateur

- Inspectez les invites/réponses des services de GenAI pour éviter une fuite potentielle des données

Utilisez l’évaluation des risques en continu

- Mettez en place la micro-segmentation pour des ressources spécifiques

- Réagissez rapidement aux menaces grâce à un contrôle des accès dynamique, alimenté par des évaluations des risques en continu

- Appliquez un accès avec le moindre privilège

- Soutenez le travail en tout lieu

Un composant natif de votre stratégie XDR

Fournie dans le cadre de la plateforme Trend Micro Vision One™, cette intégration permet d'apporter des indicateurs et des éléments de contexte aux opérations XDR. Elle révèle et hiérarchise ainsi les risques, afin d'améliorer le décisionnel avec Zero Trust Risk Insights.

REJOIGNEZ PLUS DE 500 000 CLIENTS DANS LE MONDE ENTIER

Démarrer avec Secure Access