Qu’est-ce que le phishing ?

Neutralisez davantage de menaces avec Trend Micro Email Security, la protection intégrale de vos messages

Définition de phishing

Le phishing est un type de cyber-attaque consistant en l'envoi de courriels génériques par des cybercriminels se faisant passer pour des personnes légitimes. Ces courriels contiennent des liens frauduleux qui permettent de voler les informations privées des utilisateurs. Les attaques par hameçonnage sont plus efficaces lorsque les utilisateurs n'en ont pas conscience.

Le phishing est une méthode d’attaque qui existe depuis le milieu des années 1990. Elle a vu le jour lorsqu’un groupe de jeunes a conçu une fonctionnalité de salle de chat sur AOL dans laquelle ils se faisaient passer pour des administrateurs d’AOL. Ils volaient des numéros de carte de crédit à d'autres utilisateurs pour s’assurer qu’ils bénéficieraient toujours d’un accès gratuit à AOL.

La « salle de chat pour les nouveaux membres » d’AOL était conçue pour les utilisateurs qui avaient besoin d’une assistance pour l’accès au site. Les pirates informatiques ont créé ce qui semblait des pseudonymes valides d’administrateurs d’AOL tels que « BillingAccounting » (ComptabilitéFacturation) et informaient les utilisateurs de l’existence de problèmes avec leur compte.

L’utilisateur devait fournir un numéro de carte de crédit pour résoudre les problèmes. Les criminels utilisaient ensuite ce numéro pour payer leur propre abonnement. Le terme de « phishing » a été conçu pour décrire cette attaque et d'autres semblables, mais il est désormais principalement associé aux arnaques par email. Les escroqueries par phishing continuent abondamment à ce jour. Selon le Rapport d’enquête sur les compromissions de données en 2021 Verizon, 36 % des violations étaient liées au phishing.

Étant donné que le phishing repose essentiellement sur l’ingénierie sociale, il est primordial que l’ensemble des utilisateurs comprenne comment les assaillants exploitent la nature humaine. Tout d'abord, l'ingénierie sociale est une arnaque utilisée par les pirates pour convaincre les utilisateurs de faire quelque chose qu'ils ne feraient pas en temps normal.

L'ingénierie sociale peut être aussi simple qu'une personne aux mains pleines qui demande à ce qu'on lui ouvre une porte. De même, une attaque d’ingénierie sociale peut commencer de cette manière : une personne fait tomber une clé USB portant l’inscription « Photos de famille » dans un parking. La clé USB peut contenir un malware qui s’installe sur l’ordinateur, compromettant la sécurité dans une certaine mesure. On connaît cette méthode sous le nom de « baiting » (appâtage).

Le terme de phishing désigné principalement les attaques génériques par email. Il se produit lorsqu’un attaquant envoie des emails à un maximum d'adresses, à l’aide de services courants tels que PayPal ou Bank of America.

L'email indique que le compte est compromis et vous invite à cliquer sur un lien pour vérifier que le compte est légitime. En général, le lien effectuera une ou deux choses, ou les deux :

- Il peut vous diriger vers un site web malveillant qui ressemble au site authentique, par exemple, « www.PayPals.com » au lieu de « www.PayPal.com ». Vous remarquerez la lettre « s » supplémentaire dans la première URL. Une fois que vous accédez au site web malveillant, le pirate peut capturer votre ID d’utilisateur et votre mot de passe lorsque vous tentez de vous connecter.

Le pirate informatique a alors accès à votre compte bancaire et peut transférer de l’argent. Mais il y a un deuxième avantage possible. Le pirate peut désormais avoir un mot de passe à utiliser pour vos autres comptes, comme Amazon ou eBay. - Il peut infecter votre ordinateur avec des logiciels malveillants téléchargés, nommés malware. Une fois installé, le logiciel peut être utilisé pour de futures attaques. Le malware peut être un enregistreur de frappe qui capture les identifiants ou numéros de carte de crédit, ou il peut s'agit d’un ransomware qui chiffre le contenu du disque dur et ne le libère que si vous versez une rançon, généralement en Bitcoins.

Il est alors possible que le pirate utilise l’ordinateur infecté pour miner des bitcoins. Cette activité peut être effectuée lorsque vous n’êtes pas sur votre ordinateur, ou le malware peut bloquer une partie des capacités du processeur en permanence. Le pirate peut à présent miner des Bitcoins. Votre ordinateur fonctionne généralement plus lentement.

Le phishing a évolué au fil des ans pour inclure des attaques visant différents types de données. En plus de l’argent, les attaques peuvent cibler des données sensibles ou des photos.

Attaques de phishing

Une attaque de phishing est une mesure ou un ensemble des mesures que prend un pirate informatique pour vous exploiter. Le phishing par email est souvent facile à détecter en raison d’erreurs de grammaire et/ou d’orthographe. Cependant, les attaquants sont de plus en plus sophistiqués techniquement. Les nouvelles attaques se concentrent sur l’exploitation des émotions humaines pour vous pousser à agir : peur, indignation et curiosité.

L’attaque contre RSA en 2011 visait simplement quatre personnes de l’organisation. L’email en lui-même n’était pas très sophistiqué, mais il s’est avéré fructueux, car il ciblait les bonnes personnes. L’email, intitulé « 2011 Recruitment plan.xls », était conçu pour éveiller l’intérêt de ces personnes, et n’aurait pas forcément intéressé d'autres membres de l’organisation.

Types de phishing

Il existe plusieurs types différents d’attaques de phishing. Il s'agit notamment de l'attaque classique par email, des attaques sur les réseaux sociaux et des attaques à des mots-valises comme le smishing et le vishing.

Phishing

Phishing implique que des pirates envoient des e-mails de masse qui semblent provenir de sources légitimes, telles que des banques ou des services en ligne. L’objectif est d’inciter les destinataires à cliquer sur des liens qui mènent à de faux sites Web où ils sont invités à saisir des informations personnelles telles que des mots de passe ou des numéros de carte de crédit.

Spear Phishing

Spear phishing est une forme ciblée de phishing visant des individus ou des organisations spécifiques. Les pirates informatiques personnalisent les messages en utilisant des informations sur la cible pour augmenter la crédibilité, ce qui rend plus probable que la victime s’engage et fournisse des données sensibles.

Whaling

Whaling cible les cadres supérieurs ou les décideurs au sein d’organisations, telles que les PDG ou les directeurs financiers. Ces attaques impliquent souvent des messages personnalisés qui semblent être liés aux opérations commerciales, dans le but d’accéder à des données d’entreprise sensibles ou à des informations financières.

Phishing interne

interne se produit lorsque des pirates informatiques compromettent le compte de messagerie d’un employé et l’utilisent pour envoyer des messages de phishing au sein de l’organisation. Ces e-mails semblent dignes de confiance, car ils proviennent d’une source interne connue, ce qui permet d’inciter plus facilement les destinataires à révéler des informations confidentielles.

Vishing

Vishing, ou hameçonnage vocal, implique des attaquants se faisant passer pour des entités de confiance par téléphone. Les escrocs peuvent prétendre provenir d’une banque ou d’une agence gouvernementale, tentant de convaincre la victime de révéler des informations sensibles telles que des numéros de sécurité sociale ou des détails de compte.

Smishing

Smishing utilise des SMS (messages texte) pour piéger les victimes. Les attaquants peuvent envoyer de fausses alertes de la part de banques, de sociétés de livraison ou d’agences gouvernementales, incitant les destinataires à cliquer sur un lien ou à répondre avec des informations personnelles.

Phishing sur les réseaux sociaux

Dans le phishing sur les réseaux sociaux, les pirates informatiques créeront de faux profils ou compromettront des comptes légitimes pour atteindre les victimes. Ils envoient des messages ou publient des liens qui mènent à des sites de phishing ou demandent des informations personnelles sous couvert d’amitié ou d’intérêt commercial.

Pharming

Pharming redirige les utilisateurs des sites Web légitimes vers des sites frauduleux à leur insu. En corrompant les paramètres DNS ou en infectant les appareils, les pirates informatiques peuvent rediriger silencieusement les utilisateurs vers des sites de phishing qui collectent des identifiants de connexion et d’autres informations personnelles.

Exemples de phishing

Nous avons observé une campagne de phishing appelée Heatstroke, basée sur une variable trouvée dans leur code de kit de phishing. Il montre à quel point les techniques de phishing ont évolué grâce à l’utilisation de techniques plus sophistiquées telles que la stéganographie.

La façon dont les opérateurs de Heatstroke effectuent des recherches sur leurs victimes potentielles est notable. Ils visent les adresses e-mail privées de leur victime, qu’ils ont probablement collectées à partir de la propre liste d’adresses de la victime, qui comprend également les responsables et les employés du secteur technologique. Les adresses e-mail privées sont plus susceptibles d'être hébergées sur des services de messagerie gratuits avec une sécurité laxiste et un filtrage des spams. Ces comptes de messagerie gratuits pourraient donc servir de meilleurs points de départ pour que les attaquants puissent reconnaitre et recueillir des informations sur leurs cibles par rapport aux emails professionnels, qui sont généralement plus sécurisés.

Les informations d'identification volées sont envoyées à une adresse e-mail à l'aide de la stéganographie (masquage ou intégration de données dans une image). Au cours de nos recherches, nous avons pu capturer deux kits de phishing similaires, l’un pour les utilisateurs Amazon et le second pour le vol d’identifiants PayPal.

Les tactiques et techniques des deux kits étaient similaires, du site Web hébergeant le kit de phishing et du type d’informations qu’ils ont volées aux techniques de masquage utilisées. Les deux kits semblent également se terminer dans la même phase de vérification utilisateur. Ces similitudes peuvent signifier qu’elles ont la même origine. La similarité pourrait également être étayée par le calendrier et la portée des attaques qui ont utilisé ces kits, car ils ont été livrés à la même victime.

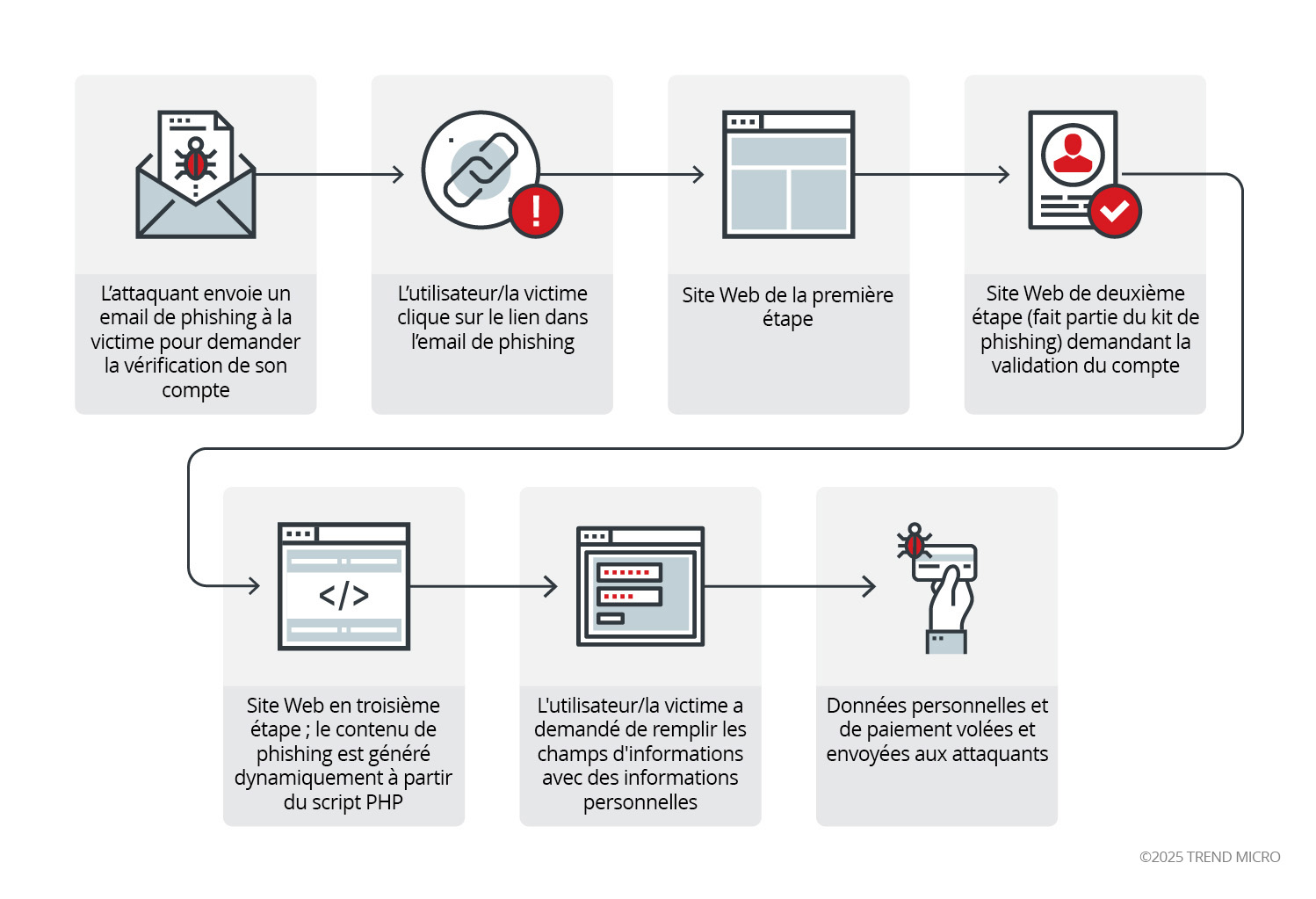

Figure 1. Chaîne d’infection de l’attaque de phishing de Heatstroke ; notez que la chaîne d’infection peut changer en fonction des propriétés de l’utilisateur/du comportement

Cliquez ici pour en savoir plus sur cette attaque de phishing en plusieurs étapes

Comment évitez-vous le phishing ?

Il existe des choses très spécifiques que vous pouvez faire en tant que particulier pour vous protéger :

- activer l’authentification à double facteur (2FA) sur tous les comptes qualifiés ;

- utiliser des programmes antimalware ;

- utiliser des pare-feu ;

- se méfier des fenêtres contextuelles (pop-ups) et des fenêtres affichées à l’arrière-plan (pop-unders) ;

- se méfier des pièces jointes aux emails de sources connues ou inconnues ;

- se méfier des textos ou des messages instantanés de sources connues ou inconnues demandant de cliquer sur un lien vers une certaine destination ou qui aboutit sur une demande de données à caractère personnel ;

- ne pas dévoiler de données à caractère personnel.

En tant qu’organisation, en plus des recommandations susmentionnées, vous devez :

- filtrer les emails de phishing et le trafic malveillant sur le web dès l’entrée ;

- authentifier les expéditeurs des emails par DMARC (Domain-Based Message Authentication, Reporting, and Conformance) ;

- filtrer les emails de phishing en fonction de l’expéditeur et du contenu et analyser les URL et les pièces jointes à la recherche d’attributs malveillants à l’aide de techniques statiques et dynamiques ;

- employer des techniques de filtrage avancées qui utilisent l’intelligence artificielle (IA) afin de repérer les usurpations d'identité par email et les attaques de vol d’identifiants ;

- éviter les attaques de phishing interne grâce à une solution de sécurité intégrée au service pour votre plateforme de messagerie électronique cloud ou sur site à l'aide d'API. Celles-ci sont disponibles pour Microsoft 365, Google G Suite, Microsoft Exchange Server et IBM Domino server.

Solution Email Security de Trend Micro

La solution Trend Vision One™ Email and Collaboration Security offre une protection de pointe contre les menaces avancées ciblant les plateformes de messagerie et de collaboration. Il arrête le phishing, la compromission des emails professionnels (BEC), les ransomware et d'autres attaques ciblées grâce à une détection des menaces alimentée par l'IA et à une analyse dynamique en sandbox.

En validant l'identité de l'expéditeur, en analysant les URL et les pièces jointes en temps réel et en tirant parti de techniques de défense contre les menaces intergénérationnelles, il offre une visibilité et un contrôle complets sur vos canaux de communication basés sur le cloud.

Informations connexes sur Smishing

Statistiques et exemples d'hameçonnage par courrier électronique dans le monde en 2023

Explorez la nécessité d'aller au-delà de la sécurité intégrée de Microsoft 365 et Google Workspace™ sur la base des menaces par e-mail détectées en 2023.

Meilleures pratiques en matière de sécurité du courrier électronique pour la prévention du phishing

Découvrez les dernières tendances en matière d'hameçonnage et les meilleures pratiques en matière de sécurité de la messagerie électronique afin d'améliorer la sécurité de votre messagerie et de réduire les cyberrisques.

Articles associés

Recherches associées