Qu’est-ce que XDR? (Extended Detection and Response)

Contrez vos adversaires avec la technologie avancée de détection et de réponse aux menaces de Trend Micro

XDR

Les menaces furtives échappent à la détection. Elles se cachent entre les silos de sécurité et les alertes de solutions déconnectées, se propageant au fil du temps. Pendant ce temps, les analystes de sécurité débordés essaient de trier et d'enquêter avec des points de vue étroits et déconnectés des attaques.

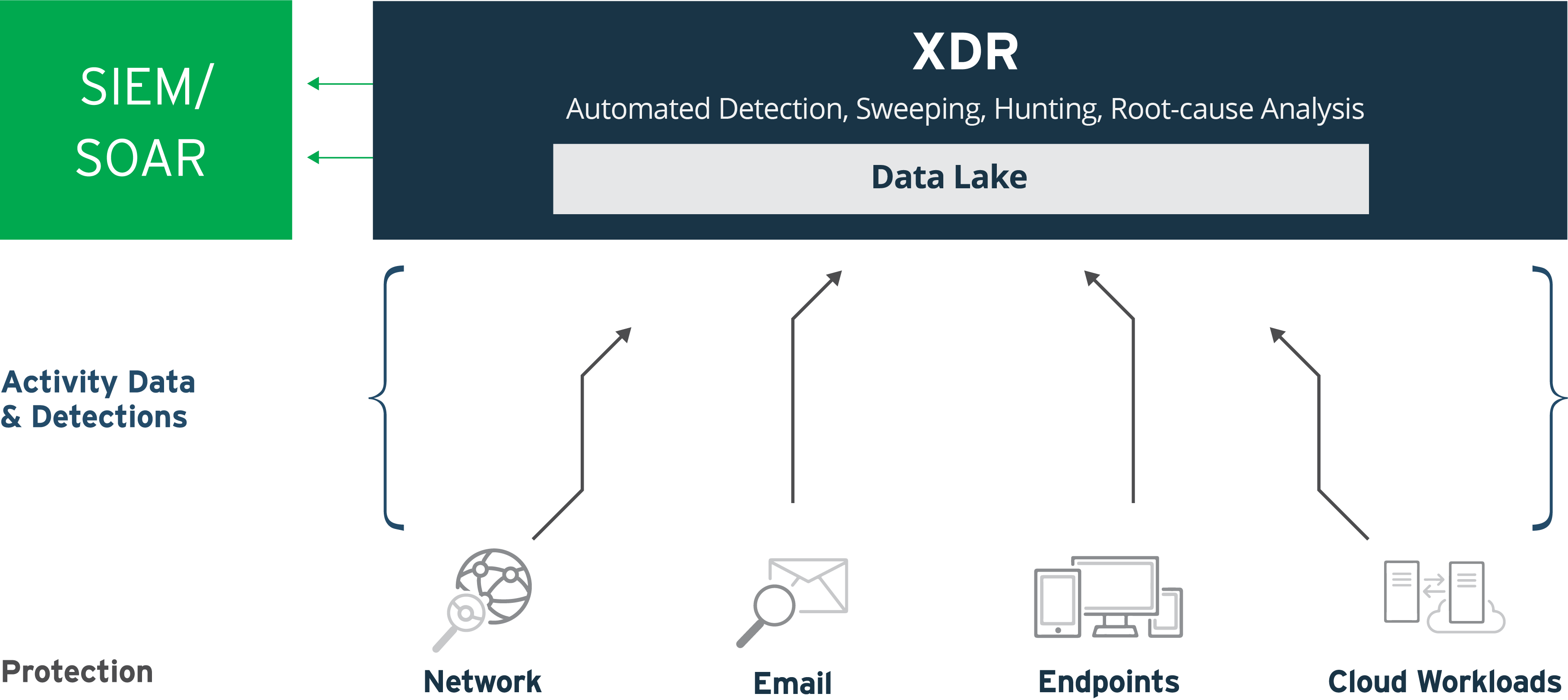

XDR divise ces silos à l’aide d’une approche globale de la détection et de la remédiation. XDR recueille et met en corrélation des détections et des données d’activité approfondies sur plusieurs couches de sécurité : email, endpoint, serveur, charges de travail cloud et réseau. L'analyse automatisée de ce super ensemble de données riches permet de détecter les menaces plus rapidement. En conséquence, les analystes de sécurité peuvent en faire plus et prendre des actions plus rapides grâce aux enquêtes.

Découvrez plus d’informations sur les couches de sécurité qui peuvent s’ajouter à XDR.

XDR Security

XDR (détection et réponse étendues) collecte et met automatiquement en corrélation des données sur plusieurs couches de sécurité : email, endpoint, serveur, charge de travail sur le Cloud et réseau. Cela permet une détection plus rapide des menaces ainsi qu’une amélioration des temps d’enquête et de réponse lors de l’analyse de sécurité.

Défis du SOC

Lorsqu'il s'agit de détection et de réponse, les analystes des centres d'opérations de sécurité (SOC) sont confrontés à une lourde responsabilité. Ils doivent identifier rapidement les menaces critiques afin de limiter les risques et les dommages pour l'organisation.

Surcharge d'alertes

Sans surprise, les équipes IT et de sécurité sont souvent submergées d'alertes provenant de différentes solutions. Une entreprise comptant en moyenne 1 000 employés peut percevoir un pic allant jusqu’à 22 000 événements par seconde entrer dans son système de gestion des informations et des événements de sécurité (SIEM). Cela représente quasiment 2 millions d’événements en une journée.[1] Elles disposent de moyens limités pour mettre en corrélation et hiérarchiser ces alertes, tout en éprouvant des difficultés pour identifier rapidement et efficacement les événements critiques parmi les fausses alertes. XDR rassemble automatiquement une série d’activités à faible niveau de confiance dans un événement à niveau de confiance plus élevé, identifiant des alertes en nombre moindre mais plus hiérarchisées pour agir.

Écarts de visibilité entre les solutions de sécurité

De nombreux produits de sécurité fournissent de la visibilité sur l’activité. Mais chaque solution offre un point de vue spécifique et recueille/fournit des données selon le besoin pour cette fonction. L'intégration entre les solutions de sécurité peut permettre d'échanger et de consolider les données. Mais la valeur est souvent limitée par le type et la profondeur des données collectées, ainsi que par le niveau d'analyse de mise en corrélation possible. Il y a donc des écarts dans ce qu’un analyste peut voir et faire. XDR, en revanche, collecte un data lake complet d’activité (détections, télémétrie, métadonnées et netflow) sur différents outils de sécurité, et permet d'y accéder. XDR applique un traitement analytique sophistiqué et une veille sur les menaces afin de fournir tout le contexte nécessaire pour une vue sur toute la chaîne d’événements centrée sur l’attaque, à travers les couches de sécurité.

Difficulté à mener les enquêtes

Face aux nombreux journaux et alertes, mais en l’absence d’indicateurs clairs, il est difficile de savoir quoi chercher. Si vous détectez un problème ou une menace, il peut être difficile de cartographier son parcours et son impact dans l’organisation. La réalisation d’une investigation peut être un effort long et manuel, à condition toutefois que les ressources nécessaires soient disponibles. XDR automatise les enquêtes sur les menaces en éliminant les étapes manuelles, et fournit des outils et des données riches pour effectuer une analyse qui serait impossible autrement. Prenons, par exemple, l'analyse automatisée des causes profondes. Un analyste peut voir clairement la chronologie et le chemin de l'attaque qui peut traverser les emails, les endpoints, les serveurs, les charges de travail sur le Cloud et les réseaux. L'analyste peut à présent évaluer chaque étape de l'attaque pour mettre en œuvre la réponse nécessaire.

Délais prolongés de détection et de remédiation

Le résultat de ces défis est que les menaces restent trop longtemps non détectées, ce qui augmente le temps de réponse et accroît le risque et les conséquences d'une attaque. XDR apporte finalement des améliorations fortement nécessaires dans les taux de détection et de remédiation. De plus en plus, les organisations de sécurité mesurent et surveillent le MTTD (mean-time-to-detect, délai de détection moyen) et le MTTR (mean-time-to-respond, délai de remédiation moyen) en tant que mesures de performances clés. De même, elles évaluent la valeur des solutions et des investissements en fonction de la manière dont ils permettent d'atteindre ces paramètres et de réduire ainsi les risques commerciaux de l'entreprise.

XDR contre EDR

XDR fait évoluer la détection et la remédiation au-delà de l’approche actuelle de solution actuelle, à vecteur unique.

De toute évidence, EDR (endpoint detection and response, détection et réponse d’endpoint) est très intéressant. Cependant, malgré sa capacité étendue, EDR est restreint car il ne peut détecter et répondre à des menaces que sur des endpoints gérés. Cela limite la portée des menaces qui peuvent être détectées, ainsi que la visibilité sur les personnes et éléments affectés. Au final, ces restrictions limitent l’efficacité de la réponse au sein du SOC.

De même, la portée des outils de NTA (Network Traffic Analysis, analyse du trafic sur le réseau) se limite au réseau et aux segments de réseau surveillés. Les solutions NTA ont tendance à générer une grande quantité de journaux. La corrélation entre les alertes du réseau et les autres données d’activité est essentielle pour comprendre les alertes réseau et en tirer de la valeur.

Veuillez consulter la page EDR vs XDR pour en savoir plus sur les différences.

Augmentation du SIEM

Les organisations utilisent les SIEM pour collecter les journaux et alertes de plusieurs solutions. Les SIEM permettent aux entreprises de rassembler de nombreuses informations de plusieurs endroits pour créer une visibilité centralisée, mais cela crée un nombre d’alertes individuelles écrasant. Il est difficile de trier ces alertes afin de déterminer si elles sont critiques et requièrent de l’attention. Avec seulement une solution SIEM, il est difficile de mettre en corrélation et de connecter tous les journaux d’informations pour comprendre le contexte plus global.

À l’inverse, XDR collecte des données approfondies sur l’activité et alimente ces informations dans un data lake pour l'analyse, la chasse et l’investigation étendues parmi les couches de sécurité. L'application du traitement analytique d’IA et expert au jeu de données riche permet de créer des alertes moins nombreuses et plus riches en contexte, qui peuvent être envoyées à la solution SIEM d’une entreprise. XDR ne remplace pas SIEM mais le complète, en réduisant la durée dont les analystes de sécurité ont besoin pour évaluer les alertes et journaux pertinents, et déterminer quels éléments requièrent leur attention et une investigation plus approfondie.

Impératifs de capacité

Plusieurs couches de sécurité au-delà de l’endpoint

- Pour mener des activités de détection et de remédiation étendues, il vous faut au moins deux couches, mais plus vous en avez, mieux c’est : endpoint, email, réseau, serveurs et charge de travail cloud.

- XDR alimente les données d'activité de plusieurs couches vers un data lake. Toutes les informations applicables sont mises à disposition pour une corrélation et une analyse efficaces dans la structure la plus pertinente.

- L'utilisation de la pile de sécurité native d'un seul fournisseur évite la prolifération des fournisseurs et des solutions. Elle offre également une profondeur d'intégration et d'interaction inégalée entre les capacités de détection, d'investigation et de réponse.

IA et traitement analytique expert conçus sur mesure

- La collecte de données est un avantage de XDR, mais l'application du traitement analytique et de la veille pour générer une détection plus efficace et rapide est essentielle.

- La collecte de télémétrie devenant un service, la valeur est générée par le traitement analytique de sécurité associé à la veille sur les menaces, qui peut transformer les informations en connaissances et en action.

- Un moteur de traitement analytique alimenté par des capteurs natifs et intelligents offre des traitements analytiques de sécurité plus efficaces que ceux qui peuvent être réalisés à partir de produits tiers et de télémétrie. Tout fournisseur bénéficiera d’une meilleure compréhension des données de ses propres solutions, plutôt que des données d’un tiers. Il convient de donner la priorité aux solutions XDR créées sur mesure pour la pile de sécurité native d’un fournisseur, afin d'assurer des capacités analytiques optimisées.

Une plateforme unique, intégrée et automatisée pour une visibilité complète

- XDR offre des investigations plus perspicaces, car vous pouvez effectuer des connexions logiques à partir des données fournies dans une seule vue.

- Le fait de voir la chronologie graphique et centrée sur l’attaque peut fournir des réponses en un seul endroit, notamment à ces questions :

- Comment l’utilisateur a été infecté

- Quel a été le premier point d’entrée

- Quel autre élément ou quel autre utilisateur fait partie de la même attaque

- D’où provient la menace

- Comment la menace s’est répandue

- Combien d'autres utilisateurs ont accès à la même menace

- XDR augmente les fonctionnalités pour les analystes de sécurité et simplifie les flux de travail. Il optimise les efforts des équipes en accélérant ou en éliminant les étapes manuelles, et permet d’accéder à des vues et analyses qui ne peuvent pas être effectuées dans les médias.

- L’intégration avec SIEM et SOAR (security orchestration, automation and response) permet aux analystes d’orchestrer les informations de XDR avec l’écosystème de sécurité dans son ensemble.

Solution XDR de Trend Micro

Trend Micro XDR étend la détection et la réponse au-delà des endpoints pour offrir une visibilité plus étendue et des analyses de sécurité expertes, ce qui permet d'obtenir plus de détections et une réponse plus rapide et plus rapide. Avec XDR, vous pouvez réagir plus efficacement aux menaces, en minimisant la gravité et la portée d’une violation.

Articles associés