SOAR, également connu sous le nom d'Orchestration, Automatisation et Réponse de la Sécurité, est une fonction ou solution en cybersécurité qui automatise la réponse aux incidents de cyberattaques et les opérations de sécurité.

Table des matières

Présentation de SOAR

SOAR effectue des traitements basés sur des règles définies par le fournisseur ou des playbooks définis par l'utilisateur (une liste de flux qui exécutent une série d'actions spécifiées dans un script lorsque certaines conditions sont remplies). Il soutient les opérateurs de sécurité en exécutant automatiquement des actions en réponse à des situations présumées. Par exemple, la communication est bloquée lorsqu'un nombre non spécifié de communications se produit dans un certain laps de temps vers un serveur où des informations importantes sont stockées. Il prend aussi automatiquement des mesures telles que le blocage des terminaux infectés par des malwares ou l’accès aux serveurs command and control (C&C) vers un réseau de quarantaine.

Comment fonctionne SOAR ?

Security Orchestration

SOAR intègre divers outils et plateformes de sécurité, permettant une communication fluide et une collaboration entre les équipes de cybersécurité et les équipes IT. Par exemple, les firewalls, les systèmes de protection des endpoints et les solutions SIEM peuvent fonctionner ensemble dans un écosystème SOAR unifié. Cette interconnexion élimine les silos, garantissant que les opérations de sécurité soient cohérentes et complètes.

Security Automation

Les tâches répétitives comme la détection des menaces, la priorisation des alertes et l’analyse des logs peuvent consommer beaucoup de temps et de ressources. SOAR automatise ces processus, réduisant la charge manuelle et minimisant le risque d’erreurs humaines. Par exemple, SOAR peut enquêter automatiquement sur les emails de phishing en analysant les en-têtes, en extrayant les URLs et en les vérifiant dans des bases de données d’intelligence sur les menaces.

Security Response

Les plateformes SOAR facilitent des réponses plus rapides et mieux coordonnées aux incidents en utilisant des playbooks prédéfinis. Ces playbooks décrivent les actions spécifiques à entreprendre pour différents types d’incidents, garantissant cohérence et efficacité. Par exemple, en cas d’infection par malware, un playbook peut inclure l’isolement du système affecté, le lancement d’une enquête forensique et la notification des parties prenantes.

Avantages de SOAR Security

Opérations rationalisées

SOAR automatise les tâches répétitives et chronophages, telles que l’analyse des logs et la corrélation des menaces, réduisant considérablement la charge de travail des équipes de sécurité. En automatisant ces processus, les équipes peuvent se concentrer sur des tâches prioritaires comme l’investigation des incidents et la planification stratégique.

Réponse plus rapide aux incidents

Avec des playbooks prédéfinis et des workflows automatisés, SOAR permet aux organisations de détecter, analyser et atténuer les incidents de sécurité en temps réel. En réduisant le temps de réponse, SOAR minimise l’impact potentiel des cybermenaces sur les systèmes et données critiques.

Précision et cohérence améliorées

L’automatisation via SOAR élimine la variabilité et les erreurs qui peuvent survenir dans les processus manuels. En standardisant les réponses aux menaces courantes, les organisations assurent une approche cohérente et fiable pour la gestion des incidents dans toute leur infrastructure de sécurité.

Détection des menaces renforcée

Les plateformes SOAR s’intègrent à diverses sources d’intelligence sur les menaces et outils de surveillance, offrant une vue unifiée des risques potentiels. Cette perspective globale permet aux équipes de sécurité d’identifier les menaces plus efficacement et d’agir sur des informations basées sur les données pour renforcer leurs défenses.

Scalabilité

À mesure que les organisations se développent et adoptent des environnements IT plus complexes, les plateformes SOAR s’adaptent sans difficulté aux besoins évolutifs. Qu’il s’agisse de gérer des systèmes sur site, des environnements cloud ou des configurations hybrides, SOAR fournit des solutions évolutives qui permettent l’expansion sans compromettre la sécurité.

Optimisation des ressources

Pour les organisations confrontées à des contraintes de ressources, SOAR maximise la valeur du personnel et des outils existants. En automatisant les tâches répétitives et en réduisant la fatigue liée aux alertes, les équipes de sécurité peuvent atteindre une efficacité accrue sans augmenter considérablement les effectifs.

Collaboration améliorée

SOAR favorise une meilleure communication et coordination entre les équipes de sécurité en fournissant des tableaux de bord centralisés et des workflows unifiés. Cette collaboration améliore la gestion des incidents et garantit des réponses rapides et bien coordonnées.

Conformité accrue

En automatisant la collecte de données et la génération de rapports, SOAR simplifie la conformité aux réglementations telles que GDPR, HIPAA et PCI DSS. Les organisations peuvent générer des rapports précis et maintenir une piste d’audit, démontrant leur engagement envers les meilleures pratiques de sécurité et le respect des réglementations.

SOAR vs SIEM

Bien que SOAR et SIEM présentent des similitudes, telles que la détection des risques de sécurité et la collecte et l’analyse des données, leurs rôles au sein d’une organisation diffèrent considérablement. Les deux outils collectent et analysent des données pour identifier les menaces et alerter les équipes de sécurité, mais la portée de leurs fonctionnalités les distingue.

Les technologies SIEM se concentrent sur la corrélation et l’analyse des logs provenant de multiples sources de données afin d’identifier des activités suspectes. Elles alertent ensuite les analystes de sécurité pour qu’ils approfondissent l’enquête. SOAR, en revanche, adopte une approche plus pratique des opérations de sécurité en automatisant les workflows et en exécutant des réponses basées sur des processus prédéfinis. Cela inclut l’utilisation de l’IA pour reconnaître des schémas comportementaux et atténuer proactivement les risques potentiels.

L’une des forces uniques de SOAR est sa capacité à traiter des alertes provenant de sources que les systèmes SIEM traditionnels peuvent ne pas couvrir, telles que les environnements cloud, les dispositifs IoT et les analyses de vulnérabilités. Cette portée élargie permet à SOAR de filtrer et de consolider les alertes, réduisant la redondance et améliorant l’efficacité. L’intégration de SOAR avec SIEM combine la puissance analytique de ce dernier avec l’automatisation et l’orchestration du premier, créant une stratégie de sécurité plus optimisée et efficace.

En utilisant ces outils ensemble, les organisations peuvent trouver un équilibre entre une détection approfondie des menaces et une réponse rapide et automatisée, permettant aux équipes de sécurité de garder une longueur d’avance sur les cybermenaces en constante évolution.

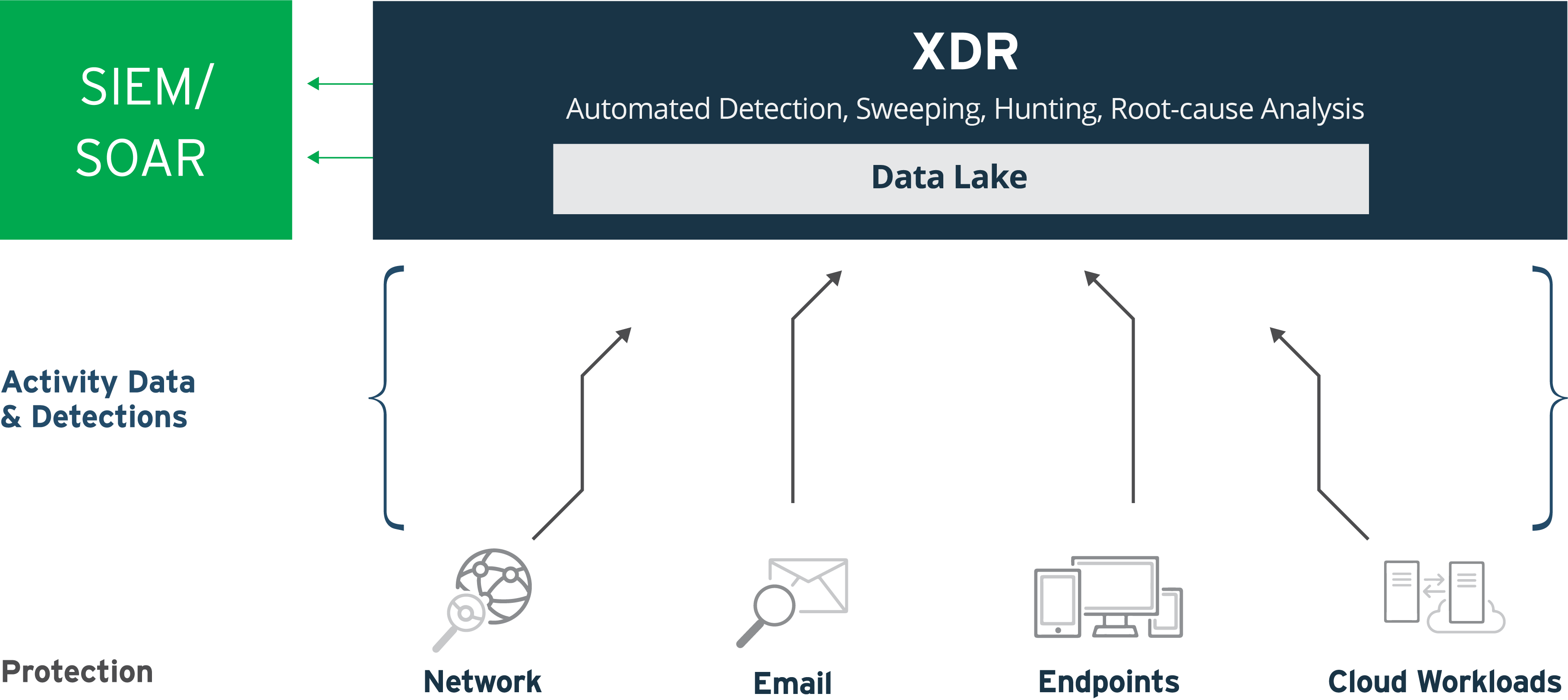

Relation entre SOAR et XDR

SIEM est un produit qui regroupe les journaux et les événements des PC, serveurs, proxys, pare-feu, produits de sécurité, etc., et les visualise de manière significative ; SOAR est un produit qui agit automatiquement lorsque certaines actions (telles que de nombreux accès à un serveur spécifique dans un certain temps) se produisent sur la base de règles prédéfinies, en utilisant les informations recueillies par SIEM. XDR est un produit qui détecte et visualise les traces d'attaques pour enquêter, identifier la cause et répondre aux incidents en réponse aux cyberattaques, si une menace pénètre dans l'environnement d'un utilisateur. SOAR a attiré l'attention ces dernières années pour sa capacité à traiter mécaniquement d'énormes quantités d'informations de journaux afin de supprimer le bruit et d'extraire uniquement les alertes qui nécessitent réellement une action.

SOAR peut être efficace dans les cas où il existe une large gamme de produits et de services pouvant être utilisés conjointement avec des API et des conditions détaillées pour les paramètres de script, et où les opérateurs de sécurité expérimentés peuvent maintenir les paramètres en permanence. Certains XDR peuvent également être intégrés à SOAR, de sorte que les XDR puissent être utilisés pour compléter l'expertise en matière de détection des cyberattaques, tandis que SOAR peut être utilisé pour s'intégrer à une large gamme de produits et automatiser les réponses.

Où puis-je obtenir de l'aide avec SOAR ?

Les équipes de sécurité sont aujourd’hui confrontées à un volume écrasant d’alertes, à des outils fragmentés et à une pression croissante pour réagir instantanément aux menaces. Les capacités SOAR de Trend Micro, intégrées à la plateforme Trend Vision One, sont conçues pour éliminer ces obstacles. En automatisant la réponse aux incidents, en orchestrant votre pile de sécurité et en facilitant la collaboration en temps réel, Trend Vision One permet à votre SOC d’agir plus rapidement et plus intelligemment.

Que vous soyez confronté à du phishing, des malwares ou des menaces persistantes avancées, la fonctionnalité SOAR de Trend Vision One rationalise la détection et la réponse grâce à des playbooks personnalisables, des intégrations transparentes et une visibilité centralisée. Ce n’est pas qu’un outil : c’est un atout stratégique pour les opérations de cybersécurité modernes.

Foire aux questions (FAQ)

Qu’est-ce que SOAR en cybersécurité ?

SOAR automatise la détection, la réponse et la remédiation des menaces, améliorant l’efficacité et réduisant les interventions manuelles.

Que signifie SOAR ?

SOAR signifie Orchestration, Automatisation et Réponse de Sécurité, optimisant les processus et la gestion des incidents.

Quelle est la différence entre SIEM et SOAR ?

SIEM analyse les données; SOAR automatise les réponses, intègre les outils et gère les incidents pour une résolution rapide.

Quels sont les composants clés d’une plateforme SOAR ?

SOAR comprend orchestration, automatisation, gestion des incidents, intégration de l’intelligence des menaces et reporting.

Quels sont les avantages d’implémenter SOAR ?

SOAR améliore la réactivité, réduit la fatigue d’alerte, facilite la collaboration et automatise les tâches répétitives.

Comment SOAR améliore-t-il la réponse aux incidents ?

SOAR accélère la réponse aux incidents via l’automatisation, l’intégration des outils et des actions cohérentes et rapides.