Was ist ein Cyberangriff?

Brechen Sie Silos auf und stärken Sie Ihre Abwehr mit einer einheitlichen Plattform für Cybersicherheit.

Definition von Cyberangriffen

Ein Cyberangriff ist ein vorsätzlicher und böswilliger Versuch einer Person oder Gruppe, in die Informationssysteme von Organisationen oder Einzelpersonen einzudringen, um Daten zu stehlen, zu stören oder zu verändern. Die Tatsache, dass digitale Technologien heutzutage unverzichtbar sind, macht Cyberangriffe zu einer der größten Bedrohungen für Unternehmen und Einzelpersonen. Cyberkriminelle entwickeln ihre Taktiken ständig weiter. Sie nutzen Schwachstellen in Systemen aus und passen sich den neuesten technologischen Fortschritten an. Da Cyberangriffe immer ausgefeilter werden, gilt es, die Arten, Methoden und Motive hinter diesen Angriffen zu verstehen. Das ist unerlässlich, wenn die digitale Landschaft sicher bleiben und sensible Informationen geschützt werden sollen.

Gründe für Cyberangriffe

Cyberangriffe finden aus verschiedenen Gründen statt, von finanziellen Gewinnen bis hin zu politischen Interessen. Die folgenden Motive finden sich am häufigsten.

Finanzieller Gewinn

Viele Cyberkriminelle versuchen, Geld zu erbeuten, indem sie sensible Informationen wie Kreditkartendaten, Anmeldedaten oder Bankkontodaten stehlen. Ransomware-Angriffe, bei denen Benutzer ausgesperrt werden, bis ein Lösegeld gezahlt wird, sind besonders finanziell motiviert.

Spionage

Angriffe durch Unternehmensspionage dienen dazu, Geschäftsgeheimnisse, Forschungsergebnisse und andere sensible Daten zu stehlen, um sich einen Wettbewerbsvorteil zu verschaffen. Solche Angriffe sind oft verdeckt und können über einen längeren Zeitraum unbemerkt bleiben.

Rache oder böswillige Absicht

Verärgerte ehemalige Mitarbeiter oder Personen mit einer persönlichen Racheabsicht können Cyberangriffe durchführen, um die Reputation zu schädigen oder den Betrieb zu stören.

Drang nach Aufmerksamkeit

Einige Angreifer, die oft als „Black Hat“-Hacker bezeichnet werden, führen Cyberangriffe durch, um ihre Fähigkeiten zu demonstrieren. Sie wollen sich innerhalb der Hacking-Community Glaubwürdigkeit verschaffen oder einfach nur Chaos anrichten.

Formen von Cyberangriffen

Cyberangriffe gibt es in vielen Formen, wobei jeweils unterschiedliche Techniken zum Einsatz kommen und verschiedene Schwachstellen ins Visier genommen werden. Nachfolgend finden Sie einige der häufigsten Arten von Cyberangriffen:

Malware-Angriffe

Malware ist die Kurzform von „Malicious Software“ (bösartige Software oder Schadsoftware). Sie dient dazu, in Computersysteme einzudringen, sie zu beschädigen oder auf unbefugte Weise Zugriff darauf zu erlangen. Im Bereich der Cybersicherheit ist Malware eine anhaltende Bedrohung. Sie kann vertrauliche Informationen stehlen und bei Benutzern und Organisationen erheblichen Schaden anrichten. Wer eine umfassende Strategie für Cybersicherheit entwickeln will, muss die verschiedenen Formen und Auswirkungen von Malware verstehen.

Phishing und Spear Phishing

Phishing ist eine Art von Cyberangriff, bei dem Cyberkriminelle generische E-Mails verschicken, die vorgeben, legitim zu sein. Diese E-Mails enthalten betrügerische Links, um die privaten Daten der Benutzer zu stehlen. Phishing-Angriffe sind am effektivsten, wenn die Benutzer nicht wissen, dass dies geschieht.

Spear-Phishing gilt als eine der gefährlichsten und gezieltesten Formen von Cyberangriffen. Bei herkömmlichen Phishing-Angriffen sollen ahnungslose Opfer durch einen breit gestreuten Angriff geködert werden. Im Gegensatz dazu handelt es sich bei Spear Phishing um eine hochgradig personalisierte und gezielte Form eines Phishing-Angriffs, die auf einen einzelnen Anwender und nicht auf ein Netzwerk abzielt. Angreifer nutzen detaillierte Informationen über ihre Opfer, um überzeugende Nachrichten zu verfassen.

Denial of Service (DoS) und Distributed Denial of Service (DDoS)

DoS- und DDoS-Angriffe überfluten einen Server mit Anfragen. Dadurch wird der Server überlastet, und rechtmäßige Benutzer können nicht mehr darauf zugreifen. DDoS-Angriffe verstärken dies, indem sie mehrere Systeme, oft Botnets, einsetzen, um einen einzelnen Server anzugreifen.

Man-in-the-Middle(MitM)-Angriffe

Bei MitM-Angriffen wird die Kommunikation zwischen zwei Parteien ohne deren Wissen abgefangen und verändert. Angreifer können Daten ändern oder vertrauliche Informationen wie Anmeldedaten erfassen.

SQL Injection

SQL Injection ist ein Angriff, bei dem eine Datenbank illegal manipuliert wird, indem unbeabsichtigte SQL-Anweisungen (Structured Query Language) in eine Anwendung mit einer relationalen Datenbank (RDBMS) eingefügt werden. Es gibt verschiedene Arten von SQL-Injection, je nach Methode und Zweck, und aus der Perspektive von Cyber-Angreifern reichen sie vom Diebstahl von Informationen, der Fälschung von Daten und der Untersuchung von Schwachstellen. Obwohl es sich um einen alten Angriff handelt, verursacht er auch heute noch viele Schäden.

Zero-Day-Angriffe

Zero-Day-Exploits zielen auf unbekannte Schwachstellen in Software ab, bevor Entwickler die Möglichkeit haben, einen Patch bereitzustellen. Diese Angriffe sind besonders gefährlich, da es keine unmittelbare Verteidigung gibt.

Ransomware-Angriff

Ransomware ist eine Malware, die lokal und in Netzwerken gespeicherte wichtige Dateien verschlüsselt und ein Lösegeld für die Entschlüsselung fordert. Hacker entwickeln diese Art von Malware, um durch digitale Erpressung Geld zu verdienen. Die Verschlüsselung durch Ransomware kann nur mit dem passenden Schlüssel rückgängig gemacht werden. Die einzige Alternative zur Wiederherstellung der Daten ist ein Backup. Die Funktionsweise von Ransomware ist besonders effektiv. Bei anderen Arten von Malware, die Daten zerstören oder entwenden, gibt es weitere Möglichkeiten der Wiederherstellung. Haben Sie kein Backup, ist die Bezahlung des Lösegelds meist der einzige Weg, die Daten wiederherzustellen. Es kommt auch vor, dass Unternehmen das Lösegeld zahlen, der Angreifer aber keinen Schlüssel sendet.

Supply-Chain-Angriffe

Supply-Chain-Angriffe sind spezielle Cyberangriffe, die weniger sichere Elemente in der Lieferkette eines Unternehmens ins Visier nehmen, statt ein Unternehmen direkt anzugreifen. Ziel ist es, das Netzwerk oder die Systeme eines Unternehmens zu infiltrieren, indem ein Drittanbieter, Lieferant oder Partner kompromittiert wird, der Zugriff auf die Daten, Software oder Netzwerkinfrastruktur des Unternehmens hat.

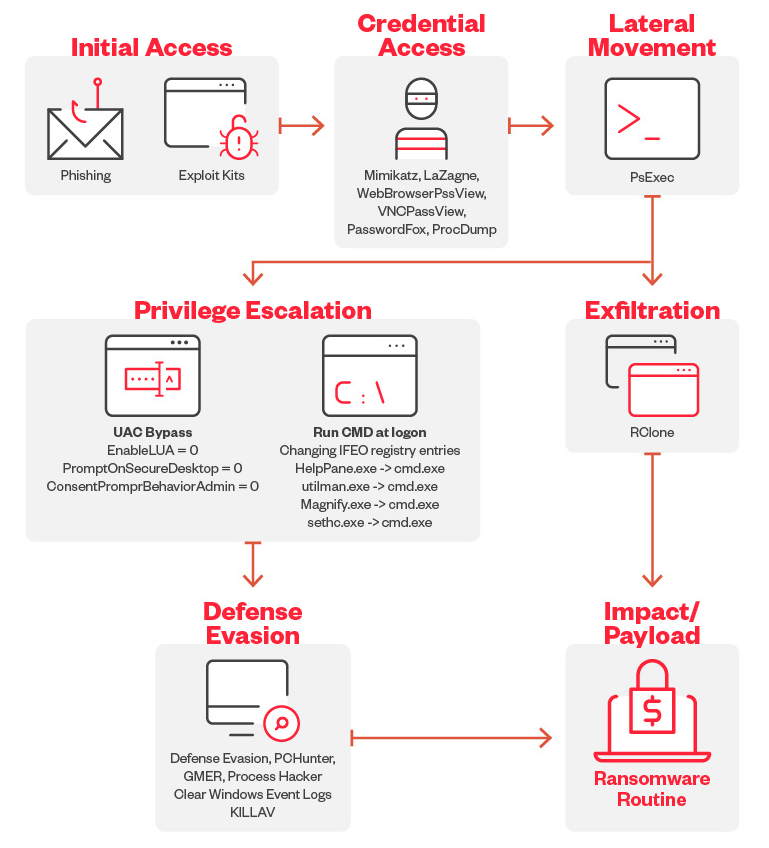

Cyberangriffsphasen – Beispiel

Wir untersuchen die verschiedenen Phasen eines Cyberangriffs, indem wir untersuchen, wie 8Base, eine bekannte Ransomware-Gruppe, ihre Angriffe ausführt. Von der ersten Infiltration bis hin zur Datenverschlüsselung und Erpressung werden wir jeden Schritt in ihren Ransomware-Taktiken aufschlüsseln.

Erster Zugriff

Die Ransomware von 8Base verwendet Phishing-Betrug hauptsächlich für den ersten Zugriff.

Zugang zu Anmeldedaten

8Base-Operatoren verwenden MIMIKATZ, LaZagne, WebBrowserPassView, VNCPassView, PasswordFox und ProcDump, um Passwörter und Anmeldedaten auf den Computern ihrer Opfer abzurufen.

Verteidigungsumgehung

Für die Verteidigungshinterziehung wird die Ransomware 8Base entfernt und führt eine Batchdatei namens defoff.bat (erkannt als KILLAV) aus, um Komponenten von Windows Defender zu deaktivieren. Die Ransomware 8Base verwendet auch Müllcodes, löscht Schattenkopien, umgeht Cuckoo Sandbox, löscht Windows-Ereignisprotokolle, deaktiviert Firewalls und verwendet SmokeLoader, um die Nutzdaten zu entschlüsseln und bereitzustellen.

Laterale Bewegung

Für laterale Bewegungen wurde beobachtet, dass die Ransomware-Operatoren von 8Base PsExec verwenden, um die Batchdatei sowie die Ransomware-Binärdatei bereitzustellen.

Privileg-Eskalation

8Base Ransomware-Operatoren haben bestimmte Registrierungseinträge geändert, um die Benutzerzugriffskontrolle (User Access Control, UAC) zu umgehen. Sie haben auch IFEO-Registrierungsschlüssel geändert, um cmd.exe an Barrierefreiheitsprogramme anzuhängen, die über den Sperrbildschirm zugänglich sind.

Exfiltration

Die Bedrohungsakteure hinter 8Base Ransomware wurden mithilfe des Drittanbietertools und des Webservice RClone entdeckt, um gestohlene Informationen zu exfiltrieren.

Auswirkungen

Die Ransomware 8Base verwendet den AES-256-Algorithmus, um Zieldateien zu verschlüsseln, und verschlüsselt dann jeden Verschlüsselungscode mithilfe von RSA-1024 mit einem fest codierten öffentlichen Schlüssel. Der verschlüsselte Schlüssel wird dann an das Ende jeder verschlüsselten Datei angehängt. Sie verfügt über eine eingebettete Konfiguration (während der Laufzeit entschlüsselt), die die zu vermeidenden Dateierweiterungen, Dateinamen und Ordner enthält.

Methoden und Taktiken bei Cyberangriffen

Cyberkriminelle nutzen eine Reihe von Techniken, um Angriffe zu starten und nicht entdeckt zu werden.

Social Engineering

- Mit Social Engineering manipulieren Angreifer Einzelpersonen, um sensible Informationen preiszugeben, oft durch das Imitieren vertrauenswürdiger Quellen oder durch die Verwendung von Angsttaktiken.

Ausnutzung von Software-Schwachstellen

Cyberkriminelle nutzen ungepatchte Software-Schwachstellen aus, um sich unbefugten Zugang zu Systemen zu verschaffen.

Phishing-Angriffe

Viele Phishing-Angriffe sind aufgrund von Benutzerfehlern erfolgreich, wie z. B. schwachen Passwörtern, versehentlicher Datenfreigabe oder Phishing-Versuche.

Diese Taktiken helfen Angreifern, sich in Systemen einzunisten und auf sensible Daten zuzugreifen, oft ohne sofort entdeckt zu werden.

Wichtige Vektoren für Cyberangriffe

In diesem Abschnitt werden wir zwei der wichtigsten anfänglichen Angriffsvektoren betrachten, um Chief Intelligence Security Officers (CISOs) und Security Leadern dabei zu helfen, ihre ASRM-Sicherheitsstrategie zu stärken und Cyberrisiken zu reduzieren.

E-Mail-Adresse

E-Mails sind aufgrund ihrer einfachen Manipulation einer der häufigsten anfänglichen Angriffsvektoren für Cyberkriminelle. Im Jahr 2023 waren 73,8 Milliarden von insgesamt über 161 Milliarden Bedrohungen, die von Trend blockiert wurden, E-Mail-basiert. Die Kosten für diese Angriffe steigen ebenfalls; laut IBMs Bericht „Kosten einer Datenschutzverletzung 2024“ kosten Phishing-Unternehmen durchschnittlich 4,88 Millionen US-Dollar pro Jahr.

Web- und Webanwendungen

Cross-Site-Scripting (XSS)-Angriffe nutzen Programmierfehler auf Websites oder Webanwendungen, um Eingaben von Benutzern zu generieren. Es ist kein Wunder, dass XSS weiterhin eine wichtige Säule des Open Web Application Security Project (OWASP) Top 10 Web Application Security Risks bleibt – eine schwerwiegende XSS-Schwachstelle in Ivory Search, einem WordPress-Such-Plugin, sodass 60.000 Websites für bösartige Code-Injektionen offen blieben. Mit Remote-Arbeit und der Umstellung auf Cloud-Services, die zu einem Boom von Websites und Anwendungen führt, müssen Unternehmen ihre Verteidigung für diesen anfänglichen Angriffsvektor stärken.

Insider

Ein globaler Bericht des Ponemon Institute aus dem Jahr 2022 ergab, dass die Zeit, eine Insiderbedrohung einzudämmen, von 77 auf 85 Tage gestiegen ist, was dazu führte, dass Unternehmen am meisten für Eindämmung aufwenden. Darüber hinaus kosteten Vorfälle, die mehr als 90 Tage in Anspruch nahmen, jährlich durchschnittlich 17,19 Millionen US-Dollar. Unabhängig davon, ob der Insider einfach zufällig, fahrlässig oder böswillig ist, der Preis für die Zahlung bleibt hoch.

Erfahren Sie mehr über sieben gängige Cyberangriffsvektoren, um den vollständigen Leitfaden zum Schutz siebener Angriffsvektoren von Jon Clay zu sehen, VP of Threat Intelligence für Trend Micro, zu sehen, in dem er sieben wichtige anfängliche Angriffsvektoren überprüft und proaktive Sicherheitstipps bereitstellt, um Ihnen dabei zu helfen, Cyberrisiken auf der gesamten Angriffsfläche zu reduzieren.

Auswirkungen von Cyberangriffen auf Organisationen

Cyberangriffe können Unternehmen schwer treffen und zu Ausfallzeiten, Datenverlust und finanziellen Verlusten führen. Zu den wichtigsten Auswirkungen gehören die folgenden:

Betriebsunterbrechung

Malware oder Denial-of-Service-Angriffe (DoS) können Server- und Systemabstürze verursachen, Dienste unterbrechen und zu finanziellen Rückschlägen führen. Laut dem „Cost of a Data Breach Report 2024“ belaufen sich die durchschnittlichen Kosten einer Datenschutzverletzung weltweit inzwischen auf 4,45 Millionen US-Dollar. Dies spiegelt den hohen Preis dieser Unterbrechungen wider.

Kompromittierung von Daten

SQL-Injection-Angriffe ermöglichen es Hackern, kritische Daten in Unternehmensdatenbanken zu ändern, zu löschen oder zu stehlen. Das kann den Geschäftsbetrieb beeinträchtigen und das Vertrauen der Kunden untergraben.

Finanzbetrug

Phishing-Angriffe verleiten Mitarbeiter dazu, Geld zu überweisen oder vertrauliche Informationen weiterzugeben. Das führt zu direkten finanziellen Verlusten und setzt Organisationen zukünftigen Risiken aus.

Lösegeldzahlungen

Ransomware-Angriffe sperren wichtige Systeme, bis ein Lösegeld gezahlt wird. Im Jahr 2024 wurde die durchschnittliche Lösegeldzahlung mit fast 1 Million US-Dollar angegeben. Das unterstreicht die finanzielle Belastung, die diese Angriffe für die betroffenen Unternehmen darstellen.

Jeder Cyberangriff kann dauerhafte Auswirkungen haben, die erhebliche Ressourcen für die Erkennung, Reaktion und Wiederherstellung in Anspruch nehmen. Dadurch erhöhen sich die Gesamtkosten eines solchen Vorfalls.

Cyberangriffe verhindern

Schulung und Sensibilisierung der Beschäftigten

Da Social Engineering nach wie vor ein beliebter Einstiegspunkt für Angreifer ist, sind regelmäßige Schulungen für Beschäftigte unerlässlich. Nur mit dem nötigen Wissen können sie Phishing-E-Mails erkennen, Social-Engineering-Fallen vermeiden und Best Practices zum Schutz sensibler Daten befolgen. Durch die Schulung der Belegschaft in Bezug auf diese Taktiken sinkt die Wahrscheinlichkeit erfolgreicher Angriffe.

Angriffsflächenmanagement

Beim Angriffsflächenmanagement (ASM) werden alle externen Punkte identifiziert und überwacht, über die ein Angreifer in ein System eindringen könnte. Durch die regelmäßige Bewertung und Reduzierung dieser Punkte, darunter ungeschützte Netzwerkports, ungepatchte Anwendungen und falsch konfigurierte Server, können Schwachstellen reduziert werden. Eine effektive ASM-Strategie hilft Unternehmen dabei, potenzielle Lücken zu schließen, die Angreifer ausnutzen könnten.

Datensicherheitsplattformen

Plattformen für Datensicherheit bieten einen umfassenden Überblick über den Datenzugriff und die Datenbewegungen in den Systemen eines Unternehmens. Diese Plattformen helfen, unbefugten Zugriff zu verhindern, indem sie sensible Daten nachverfolgen, potenzielle Verstöße identifizieren und Datenschutzrichtlinien durchsetzen. Durch die Zentralisierung des Datenschutzmanagements können Unternehmen die Datentransparenz erhöhen. Gleichzeitig steigt die Widerstandsfähigkeit gegenüber Cyberbedrohungen.

Identitäts- und Access-Management (IAM)

IAM-Lösungen sind für die Kontrolle des Benutzerzugriffs auf Systeme und Daten unverzichtbar. Mit IAM können Organisationen einen rollenbasierten Zugriff implementieren. So wird sichergestellt, dass Beschäftigte nur auf die Informationen zugreifen können, die sie für ihre Aufgaben benötigen. IAM-Tools unterstützen auch die Identitätsprüfung und -überwachung, verhindern unbefugten Zugriff und minimieren den potenziellen Schaden durch kompromittierte Konten.

Regelmäßige Sicherheits-Audits und Penetrationstests

Routinemäßige Sicherheits-Audits und Penetrationstests helfen Organisationen, Schwachstellen proaktiv zu erkennen und zu beheben. Durch aktives Testen der Abwehrmechanismen und Validierung der Sicherheitsmaßnahmen können Unternehmen ihre Widerstandsfähigkeit gegen neu auftretende Bedrohungen stärken und gängige Angriffsvektoren vermeiden.

Richtlinien für sichere Passwörter und Multi-Faktor-Authentifizierung

Die Einführung strenger Passwortrichtlinien und die Durchsetzung der Multi-Faktor-Authentifizierung (MFA) können das Risiko eines unbefugten Zugriffs erheblich verringern.

Erkennung eines Cyberangriffs

Security Information and Event Management (SIEM)

SIEM-Systeme sammeln und analysieren Daten aus verschiedenen Quellen in der IT-Umgebung eines Unternehmens, um verdächtige Aktivitäten zu erkennen. SIEM zentralisiert Protokolle, korreliert Sicherheitsereignisse und bietet in Echtzeit Einblick in potenzielle Bedrohungen. Dadurch können Teams ungewöhnliche Muster erkennen, die auf einen Angriff hindeuten könnten.

Endpoint Detection and Response (EDR)

EDR-Tools überwachen Endpunkte wie Computer und mobile Geräte auf ungewöhnliches Verhalten. Sie suchen kontinuierlich nach Anzeichen für unbefugte Zugriffe oder Malware und können auf Bedrohungen reagieren, indem sie infizierte Endpunkte isolieren. EDR-Lösungen tragen dazu bei, Angriffe frühzeitig zu erkennen und den Umfang und die Auswirkungen eines Vorfalls zu begrenzen.

Anomalieerkennung

Bei der Erkennung von Anomalien werden Verhaltensweisen identifiziert, die von einer festgelegten Norm abweichen. Indem sie Kennzahlen wie Netzwerkverkehr oder Benutzerverhalten verfolgen, können Tools zur Erkennung von Anomalien unregelmäßige Aktivitäten melden, die auf einen laufenden Cyberangriff hindeuten könnten. Beispiele hierfür sind nicht autorisierte Zugriffsversuche oder plötzliche Datenübertragungen.

Honeypots

Honeypots sind Systeme oder Dateien, die als Köder dienen und wertvolle Vermögenswerte imitieren, um Angreifer anzulocken. Wenn Angreifer mit einem Honeypot interagieren, geben sie ihre Anwesenheit, Taktiken und Absichten preis, ohne dass die tatsächlichen Daten oder Systeme beeinträchtigt werden. Honeypots tragen dazu bei, Angriffe frühzeitig zu erkennen, und liefern wertvolle Informationen über die Methoden der Angreifer.

Threat Intelligence

Bei der Bedrohungsanalyse werden Daten über bekannte Bedrohungen und Schwachstellen aus externen Quellen gesammelt. Ziel ist es, potenzielle Angriffe vorherzusehen. Diese Daten werden in Sicherheitssysteme integriert, wo sie proaktiv auf Anzeichen von Sicherheitsverletzungen untersucht werden. Threat Intelligence bietet eine strategische Erkennungsebene. Sie warnt Teams vor aktiven Bedrohungen, die vergleichbare Organisationen oder Branchen ins Visier nehmen.

Threat Hunting

Threat Hunting ist ein proaktiver Ansatz zur Identifizierung versteckter Bedrohungen im Netzwerk eines Unternehmens. Erfahrene Sicherheitsfachleute suchen nach Hinweisen auf böswillige Aktivitäten, die möglicherweise die automatischen Abwehrmaßnahmen überwinden konnten. Teams, die aktiv nach Anzeichen für eine Kompromittierung suchen, können ausgeklügelte Angriffe erkennen, bevor sie eskalieren.

Vorgehensweise bei einem Cyberangriff

Incident Response Plan

Ein klar definierter Notfallplan ist der Grundstein für eine effektive Eindämmung von Angriffen. Dieser Plan beschreibt die wesentlichen Schritte, die unmittelbar nach der Erkennung eines Cyberangriffs zu ergreifen sind, einschließlich der Festlegung wichtiger Rollen, der Benachrichtigung von Stakeholdern und der Isolierung betroffener Systeme. Das Ziel besteht darin, den Schaden zu minimieren. Dazu muss die Bedrohung schnell eingedämmt werden und eine koordinierte Reaktion aller Teams gewährleistet sein. Außerdem müssen klare Maßnahmen zum Schutz kritischer Vermögenswerte festgelegt werden.

Security Orchestration, Automation and Response (SOAR)

SOAR-Plattformen optimieren Reaktionsprozesse, indem sie Sicherheitstools integrieren und wiederkehrende Aufgaben automatisieren. Im Falle eines Angriffs kann SOAR automatisch Maßnahmen einleiten. Die Plattform kann beispielsweise infizierte Systeme isolieren, schädliche IP-Adressen blockieren oder Patches bereitstellen. Durch die Automatisierung von Arbeitsabläufen verkürzt SOAR die Reaktionszeit. Sicherheitsteams können Bedrohungen schnell angehen und sich auf komplexe Aufgaben mit hoher Priorität konzentrieren.

Extended Detection and Response (XDR)

XDR bietet einen einheitlichen Ansatz zur Erkennung und Abwehr von Bedrohungen auf mehreren Ebenen der Unternehmensumgebung. Dazu gehören Endpunkte, Netzwerke und Cloud-Infrastrukturen. Bei einem Cyberangriff sammelt und analysiert XDR Daten aus allen Quellen. Ziel ist es, einen umfassenden Überblick über den Ursprung, den Umfang und die Auswirkungen der Bedrohung zu bieten. Diese Transparenz sorgt dafür, dass Sicherheitsteams gezielte Maßnahmen ergreifen können, um den Angriff effektiver einzudämmen und seine Ausbreitung auf andere Systeme zu verhindern.

Dokumentation und Analyse des Vorfalls

Sobald der Vorfall geklärt ist, sollte eine detaillierte Dokumentation erstellt werden. Diese gibt der Organisation Aufschluss darüber, wie sich der Angriff abgespielt hat, was gut gelaufen ist und welche Sicherheitslücken es gibt. Diese Analyse nach einem Vorfall kann auch dazu beitragen, Ihren Plan zur Reaktion auf Vorfälle zu verbessern. Auf Basis der gesammelten Erfahrungen können Sie Ihre Reaktionsstrategien, Verfahren und andere Details verbessern, die zuvor möglicherweise gefehlt haben.

Hacktivism

„Hacktivismus“ bezieht sich auf Cyberkriminelle Angriffe, bei denen häufig Systeme für politisch oder sozial motivierte Zwecke gebrochen werden, in der Regel, um eine Aussage zur Unterstützung einer Sache oder gegen Regierungen oder Organisationen zu machen.

Der Begriff „Hacktivismus“ entstammt der Kombination der Wörter „Hack“ und „Aktivismus“ und wurde erstmals 1996 von Omega, einem Mitglied des Hackerkollektivs Cult of the Dead Cow, geprägt.

Was Hacktivisten motiviert

In der Vergangenheit wurden Hacktivistenaktionen mit symbolischen, digitalen Graffiti verglichen. Heutzutage ähneln Hacktivist-Gruppen urbanen Banden. Zuvor setzten sich diese Gruppen aus wenig qualifizierten Personen zusammen und entwickelten sich zu Teams mittlerer bis hoher Fähigkeiten, die oft kleiner, aber viel leistungsfähiger sind. Die Eskalation der Fähigkeiten hat die Risiken für Organisationen direkt erhöht.

Hacktivist-Gruppen werden durch ausgeprägte politische Überzeugungen definiert, die sich sowohl in der Art ihrer Angriffe als auch in ihren Zielen widerspiegeln. Im Gegensatz zu Cyberkriminellen streben Hacktivisten normalerweise keinen finanziellen Gewinn an, obwohl wir Überschneidungen mit Cyberkriminalität beobachtet haben. Diese Gruppen konzentrieren sich größtenteils darauf, ihre politischen Agenden voranzutreiben, die sich in der Transparenz unterscheiden. Im Großen und Ganzen lassen sich ihre Motivationen in vier verschiedene Gruppen einteilen: ideologisch, politisch, nationalistisch und opportunistisch. Während einige Gruppen streng auf eine Kategorie ausgerichtet sind, verfolgen andere mehrere Tagesordnungen, oft mit einem primären Fokus, der durch sekundäre Ursachen ergänzt wird.

Verwandte Informationen zu Cyberangriffen

KI vs. KI: DeepFakes und eKYC

Diese Analyse untersucht die Sicherheitsrisiken von eKYC-Systemen in Bezug auf Deepfake-Angriffe und hebt die vielfältigen Strategien hervor, die Cyberkriminelle bei der Umgehung von eKYC-Sicherheitsmaßnahmen einsetzen.

Cyber-Überlegungen für Unternehmen in Zeiten von Konflikten

Dieser Artikel bietet einen umfassenden Überblick über die notwendigen Anpassungen und Strategien, die CISOs implementieren müssen, um die Vermögenswerte ihrer Organisationen zu schützen, die Geschäftskontinuität aufrechtzuerhalten und das öffentliche Vertrauen in Konfliktsituationen aufrechtzuerhalten.

Trend Micro's Vision One Platform-Lösungen

Stoppen Sie Angreifer schneller und reduzieren Sie Cyberrisiken mit einer einzigen Plattform. Verwalten Sie Sicherheit ganzheitlich mit Funktionen für Prävention, Erkennung und Reaktion, die auf künstlicher Intelligenz, wegweisenden Forschungsmethoden und tiefgehenden Erkenntnissen basieren.

Trend Vision One unterstützt verschiedene hybride IT-Umgebungen, automatisiert und koordiniert Workflows und bietet fachkundige Services für Cybersicherheit. Damit können Sie Ihre Sicherheitsprozesse vereinfachen und zusammenführen.

Weiterführende Forschung