KI-gestützte Cybersicherheitsplattform für Unternehmen

Proaktive Sicherheit beginnt hier

Trend Vision One ist die einzige Cybersicherheitsplattform für Unternehmen, die das Management von Cyberrisiken, Sicherheitsabläufe und einen robusten mehrschichtigen Schutz zentralisiert. Damit können Sie Bedrohungen vorhersagen und verhindern und proaktive Sicherheitsmaßnahmen schneller umsetzen.

Transparenz

Beseitigen Sie blinde Flecken in der Sicherheit mit einem umfassenden Überblick über Ihre gesamte digitale Infrastruktur.

Priorisierung

Konzentrieren Sie sich auf das Wesentliche – die Plattform bewertet und ordnet Sicherheitsprobleme nach ihren Auswirkungen auf das Geschäft und ihrer Dringlichkeit.

Eindämmung

Machen Sie Ihre Sicherheit zu einem strategischen Partner für Innovationen. Wechseln Sie von einer reaktiven Bedrohungsabwehr zu strategischem Risikomanagement, um Ihr Unternehmen zu unterstützen.

Optimieren Sie Ihre Verteidigung mit der ersten proaktiven KI für Cybersicherheit

Trend Cybertron, die branchenweit erste proaktive KI für Cybersicherheit, ist nahtlos in Trend Vision One™ integriert. Sie ermöglicht es Ihnen, Bedrohungen zuvorzukommen und Schwachstellen zu beseitigen, bevor sie ausgenutzt werden können. Die Lösung kombiniert spezialisierte KI zur Erkennung, Vorhersage und Verhinderung von Angriffen und maximiert so die Wirkung Ihrer Sicherheitsmaßnahmen. Dank 35 Jahren Erfahrung im Bereich Threat Intelligence und 20 Jahren Innovation im Bereich KI können Sie sich proaktiv gegen die komplexesten aktuellen Cyberrisiken schützen.

70%

Reduzierung der Kosten für Cybersicherheit

99.6%

Reduzierung der täglichen Warnungen

65%

Reduzierung der Verweilzeit

92%

Reduzierung des Cyberrisikos

Wirtschaftliche Bewertung von ESG

Lesen Sie nach, wie Trend Vision One den ROI messbar steigert.

Übernehmen Sie die Kontrolle über Ihre Cyberrisiken – mit Cyber Risk Exposure Management (CREM)

Cyberbedrohungen entwickeln sich rasant weiter. Das sollte auch für Ihre Sicherheitsstrategie gelten. Reduzieren Sie Ihre Cyberrisiken durch kontinuierliche Überwachung, Vorhersagefunktionen und umsetzbare Erkenntnisse.

- Identifizieren und priorisieren Sie Sicherheitsrisiken

- Erkennen und neutralisieren Sie Bedrohungen, bevor Sie eskalieren

- Übersetzen Sie Risiken in geschäftliche Auswirkungen

Angreifer können sich mit Security Operations (SecOps) nicht mehr verstecken

Beschleunigen Sie Untersuchungen und stoppen Sie Angreifer mit einer umfassenden Perspektive und besserem Kontext – suchen, erkennen, untersuchen und reagieren Sie schnell und entschlossen.

- Kontextreiche Erkennung für schnellere Reaktionen

- KI-gestützte Bedrohungssuche und -analyse

- Automatisierte Workflows für mehr Effizienz

Vernetzen Sie alle Punkte mit umfassendem

Schutz für Ihre gesamte IT-Umgebung

Stellen Sie sicher, dass der Status Ihrer Cybersicherheit mit branchenführendem Schutz immer auf dem neuesten Stand ist.

Endpoint Security

Sichern Sie alle Endgeräte – Laptops, PCs, Mobilgeräte, Server und Workloads – vor komplexen Bedrohungen. Profitieren Sie von zentraler Transparenz, Bedrohungskorrelation und schnellen Reaktionsmöglichkeiten, um Angriffe einzudämmen, bevor sie sich ausbreiten können.

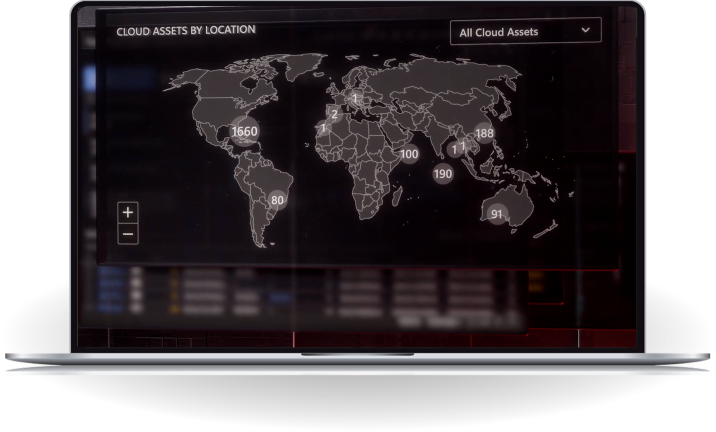

Cloud Security

Setzen Sie auf umfassende Sicherheit für schnelle Vorhersage, Schutz und Reaktion auf Bedrohungen. Verbessern Sie die Transparenz, das Cloud-Risikomanagement und die betriebliche Effizienz auf Ihrem Weg zu Cloud- und Hybrid-Cloud-Sicherheit.

Network Security

Gewinnen Sie beispiellose Erkenntnisse über Ihr Netzwerk, erkennen Sie Bedrohungen, schützen Sie nicht verwaltete Geräte und verhindern Sie Angriffe. Forcieren Sie die Echtzeit-Bedrohungsabwehr, Intrusion Detection und Zero-Trust-Zugriffskontrollen.

Email Security

Managen Sie proaktiv die mit Menschen verbundenen Risiken und stoppen Sie Bedrohungen schnell, einfach und präzise. Mit KI-gestützter E-Mail-Sicherheit sind Sie Phishing, BEC, Ransomware und Betrugsversuchen immer einen Schritt voraus.

Identity Security

Beseitigen Sie Sicherheitslücken in der heutigen grenzenlosen Arbeitswelt durch vollständige Transparenz, intelligente Priorisierung und automatisierte Eindämmung von Identitätsrisiken.

AI Security

Schützen Sie Ihre KI-Infrastruktur und verbessern Sie Ihre Sicherheit mit proaktiven KI-Funktionen, die Schwachstellen erkennen und beseitigen, bevor Angriffe erfolgen können.

Data Security

Schützen Sie sensible Daten in lokalen und Cloud-Umgebungen effizient und umfassend.

Bauen Sie auf erstklassige, umsetzbare Bedrohungsdaten, um vorausschauend handeln, Risiken verhindern und schützen zu können.

Kommen Sie neuen Bedrohungen zuvor – mit detaillierten Erkenntnissen von Trend™ Research, einem der weltweit größten Forschungsnetzwerke für Cybersicherheit.

Globale Erkennung von Bedrohungen

Gewinnen Sie über das Research-Netzwerk von Trend kontextreiche Erkenntnisse über aktive Angriffe, Bedrohungsakteure und globale Trends.

Echtzeit-Erkennung von Bedrohungen

Prognostizieren und verhindern Sie Angriffe mithilfe KI-gestützter Analysen, um aufkommende Bedrohungen zu erkennen, bevor sie sich auf Ihr Unternehmen auswirken.

Proaktive Abwehrstrategien

Bleiben Sie Ihren Gegnern mit den branchenführenden Informationen der Trend Zero Day Initiative™ (ZDI) einen Schritt voraus. Erkennen Sie Schwachstellen und entschärfen Sie sie, bevor sie ausgenutzt werden können – bis zu drei Monate vor der Veröffentlichung eines Patches.

Expertise von Trend ist Ihr Sicherheitsvorteil

Unterstützen Sie Ihre Sicherheitsteams mit Diensten, die Ihnen Sicherheit bieten. Konzentrieren Sie sich auf strategische Prioritäten und verbessern Sie gleichzeitig die allgemeine Sicherheitseffizienz.

Managed Detection and Response (MDR)

Nutzen Sie die Expertise, Technologie und Ressourcen, die Sie benötigen, um Bedrohungen in Echtzeit auf allen Sicherheitsebenen zu erkennen.

Incident Response Services

Bauen Sie auf kompetente Unterstützung bei der Eindämmung, Behebung und Wiederherstellung nach Angriffen.

Umfassender 24/7-Support

Profitieren Sie von prioritärer Problemlösung, Schulungen auf Anfrage und fachkundiger Beratung.

Eine Lizenz, unbegrenzter Zugriff

Schalten Sie das flexible, skalierbare und benutzerfreundliche universelle Lizenzmodell frei. Sie können Credits für über 30 Lösungen und Funktionen von Trend Vision One zuweisen oder neu verteilen – jederzeit und ganz unkompliziert.

In Aktion erleben:

Die Zukunft der proaktiven Sicherheit

Lassen Sie sich persönlich zeigen, wie Sie mit Trend Micro Sicherheitsrisiken vorbeugen, die betriebliche Komplexität reduzieren und die Sicherheit an Ihre Unternehmensziele anpassen können.

Messbare Ergebnisse. Messbare Wirkung.

Führender Anbieter für Endpoint Security

Führender Anbieter für Cloud-Sicherheit

Führender Anbieter für Netzwerksicherheit

Top-Leistung in der End-to-End-Cybersicherheit

Sind Sie bereit, Ihre Cybersicherheit weiterzuentwickeln?

Mit Trend Vision One sind Sie mehr als nur reaktiv. Sie gewinnen Transparenz, konzentrieren sich auf das Wesentliche und erzielen schneller proaktive Ergebnisse im Bereich Sicherheit.