Was ist SIEM?

Wofür steht SIEM?

SIEM (Security Information and Event Management) ist eine Lösung für die Überwachung, Erkennung und Untersuchung der Cybersicherheit. SIEM sammelt, verwaltet und analysiert Ereignisprotokolle, die von Netzwerken und Systemen generiert werden. Dadurch trägt es zur frühzeitigen Erkennung von Sicherheitsvorfällen und zur schnellen Reaktion bei. SIEM-Systeme vereinen Security Information Management (SIM) und Security Event Management (SEM). Auf diese Weise bieten sie einen zentralen Überblick über Sicherheitsereignisse und Protokolldaten, die von Endpunkten, Servern, Anwendungen und Netzwerkgeräten generiert werden. Dieser Ansatz ermöglicht es Unternehmen, potenzielle Bedrohungen in Echtzeit zu erkennen, zu analysieren und sofort darauf zu reagieren.

Funktionsweise von SIEM-System

SIEM-Systeme sammeln und aggregieren Log-Daten, führen Korrelationsanalysen durch, um Anomalien zu erkennen, und generieren verwertbare Alarmmeldungen für Sicherheitsteams. Außerdem erstellen sie detaillierte Berichte, die der Einhaltung von Compliance dienen und bei Audits helfen. Als Eckpfeiler moderner Security Operations Center, (SOCs) verbessert SIEM die Erkennung von Bedrohungen, die Reaktion auf Vorfälle und die allgemeine Sicherheitslage. Dazu wandelt es rohe Log-Daten in verwertbare Informationen um und sorgt so dafür, dass Organisationen Risiken proaktiv mindern können.

Log-Sammlung

SIEM-Systeme sammeln Log- und Alarmdaten von verschiedenen Geräten und Anwendungen in der gesamten IT-Infrastruktur, darunter Firewalls, Server, Endpunkte, Datenbanken und Cloud-Dienste. Diese Aggregation stellt sicher, dass alle sicherheitsrelevanten Informationen an einem Ort gespeichert werden. Das sorgt für mehr Transparenz und beseitigt Datensilos. Logs können Benutzeraktivitäten, Systemfehler, Zugriffsversuche und anwendungsspezifische Ereignisse umfassen. Die SIEM-Lösung kann Daten aus verschiedenen Quellen erfassen und so einen ganzheitlichen Überblick über die Sicherheitslandschaft eines Unternehmens bieten.

Korrelation von Sicherheitsereignissen

Das Korrelieren von Sicherheitsereignissen umfasst die Analyse von Mustern und Beziehungen zwischen mehreren Logs. Ziel ist es, potenzielle Bedrohungen oder verdächtiges Verhalten zu identifizieren. Ein einzelner fehlgeschlagener Anmeldeversuch ist beispielsweise noch kein Grund zur Sorge. Aber mehrere fehlgeschlagene Versuche, gefolgt von einer erfolgreichen Anmeldung von einem ungewöhnlichen Standort aus, könnten auf einen Brute-Force-Angriff hindeuten. SIEM identifiziert diese Muster, indem es vordefinierte Regeln, Algorithmen für Machine Learning und kontextbezogene Analysen anwendet. Anschließend priorisiert es potenzielle Sicherheitsvorfälle für die Untersuchung.

Alarme und Benachrichtigungen

Wenn ungewöhnliche Aktivitäten oder ein potenzieller Sicherheitsvorfall erkannt werden, generieren SIEM-Systeme Alarme auf der Grundlage vordefinierter Schwellenwerte und Regeln. Diese Warnungen werden über Dashboards, E-Mails oder integrierte Reaktionstools an Sicherheitsteams gesendet. Eine Warnung könnte beispielsweise ausgelöst werden, wenn ein unbefugter Zugriff auf eine kritische Datenbank oder ungewöhnliche Traffic-Spitzen auf einen Denial-of-Service-Angriff (DoS) hindeuten. Alarmmeldungen werden priorisiert, damit sich das Sicherheitspersonal zuerst auf die wichtigsten Probleme konzentrieren kann. Das sorgt für eine effizientere Reaktion.

Reporterstellung

SIEM-Plattformen erstellen umfassende Reports, die Sicherheitsereignisse, Trends und Notfallmaßnahmen zusammenfassen. Diese Reports tragen wesentlich dazu bei, die Sicherheitslage der Organisation im Lauf der Zeit zu verstehen. Sie helfen bei der Einhaltung von Compliance-Anforderungen und liefern verwertbare Erkenntnisse zur Verbesserung zukünftiger Abwehrmaßnahmen. Sie können auch Workflows für das Incident Management enthalten, die Schritt-für-Schritt-Verfahren für die Eindämmung, Beseitigung und Wiederherstellung nach einem Vorfall beschreiben. Reports dienen häufig als wichtige Dokumentation für interne Prüfungen und externe Audits.

SIEM-Tools

SIEM-Tools erfassen und analysieren große Datenmengen von den Endpunkten der Organisation in Echtzeit. Diese Tools erkennen und blockieren Cyberbedrohungen, indem sie mit Sicherheitsteams zusammenarbeiten.

Um diesen Teams zu helfen und Alarmmeldungen zu generieren, müssen Regeln definiert werden.

SIEM-Tools helfen auch folgendermaßen:

- Event Logs tragen dazu bei, Daten aus zahlreichen Quellen zu konsolidieren.

- Rohdaten, die aus einer Korrelation von Ereignissen aus verschiedenen Logs oder Quellen stammen, werden mit Daten angereichert.

- Alarme werden automatisiert; die meisten SIEM-Plattformen erlauben Ihnen, direkte Benachrichtigungen einzurichten.

SIEM- und SOAR-Tools waren entscheidend für die Zentralisierung von Sicherheitsereignisdaten und die Automatisierung von Reaktionsworkflows. Trotz ihres Nutzens stehen sie vor erheblichen Herausforderungen:

- Datenüberlastung: SIEM-Plattformen generieren häufig übermäßige Warnungen, überfordern SOC-Teams und führen zu Warnungen und Ermüdung.

- Komplexität der Integration: SOAR setzt stark auf nahtlose Integration mit verschiedenen Tools, die komplex und zeitaufwendig sein können.

- Betriebliche Silos: Beide Technologien erfordern einen erheblichen manuellen Aufwand, um Daten zu korrelieren und Antworten zu orchestrieren, was zu Ineffizienzen bei der Reaktion auf Vorfälle führt.

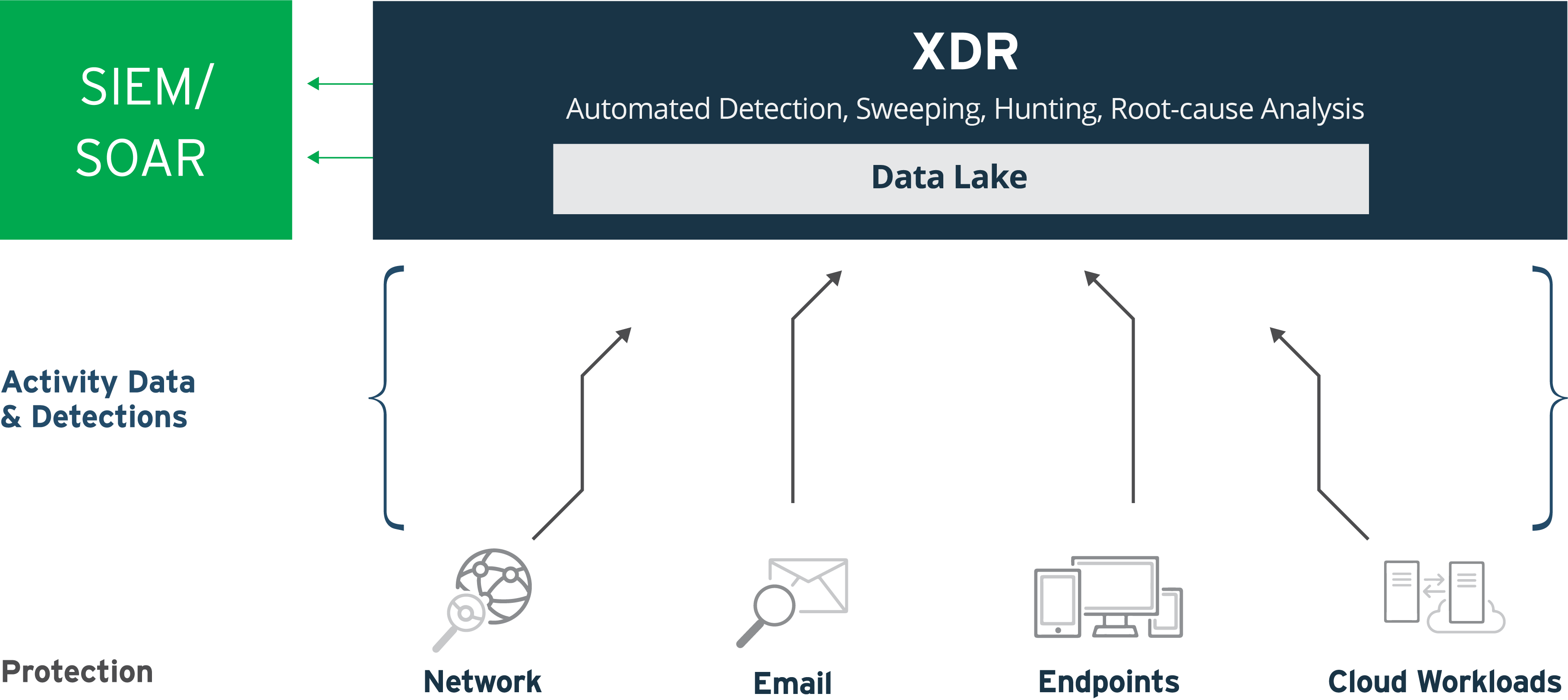

Während diese Tools wertvoll bleiben, hat ihr fragmentierter Ansatz zur Erkennung und Reaktion XDR die Möglichkeit eröffnet, eine einheitlichere Lösung bereitzustellen.

XDR vs SIEM

XDR (Extended Detection and Response) ist ähnlich wie SIEM ein Tool zur Verbesserung der Sicherheit und Effizienz. SIEM und XDR unterscheiden sich wie folgt:

Datenerfassungsziele und Kontextualisierung

- SIEM: sammelt, verwaltet und analysiert Ereignisse und Protokolle, die in einem Netzwerk oder System erzeugt werden. Die Analyse wird in erster Linie mithilfe von Log-Daten durchgeführt, anhand derer sich abnormale Aktivitäten und Anzeichen von Angriffen erkennen lassen.

- XDR: erfasst und analysiert Telemetriedaten aus verschiedenen Datenquellen, darunter Endgeräte, Netzwerke und die Cloud. Erfasst werden nicht nur Sicherheitsereignisse, sondern auch Informationen zu Endpunktdateien und -prozessen, Netzwerkverkehrsdaten und vieles mehr.

Analyse und Erkennung

- SIEM: analysiert die erfassten Daten nach vordefinierten Regeln und Algorithmen. Es erkennt ungewöhnliche Aktivitäten oder Anzeichen von Angriffen und erzeugt entsprechende Alarme und Warnungen. Einige Produkte bieten die Möglichkeit, Korrelationsanalysen zwischen mechanischen Protokollen durchzuführen. Die Beurteilung, ob es sich bei einem Ereignis um einen möglichen Cyberangriff handelt oder nicht, hängt jedoch im Wesentlichen von der Intuition des Betreibers ab.

- XDR: ermittelt Anzeichen für Cyberangriffe für die erfassten Telemetriedaten; die Grundlage dafür bildet Threat Intelligence (etwa Malware, bösartige Websites und E-Mails, Angriffsmethoden von Cyberangreifern), über die Cyber-Sicherheitsunternehmen verfügen, die XDR bereitstellen. So werden beispielsweise seriöse Tools von Microsoft für Cyberangriffe missbraucht, wie PsExec, Cobalt Strike und Mimikatz.

Reaktion auf Vorfälle und Automatisierung

- SIEM: stellt grundlegende Informationen und Verfahren für Sicherheitsvorfälle zur Verfügung, um bei der Reaktion auf Vorfälle zu helfen. SIEM konzentriert sich in erster Linie auf die Generierung von Alarmmeldungen und die Überwachung. Für die eigentlichen Reaktionsverfahren können andere Produkte erforderlich sein.

- XDR: bietet Automatisierungs- und Orchestrierungsfunktionen zur Unterstützung einer schnellen Reaktion auf Sicherheitsvorfälle. Erkannte Bedrohungen werden analysiert, Handlungsempfehlungen folgen in Echtzeit.

Abhängigkeit von der Quelle

- Der Wert einer SIEM-Lösung hängt direkt mit den Quellen zusammen, aus denen sie ihre Informationen bezieht. Wenn es Lücken in der Absicherung gibt, werden diese oft spät oder gar nicht bemerkt.

- Beim Vergleich von SIEM mit XDR ergibt sich in den meisten Fällen kein Entweder-oder. Es geht eher um das Zusammenspiel von XDR und SIEM, da SIEMs den größten Nutzen aus den Detection-and-Response-Logs ziehen. Ein mögliches Fazit wäre:

- Eine SIEM-Lösung hängt von der Qualität der Daten ab, die von Drittanbietern generiert werden. Deshalb kommt es häufig vor, dass beide Varianten parallel eingesetzt werden und XDR-Lösungen vorkorrelierte Daten an das SIEM weitergeben.

Vorteile von SIEM

Logs können zentral verwaltet werden

Durch die Einführung von SIEM können Logs zentral verwaltet werden. Das macht die Verwaltung von Logs für jedes Gerät überflüssig und reduziert Verwaltungsfehler und Auslassungen. Außerdem hat SIEM die Funktion, gesammelte Logs zu normalisieren und die gesamte IT-Umgebung zu visualisieren. Das ermöglicht eine effiziente und umfassende Verwaltung.

Früherkennung von Sicherheitsvorfällen und Bedrohungen

SIEM zentralisiert die Log-Verwaltung und führt Korrelationsanalysen in Echtzeit durch. Dadurch können Vorfälle und Bedrohungen frühzeitig erkannt werden. Wenn ein Bedrohungssymptom oder Vorfall entdeckt wird, kann schnell reagiert werden, um die Ausbreitung von Schäden zu minimieren.

Verhinderung von internem Betrug

Sicherheitsvorfälle werden nicht nur durch externe Cyberangriffe verursacht. Die Verhinderung von Fehlverhalten durch eigene Mitarbeitende ist ebenfalls eine wichtige Sicherheitsmaßnahme für eine Organisation. Mithilfe von SIEM können Sie verdächtiges Verhalten von Beschäftigten und unbefugten Zugriff erkennen. SIEM ist auch effektiv bei der Verhinderung von internem Betrug.

Behebung des Mangels an Sicherheitspersonal

Mithilfe von SIEM können Sie Sicherheitsmaßnahmen optimieren. Sie können eine Reihe von Aufgaben wie Protokollaggregation, Normalisierung und Analyse automatisieren. Dadurch benötigen Sie weniger Ressourcen für die Sicherheitsmaßnahmen Ihres Unternehmens. Obwohl für den SIEM-Betrieb ein gewisses Maß an Sicherheitskenntnissen erforderlich ist, können Sie durch die Einführung von SIEM effizientere Sicherheitsmaßnahmen umsetzen als zuvor.

Die Rolle von SIEM im SOC

SIEM wird hauptsächlich in einem Security Operations Center (SOC) eingesetzt. Das SOC überwacht die Sicherheit innerhalb eines Unternehmens und ist mit dem Auftreten von Cyberangriffen und -vorfällen vertraut. SIEM ist ein wichtiges Instrument für Sicherheitsfachleute und unterstützt effiziente Sicherheitsmaßnahmen auf folgende Weise:

Benachrichtigung bei Alarmen durch integriertes Log-Management

SIEMs verwalten verschiedene Protokolle auf integrierte Weise. Sie erkennen Anzeichen von abnormalen Aktivitäten oder Angriffen und alarmieren das Sicherheitspersonal. SIEM erkennt nicht nur Malware und anderes unbefugtes Verhalten. Es alarmiert auch, wenn verdächtige Ereignisse erkannt werden. Dazu zählen mehrfache Anmeldeversuche bei Servern, auf denen wichtige Informationen gespeichert sind, oder die Nutzung von Cloud-Diensten, die nicht von Ihrem Unternehmen autorisiert wurden.

Untersuchung von Vorfällen und Reaktionen darauf

Auf der Grundlage von unbefugten oder verdächtigen Ereignissen untersucht SIEM, ob es sich um einen Cyberangriff handelt oder nicht (etwa um normales Verhalten oder einen Zugriffsfehler). Handelt es sich um einen Cyberangriff, können der Weg und der Umfang des Angriffs zurückverfolgt werden. Dazu gehört auch die Frage, ob es sich um einen externen oder internen Cyberangriff handelt. Daraus lassen sich Hinweise für die Reaktion auf den Vorfall ableiten. Folgende Maßnahmen werden ergriffen:

- Wenn es sich um einen externen Cyberangriff handelt: Unter anderem wird die IP der Zugriffsquelle blockiert und der Schwellenwert geändert, ab dem das Sicherheitsprodukt blockiert.

- Wenn das Verhalten durch einen Mitarbeitenden verursacht wurde: Verstößt der Mitarbeiter oder die Mitarbeiterin gegen eine vom Unternehmen festgelegte Richtlinie (etwa durch Zugriff auf Cloud-Speicher, obwohl die Nutzung verboten ist), wird zum Beispiel eine Verwarnung ausgesprochen.

Reporting

Sie erhalten mittel- bis langfristig ein Bild vom Stand der Verstöße gegen die Sicherheitsrichtlinien Ihres Unternehmens und von den Auswirkungen von Cyberangriffen. und können daraus einen Bericht erstellen. Visualisiert wird, welcher Art von Cyberangriffen das Unternehmen über einen Zeitraum von einem Monat, drei Monaten, sechs Monaten, einem Jahr usw. ausgesetzt war. Daraufhin kann das Unternehmen überlegen, welche Sicherheitsmaßnahmen es als Nächstes ergreifen sollte.

Die wichtigsten Anwendungsfälle von SIEM sind oben aufgeführt. Der größte Vorteil von SIEM für das Sicherheitspersonal ist die Möglichkeit, Ereignisse und Log-Informationen aus mehreren verschiedenen Produkten schnell zu visualisieren und mit der nächsten Aktion zu verknüpfen.

SIEM-Herausforderungen

SIEM bringt SOCs und anderen Organisationen Vorteile in Bezug auf verbesserte Sicherheit und betriebliche Effizienz. Gleichzeitig stellt es sie vor die folgenden Herausforderungen:

Komplexe Implementierung und Konfiguration: SIEMs sind komplexe Systeme, deren Implementierung und Konfiguration Zeit und Fachwissen erfordert. Sicherheitsfachleute müssen ständig daran arbeiten, Geräte-Logs und Datenquellen zu integrieren, Regeln zu konfigurieren und Alarmmeldungen zu optimieren.

Verarbeitung großer Mengen von Protokolldaten

Eine große Menge an Logdaten muss verarbeitet und analysiert werden. Für die Verarbeitung großer Datenmengen werden entsprechende Hardware- und Speicherressourcen benötigt. Außerdem gilt es, die Aufbewahrungsfristen für Logdaten und die Datenkomprimierung/-reduzierung zu organisieren.

Kontinuierliche Reaktion auf False Positives und Alarmüberlastung

SIEMs generieren Alarmmeldungen auf der Grundlage vordefinierter Regeln und Muster. Dabei können jedoch Fehlalarme auftreten: False Positives (legitime Aktivitäten werden zu Unrecht als bösartig erkannt) und False Negatives (bösartige Aktivitäten werden übersehen). Je nach Konfiguration kann auch eine große Anzahl von Alarmen eingehen. Das erfordert eine kontinuierliche Anpassung der Alarme und eine Nachbesserung der Regeln auf der Benutzerseite.

Reaktion nach Erkennung eines Vorfalls

Wird ein Ereignis in Echtzeit erkannt, muss der tatsächliche Vorfall bestätigt und eine Reaktion darauf eingeleitet werden. Stimmt das Sicherheitspersonal die Alarme nicht im Voraus ab, muss es auf Alarme unterschiedlicher Größe reagieren. Das kann wiederum die operative Effizienz beeinträchtigen.

Anforderungen an Fähigkeiten und Ressourcen

Die ordnungsgemäße Implementierung und der Betrieb von SIEM erfordern Kenntnisse in der Sicherheitsanalyse und der Protokollverwaltung. Voraussetzung ist auch die Verfügbarkeit geeigneter Ressourcen (Personal, Hardware und Software).

SIEM-Lösung von Trend Micro

Optimieren Sie Workflows mithilfe eines Ökosystems bestehend aus SIEM, SOAR, IAM, Firewall, Threat Intelligence, IT-Servicemanagement und vielem mehr.

Sicherheitslücken entstehen durch Tools in Silos. Trend Vision One hilft Ihrem Team durch diese effektiven Funktionen für Prävention, Erkennung und Reaktion bei:

- Cloud-Anwendungen – Sicherheit für mehrere Clouds mit vollständig Cloud-nativem Schutz für Anwendungen

- IT-Infrastruktur – Endpunkt-, E-Mail- und Netzwerksicherheit für Unternehmen mit einer verteilten Belegschaft

- SOC – Bedrohungserkennung und -reaktion (Detection and Response) auf unterschiedlichen Sicherheitsebenen