Was ist SOAR Security?

Suchen, erkennen, auswerten, reagieren – Trend Micro stoppt Bedrohungen schneller dank genauerer Daten.

Definition von SOAR

SOAR, auch bekannt als Security Orchestration, Automation and Response, ist eine Funktion oder Lösung im Bereich Cybersicherheit, die die Reaktion auf Cyberangriffe und Sicherheitsoperationen automatisiert. Es reduziert die Arbeitsbelastung der Mitarbeiterinnen und Mitarbeiter, indem es Workflows automatisch verarbeitet, wenn bestimmte Bedingungen erfüllt sind. Das geschieht auf der Grundlage von Regeln, die der Anbieter vorab festgelegt hat, oder von Playbooks, die der Benutzer definiert.

SOAR führt also die Verarbeitung auf der Grundlage von herstellerdefinierten Regeln oder benutzerdefinierten Playbooks durch. Letztere entsprechen einer Liste von Abläufen, die eine vorgegebene Reihe von Aktionen durchführen, wenn bestimmte Bedingungen erfüllt sind. Es unterstützt Sicherheitsbeauftragte, indem es automatisch Aktionen als Reaktion auf vorher angenommene Situationen durchführt. So wird beispielsweise die Kommunikation blockiert, wenn innerhalb eines bestimmten Zeitraums eine unbestimmte Anzahl von Mitteilungen an einen Server erfolgt, auf dem wichtige Informationen gespeichert sind. Zudem werden automatisch Maßnahmen eingeleitet. Zum Beispiel werden Terminals, die mit Malware infiziert sind, blockiert oder Zugriffe auf Command-and-Control-Server (CC-Server) auf ein Quarantänenetzwerk umgeleitet

Funktionsweise von SOAR

Orchestrierung

SOAR integriert verschiedene Sicherheitstools und Plattformen. Das ermöglicht eine nahtlose Kommunikation und Zusammenarbeit von Cybersicherheits- und IT-Teams. Zum Beispiel können Firewalls, Endpoint Protection Systems und SIEM-Lösungen in einem einheitlichen SOAR-Ökosystem zusammenarbeiten. Diese Vernetzung beseitigt Silos und stellt sicher, dass die Sicherheitsmaßnahmen aufeinander abgestimmt und umfassend sind.

Automatisierung

Wiederkehrende Aufgaben wie die Bedrohungserkennung, die Alarmpriorisierung und die Log-Analyse können viel Zeit und Ressourcen in Anspruch nehmen. SOAR automatisiert diese Prozesse, reduziert den manuellen Arbeitsaufwand und minimiert das Risiko menschlicher Fehler. Zum Beispiel kann SOAR Phishing-E-Mails automatisch untersuchen, indem es die Header analysiert, URLs extrahiert und sie mit Bedrohungsdatenbanken abgleicht.

Reaktion

SOAR-Plattformen ermöglichen eine schnellere und besser koordinierte Reaktion auf Vorfälle, indem sie auf vordefinierte Playbooks zurückgreifen. Diese Leitfäden beschreiben spezifische Maßnahmen, die bei verschiedenen Arten von Vorfällen zu ergreifen sind. Das gewährleistet Konsistenz und Effizienz. Im Fall einer Malware-Infektion könnte ein Playbook beispielsweise Folgendes vorsehen: die Isolierung des betroffenen Systems, die Einleitung einer forensischen Untersuchung und die Benachrichtigung der Beteiligten.

Vorteile von SOAR

Vereinfachter Betrieb

SOAR automatisiert wiederkehrende und zeitintensive Aufgaben wie Log-Analysen und Bedrohungskorrelation. Das reduziert die Arbeitsbelastung für Sicherheitsteams erheblich. Wenn diese Prozesse automatisiert werden, können sich die Teams auf Aufgaben mit höherer Priorität konzentrieren, zum Beispiel auf die Untersuchung von Vorfällen und die strategische Planung.

Schnellere Reaktion auf Vorfälle

Mit vordefinierten Playbooks und automatisierten Workflows befähigt SOAR Unternehmen dazu, Sicherheitsvorfälle in Echtzeit zu erkennen, zu analysieren und zu entschärfen. SOAR verkürzt die Reaktionszeit und minimiert dadurch die potenziellen Auswirkungen von Cyberbedrohungen auf kritische Systeme und Daten.

Verbesserte Genauigkeit und Konsistenz

Die Automatisierung durch SOAR beseitigt die Variabilität und Fehler, die sich aus manuellen Prozessen ergeben. Unternehmen können ihre Reaktionen auf häufige Bedrohungen standardisieren. Dadurch sorgen sie für einen einheitlichen und zuverlässigen Ansatz bei der Handhabung von Vorfällen in ihrer gesamten Sicherheitsinfrastruktur.

Verbesserte Bedrohungserkennung

SOAR-Plattformen lassen sich in verschiedene Threat-Intelligence-Feeds und Überwachungstools integrieren und bieten eine einheitliche Übersicht über potenzielle Risiken. Diese ganzheitliche Perspektive erlaubt es Sicherheitsteams, Bedrohungen effektiver zu erkennen. Sie können auf datengestützte Erkenntnisse reagieren und ihre Abwehrmaßnahmen verbessern.

Skalierbarkeit

Wenn Unternehmen wachsen und komplexere IT-Umgebungen einführen, passen sich SOAR-Plattformen nahtlos an neue Anforderungen an. Dabei spielt es keine Rolle, ob es um die Verwaltung von lokalen Systemen, Cloud-Umgebungen oder Hybrid-Setups geht. SOAR bietet skalierbare Lösungen, die sich erweitern lassen, ohne die Sicherheit zu beeinträchtigen.

Ressourcen-Optimierung

Für Unternehmen, die mit begrenzten Ressourcen konfrontiert sind, maximiert SOAR den Wert des vorhandenen Personals und der vorhandenen Tools. Durch die Automatisierung wiederkehrender Aufgaben und die Minderung von Alarmmüdigkeit können Sicherheitsteams effizienter arbeiten. Dazu ist keine wesentliche Aufstockung des Personals erforderlich.

Intensivere Zusammenarbeit

SOAR fördert eine bessere Kommunikation und Koordination zwischen den Sicherheitsteams, indem es zentralisierte Dashboards und einheitliche Workflows anbietet. Diese Zusammenarbeit verbessert das Incident-Management. Sie stellt sicher, dass die Reaktionen schnell und gut koordiniert verlaufen.

Verbesserte Compliance

Durch automatisierte Datenerfassung und -berichterstattung vereinfacht SOAR die Einhaltung von Vorschriften wie DSGVO, HIPAA und PCI DSS. Unternehmen können genaue Reports erstellen und einen Audit-Trail aufrechterhalten. Damit zeigen sie ihr Engagement für Best Practices im Bereich Sicherheit und die Einhaltung von Vorschriften.

SOAR vs SIEM

SOAR und SIEM ähneln sich in einigen Aspekten, etwa bei der Erkennung von Sicherheitsrisiken und der Datenerfassung und -analyse. Doch ihre Rollen innerhalb eines Unternehmens unterscheiden sich erheblich. Beide Tools sammeln und analysieren Daten, um Bedrohungen zu erkennen und Sicherheitsteams zu benachrichtigen. Ihre Funktionalität grenzt sie jedoch voneinander ab.

SIEM-Technologien konzentrieren sich auf die Korrelation und Analyse von Logs aus mehreren Datenquellen, um verdächtige Aktivitäten zu identifizieren. Im nächsten Schritt werden Sicherheitsfachleute alarmiert, die den Vorfall weiter untersuchen. SOAR hingegen verfolgt einen praxisorientierteren Ansatz für Sicherheitsmaßnahmen. Es automatisiert Workflows und reagiert auf der Grundlage vorab festgelegter Abläufe. Dazu gehört auch der Einsatz von KI, die bestimmte Verhaltensmuster erkennt und potenzielle Risiken proaktiv mindert.

Zu den besonderen Stärken von SOAR gehört, dass es Alarme aus Quellen verarbeiten kann, die von herkömmlichen SIEM-Systemen möglicherweise nicht abgedeckt werden. Dazu gehören Cloud-Umgebungen, IoT-Geräte und Schwachstellen-Scans. Dank dieses erweiterten Umfangs kann SOAR Warnmeldungen filtern und konsolidieren. Dadurch lassen sich Redundanzen reduzieren und die Effizienz steigern. Wenn SOAR in SIEM integriert wird, verbindet sich die analytische Leistung von SIEM mit der Automatisierung und Orchestrierung von SOAR. Daraus entsteht eine optimierte und effektive Sicherheitsstrategie.

Unternehmen, die diese Tools gemeinsam nutzen, können ein Gleichgewicht zwischen gründlicher Bedrohungserkennung und schneller, automatisierter Reaktion herstellen. Auf diese Weise behalten Sicherheitsteams die Oberhand über aufkommende Cyberbedrohungen.

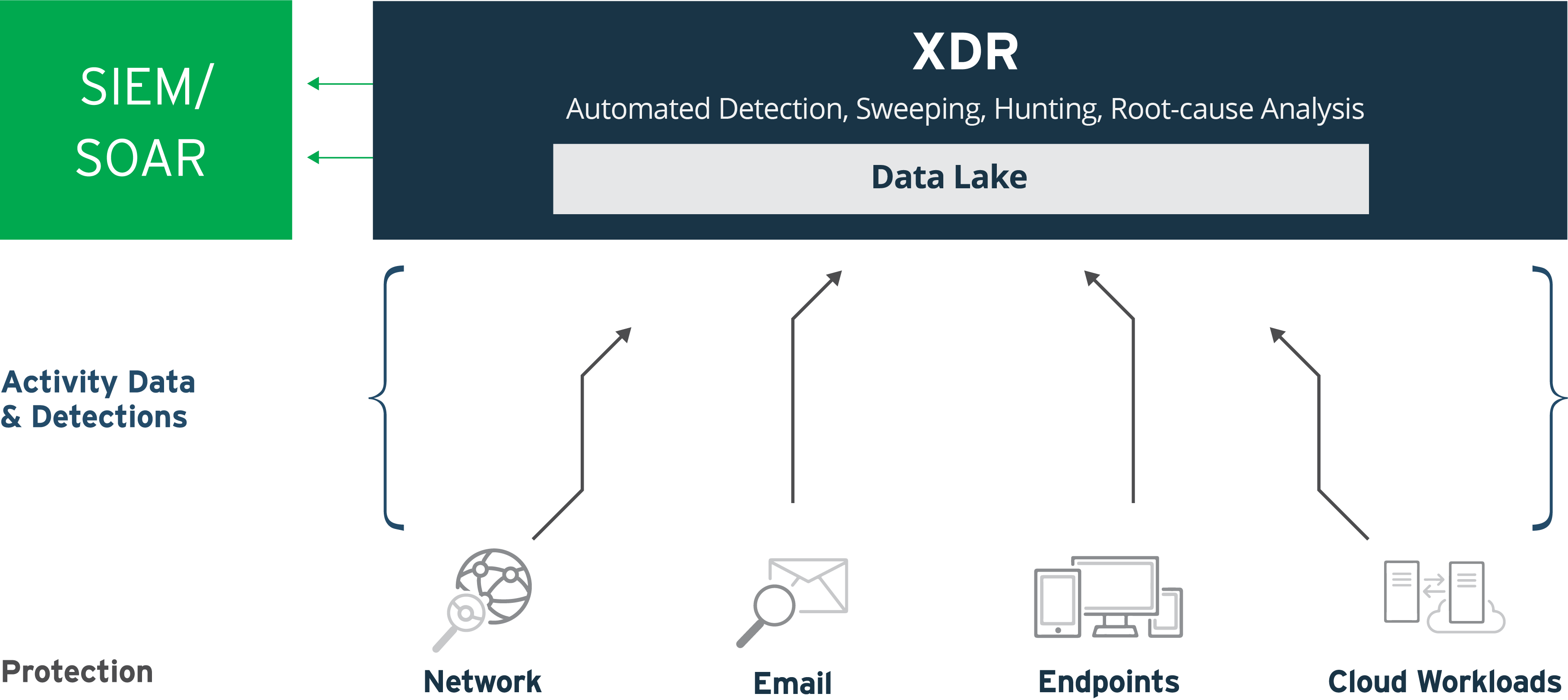

Beziehung zwischen SOAR und XDR

SIEM ist ein Produkt, das Logs und Ereignisse von PCs, Servern, Proxys, Firewalls, Sicherheitsprodukten und anderen aggregiert und sinnvoll visualisiert. SOAR ist ein Produkt, das automatisch reagiert, wenn bestimmte Aktionen auftreten – etwa viele Zugriffe auf einen bestimmten Server innerhalb einer gewissen Zeit. Grundlage sind vorab festgelegte Regeln und Informationen, die von SIEM gesammelt wurden. XDR ist ein Produkt, das Spuren von Angriffen erkennt und visualisiert. Es dient dazu, Vorfälle zu untersuchen, die Ursache zu ermitteln und auf Vorfälle zu reagieren, wenn eine Bedrohung in die Umgebung eines Benutzers eindringt. SOAR hat in den letzten Jahren viel Aufmerksamkeit auf sich gezogen. Es ist in der Lage, riesige Mengen von Protokolldaten mechanisch zu verarbeiten, um Rauschen zu entfernen und nur die Alarme zu extrahieren, die wirklich Maßnahmen erfordern.

SOAR kann in Fällen wirksam sein, in denen es eine Vielzahl von Produkten und Services gibt, die in Verbindung mit APIs und detaillierten Bedingungen für Skripteinstellungen verwendet werden können. Außerdem sollte sich erfahrenes Sicherheitspersonal kontinuierlich um die Einstellungen kümmern. Einige XDRs lassen sich auch in SOAR integrieren. XDRs könnten also ergänzend zu Fachkenntnissen bei der Erkennung von Cyberangriffen eingesetzt werden. Gleichzeitig kann SOAR zur Integration in eine Reihe von Produkten und zur Automatisierung von Reaktionen verwendet werden.

XDR gestaltet die Cybersicherheit neu, indem es die SIEM- und SOAR-Funktionen in einer einzigen Plattform vereint und verbessert. Es beugt Alarmmüdigkeit vor, verbessert die Vorfallskorrelation, vereinfacht den Betrieb und erhöht die Effizienz von SOC-Teams.

SOAR-Lösung von Trend Micro

Optimieren Sie Workflows mithilfe eines Ökosystems bestehend aus SIEM, SOAR, IAM, Firewall, Threat Intelligence, IT-Servicemanagement und vielem mehr.