Was ist XDR? (Extended Detection and Response)

Stoppen Sie Gegner schneller – mit Advanced Detection and Response von Trend Micro.

XDR

Verdeckte Bedrohungen entgehen der Erkennung. Sie verstecken sich zwischen Sicherheitssilos und nicht verbundenen Lösungsbenachrichtigungen und breiten sich im Lauf der Zeit aus. In der Zwischenzeit versuchen überforderte Sicherheitsanalytiker, die Bedrohungen anhand begrenzter und nicht verbundener Informationen zu untersuchen.

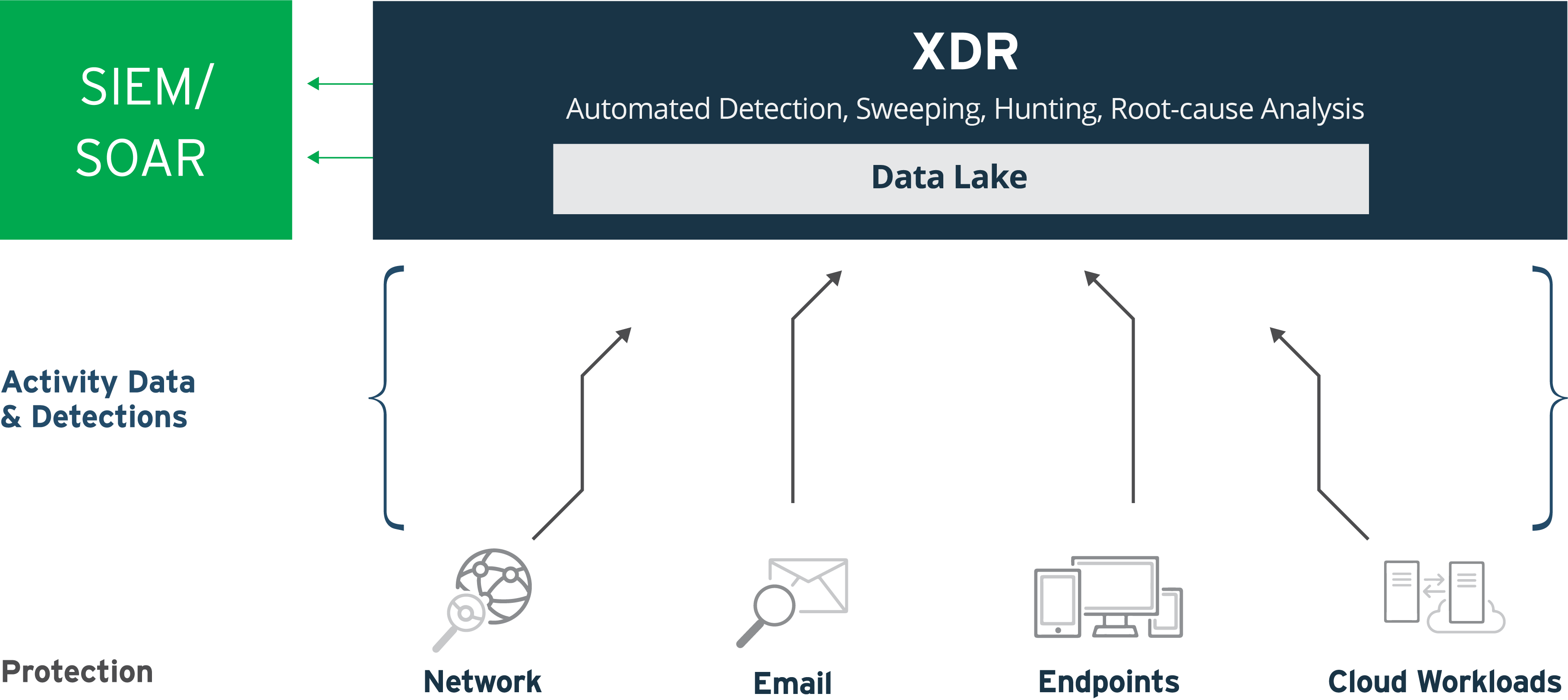

XDR bricht diese Silos mithilfe eines holistischen Konzepts für Erkennung und Reaktion auf. XDR erfasst und korreliert Erkennungen und tiefgreifende Aktivitätsdaten auf mehreren Sicherheitsebenen – E-Mail, Endpunkt, Server, Cloud-Workloads und Netzwerk. Durch automatisierte Analyse dieser umfangreichen Datenmenge werden Bedrohungen schneller erkannt. Infolgedessen können Sicherheitsanalytiker mehr tun und durch Untersuchungen schneller handeln.

Erfahren Sie mehr über die Sicherheitsebenen , die in XDR einfließen können.

XDR Security

XDR (Extended Detection and Response) erfasst und korreliert Daten automatisch auf mehreren Sicherheitsebenen – E-Mail, Endpunkt, Server, Cloud-Workload und Netzwerk. Dies ermöglicht eine schnellere Erkennung von Bedrohungen und verbesserte Untersuchungs- und Reaktionszeiten durch Sicherheitsanalysen.

SOC-Herausforderungen

Wenn es um Erkennung und Reaktion geht, stehen die Analysten des Security Operations Centers (SOC) vor einer gewaltigen Verantwortung. Sie müssen kritische Bedrohungen schnell identifizieren, um Risiken und Schäden für die Organisation einzugrenzen.

Warnungsüberlast

Konfrontiert mit Warnungen, die von verschiedenen Lösungen generiert werden, sind IT- und Sicherheitsteams häufig überlastet. Ein Unternehmen mit durchschnittlich 1.000 Mitarbeitern kann bis zu 22.000 Ereignisse pro Sekunde in seinem SIEM-System (Security Information and Event Management) verzeichnen. Das sind fast 2 Millionen Ereignisse an einem Tag.[1] Die Mitarbeiter verfügen über begrenzte Mittel, um diese zu korrelieren und zu priorisieren, und haben Probleme, schnell und effektiv kritische Ereignisse aus den Daten herauszufiltern. XDR verknüpft automatisch eine Reihe von fragwürdigeren Aktivitäten zu einem zuverlässigeren Ereignis, damit lediglich die Warnungen angezeigt werden, für die Maßnahmen ergriffen werden sollten.

Sichtbarkeitslücken zwischen Sicherheitslösungen

Viele Sicherheitsprodukte machen Aktivitäten transparent. Jede Lösung bietet eine spezifische Perspektive. Daten werden nach Relevanz und Nützlichkeit für diese spezifische Funktion erfasst und bereitgestellt. Die Integration von Sicherheitslösungen kann den Austausch und die Konsolidierung von Daten ermöglichen. Der Nutzen ist jedoch oft begrenzt durch die Art und Tiefe der gesammelten Daten und den Grad der möglichen korrelierten Analyse. Entsprechend gibt es auch für Analysten Grenzen in puncto Transparenz. Im Gegensatz dazu sammelt XDR einen vollständigen Data Lake der Aktivitäten (Erkennungen, Telemetrie, Metadaten und Netflow) in den jeweiligen Sicherheitstools und bietet Zugriff darauf. XDR stellt mithilfe von komplexen Analysen und Bedrohungsinformationen den kompletten Kontext bereit, der für die angriffszentrierte Sicht auf eine ganze Kette von Ereignissen über alle Sicherheitsebenen hinweg erforderlich ist.

Probleme bei Untersuchungen

Da es viele Protokolle und Warnungen, jedoch keine deutlichen Indikatoren gibt, ist schwer festzustellen, wonach zu suchen ist. Wenn ein Problem oder eine Bedrohung auftritt, lassen sich der Weg und die Auswirkungen auf die Organisation nur schwer ermitteln. Eine Untersuchung kann zeitaufwendigen, manuellen Aufwand bedeuten – sofern überhaupt die nötigen Ressourcen vorhanden sind. XDR automatisiert Bedrohungsuntersuchungen, indem es manuelle Schritte eliminiert, und stellt detaillierte Daten und Tools für Analysen bereit, die andernfalls nicht möglich wären. Denken Sie zum Beispiel an eine automatisierte Ursachenanalyse. Ein Analytiker kann den Zeitplan und den Angriffspfad sehen, der sich möglicherweise über E-Mail, Endpunkte, Server, Cloud-Workloads und Netzwerke erstreckt. Daraufhin kann er die einzelnen Schritte des Angriffs beurteilen, um entsprechend zu reagieren.

Lange Erkennungs- und Reaktionszeiten

Diese Herausforderungen sind der Grund, warum Bedrohungen sehr lange nicht erkannt werden. Die Reaktionszeit verlängert sich, und damit steigen das Risiko und die Konsequenzen eines Angriffs. XDR verbessert die Erkennungsraten von Bedrohungen und die entsprechenden Reaktionszeiten. Dies ist dringend nötig. Sicherheitsunternehmen messen und überwachen zunehmend die durchschnittliche Dauer für Erkennung (MTTD) und Reaktion (MTTR) als wichtige Kennzahlen für die Leistung. Außerdem messen sie den Wert von Lösungen und Investitionen daran, wie diese sich auf die Kennzahlen und die Geschäftsrisiken eines Unternehmens auswirken.

XDR im Vergleich zu EDR

XDR geht über das aktuelle Konzept einer Einzelvektor-basierten Punktlösung hinaus und bietet die nächste Stufe der Erkennung und Reaktion.

Endpoint Detection and Response (EDR) ist zweifellos enorm wichtig. Doch trotz seiner umfassenden Funktionen bleibt EDR letztlich eingeschränkt, da es nur Bedrohungen innerhalb der gemanagten Endpunkte erkennen und auf sie reagieren kann. Damit lassen sich Bedrohungen nur begrenzt erkennen. Außerdem ist nur eingeschränkt zu ermitteln, wer und was betroffen ist. Schließlich wirken sich diese Einschränkungen negativ auf die Reaktionsfähigkeit im SOC aus.

Die Reichweite von Analysetools für den Netzverkehr (NTA) ist auf das Netzwerk und die überwachten Netzwerksegmente begrenzt. NTA-Lösungen erzeugen in der Regel eine gewaltige Menge an Protokollen. Um Mehrwert aus Netzwerkwarnungen zu generieren und eine korrekte Interpretation zu ermöglichen, müssen diese mit anderen Aktivitätsdaten korreliert werden.

Bitte besuchen Sie die Seite EDR vs. XDR, um mehr über die Unterschiede zu erfahren.

Ergänzung des SIEM

Organisationen nutzen SIEMs, um Protokolle und Warnungen aus mehreren Lösungen zu erfassen. SIEMs sammeln Informationen aus verschiedenen Quellen ermöglichen zentrale Transparenz, erzeugen jedoch eine überwältigende Anzahl an individuellen Warnungen. Es ist schwierig, diese eingehend zu überprüfen und herauszufinden, ob sie kritisch sind und Maßnahmen erfordern. Durch eine SIEM-Lösung allein lassen sich all diese Informationsprotokolle nur schwer korrelieren und verbinden, um den größeren Kontext zu erkennen.

XDR erfasst tiefgreifende Aktivitätsdaten, speist sie in einen Data Lake ein und ermöglicht damit erweitertes Sweeping, Hunting und Untersuchungen auf verschiedenen Sicherheitsebenen. Die Anwendung von KI und Expertenanalysen auf diesen umfangreichen Datensatz führt dazu, dass weniger, aber kontextreiche Warnungen an die SIEM-Lösung eines Unternehmens gesendet werden. XDR ist kein Ersatz für SIEM, sondern eine Ergänzung. Sicherheitsexperten benötigen dank XDR weniger Zeit, um relevante Warnungen und Protokolle zu bewerten und zu entscheiden, wo Maßnahmen und tiefergehende Untersuchungen erforderlich sind.

Maßgebliche Funktionen

Verschiedene Sicherheitsebenen über den Endpunkt hinaus

- Für erweiterte Aktivitäten zu Detection and Response sind mindestens zwei Ebenen erforderlich. Je mehr vorhanden sind, desto besser: Endpunkt, E-Mail, Netzwerk, Server und Cloud-Workload.

- XDR führt Aktivitätsdaten aus mehreren Ebenen in einem Data Lake zusammen. Alle entsprechenden Informationen werden für eine effektive Korrelation und Analyse in der relevantesten Struktur verfügbar gemacht.

- Die Verwendung des nativen Sicherheits-Stacks eines einzigen Anbieters verhindert eine übermäßige Zahl an Anbietern/Lösungen. Außerdem ermöglicht ein derartiger Stack eine beispiellose Integrationstiefe und Interaktion zwischen Erkennungs-, Untersuchungs- und Verantwortungsfunktionen.

Speziell entwickelte KI und Sicherheitsanalysen von Experten

- Die Erfassung von Daten ist ein Vorteil von XDR. Es ist jedoch entscheidend, Analysen und Intelligenz anzuwenden, um bessere, schnellere Entscheidungen zu treffen.

- Wenn das Sammeln von Telemetriedaten selbstverständlich wird, entsteht der Wert durch Sicherheitsanalysen in Verbindung mit Bedrohungsinformationen, aus denen sich Erkenntnisse und Maßnahmen ableiten lassen.

- Eine Analyse-Engine mit nativen, intelligenten Sensoren bietet effektivere Sicherheitsanalysen, als sie mithilfe von Produkten und Telemetrie von Drittanbietern erzielt werden könnten. Sicher versteht jeder Anbieter die Daten seiner eigenen Lösungen sehr viel besser als die eines Drittanbieters. Für optimale Analysefunktionen sollten XDR-Lösungen Priorität haben, die speziell für die nativen Sicherheits-Stacks eines Anbieters entwickelt wurden.

Einfache, integrierte und automatisierte Plattform für vollständige Transparenz

- XDR ermöglicht aufschlussreichere Untersuchungen, da sich logische Verknüpfungen zwischen den Daten herstellen lassen, die in einer zentralen Ansicht bereitstehen.

- Eine auf den Angriff ausgerichtete grafische Darstellung beantwortet an zentraler Stelle Fragen wie:

- Wie wurde der Anwender infiziert?

- Wo liegt der erste Angriffspunkt?

- Wer oder was ist noch von diesem Angriff betroffen?

- Wo liegt der Ursprung der Bedrohung?

- Wie hat sich die Bedrohung verbreitet?

- Wie viele andere Anwender haben Zugriff auf die Bedrohung?

- XDR bietet Sicherheitsanalysten mehr Möglichkeiten und optimiert Workflows. Manuelle Schritte werden beschleunigt oder ganz entfernt, das optimiert die Leistungen des Teams. Außerdem ermöglicht XDR Ansichten und Analysen, die in den Medien nicht möglich sind.

- Dank der Integration in SIEM und SOAR (Security Orchestration Automation and Response) können Analysten Erkenntnisse aus XDR mit einem breiteren Sicherheitsökosystem kombinieren.

[1] Quelle: Estimating Log Generation for Security Information Event and Log Management (Bewertung der Protokoll-Erzeugung für SIEM- und Log-Management)

Trend Micro XDR-Lösungen

Trend Micro XDR erweitert Erkennung und Reaktion über den Endpunkt hinaus, um eine breitere Transparenz und fachkundige Sicherheitsanalysen zu bieten, was zu mehr Erkennungen und einer früheren, schnelleren Reaktion führt. Mit XDR können Sie effektiver auf Bedrohungen reagieren und den Schweregrad und Umfang einer Sicherheitsverletzung minimieren.

Weiterführende Artikel

XDR Security: More Security. More Savings (XDR-Sicherheit: mehr Sicherheit, mehr Einsparungen)

How XDR Can Enable Your Enterprise (So kann XDR Ihr Unternehmen unterstützen)