Czym jest cyberatak?

Zlikwiduj silosy danych i oprzyj system ochrony na jednej platformie cyberbezpieczeństwa.

Znaczenie cyberataku

Cyberatak to celowa i złośliwa próba naruszenia systemów informatycznych organizacji lub osób prywatnych przez osobę lub grupę w celu kradzieży, zakłócenia lub zmiany danych. Ponieważ obecnie bardziej polegamy na technologiach cyfrowych, cyberataki stały się jednym z najważniejszych zagrożeń dla firm i osób. Cyberprzestępcy stale rozwijają swoje taktyki, wykorzystują luki w systemach i dostosowują się do najnowszych osiągnięć technologicznych. W miarę jak cyberataki stają się coraz bardziej zaawansowane, zrozumienie rodzajów, metod i motywów tych ataków jest niezbędne do utrzymania bezpiecznego środowiska cyfrowego i ochrony poufnych informacji.

Dlaczego dochodzi do cyberataków

Cyberataki są przeprowadzane z różnych powodów, od korzyści finansowych po cele polityczne. Do najczęstszych czynników motywacyjnych należą:

Korzyści finansowe

Wielu cyberprzestępców szuka nagród pieniężnych, kradnąc poufne informacje, takie jak dane karty kredytowej, dane logowania lub informacje o koncie bankowym. Ataki typu ransomware, które blokują użytkownikom dostęp do ich systemów do czasu zapłacenia okupu, są szczególnie motywowane finansowo.

Szpiegostwo

Ataki szpiegostwa korporacyjnego mają na celu kradzież tajemnic handlowych, badań i innych poufnych danych w celu uzyskania przewagi konkurencyjnej. Takie ataki są często ukryte i mogą być niezauważone przez długi czas.

Zemsta lub złośliwy zamiar

Niezadowoleni byli pracownicy lub osoby z chęcią zemsty mogą przeprowadzać cyberataki w celu zaszkodzenia reputacji lub zakłócenia działalności.

Pragnienie rozgłosu

Niektórzy atakujący, często znani jako hakerzy „czarnego kapelusza”, przeprowadzają cyberataki, aby zaprezentować swoje umiejętności, zdobyć wiarygodność w społeczności hakerskiej lub po prostu wywołać chaos.

Rodzaje cyberataków

Cyberataki przybierają różne formy, a każdy z nich wykorzystuje inne techniki i celuje w różne luki w zabezpieczeniach. • Poniżej przedstawiono niektóre z najczęstszych rodzajów cyberataków:

Ataki z użyciem malware

Malware, które ma na celu infiltrację, uszkodzenie lub uzyskanie nieuprawnionego dostępu do systemów komputerowych. W dziedzinie cyberbezpieczeństwa złośliwe oprogramowanie jest trwałym zagrożeniem, które może wykraść poufne informacje i spowodować poważne szkody dla użytkowników i organizacji. Zrozumienie różnych form i skutków złośliwego oprogramowania ma kluczowe znaczenie dla opracowania kompleksowej strategii cyberbezpieczeństwa.

Phishing i spear phishing

Phishing to rodzaj cyberataku polegającego na wysyłaniu ogólnych wiadomości e-mail przez cyberprzestępców podszywających się pod legalne firmy. E-maile te zawierają fałszywe linki służące do kradzieży prywatnych informacji użytkownika. Ataki phishingowe są najskuteczniejsze, gdy użytkownicy nie zdają sobie z nich sprawy.

Spear phishing wyróżnia się jako jedna z najbardziej niebezpiecznych i ukierunkowanych form cyberataków. W odróżnieniu od zwykłych ataków phishingowych, które rzucają szeroką siatkę w nadziei na wyłapanie niczego niepodejrzewających ofiar, spear phishing to wysoce spersonalizowana i ukierunkowana forma ataku phishingowego, który jest skierowany przeciwko użytkownikowi, a nie do sieci.

Denial of Service (DoS) and Distributed Denial of Service (DDoS)

Ataki DoS i DDoS zalewają serwer ruchem, przytłaczając go i powodując utratę dostępu przez legalnych użytkowników. Ataki DDoS wzmacniają ten efekt, wykorzystując wiele systemów, często botnetów, do atakowania pojedynczego serwera.

Ataki typu „man-in-the-Middle” (MitM)

Ataki MitM przechwytują i zmieniają komunikację między dwiema stronami bez ich wiedzy. Atakujący mogą modyfikować dane lub przechwytywać wrażliwe informacje, takie jak dane logowania.

Wstrzykiwaniem kodu SQL

Wstrzykiwanie kodu SQL to atak, który nielegalnie manipuluje bazą danych, wstrzykując niezamierzone instrukcje języka strukturalnego zapytania (SQL) do aplikacji z relacyjną bazą danych (RDBMS). Istnieje kilka rodzajów wtrysku SQL, w zależności od metody i celu, a z perspektywy cyberprzestępców mogą oni wykraść informacje, sfałszować dane i zbadać luki w zabezpieczeniach.

Exploity typu zero-day

Exploity zero-day atakują nieznane luki w oprogramowaniu, zanim programiści zdążą wydać poprawki. Ataki te są szczególnie niebezpieczne, ponieważ nie ma możliwości natychmiastowej obrony.

Ataku z Wykorzystaniem Ransomware

Ransomware to rodzaj złośliwego oprogramowania, które szyfruje ważne pliki przechowywane na dysku lokalnym i sieciowym oraz żąda okupu za ich rozszyfrowanie. Hakerzy tworzą tego typu oprogramowanie w celu wyłudzenia pieniędzy przez szantaż. Oprogramowanie ransomware jest zaszyfrowane, co oznacza, że nie da się zdobyć klucza, a jedynym sposobem na odzyskanie informacji jest przywrócenie ich z kopii zapasowej. Sposób działania oprogramowania ransomware sprawia, że jest ono wyjątkowo szkodliwe. Inne rodzaje malware niszczą lub kradną dane, ale nie zamykają drogi do ich odzyskania. Natomiast w przypadku ransomware, jeśli zaatakowany podmiot nie ma kopii zapasowej danych, aby je odzyskać, musi zapłacić okup. Zdarza się, że firma płaci okup, a haker i tak nie przekazuje klucza do rozszyfrowania.

Ataki na łańcuchy dostaw

Supply Chain Attack to rodzaj cyberataku, którego celem są mniej bezpieczne elementy łańcucha dostaw organizacji, a nie bezpośredni atak na organizację. Celem jest infiltracja sieci lub systemów organizacji poprzez narażenie na niebezpieczeństwo zewnętrznego dostawcy, dostawcy lub partnera, który ma dostęp do jej danych, oprogramowania lub infrastruktury sieciowej.

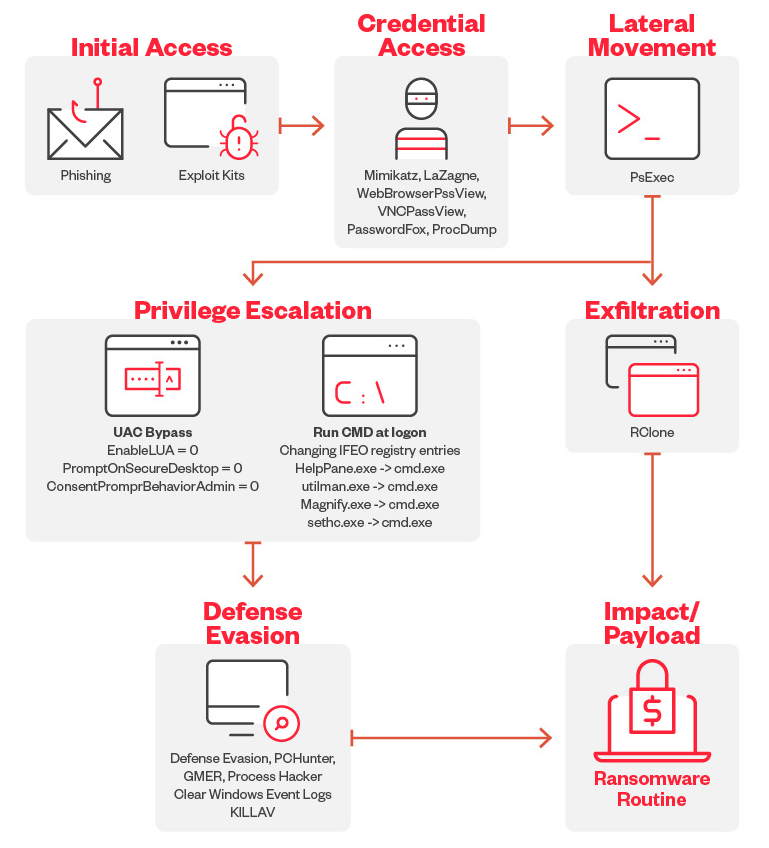

Fazy cyberataków — przykład

Przeanalizujemy różne fazy cyberataku, badając, w jaki sposób 8Base, znana grupa ransomware, wykonuje ataki. Od początkowej infiltracji po szyfrowanie danych i wymuszenie danych, omówimy każdy etap ich taktyki ransomware.

Początkowy dostęp

Ransomware 8Base wykorzystuje przede wszystkim oszustwa phishingowe do wstępnego dostępu.

Dostęp do danych uwierzytelniających

8Base używają MIMIKATZ, LaZagne, WebBrowserPassView, VNCPassView, PasswordFox i ProcDump do pobierania haseł i poświadczeń na komputerach ofiary.

Unikanie obrony

W celu uchylania się od obrony ransomware 8Base usuwa i uruchamia plik wsadowy o nazwie defoff.bat (wykrywany jako KILLAV), aby wyłączyć składniki programu Windows Defender. Ransomware 8Base wykorzystuje również kody śmieci, usuwa kopie cieni, omija Cuckoo Sandbox, usuwa dzienniki zdarzeń systemu Windows, wyłącza zapory sieciowe i używa SmokeLoader do odszyfrowywania i dostarczania ładunku.

Lateral movement

W przypadku lateral movement zaobserwowano, że operatorzy ransomware 8Base używają PsExec do wdrożenia pliku wsadowego oraz binarnego oprogramowania ransomware

Eskalacja uprawnień

8Base ransomware bazy zmodyfikowali pewne wpisy rejestru, aby ominąć kontrolę dostępu użytkownika (UAC). Zmodyfikowano również klucze rejestru IFEO, aby dołączyć cmd.exe do programów dostępności dostępnych z ekranu blokady.

Eksfiltracja

Przestępcy stojący za oprogramowaniem ransomware 8Base zostali wykryci za pomocą narzędzia zewnętrznego i oprogramowania RClone do usług internetowych w celu wydobycia skradzionych informacji.

Wpływ

Ransomware 8Base wykorzystuje algorytm AES-256 do szyfrowania plików docelowych, a następnie szyfruje każdy klucz szyfrowania za pomocą RSA-1024 za pomocą kodu publicznego. Zaszyfrowany klucz jest następnie dołączany na końcu każdego zaszyfrowanego pliku. Posiada wbudowaną konfigurację (odszyfrowaną w czasie wykonywania), która zawiera rozszerzenia plików, nazwy plików i foldery, których należy unikać.

Metody i taktyki stosowane w cyberatakach

Cyberprzestępcy wykorzystują szereg technik do przeprowadzania ataków i unikania wykrycia:

Social Engineering

Dzięki social engineering hakerzy manipulują osobami, aby ujawniły wrażliwe informacje, często poprzez podszywanie się pod zaufane źródła lub stosowanie taktyki strachu.

Wykorzystywanie luk w oprogramowaniu

Cyberprzestępcy wykorzystują niezałatane luki w oprogramowaniu, aby uzyskać nieautoryzowany dostęp do systemów.

Ataki phishingowe

Wiele ataków phishingowych odnosi sukces z powodu błędów użytkownika, takich jak słabe hasła, przypadkowe udostępnianie danych lub próby phishingu.

Taktyki te pomagają atakującym zdobyć przyczółek w systemach i uzyskać dostęp do wrażliwych danych, często bez natychmiastowego wykrycia.

Kluczowe wektory cyberataków

W tej sekcji omówimy dwa kluczowe wstępne wektory ataku, aby pomóc dyrektorom ds. bezpieczeństwa informacji (CISO) i liderom ds. bezpieczeństwa w wzmocnieniu strategii bezpieczeństwa ASRM i zmniejszeniu ryzyka cybernetycznego.

Poczta e-mail

Poczta elektroniczna pozostaje jednym z najczęstszych wektorów ataku początkowego dla cyberprzestępców ze względu na łatwość manipulacji. W 2023 r. 73,8 miliarda z ponad 161 miliardów zagrożeń zablokowanych przez Trend było opartych na poczcie elektronicznej. Koszty związane z tymi atakami również rosną. Według raportu o kosztach naruszenia bezpieczeństwa danych firmy IBM za rok 2024 przedsiębiorstwa, które przeprowadzają phishing, kosztują średnio 4,88 mln USD rocznie.

Aplikacje internetowe

Ataki skryptowe między witrynami (XSS) wykorzystują błędy kodowania w witrynach internetowych lub aplikacjach internetowych, aby generować dane wejściowe od użytkowników. Nic dziwnego, że XSS pozostaje głównym elementem projektu Open Web Application Security Project (OWASP) 10 najważniejszych zagrożeń bezpieczeństwa aplikacji sieciowych — poważnej luki XSS w słoniowym wyszukiwaniu, wtyczce wyszukiwania WordPress, która pozostawiła 60 000 stron internetowych otwartych na złośliwe wstrzykiwanie kodu. Dzięki pracy zdalnej i przechodzeniu na usługi chmurowe, które skutkują dużą liczbą stron internetowych i aplikacji, przedsiębiorstwa muszą wzmocnić swoją ochronę przed tym początkowym wektorem ataku.

Osoba z wewnątrz

W globalnym raporcie Ponemon Institute z 2022 r. stwierdzono, że czas na powstrzymanie zagrożenia ze strony osób z wewnątrz wzrósł z 77 do 85 dni, co spowodowało, że organizacje poświęcały najwięcej czasu na powstrzymanie. Co więcej, w przypadku incydentów, których ograniczanie zajęło ponad 90 dni, koszty wynoszą średnio 17,19 mln USD rocznie. Niezależnie od tego, czy osoba z wewnątrz jest po prostu przypadkowa, niedbalska, czy złośliwa, cena do zapłaty pozostaje wysoka.

- Dowiedz się więcej o 7 popularnych wektorach cyberataków, aby zapoznać się z kompletną instrukcją ochrony siedmiu wektorów ataków autorstwa Jona Claya, wiceprezesa ds. analizy zagrożeń w Trend Micro, który omawia siedem kluczowych wektorów ataku wstępnego i dostarcza proaktywnych wskazówek dotyczących bezpieczeństwa, które pomogą Ci zmniejszyć ryzyko cybernetyczne na całej powierzchni ataku.

Wpływ cyberataków na organizacje

Cyberataki mogą mieć poważny wpływ na firmy, prowadząc do przestojów, utraty danych i strat finansowych. Do najważniejszych skutków należą:

Zakłócenia operacyjne

Złośliwe oprogramowanie lub ataki typu „ denial-of-service” (DoS) mogą powodować awarie serwerów i systemów, przerywając świadczenie usług i prowadząc do niepowodzeń finansowych. Według raportu Cost of a Data Breach z 2024 r. średni koszt naruszenia bezpieczeństwa danych wynosi obecnie 4,45 mln USD na całym świecie, co odzwierciedla wysoką cenę tych zakłóceń.

Naruszenie bezpieczeństwa danych

Ataki typu SQL umożliwiają hakerom zmianę, usunięcie lub kradzież krytycznych danych z firmowych baz danych, co może zaszkodzić działalności biznesowej i zaufaniu klientów.

Oszustwa finansowe

Ataki phishingowe nakłaniają pracowników do przelewania środków lub udostępniania poufnych informacji, powodując bezpośrednie straty finansowe i narażając organizacje na przyszłe zagrożenia.

Płatności za okup

Ataki ransomware blokują podstawowe systemy do czasu zapłacenia okupu. W 2024 r. średnia płatność za roamware wyniosła prawie 1 mln USD, co podkreśla obciążenie finansowe, jakie te ataki wywierają na dotknięte nimi firmy.

Każdy cyberatak może pozostawić trwałe skutki, które wymagają znacznych zasobów do wykrywania, reagowania i odzyskiwania danych, zwiększając całkowity koszt naruszenia.

Jak zapobiegać cyberatakom

Szkolenie i świadomość pracowników

Ponieważ socjotechnika pozostaje częstym punktem wejścia dla atakujących, regularne szkolenia wyposażają pracowników w wiedzę na temat rozpoznawania wiadomości phishingowych, unikania pułapek socjotechnicznych i przestrzegania najlepszych praktyk w zakresie ochrony wrażliwych danych. Edukacja personelu w zakresie tych taktyk zmniejsza prawdopodobieństwo udanych ataków.

Attack Surface Management

Zarządzanie powierzchnią ataku (ASM) polega na identyfikacji i monitorowaniu wszystkich punktów zewnętrznych, w których atakujący może uzyskać dostęp do systemu. Regularna ocena i redukcja tych punktów, takich jak odsłonięte porty sieciowe, niezaktualizowane aplikacje i źle skonfigurowane serwery, pomaga zmniejszyć podatność na ataki. Skuteczna strategia ASM pomaga organizacjom zamknąć potencjalne luki, które mogą zostać wykorzystane przez atakujących.

Platformy ochrony danych

Platformy ochrony danych zapewniają kompleksowy nadzór nad dostępem do danych i ich przepływem w systemach organizacji. Platformy te pomagają zapobiegać nieautoryzowanemu dostępowi poprzez śledzenie wrażliwych danych, identyfikowanie potencjalnych naruszeń i egzekwowanie zasad ochrony danych. Centralizując zarządzanie bezpieczeństwem danych, firmy mogą zwiększyć widoczność danych i poprawić ogólną odporność na cyberzagrożenia.

Zarządzanie tożsamością i dostępem (IAM)

Rozwiązania IAM są niezbędne do kontrolowania dostępu użytkowników do systemów i danych. Dzięki IAM organizacje mogą wdrożyć dostęp oparty na rolach, zapewniając pracownikom dostęp tylko do informacji potrzebnych do wykonywania ich zadań. Narzędzia IAM wspierają również weryfikację i monitorowanie tożsamości, zapobiegając nieautoryzowanemu dostępowi i minimalizując potencjalne szkody wynikające z naruszenia bezpieczeństwa kont.

Regularne audyty i testy penetracyjne

Rutynowe audyty bezpieczeństwa i testy penetracyjne pomagają organizacjom proaktywnie identyfikować i ograniczać luki w zabezpieczeniach. Aktywnie testując mechanizmy obronne i weryfikując środki bezpieczeństwa, firmy mogą wzmocnić swoją odporność na pojawiające się zagrożenia i uniknąć typowych wektorów ataków.

Polityka silnych haseł i uwierzytelnianie wieloskładnikowe

Wdrożenie silnych zasad dotyczących haseł i egzekwowanie uwierzytelniania wieloskładnikowego (MFA) może znacznie zmniejszyć ryzyko nieautoryzowanego dostępu.

Jak wykryć atak cybernetyczny

Zarządzanie informacjami i zdarzeniami zabezpieczeń (SIEM)

Systemy SIEM zbierają i analizują dane z różnych źródeł w całym środowisku IT organizacji w celu wykrywania podejrzanych działań. Dzięki centralizacji dzienników i korelacji zdarzeń bezpieczeństwa, SIEM zapewnia wgląd w czasie rzeczywistym w potencjalne zagrożenia i umożliwia zespołom identyfikację nietypowych wzorców, które mogą wskazywać na atak.

Endpoint Detection and Response (EDR)

Narzędzia EDR monitorują punkty końcowe, takie jak komputery i urządzenia mobilne, pod kątem nieprawidłowego zachowania. Nieustannie skanują w poszukiwaniu oznak włamania, takich jak nieautoryzowany dostęp lub złośliwe oprogramowanie, i mogą reagować na zagrożenia, izolując zainfekowane punkty końcowe. Rozwiązania EDR pomagają wcześnie wykrywać ataki, ograniczając zakres i wpływ naruszenia.

Wykrywanie anomalii

Wykrywanie anomalii polega na identyfikowaniu zachowań, które odbiegają od ustalonej linii bazowej. Śledząc metryki, takie jak ruch sieciowy lub zachowanie użytkowników, narzędzia do wykrywania anomalii mogą oznaczać nieregularne działania, takie jak nieautoryzowane próby dostępu lub nagłe transfery danych, które mogą sygnalizować trwający cyberatak.

Honeypots

Honeypoty to systemy wabiki lub pliki, które naśladują cenne zasoby w celu przyciągnięcia atakujących. Gdy atakujący wchodzą w interakcję z honeypotem, ujawniają swoją obecność, taktykę i zamiary bez wpływu na rzeczywiste dane lub systemy. Honeypoty pomagają we wczesnym wykrywaniu ataków, jednocześnie dostarczając cennych informacji na temat metod atakujących.

Threat Intelligence

Analiza zagrożeń obejmuje gromadzenie informacji o znanych zagrożeniach i słabościach ze źródeł zewnętrznych w celu przewidywania potencjalnych ataków. Ta analiza jest zintegrowana z systemami bezpieczeństwa w celu proaktywnego wykrywania zagrożeń. Analiza zagrożeń zapewnia strategiczną warstwę wykrywania, ostrzegając zespoły o aktywnych zagrożeniach atakujących podobne organizacje lub branże.

Threat Hunting

Threat hunting to proaktywne podejście do identyfikowania ukrytych zagrożeń w sieci organizacji. Wykwalifikowani analitycy bezpieczeństwa szukają dowodów złośliwej aktywności, która mogła ominąć zautomatyzowane mechanizmy obronne. Aktywnie poszukując wskaźników kompromitacji, zespoły ds. wykrywania zagrożeń mogą wykrywać zaawansowane ataki, zanim dojdzie do ich eskalacji.

Jak reagować na cyberataki

Plan reagowania na incydenty

Dobrze zdefiniowany plan reagowania na incydenty jest podstawą skutecznego łagodzenia skutków ataków. Plan ten określa podstawowe kroki, które należy podjąć natychmiast po wykryciu cyberataku, w tym wyznaczenie kluczowych ról, powiadomienie interesariuszy i odizolowanie dotkniętych systemów. Celem jest zminimalizowanie szkód poprzez szybkie opanowanie zagrożenia, zapewnienie skoordynowanej reakcji wszystkich zespołów i ustalenie jasnych działań w celu ochrony krytycznych zasobów.

Orkiestracja zabezpieczeń, automatyzacja i reagowanie (SOAR):

Platformy SOAR usprawniają procesy reagowania poprzez integrację narzędzi bezpieczeństwa i automatyzację powtarzalnych zadań. W przypadku ataku SOAR może automatycznie inicjować działania, takie jak izolowanie zainfekowanych systemów, blokowanie złośliwych adresów IP lub wdrażanie poprawek. Dzięki automatyzacji procesów system SOAR skraca czas reakcji, umożliwiając zespołom ds. bezpieczeństwa szybkie reagowanie na zagrożenia i skupienie się na złożonych zadaniach o wysokim priorytecie.

Extended Detection and Response (XDR)

XDR zapewnia ujednolicone podejście do wykrywania i reagowania na zagrożenia w wielu warstwach środowiska organizacji, w tym w punktach końcowych, sieciach i infrastrukturze chmurowej. W przypadku cyberataku XDR agreguje i analizuje dane ze wszystkich źródeł, aby zaoferować kompleksowy obraz pochodzenia, zakresu i wpływu zagrożenia. Taka widoczność pozwala zespołom ds. bezpieczeństwa reagować ukierunkowanymi działaniami, skuteczniej powstrzymując atak i zapobiegając jego rozprzestrzenianiu się w systemach.

Dokumentowanie i analizowanie incydentu

Po rozwiązaniu incydentu ważne jest, aby stworzyć szczegółową dokumentację, która pomoże organizacji zrozumieć, jak przebiegał atak, co poszło dobrze i zidentyfikować wszelkie luki w zabezpieczeniach. Ta analiza po incydencie może również pomóc w ulepszeniu planu reagowania na incydenty, ponieważ wyciągnięte wnioski mogą poprawić strategie reagowania, procedury i inne szczegóły, których wcześniej mogło brakować.

Hacktivism

Hacktivism to ataki cyberprzestępcze, które często wiążą się z włamaniem się do systemów w celach politycznych lub społecznych, zwykle w celu stwierdzenia poparcia sprawy lub przeciwko rządom lub organizacjom.

Pochodzący z połączenia słów „hak” i „aktywizm”, termin „hacktivism” został po raz pierwszy ukuty w 1996 r. przez Omega, członka kolegi hakerów Cult of the Dead Cow.

Co motywuje haktywistów

W przeszłości działania hakerów były podobne do symbolicznych cyfrowych graffiti. Obecnie grupy hakerów przypominają miejskie gangi. Wcześniej te grupy, składające się z osób o niskich kwalifikacjach, przekształciły się w zespoły o średnich i wysokich kwalifikacjach, często o mniejszych rozmiarach, ale o wiele bardziej zdolnych. Eskalacja umiejętności bezpośrednio zwiększyła ryzyko dla organizacji.

Grupy haktywistów są definiowane przez różne przekonania polityczne odzwierciedlone zarówno w charakterze ataków, jak i ich celach. W odróżnieniu od cyberprzestępców hakerzy zazwyczaj nie szukają korzyści finansowych, choć zaobserwowaliśmy nakładanie się cyberprzestępczości. W większości grupy te koncentrują się na realizacji swoich planów politycznych, które różnią się przejrzystością. Ogólnie ich motywacje można podzielić na cztery odrębne grupy: ideologiczne, polityczne, nacjonalistyczne i oportunistyczne. Niektóre grupy ściśle pasują do jednej kategorii, inne realizują wiele programów, często z głównym naciskiem na sprawy drugorzędne.

Powiązane informacje o cyberatakach

Sztuczna inteligencja a AI: DeepFakes i eKYC

Analiza ta bada zagrożenia bezpieczeństwa systemów eKYC w odniesieniu do ataków typu deep-fake, podkreślając różnorodne strategie stosowane przez cyberprzestępców w omijaniu środków bezpieczeństwa eKYC.

Cyberzagadnienia dla organizacji w czasach konfliktu

Ten artykuł zawiera kompleksowy przegląd niezbędnych korekt i strategii, które muszą wdrożyć dyrektorzy ds. bezpieczeństwa informacji w celu ochrony zasobów organizacji, utrzymania ciągłości działalności i utrzymania zaufania publicznego w sytuacjach konfliktowych.

Rozwiązanie Vision One Platform Trend Micro

Jedna platforma pozwoli szybciej powstrzymywać ataki i przejmować kontrolę nad cyberzagrożeniami. Zarządzaj bezpieczeństwem całościowo za pomocą wszechstronnych narzędzi do zapobiegania, detekcji i reagowania opartych na AI i popartych naszymi badaniami i wywiadem dotyczącymi zagrożeń.

Trend Vision One obsługuje różne hybrydowe środowiska IT, automatyzuje i orkiestruje przepływy pracy oraz zapewnia specjalistyczne usługi cyberbezpieczeństwa, co pozwala uprościć i ujednolicić operacje związane z bezpieczeństwem.