15 najczęstszych rodzajów cyberataków

Zlikwiduj silosy danych i oprzyj system ochrony na jednej platformie cyberbezpieczeństwa.

Czym jest cyberatak?

Cyberataki przybierają różne formy i stały się powszechnym zagrożeniem, ponieważ coraz bardziej polegamy na urządzeniach cyfrowych i infrastrukturze, która dotyka zarówno osób fizycznych, jak i organizacji. Cyberatak to celowa i złośliwa próba naruszenia systemów informatycznych organizacji lub osób fizycznych w celu kradzieży, zakłócenia lub zmiany danych przez osobę fizyczną lub grupę. Wraz z gwałtownym wdrażaniem nowych technologii cyberataki są coraz powszechniejsze. Zrozumienie różnych rodzajów cyberataków i ich potencjalnych konsekwencji ma kluczowe znaczenie dla ochrony danych osobowych i firmowych.

15 najczęstszych rodzajów cyberataków

Cyberataki przybierają różne formy, a każdy z nich wykorzystuje inne techniki i celuje w różne luki w zabezpieczeniach. Poniżej znajdują się niektóre z najpopularniejszych typów:

Ataki z użyciem malware

Malware odnosi się do szerokiego spektrum szkodliwych programów mających na celu zakłócenie, uszkodzenie lub uzyskanie nieuprawnionego dostępu do systemów komputerowych. Obejmuje to wirusy, robaki, trojany, ransomware, programy szpiegujące i adware. Złośliwe oprogramowanie może zainfekować urządzenia na różnych trasach, w tym za pomocą załączników do wiadomości e-mail, zainfekowanych witryn internetowych i pobieranych oprogramowania. Po zainstalowaniu wykonuje złośliwe działania, takie jak kradzież danych, uprowadzenie systemu i unieszkodliwienie urządzenia. Może nieumyślnie działać, aby unikać wykrywania luk w zabezpieczeniach oprogramowania lub wykorzystywać taktyki socjotechniczne w celu nakłonienia użytkowników do nieumyślnej instalacji, stwarzając znaczne ryzyko dla cyberbezpieczeństwa i prywatności danych. Usuwanie złośliwego oprogramowania zazwyczaj polega na użyciu specjalistycznego oprogramowania antywirusowego do skanowania, wykrywania, kwarantanny lub usuwania złośliwych plików lub programów, przywracając zainfekowane urządzenie do stanu bezpiecznego.

Phishing i spear phishing

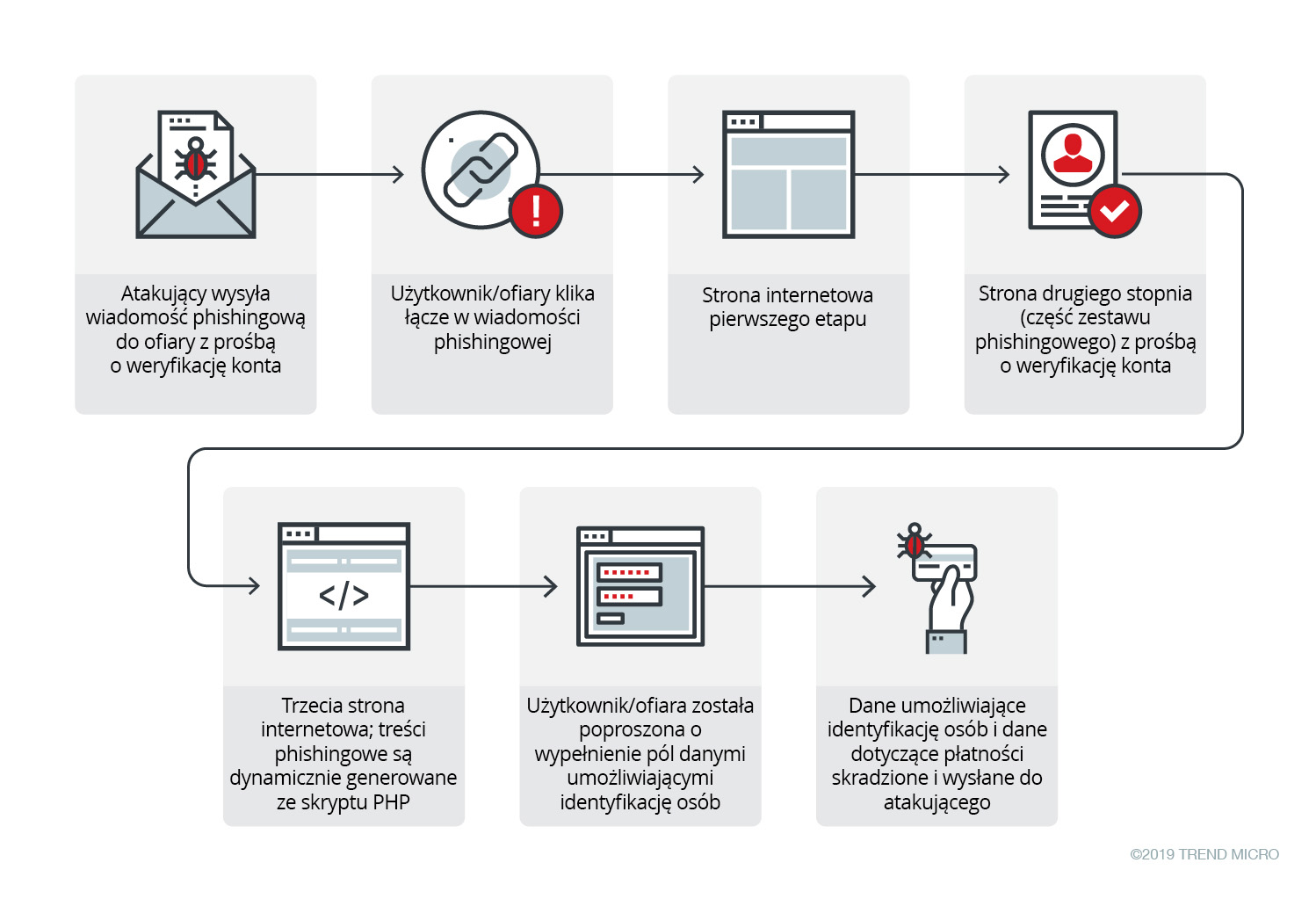

Phishing to rodzaj cyberataku polegającego na wysyłaniu ogólnych wiadomości e-mail przez cyberprzestępców podszywających się pod legalne firmy. E-maile te zawierają fałszywe linki służące do kradzieży prywatnych informacji użytkownika. Ataki phishingowe są najskuteczniejsze, gdy użytkownicy nie zdają sobie z nich sprawy.

Terminem phishing określa się głównie ogólne ataki z wykorzystaniem poczty elektronicznej. Polegają one na wysyłaniu wiadomości e-mail na jak największą liczbę adresów z wykorzystaniem wizerunku powszechnie używanych usług, takich jak PayPal czy Bank of America.

W toku wielu lat ewolucji phishing przybrał wiele form w zależności od typów danych. Oprócz pieniędzy, celem ataków mogą być także dane wrażliwe lub zdjęcia.

Spear Phishing wyróżnia się jako jedna z najbardziej niebezpiecznych i ukierunkowanych form cyberataków. W odróżnieniu od zwykłych ataków phishingowych, które rzucają szeroką siatkę w nadziei na wyłapanie niczego niepodejrzewających ofiar, spear phishing to wysoce spersonalizowana i ukierunkowana forma ataku phishingowego, który jest skierowany przeciwko użytkownikowi, a nie do sieci.

Odmowa usługi (DoS) i rozproszona odmowa usługi (DDoS)

Atak DDoS ma na celu przerwanie lub zamknięcie sieci, usługi lub witryny internetowej. Atak DDoS ma miejsce, gdy atakujący wykorzystują dużą sieć zdalnych komputerów zwanych botnetami, aby przytłoczyć połączenie lub procesor innego systemu, co powoduje, że odmawia on dostępu do legalnego ruchu, który otrzymuje. Celem i wynikiem końcowym udanego ataku DDoS jest uniemożliwienie dostępu do witryny serwera docelowego na potrzeby uzasadnionych żądań ruchu sieciowego.

Ataki DDoS mają różne cele, od poncerów i osobistych wendet skierowanych przeciwko firmom i organizacjom po przestępców, którzy wykorzystują ataki DDoS jako formę szantażu w celu uzyskania korzyści finansowych i protesty mające na celu przyciągnięcie uwagi społecznej (np. hakerów). Do tych celów, na przykład, agencje rządowe i firmy były często celem ataków DDoS w ostatnich latach, co czyni je rodzajem cyberataku, nad którym należy uważać. Na podziemnym rynku są również przestępcy, którzy sprzedają narzędzia do ataków DDoS i usługi do przeprowadzania ataków DDoS. W związku z tym bariery w przeprowadzaniu ataków DDoS zostały zredukowane, a ryzyko ataków DDoS powinno nadal rosnąć.

Ataki typu „man-in-the-Middle” (MitM)

Atak typu „man-in-the-Middle” (MitM) to rodzaj ataku, który polega na „wsłuchiwaniu się” w komunikację między stronami i stanowi poważne zagrożenie dla organizacji. Takie ataki narażają na szwank przesyłane i odbierane dane, ponieważ przechwytujący nie tylko mają dostęp do informacji, ale mogą również wprowadzać własne dane. Zważywszy na znaczenie informacji w organizacji, ataki MiTM stanowią realne i silne zagrożenie, na które informatycy muszą sobie radzić.

SQL Injection

Wstrzykiwanie kodu SQL to atak, który nielegalnie manipuluje bazą danych, wstrzykując niezamierzone instrukcje języka strukturalnego zapytania (SQL) do aplikacji z relacyjną bazą danych (RDBMS). Istnieje kilka rodzajów wtrysku SQL, w zależności od metody i celu, a z perspektywy cyberprzestępców mogą oni wykraść informacje, sfałszować dane i zbadać luki w zabezpieczeniach. Chociaż jest to stary atak, nadal powoduje wiele szkód, więc jest to jeden z ataków, przed którym organizacje korporacyjne powinny być szczególnie ostrożne.

Mimo że wstrzyknięcie SQL jest starym atakiem, nadal istnieje wiele potwierdzonych przypadków, które spowodowały duże szkody w ostatnich latach. W związku z tym jest to wciąż atak, przed którym organizacje powinny się uważać. Jeśli zostanie zastosowana technika, taka jak iniekcja UNION, a atak zakończy się powodzeniem, może to prowadzić do wycieku informacji na dużą skalę. Jednak podjęcie odpowiednich środków pozwala zapobiec takim uszkodzeniom, zanim do nich dojdzie. Jako środek bezpieczeństwa dla organizacji korporacyjnych, oprócz środków z perspektywy obrony szczegółowo wymienionych powyżej, zalecamy regularne przeprowadzanie ocen bezpieczeństwa, takich jak zewnętrzne testy penetracyjne i diagnostyka luk w zabezpieczeniach.

Wykorzystywania zasobów Zero-Day

Luka zero-day to usterka, słabość lub błąd oprogramowania, oprogramowania układowego lub sprzętu, które mogły zostać już ujawnione publicznie, ale nie zostały poprawione. Naukowcy mogli już ujawnić lukę w zabezpieczeniach, a dostawca lub deweloper może już wiedzieć o problemie z bezpieczeństwem, ale oficjalna poprawka lub aktualizacja, która go dotyczy, nie została wydana.

Wadę tę określa się mianem luki w zabezpieczeniach typu „zero-day”, ponieważ dostawca lub deweloper — a co za tym idzie użytkownicy i organizacje, których dotyczy luka — właśnie dowiedzieli się o tej lukzie. Gdy luka zostanie upubliczniona, a dostawca lub programista już wdrożył poprawkę, staje się ona znana lub „niedniowa”.

Gdy hakerzy lub cyberprzestępcy pomyślnie opracowują i wdrażają dowody koncepcji (PoC) lub rzeczywiste złośliwe oprogramowanie, które wykorzystuje lukę w zabezpieczeniach, podczas gdy dostawca nadal pracuje nad wprowadzeniem poprawki (lub czasami nieświadomie istnienia luki), staje się ona atakiem typu zero-day. Twórcy oprogramowania i dostawcy, a także badacze i eksperci ds. bezpieczeństwa, nieustannie inwestują czas i wysiłek w wyszukiwanie i usuwanie wad bezpieczeństwa, ale to samo można powiedzieć również o cyberprzestępcach. Rezultatem tego jest wyścig na dystans między znajdowaniem a próbą wykorzystania luki w zabezpieczeniach, a dostawcami, którzy pracują nad wydaniem poprawki, aby ją naprawić.

Ataku z Wykorzystaniem Ransomware

Ransomware to rodzaj złośliwego oprogramowania, które szyfruje ważne pliki przechowywane na dysku lokalnym i sieciowym oraz żąda okupu za ich rozszyfrowanie. Hakerzy tworzą tego typu oprogramowanie w celu wyłudzenia pieniędzy przez szantaż. Oprogramowanie ransomware jest zaszyfrowane, co oznacza, że nie da się zdobyć klucza, a jedynym sposobem na odzyskanie informacji jest przywrócenie ich z kopii zapasowej.

Sposób działania oprogramowania ransomware sprawia, że jest ono wyjątkowo szkodliwe. Inne rodzaje malware niszczą lub kradną dane, ale nie zamykają drogi do ich odzyskania. Natomiast w przypadku ransomware, jeśli zaatakowany podmiot nie ma kopii zapasowej danych, aby je odzyskać, musi zapłacić okup. Zdarza się, że firma płaci okup, a haker i tak nie przekazuje klucza do rozszyfrowania.

Program typu ransomware rozpoczyna działanie od przeskanowania lokalnych i sieciowych magazynów danych w poszukiwaniu plików do zaszyfrowania. Na cel obiera pliki, które uzna za ważne dla firmy lub osoby prywatnej. Zaliczają się do nich także pliki kopii zapasowych, które mogłyby posłużyć do odzyskania informacji.

Różne rodzaje oprogramowania ransomware biorą na cel różne typy plików, ale istnieje pewien zbiór wspólny. Większość programów ransomware szuka plików Microsoft Office, ponieważ firmy często przechowują w nich najważniejsze informacje. Zaszyfrowanie ważnych plików zwiększa szansę na uzyskanie okupu.

Supply Chain Attack

Supply Chain Attack to rodzaj cyberataku, którego celem są mniej bezpieczne elementy łańcucha dostaw organizacji, a nie bezpośredni atak na organizację. Celem jest infiltracja sieci lub systemów organizacji poprzez narażenie na niebezpieczeństwo zewnętrznego dostawcy, dostawcy lub partnera, który ma dostęp do jej danych, oprogramowania lub infrastruktury sieciowej.

Zamiast atakować bezpośrednio organizację docelową, atakujący atakują zaufaną stronę trzecią, taką jak dostawca oprogramowania, dostawca sprzętu lub wykonawca usług. Ta strona trzecia staje się następnie kanałem dostarczającym złośliwy ładunek do ostatecznego celu.

Skutki ataku na łańcuch dostaw mogą być znaczące, wpływając nie tylko na główny cel, ale potencjalnie na tysiące innych organizacji, które polegają na zagrożonej stronie trzeciej.

Cross-Site Scripting (XSS)

Cross-site Scripting (XSS) to luka w zabezpieczeniach, którą zazwyczaj można znaleźć w witrynach internetowych i/lub aplikacjach internetowych akceptujących dane użytkownika. Przykłady takich informacji obejmują wyszukiwarki, formularze logowania, tablice z komunikatami i pola komentarzy.

Cyberprzestępcy wykorzystują tę lukę w zabezpieczeniach, wprowadzając do tych funkcji ciągi złośliwego kodu wykonywalnego. Wstrzykuje to złośliwy kod do treści witryny docelowej, czyniąc ją częścią witryny internetowej i tym samym umożliwiając wpływanie na ofiary, które mogą ją odwiedzać lub przeglądać. Kod może się również prezentować jako przejściowa zawartość, która w rzeczywistości nie jest częścią witryny internetowej, ale wydaje się być tylko dla odwiedzającego. Sprawia to wrażenie, że strona internetowa została zaatakowana przez cyberprzestępców.

Cyberprzestępcy mogą również wykorzystać tę lukę w zabezpieczeniach, aby przejąć kontrolę lub bezpośrednio naruszyć bezpieczeństwo witryny internetowej, a także wykorzystać inne istniejące luki w zabezpieczeniach serwera lub oprogramowania witryny internetowej.

Social Engineering

Social Engineering to rodzaj ataku, który wykorzystuje ludzką interakcję i manipulację, aby osiągnąć cele atakującego. Często wiąże się to z nakłanianiem ofiar do naruszenia bezpieczeństwa lub złamania najlepszych praktyk bezpieczeństwa w celu uzyskania korzyści finansowych lub informacyjnych. Przestępcy wykorzystują inżynierię społeczną do ukrycia siebie i swoich motywów, często działając jako zaufani ludzie.

W ostatecznym rozrachunku najważniejszym celem jest wywarcie wpływu, a nie zhakowanie umysłu, a nie systemu. Wiele takich programów wykorzystujących luki polega na dobrej naturze ludzi lub strachu przed negatywnymi sytuacjami. Inżynieria społeczna jest popularna wśród atakujących, ponieważ łatwiej jest wykorzystywać ludzi zamiast luk w zabezpieczeniach sieci i oprogramowania.

Whaling

Whaling to specjalistyczny rodzaj ataku phishingowego skierowany przeciwko osobom na poziomie C lub wysokim w organizacjach, takich jak dyrektorzy, kierownicy i inni starsi liderzy. Termin "whaling" odzwierciedla koncentrację ataku na "dużą rybę", która ma dużą władzę i dostęp do poufnych informacji. W odróżnieniu od tradycyjnych ataków phishingowych, które mogą dotrzeć do przeciętnej osoby i polegać na wolumenie, whaling to wysoce ukierunkowany atak, który wykorzystuje szczegółowe informacje o ofierze do tworzenia przekonujących i spersonalizowanych wiadomości e-mail.

Osoby o wysokim profilu są atrakcyjnymi celami dla cyberprzestępców, ponieważ często mają dostęp do cennych informacji, zasobów finansowych i siły decyzyjnej. Naruszając bezpieczeństwo konta e-mail kierownictwa, atakujący mogą autoryzować nieuczciwe transakcje, uzyskiwać dostęp do poufnych danych i manipulować procesami organizacyjnymi.

Phishing vs. whaling

Koń trojański

W dziedzinie cyberbezpieczeństwa termin „trojan” lub „koń trojański” odnosi się do rodzaju złośliwego oprogramowania, które oszukuje użytkowników, ukrywając się za legalnym oprogramowaniem. Nazwa tego cyfrowego zagrożenia pochodzi od starożytnej greckiej legendy o koniu trojańskim, w której greccy żołnierze ukryli się w drewnianym koniu, aby zinfiltrować i zdobyć miasto Troja. Podobnie trojan w dziedzinie cyberbezpieczeństwa ukrywa swoje złośliwe intencje pod przykryciem nieszkodliwej aplikacji, nakłaniając użytkowników do wprowadzenia szkodliwego kodu na swoich urządzeniach. Trojany stały się jedną z najpowszechniejszych i najbardziej wszechstronnych form złośliwego oprogramowania, stwarzając poważne zagrożenia zarówno dla ludzi, jak i organizacji. W przeciwieństwie do wirusów lub robaków, trojany nie mogą się replikować ani samoczynnie uruchamiać, a ich instalacja opiera się na technikach inżynierii społecznej.

Jeśli trojan zostanie pomyślnie zainstalowany na urządzeniu użytkownika, może wykonać kilka złośliwych działań, w zależności od jego typu i celu. Na przykład zapewnienie hakerom dostępu do danych, haseł i innych wrażliwych informacji.

Watering Hole Attack

Atak typu „watering hole” to podstępne cyberzagrożenie, w którym hakerzy atakują zaufaną witrynę internetową często odwiedzaną przez konkretną grupę, na przykład pracowników organizacji, która jest celem ataku. Wstrzykując złośliwe oprogramowanie do witryny, atakujący infekują urządzenia użytkowników, uzyskując dostęp do sieci i danych wrażliwych. Ataki te często są powiązane z zaawansowanymi trwałymi zagrożeniami (APT), co jest trudne do wykrycia i może prowadzić do naruszeń na dużą skalę.

Zaawansowane trwałe zagrożenia (APT)

APT to ukierunkowane ataki mające na celu uzyskanie długoterminowego dostępu do sieci w celu kradzieży wrażliwych danych w czasie. Podmioty sponsorowane przez państwo lub dobrze finansowani cyberprzestępcy często prowadzą ataki typu APT, atakując kluczowe sektory, takie jak rząd i finanse. Subtelność APT sprawia, że są one szczególnie trudne do wykrycia, co pozwala na ciche wydobycie cennych informacji przy jednoczesnym uniknięciu zabezpieczeń.

Ataki oparte na IoT

Coraz więcej urządzeń Internetu rzeczy (IoT) stanowi nowe wyzwanie w zakresie bezpieczeństwa, ponieważ wiele gadżetów IoT nie ma solidnej ochrony. Atakujący będą dążyć do wykorzystania tych luk w zabezpieczeniach, często wykorzystując zainfekowane urządzenia w dużych botnetach, takich jak niesławny botnet Mirai, do ataków DDoS lub infiltracji szerszych sieci. Zabezpieczanie urządzeń IoT stało się niezbędne do zminimalizowania ryzyka związanego z tymi szybko rozwijającymi się połączeniami cyfrowymi.

Nowe i zaawansowane cyberataki

Zaawansowane trwałe zagrożenia (APT)

APT to ukierunkowane ataki mające na celu uzyskanie długoterminowego dostępu do sieci w celu kradzieży wrażliwych danych w czasie. Podmioty sponsorowane przez państwo lub dobrze finansowani cyberprzestępcy często prowadzą ataki typu APT, atakując kluczowe sektory, takie jak rząd i finanse. Subtelność APT sprawia, że są one szczególnie trudne do wykrycia, co pozwala na ciche wydobycie cennych informacji przy jednoczesnym uniknięciu zabezpieczeń.

Ataki oparte na IoT

Coraz więcej urządzeń Internetu rzeczy (IoT) stanowi nowe wyzwanie w zakresie bezpieczeństwa, ponieważ wiele gadżetów IoT nie ma solidnej ochrony. Atakujący będą dążyć do wykorzystania tych luk w zabezpieczeniach, często wykorzystując zainfekowane urządzenia w dużych botnetach, takich jak niesławny botnet Mirai, do ataków DDoS lub infiltracji szerszych sieci. Zabezpieczanie urządzeń IoT stało się niezbędne do zminimalizowania ryzyka związanego z tymi szybko rozwijającymi się połączeniami cyfrowymi.

Ataki socjotechniczne

Ataki socjotechniczne polegają na manipulowaniu osobami, a nie na wykorzystywaniu technicznych luk w zabezpieczeniach. Atakujący stosują taktyki, takie jak przytulanie, podszywanie się lub oszukiwanie, aby oszukać ludzi i ujawnić poufne informacje lub udzielić nieuprawnionego dostępu. Sukces socjotechniki polega na wykorzystaniu ludzkiego zaufania, co utrudnia obronę bez odpowiedniego przeszkolenia i świadomości.

Jak chronić się przed cyberatakami

Aktualizacja oprogramowania

Aktualizowanie całego oprogramowania i systemów zwiększa odporność środków bezpieczeństwa. Aktualizacje zazwyczaj zawierają poprawki wszelkich znanych luk w zabezpieczeniach, które zostały znalezione.

Używaj silnych haseł i uwierzytelniania dwuskładnikowego (2FA)

Należy używać silnych haseł, które zawierają co najmniej 12 znaków, w tym wielkie i małe litery, cyfry i znaki specjalne. Staraj się nie używać ponownie tego samego hasła do różnych kont, ponieważ zwiększa to ryzyko uzyskania przez hakera dostępu do Twoich danych. Należy również włączyć 2FA, aby dodać dodatkowe warstwy zabezpieczeń do kont online.

Szkolenia i świadomość dla pracowników

Ponieważ socjotechnika pozostaje częstym punktem wejścia dla atakujących, regularne szkolenia wyposażają pracowników w wiedzę na temat rozpoznawania wiadomości phishingowych, unikania pułapek socjotechnicznych i przestrzegania najlepszych praktyk w zakresie ochrony wrażliwych danych. Edukacja personelu w zakresie tych taktyk zmniejsza prawdopodobieństwo udanych ataków

Instalacja zapory sieciowej

Zapory sieciowe są przydatne w zapobieganiu różnym atakom w celu blokowania nieupoważnionego dostępu, np. ddo lub ataków na zaplecza. Zapory sieciowe kontrolują ruch sieciowy przechodzący przez system i blokują niedozwolony ruch wchodzący lub wychodzący.

Wzmocnienie bezpieczeństwa dzięki XDR

Rozszerzone wykrywanie i reagowanie (XDR) zwiększa bezpieczeństwo cybernetyczne, integrując dane z punktów końcowych, poczty elektronicznej, sieci i środowisk chmurowych. Rozwiązanie to wykrywa zagrożenia w czasie rzeczywistym i reaguje na nie, zapobiegając rozprzestrzenianiu się ataków typu ransomware w sieciach firmowych. Dzięki analizie i automatyzacji opartej na sztucznej inteligencji rozwiązanie XDR usprawnia wykrywanie zagrożeń, skraca czas reakcji i zwiększa ogólne bezpieczeństwo.

Powiązane informacje o cyberatakach

Sztuczna inteligencja a AI: DeepFakes i eKYC

Analiza ta bada zagrożenia bezpieczeństwa systemów eKYC w odniesieniu do ataków typu deep-fake, podkreślając różnorodne strategie stosowane przez cyberprzestępców w omijaniu środków bezpieczeństwa eKYC.

Cyberzagadnienia dla organizacji w czasach konfliktu

Ten artykuł zawiera kompleksowy przegląd niezbędnych korekt i strategii, które muszą wdrożyć dyrektorzy ds. bezpieczeństwa informacji w celu ochrony zasobów organizacji, utrzymania ciągłości działalności i utrzymania zaufania publicznego w sytuacjach konfliktowych.

Rozwiązanie Vision One Platform Trend Micro

Jedna platforma pozwoli szybciej powstrzymywać ataki i przejmować kontrolę nad cyberzagrożeniami. Zarządzaj bezpieczeństwem całościowo za pomocą wszechstronnych narzędzi do zapobiegania, detekcji i reagowania opartych na AI i popartych naszymi badaniami i wywiadem dotyczącymi zagrożeń.

Trend Vision One obsługuje różne hybrydowe środowiska IT, automatyzuje i orkiestruje przepływy pracy oraz zapewnia specjalistyczne usługi cyberbezpieczeństwa, co pozwala uprościć i ujednolicić operacje związane z bezpieczeństwem.