Co to jest Spear Phishing?

Powstrzymaj więcej zagrożeń dzięki Trend Micro Email Security - zaawansowanej ochronie Twojej poczty e-mail!

Zdefiniowano Spear Phishing

Spear Phishing wyróżnia się jako jedna z najbardziej niebezpiecznych i ukierunkowanych form cyberataków. W odróżnieniu od zwykłych ataków phishingowych, które rzucają szeroką siatkę w nadziei na wyłapanie niczego niepodejrzewających ofiar, spear phishing to wysoce spersonalizowana i ukierunkowana forma ataku phishingowego, który jest skierowany przeciwko użytkownikowi, a nie do sieci. Atakujący wykorzystują szczegółowe informacje o swoich ofiarach, aby stworzyć przekonujące wiadomości, które nakłaniają ich do ujawnienia wrażliwych informacji lub kliknięcia złośliwych łączy.

Jak działa spear phishing

Ataki typu spear phishing są starannie planowane i wykonywane. Normalny proces spear phishingu może obejmować następujące elementy:

Gromadzenie informacji

Atakujący zaczynają od zgromadzenia informacji o swoich celach. Będą korzystać z zasobów, takich jak media społecznościowe, strony internetowe firmy lub inne publicznie dostępne źródła, aby zbierać informacje o celu i poszukiwać szczegółów, takich jak adresy e-mail, nazwy stanowisk, zainteresowania i relacje.

Personalizacja wiadomości

Po zgromadzeniu informacji na temat docelowego atakującego stworzy spersonalizowaną wiadomość/e-mail. Komunikaty te mają wyglądać tak, jakby pochodziły z zaufanego źródła, takiego jak współpracownik, partner biznesowy, a nawet przełożony. Personalizacja sprawia, że wiadomości są bardziej przekonujące i zwiększa prawdopodobieństwo, że ofiara padnie ofiarą oszustwa.

Techniki inżynierii społecznej

Atakujący wykorzystują techniki inżynierii społecznej do psychologicznej manipulowania swoimi celami w celu ujawnienia wrażliwych informacji, kliknięcia złośliwych adresów URL lub innych działań, które są szkodliwe dla nich samych lub ich organizacji. Mogą stworzyć poczucie pilności, strachu lub ciekawości, aby natychmiast podjąć działania. Typowe taktyki obejmują fałszywe pilne prośby szefa, faktury od dostawców lub powiadomienia od zaufanych usług.

Realizacja

Po utworzeniu wiadomości jest ona wysyłana do celu. Wiadomość może zawierać złośliwe łącze, które prowadzi do strony phishingowej przeznaczonej do kradzieży danych uwierzytelniających, lub może zawierać załącznik, który po otwarciu instaluje złośliwe oprogramowanie na urządzeniu ofiary. W niektórych przypadkach atakujący może poprosić o informacje wrażliwe bezpośrednio.

Typowe cele i konsekwencje

Typowe cele

Spear Phishers zazwyczaj atakuje konkretną osobę lub organizację z dostępem do cennych informacji lub zasobów, takich jak:

Dyrektorzy korporacyjni: Dyrektorzy wysokiego szczebla są głównymi celami ze względu na dostęp do poufnych informacji firmowych i ich status w organizacji. Jest to również tzw. atak wielorybowy.

Konkretni pracownicy: Ktoś, kto ma dostęp do cennych informacji w organizacji, np. pracownicy zatrudnieni w działach finansów, kadr i IT.

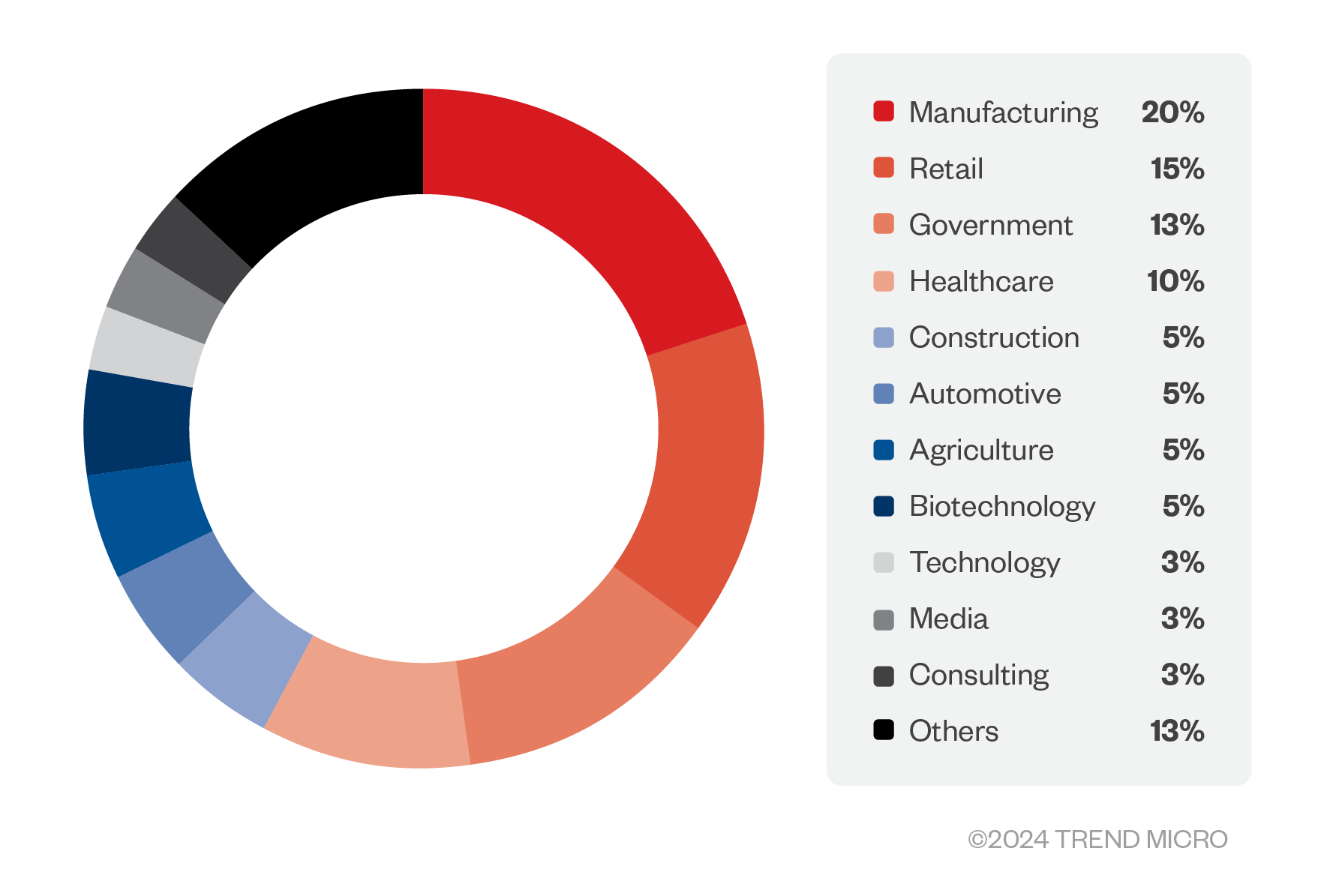

Konkretne branże: Branże, takie jak rząd, finanse i opieka zdrowotna, są powszechnymi celami, ponieważ nagrody byłyby ogromne, gdyby atak spear phishingowy zakończył się sukcesem.

Rysunek 1. Rozkład ataków według branży

Potencjalne konsekwencje

- Naruszenia ochrony danych: Informacje wrażliwe, takie jak dane osobowe, informacje finansowe i własność intelektualna, mogą zostać skradzione.

- Straty finansowe: Atakujący mogą uzyskać dostęp do kont bankowych, inicjować nieuczciwe transakcje lub nakłaniać ofiary do przekazywania pieniędzy.

- Szkody dla reputacji: Organizacje, które padną ofiarą ataków phishingowych, mogą ponieść szkody wizerunkowe, tracąc zaufanie klientów, partnerów i interesariuszy.

- Zakłócenia operacyjne: Złośliwe oprogramowanie zainstalowane za pośrednictwem spear phishingu może zakłócić działalność biznesową, prowadząc do przestojów i utraty produktywności.

Jak rozpoznać atak typu spear phishing

Trudno jest wykryć ataki typu Spear phishing ze względu na ich spersonalizowaną naturę, ale istnieje kilka sygnałów ostrzegawczych, na które należy zwrócić uwagę:

Nieoczekiwane żądania

Jeśli otrzymasz pilną lub nieoczekiwaną wiadomość z prośbą o podanie pewnych poufnych informacji, przed udzieleniem odpowiedzi zweryfikuj je oddzielnie.

Nietypowy język lub ton

Nawet dobrze przygotowane wiadomości typu spear phishing mogą zawierać subtelne niespójności językowe lub tonowe. Szukaj nietypowych zwrotów, błędów gramatycznych lub zmian tonu, które nie pasują do typowego stylu komunikacji nadawcy.

Rozbieżności w szczegółach nadawcy

Dokładnie sprawdź adres e-mail i domenę nadawcy. Wiadomości typu spear phishing często pochodzą z adresów, które wyglądają jak autentyczne, ale zawierają niewielkie różnice.

Podejrzane łącza i załączniki

Przed kliknięciem należy sprawdzić link, najeżdżając na niego kursorem, aby zobaczyć pełny adres URL. Niechcianych załączników nie należy otwierać bez odpowiedniej weryfikacji.

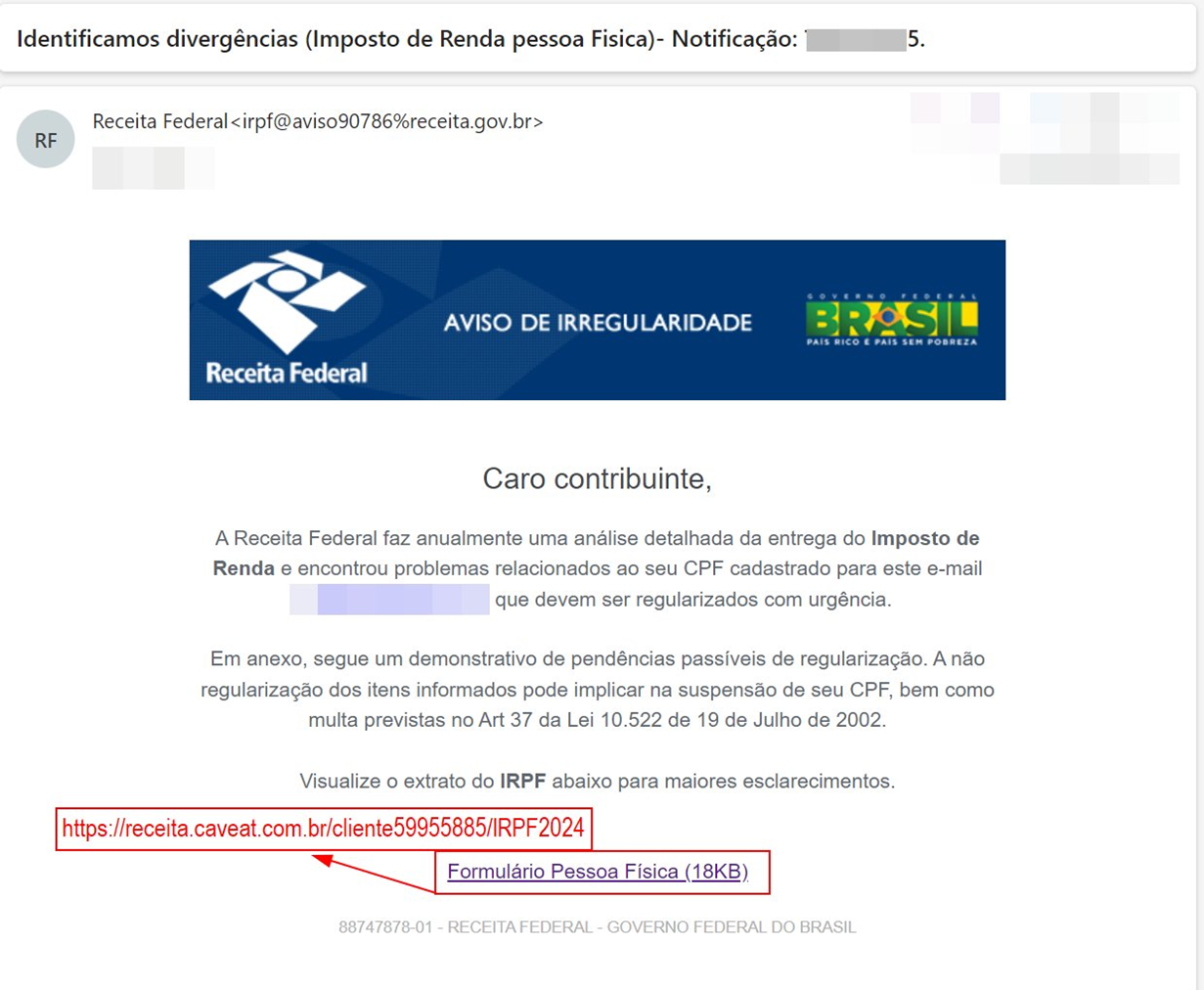

Rysunek 2. Przykład wiadomości spear phishing, której ostatecznym ładunkiem jest złośliwe oprogramowanie Astaroth

Środki zapobiegawcze i najlepsze praktyki

Aby chronić się przed spear phishingiem, osoby fizyczne i organizacje powinny wdrożyć dokładne środki zapobiegawcze, takie jak:

Szkolenie dla pracowników

Spear Phishing jest ukierunkowany na ludzi, a nie na systemy, dlatego ważne jest, aby przeszkolić pracowników w zakresie rozpoznawania ataków Spear Phishing i reagowania na nie. Korzystaj z symulowanych ćwiczeń phishingowych, aby sprawdzić swoją świadomość i poprawić umiejętności wykrywania.

Solidne protokoły zabezpieczeń poczty elektronicznej

Korzystaj z zaawansowanych protokołów bezpieczeństwa poczty elektronicznej, takich jak filtry spamu, uwierzytelnianie poczty e-mail (DKIM, SPF, DMARC) i rozwiązania antyphishingowe. Narzędzia te pomagają odfiltrować złośliwe wiadomości e-mail, zanim dotrą do użytkowników.

Uwierzytelnianie wieloskładnikowe

Włącz uwierzytelnianie wieloskładnikowe (MFA) w celu uzyskania dostępu do wrażliwych systemów i danych. MFA dodaje dodatkową warstwę zabezpieczeń, co utrudnia przestępcom uzyskanie nieuprawnionego dostępu.

Regularne programy świadomości w zakresie bezpieczeństwa

Prowadź bieżące programy zwiększania świadomości w zakresie bezpieczeństwa, aby informować pracowników o najnowszych taktykach spear phishingu i najlepszych praktykach dotyczących zachowania bezpieczeństwa w Internecie.

Narzędzia i technologie do walki z phishingiem

Zaawansowane systemy filtrowania wiadomości e-mail

Korzystaj z nowoczesnych systemów filtrowania wiadomości e-mail, które wykorzystują machine learning i sztuczną inteligencję do wykrywania i blokowania wiadomości typu spear phishing. Systemy te analizują zawartość wiadomości e-mail, reputację nadawcy i inne czynniki w celu identyfikacji potencjalnych zagrożeń.

Oprogramowanie antyphishingowe

Używaj oprogramowania antyphishingowego, które wykrywa i blokuje próby phishingu w czasie rzeczywistym. Rozwiązania te często obejmują rozszerzenia przeglądarek i ochronę punktów końcowych w celu ochrony przed złośliwymi łączami i załącznikami.

Platformy analizy zagrożeń

Korzystaj z platform analizy zagrożeń, aby być na bieżąco z nowymi zagrożeniami i wzorcami ataków typu spear phishing. Platformy te zapewniają informacje i alerty oparte na globalnych danych o zagrożeniach, pomagając organizacjom w proaktywnej ochronie przed nowymi zagrożeniami.

Rola reagowania na incydenty

Dobrze zdefiniowany plan reagowania na incydenty ma kluczowe znaczenie w przypadku ataków typu spear phishing:

Identyfikowanie i ograniczanie zagrożenia

Szybkie identyfikowanie i ograniczanie zagrożeń, aby zapobiec dalszym uszkodzeniom. Może to obejmować izolowanie systemów, których dotyczy problem, blokowanie złośliwych adresów IP i zmienianie haseł, których dotyczy problem.

Powiadamianie zainteresowanych stron

Należy powiadomić wszystkie strony, których dotyczy naruszenie. Ważne jest, aby w tym scenariuszu zachować przejrzystość, aby inni mogli podjąć niezbędne środki ostrożności.

Wdrażanie działań naprawczych

Podejmowanie działań naprawczych w celu wyeliminowania luk w zabezpieczeniach wykorzystywanych przez atak. Może to obejmować aktualizowanie protokołów bezpieczeństwa, instalowanie poprawek oprogramowania i ulepszanie systemów filtrowania wiadomości e-mail.

Przyszłe trendy w spear phishingu

SI i machine learning

Spear Phishers wykorzystują sztuczną inteligencję i uczenie maszynowe do tworzenia bardziej przekonujących wiadomości typu spear phishing. Powoduje to tworzenie wysoce spersonalizowanych i zaawansowanych ataków, które są trudniejsze do wykrycia.

Bezpieczeństwo IoT i chmury

W miarę jak Internet rzeczy (IoT) i usługi chmurowe stają się coraz bardziej popularne, atakujący atakują te środowiska. Techniki spear phishingu ewoluują, aby wykorzystać luki w zabezpieczeniach połączonych urządzeń i infrastruktury chmurowej.

Zaawansowane trwałe zagrożenia (APT)

APT wykorzystują zaawansowane techniki, aby infiltrować i pozostać niewykrytymi w sieciach. Spear phishing to często pierwszy wektor tych ataków, który podkreśla potrzebę ciągłego dostosowywania strategii obronnych.

Ciągłe testowanie penetracji

Ciągłe testy penetracyjne i ćwiczenia z zakresu współpracy na poziomie czerwonym pomagają organizacjom wyprzedzać zagrożenia związane z phishingiem. Te proaktywne środki identyfikują luki w zabezpieczeniach i eliminują je w czasie rzeczywistym, zwiększając ogólne bezpieczeństwo.

Rozwiązanie Email Security Trend Micro

Trend Micro™ Email Security filtruje złośliwych nadawców i analizuje zawartość pod kątem spamu. Sprawdza autentyczność oraz reputację nadawcy i chroni przed złośliwymi adresami URL.

Różnej generacji techniki ochrony przez zagrożeniami podnoszą poziom ochrony przed zagrożeniami, zapewniając widoczność i kontrolę, mimo zmieniającego się krajobrazu zagrożeń.

Powiązane informacje na temat Spear Phishing

Przykład ataku typu spear phishing z użyciem złośliwego oprogramowania

Badacze Trend Micro odkryli wzrost liczby złośliwych działań z udziałem grupy aktorów, którą śledzimy jako Water Makara.

SideWinder wykorzystuje kwestie południowoazjatyckie do wyłudzania informacji

Podczas śledzenia działań grupy SideWinder zidentyfikowaliśmy serwer używany do dostarczania złośliwego pliku LNK i hostowania wielu stron wyłudzających dane uwierzytelniające