Czym jest SIEM?

Znaczenie SIEM

SIEM (Security Information and Event Management) jest rozwiązaniem do monitorowania cyberbezpieczeństwa oraz wykrywania i badania zagrożeń. SIEM gromadzi i analizuje dzienniki zdarzeń generowane przez sieci i systemy, ułatwiając wczesne wykrywanie zagrożeń i szybką reakcję. Łącząc zarządzanie informacjami bezpieczeństwa (SIM) i zarządzanie zdarzeniami bezpieczeństwa (SEM), systemy SIEM zapewniają scentralizowany wgląd w zdarzenia bezpieczeństwa i dane dziennika generowane przez punkty końcowe, serwery, aplikacje i urządzenia sieciowe. Takie podejście umożliwia organizacjom wykrywanie, analizowanie i reagowanie na potencjalne zagrożenia w czasie rzeczywistym.

Jak działa SIEM?

Systemy SIEM działają poprzez gromadzenie i agregowanie danych dziennika, przeprowadzanie analizy korelacji w celu identyfikacji anomalii i generowanie przydatnych alertów dla zespołów ds. bezpieczeństwa. Dostarczają również szczegółowe raporty, aby pomóc w spełnieniu wymagań dotyczących zgodności i audytu. Jako podstawa nowoczesnych centrów operacji bezpieczeństwa (SOC), SIEM usprawnia wykrywanie zagrożeń, reagowanie na incydenty i ogólny stan bezpieczeństwa, przekształcając nieprzetworzone dane dziennika w przydatne informacje, zapewniając organizacjom możliwość proaktywnego ograniczania ryzyka.

Zbieranie dzienników

Systemy SIEM gromadzą dane dzienników i alertów z różnych urządzeń i aplikacji w całej infrastrukturze IT, w tym zapór ogniowych, serwerów, punktów końcowych, baz danych i usług w chmurze. Ta agregacja zapewnia, że wszystkie istotne dla bezpieczeństwa informacje są przechowywane w jednym miejscu, usprawniając widoczność i eliminując silosy. Dzienniki mogą obejmować aktywność użytkownika, błędy systemowe, próby dostępu i zdarzenia specyficzne dla aplikacji. Możliwość przyjmowania danych z różnych źródeł pozwala SIEM na całościowe spojrzenie na środowisko bezpieczeństwa organizacji.

Korelacja zdarzeń związanych z bezpieczeństwem

Koordynacja zdarzeń związanych z bezpieczeństwem obejmuje analizowanie wzorców i relacji między wieloma dziennikami w celu identyfikacji potencjalnych zagrożeń lub podejrzanych zachowań. Na przykład pojedyncza nieudana próba logowania może nie wywołać obaw, ale wiele nieudanych prób, po których następuje udane logowanie z nietypowej lokalizacji, może wskazywać na atak siłowy. Dzięki zastosowaniu wstępnie zdefiniowanych reguł, algorytmów uczenia maszynowego i analizy kontekstowej narzędzie SIEM identyfikuje te wzorce i nadaje priorytet potencjalnym incydentom związanym z bezpieczeństwem do zbadania.

Alerty i powiadomienia

W przypadku wykrycia nietypowej aktywności lub potencjalnego incydentu związanego z bezpieczeństwem systemy SIEM generują alerty na podstawie wstępnie zdefiniowanych progów i reguł. Alerty te są wysyłane do zespołów ds. bezpieczeństwa za pośrednictwem pulpitów nawigacyjnych, wiadomości e-mail lub zintegrowanych narzędzi reagowania. Na przykład może zostać uruchomione ostrzeżenie o nieautoryzowanym dostępie do krytycznej bazy danych lub nieprawidłowych skokach ruchu wskazujących na atak typu odmowa usługi (DoS). Alarmy są priorytetem, aby pomóc pracownikom skupić się na najważniejszych problemach, zwiększając skuteczność reagowania.

Generowanie raportów

Platformy SIEM generują kompleksowe raporty podsumowujące zdarzenia związane z bezpieczeństwem, trendy i reakcje na incydenty. Raporty te są niezbędne do zrozumienia postawy organizacji w zakresie bezpieczeństwa w czasie, spełnienia wymogów zgodności z przepisami i zapewnienia użytecznych informacji w celu poprawy przyszłej obrony. Mogą one również obejmować procesy zarządzania incydentami, szczegółowo opisujące procedury powstrzymywania, eliminowania i odzyskiwania po naruszeniu. Raporty często służą jako krytyczna dokumentacja dla wewnętrznych przeglądów i audytów zewnętrznych.

Narzędzia SIEM

Narzędzia SIEM gromadzą i analizują duże ilości danych z punktów końcowych organizacji w czasie rzeczywistym oraz wykrywają i blokują zagrożenia cybernetyczne, współpracując z zespołami ds. bezpieczeństwa

Musisz zdefiniować reguły, które pomogą tym zespołom i wygenerować alerty

Narzędzia SIEM pomagają również w:

- Dzienniki zdarzeń, które mogą pomóc w konsolidacji danych z wielu źródeł

- Dodawanie inteligencji do nieprzetworzonych danych uzyskanych z korelacji zdarzeń z różnych dzienników lub źródeł

- Automatyzacja alertów bezpieczeństwa. Większość platform SIEM umożliwia konfigurowanie bezpośrednich powiadomień

Narzędzia SIEM i SOAR odegrały kluczową rolę w centralizacji danych zdarzeń związanych z bezpieczeństwem i automatyzacji procesów reakcji. Pomimo swojej użyteczności stają przed poważnymi wyzwaniami:

- Przeciążenie danych: Platformy SIEM często generują nadmierne alerty, przytłaczające zespoły SOC i prowadzące do zmęczenia.

- Złożoność integracji: SOAR w dużej mierze polega na bezproblemowej integracji z różnymi narzędziami, co może być skomplikowane i czasochłonne.

- Silosy operacyjne: Obie technologie wymagają znacznego wysiłku ręcznego w celu korelacji danych i zorganizowania reakcji, co prowadzi do nieefektywności reakcji na incydenty.

Choć narzędzia te pozostają cenne, ich fragmentaryczne podejście do wykrywania i reagowania stworzyło dla XDR okazję do zapewnienia bardziej spójnego rozwiązania.

XDR vs SIEM

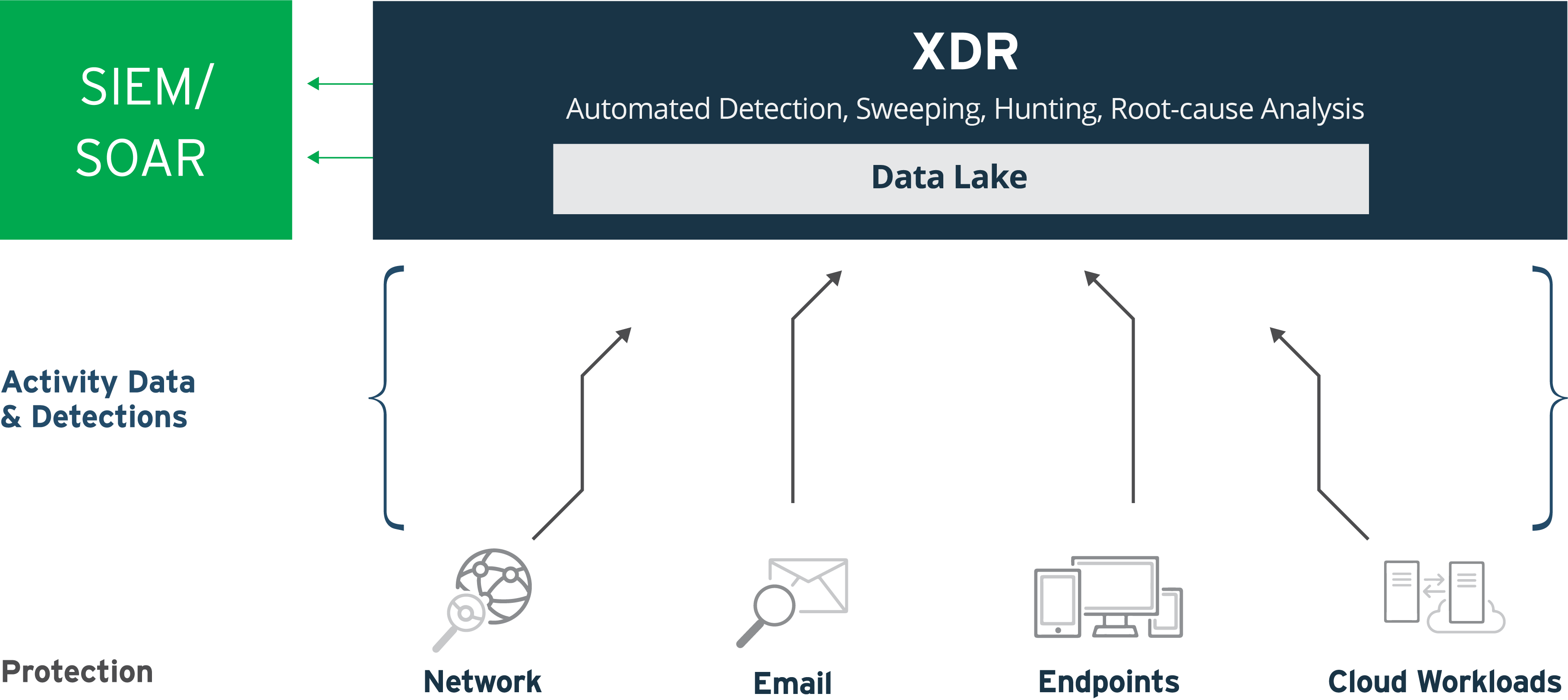

Platforma rozszerzonego wykrywania i reagowania XDR (ang. Extended Detection and Response) i systemy SIEM są do siebie podobne w tym, że oba rozwiązania oferują narzędzie do poprawy bezpieczeństwa i wydajności. Różnice między SIEM i XDR są następujące:

Cele i konteksty zbierania danych

- SIEM: Zbiera i analizuje zdarzenia i dzienniki generowane w sieci lub systemie. Analizowane są głównie dane z dzienników pod kątem nietypowych działań i oznak ataków.

- XDR: Zbiera i analizuje dane telemetryczne z wielu źródeł danych, w tym punktów końcowych, sieci, i chmury. Gromadzi informacje nie tylko o zdarzeniach bezpieczeństwa, lecz również pliki z punktów końcowych i informacje o procesach, dane o ruchu w sieci itd.

Analiza i detekcja

- SIEM: Analizuje i zbiera dane według zaprogramowanych reguł i algorytmów. Wykrywa nietypowe działania lub oznaki ataków i generuje odpowiednie alerty i ostrzeżenia. Niektóre produkty oferują możliwość korelowania analiz między dziennikami mechanicznymi. Jednak decyzja o tym, czy zaobserwowane zdarzenie jest cyberatakiem, czy nie, zależy od ludzkiej intuicji.

- XDR: Na podstawie bazy wiedzy o zagrożeniach (malware, złośliwe witryny, złośliwe e-maile, metody ataków używane przez cyberprzestępców itd.), którą dysponują dostawcy cyberzabezpieczeń z XDR, oznaki cyberataków są identyfikowane dla zebranych danych telemetrycznych. Na przykład uprawnione narzędzia dostarczane przez Microsoft, takie jak PsExec, Cobalt Strike, i Mimikatz, są często mylnie uznawane za źródła cyberataków.

Reagowanie na incydenty i automatyzacja

- SIEM: Zapewnia podstawowe informacje i procedury do pomocy w reagowaniu na incydenty bezpieczeństwa; SIEM skupia się głównie na generowaniu alertów i monitorowaniu, podczas gdy inne produkty mogą wymagać procedur reagowania.

- XDR: Zapewnia automatyzację i koordynację funkcji do szybkiego reagowania na incydenty bezpieczeństwa. Wykryte zagrożenia są analizowane w czasie rzeczywistym i podawane są wskazówki co do reakcji.

Zależność od źródła

- Wartością rozwiązania SIEM jest jego bezpośrednie połączenie ze źródłami, z których uzyskuje informacje. Występujące luki w ochronie są często zauważane późno lub wcale.

- Porównując zatem ze sobą rozwiązania SIEM i XDR, powinniśmy podkreślić, że w większości przypadków nie jest to wybór albo/albo. Często oba te systemy działają równolegle, ponieważ SIEM najbardziej korzysta na dostępie do dzienników bezpośredniego reagowania (ang. Detection & Response). Więc kto jest górą?

- Z powodu zależności systemów SIEM od jakości informacji generowanych przez dostawców zewnętrznych, często zdarza się, że oba warianty są używane równolegle, a wstępnie skorelowane dane trafiają z XDR do SIEM.

Zalety SIEM

Logi mogą być zarządzane centralnie

Wprowadzając system SIEM, można centralnie zarządzać dziennikami (logami). Eliminuje to konieczność zarządzania dziennikami dla każdego urządzenia oraz zmniejsza liczbę błędów i pominięć związanych z zarządzaniem. Ponadto SIEM posiada funkcję normalizacji zebranych logów i wizualizuje całe środowisko IT, umożliwiając efektywne i kompleksowe zarządzanie.

Wczesne wykrywanie incydentów i zagrożeń związanych z bezpieczeństwem

SIEM centralizuje zarządzanie dziennikami i przeprowadza analizę korelacji w czasie rzeczywistym, umożliwiając wczesne wykrywanie incydentów i zagrożeń. W przypadku wykrycia objawu zagrożenia lub incydentu można szybko zareagować, minimalizując rozprzestrzenianie się szkód.

Zapobieganie oszustwom wewnętrznym

Incydenty związane z bezpieczeństwem są spowodowane nie tylko przez zewnętrzne cyberataki. Zapobieganie niewłaściwemu postępowaniu pracowników Twojej organizacji jest również ważnym środkiem bezpieczeństwa dla organizacji. Wprowadzenie narzędzia SIEM pozwala wykryć podejrzane zachowania pracowników i nieautoryzowany dostęp. SIEM skutecznie zapobiega oszustwom wewnętrznym.

Eliminacja niedoboru pracowników ochrony

Korzystając z SIEM, można usprawnić operacje bezpieczeństwa. Automatyzując szereg zadań, takich jak agregacja, normalizacja i analiza dzienników, można zmniejszyć zasoby wymagane dla środków bezpieczeństwa organizacji. Chociaż do obsługi narzędzia SIEM wymagany jest pewien poziom wiedzy na temat bezpieczeństwa, wprowadzenie narzędzia SIEM umożliwi wdrożenie bardziej wydajnych środków bezpieczeństwa niż wcześniej.

Rola SIEM w SOC

SIEM jest przede wszystkim wykorzystywany w Security Operations Center (SOC), organizacji, która monitoruje bezpieczeństwo w organizacji i rozumie występowanie cyberataków i incydentów, SIEM jest ważnym narzędziem dla specjalistów ds. bezpieczeństwa w celu wspierania skutecznych operacji bezpieczeństwa w następujący sposób

Powiadomienia o alertach przez zintegrowane zarządzanie dziennikami

SIEM zarządza różnymi dziennikami w sposób zintegrowany i wykrywa oznaki nietypowych zachowań lub ataków, ostrzegając specjalistów ds. bezpieczeństwa. Na przykład oprócz wykrywania malware i innych nieautoryzowanych zachowań SIEM ostrzega również o wykryciu podejrzanych zdarzeń, takich jak wiele prób logowania na serwery, na których przechowywane są ważne informacje, lub korzystanie z usług chmurowych nieautoryzowanych przez firmę.

Badanie incydentów i reagowanie na nie

Na podstawie nieautoryzowanych zachowań i zdarzeń SIEM bada, czy doszło do cyberataku, czy też nie (zwykłe zachowanie, błąd dostępu itd.). W razie wykrycia cyberataku, jego ścieżka i zasięg, w tym informacja o tym, czy jest to atak wewnętrzny czy zewnętrzny, mogą zostać prześledzone i zapewnić wskazówki co do reakcji na incydent. Zostaną pojęte następujące środki

- Jeśli atak został zainicjowany z zewnątrz: Zablokowanie adresu IP źródła dostępu, zmiana progu na zablokowany przez produkt bezpieczeństwa, itp.

- Jeśli podejrzane zachowanie jest powodowane przez pracownika: Jeśli to pracownik narusza zasady firmowe (np. korzysta z przestrzeni dyskowej w chmurze, mimo że jest to zabronione), zostaje mu wysłane ostrzeżenie itp.

Raportowanie

Zwizualizowanie stanu naruszeń zasad bezpieczeństwa firmy i wypływu cyberataków w perspektywie średnio- i długoterminowej oraz sporządzenie raportu. Wizualizując rodzaje cyberataków, na jakie została narażona firma w okresie miesiąca, trzech miesięcy, sześciu miesięcy, roku itd., można określić, jakie inne środki zapobiegawcze należy wprowadzić.

Wyżej opisano główne przykłady użycia SIEM, jednak największą korzyścią, jaką SIEM oferuje pracownikom SOC, jest możliwość szybkiego wizualizowania zdarzeń oraz rejestrowanie informacji z różnych produktów i łączenie ich z następnym działaniem.

Wyzwania stojące przed SIEM

Podczas gdy SIEM przynosi korzyści SOC i innym organizacjom pod względem poprawy bezpieczeństwa i wydajności operacyjnej, stanowi również następujące wyzwania.

Złożoność wdrożenia i konfiguracji: Rozwiązania SIEM są skomplikowane, a ich wdrożenie i konfiguracja wymaga czasu i doświadczenia. Specjaliści muszą stale doglądać pracy systemu, dodając do niego dzienniki z urządzeń i źródła danych, konfigurując reguły i dostrajając alerty.

Przetwarzanie dużych ilości danych z dzienników

Muszą być przetwarzanie i analizowane duże ilości danych. Do przetwarzania dużych ilości danych potrzebny jest odpowiedni sprzęt i przestrzeń dyskowa. Konieczne jest także zarządzanie okresami przechowywania dzienników danych oraz kompresją/redukcją danych.

Konieczność ciągłego reagowania na fałszywe alarmy i przeciążenie alertami

Systemy SIEM generują alerty na podstawie zaprogramowanych reguł i wzorców. Mogą zdarzać się fałszywe alarmy (tj. niegroźne zachowania błędnie interpretowane jako złośliwe) oraz niewykryte zdarzenia. W zależności od konfiguracji może również występować dużo alertów, co wymaga ich ciągłego dostrajania i poprawiania reguł przez operatorów.

Odpowiedź po wykryciu incydentu

Po wykryciu zdarzenia w czasie rzeczywistym należy je potwierdzić i odpowiednio na nie zareagować. Jeśli personel działu bezpieczeństwa odpowiednio wcześnie nie dostroi alertów, będzie musiał reagować na alerty różnych wielkości, co z kolei redukować może wydajność operacyjną.

Wymagania w zakresie umiejętności i zasobów

Do właściwej implementacji i obsługi systemów SIEM potrzeba znajomości zasad analizy bezpieczeństwa oraz umiejętności zarządzania. Potrzebne są również odpowiednie zasoby (ludzie, sprzęt i oprogramowanie).

Rozwiązanie SIEM firmy Trend Micro

Zoptymalizuj przepływy pracy dzięki ekosystemowi obejmującemu SIEM, SOAR, IAM, zaporę sieciową, analizę zagrożeń, zarządzanie usługami IT i nie tylko.

Odizolowane narzędzia powodują problemy z bezpieczeństwem. Trend Vision One zapewnia zespołom odpowiednie możliwości zapobiegania, wykrywania i reagowania:

- chmurze: hybrydowe, wielochmurowe zabezpieczenia z kompletną ochroną aplikacji chmurowych;

- infrastrukturze IT: zabezpiecza punkty końcowe, pocztę e-mail, sieci na potrzeby pracowników zdalnych;

- centrum bezpieczeństwa: wykrywanie zagrożeń i reagowanie, które obejmuje różne warstwy zabezpieczeń w celu przyspieszenia wykrywania i reagowania.