Co to jest XDR? (Extended Detection and Response)

Szybsze powstrzymywanie atakujących dzięki zaawansowanemu wykrywaniu i reagowaniu Trend Micro.

XDR

Podstępne typy zagrożeń unikają wykrycia. Ukrywają się między osobnymi elementami systemu zabezpieczeń wśród alarmów niepowiązanych ze sobą rozwiązań i rozprzestrzeniają się w czasie, gdy przeciążeni pracą analitycy próbują coś zrobić, dysponując ograniczonymi informacjami na temat ataku.

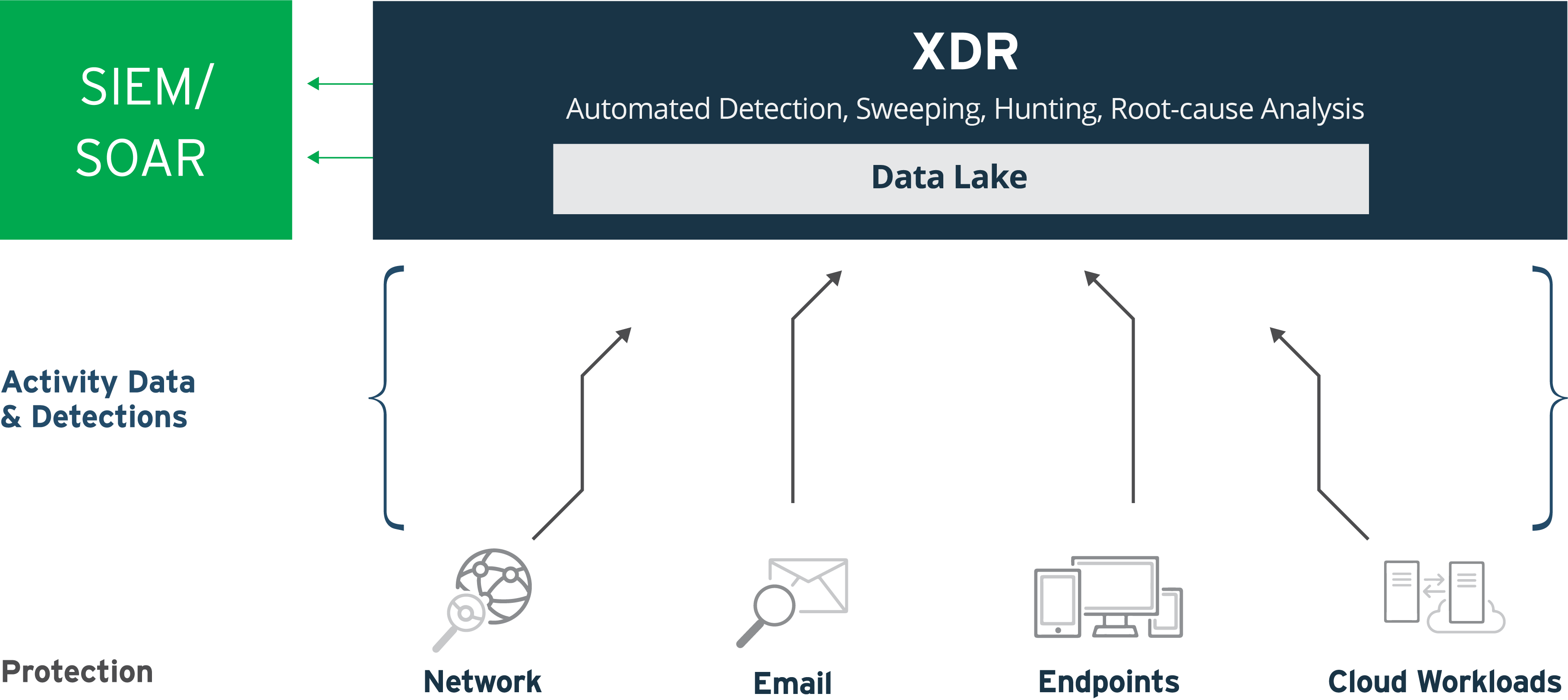

XDR przełamuje tę barierę odosobnienia, stosując całościowe podejście do kwestii wykrywania i reagowania. XDR gromadzi i koreluje wykryte zdarzenia i dane na temat głęboko ukrytej aktywności na przestrzeni wielu warstw – poczty elektronicznej, punktów końcowych, serwerów, obciążeń chmury i sieci. Automatyczna analiza takiego bogatego w informacje zbioru danych pozwala na szybsze wykrywanie zagrożeń. W efekcie daje analitykom możliwość dokładniejszego zbadania sprawy i szybszego działania.

Więcej informacji na temat warstw zabezpieczeń , które mogą dostarczać dane do XDR.

XDR Security

XDR (rozszerzone wykrywanie i reagowanie) gromadzi i automatycznie koreluje dane na przestrzeni wielu warstw – poczty elektronicznej, punktów końcowych, serwerów, obciążeń chmury i sieci. To umożliwia szybsze wykrywanie zagrożeń oraz efektywniejsze analizowanie zdarzeń i reagowanie na przestrzeni warstw zabezpieczeń.

Wyzwania centrum ds. zabezpieczeń

Jeśli chodzi o wykrywanie zagrożeń i reagowanie na nie, na centrach bezpieczeństwa spoczywa ogromna odpowiedzialność. Muszą szybko identyfikować krytyczne zagrożenia, aby ograniczyć ryzyko i szkody wyrządzone organizacji.

Lawina alarmów

Nie ma co się dziwić, że zespoły IT są przeciążone pracą, jeśli weźmie się pod uwagę, ile alarmów generują różne rozwiązania. W firmie zatrudniającej średnio 1 000 osób na wejściu do systemu SIEM co sekundę w szczytowych momentach może mieć miejsce nawet 22 000 zdarzeń. To daje prawie dwa miliony zdarzeń dziennie[1]. Możliwości w zakresie korelacji i segregacji wg stopnia ważności tych alarmów są ograniczone, przez co bardzo trudno jest szybko i skutecznie odsiać nieistotne dane od ważnych zdarzeń. XDR automatycznie łączy serie niepewnych aktywności w jedno bardziej istotne zdarzenie, dzięki czemu zgłasza mniej, ale za to bardziej istotnych, alarmów.

Luki w widoczności między rozwiązaniami bezpieczeństwa

Wiele produktów zabezpieczających umożliwia wgląd w dane dotyczące aktywności. Każde rozwiązanie oferuje określoną perspektywę oraz zbiera i dostarcza dane odnoszące się do pewnej funkcji. Integracja rozwiązań bezpieczeństwa może umożliwić wymianę i konsolidację danych, ale ich wartość często jest ograniczona ze względu na typ i szczegółowość gromadzonych danych, jak również możliwości analizy korelacyjnej. To oznacza, że powstają luki informacyjne, które ograniczają możliwości działania analityka. Natomiast rozwiązanie XDR zbiera i udostępnia pełne dane na temat aktywności (dotyczące wykryć, telemetryczne, metadane i dotyczące przepływu sieciowego) w poszczególnych narzędziach bezpieczeństwa. Dzięki wykorzystaniu zaawansowanych algorytmów analizy i badania zagrożeń XDR dostarcza pełny kontekst ataku, pozwalając dokładnie prześledzić jego przebieg w kolejnych warstwach zabezpieczeń.

Trudności w prowadzeniu dochodzeń

Przy dużej ilości danych z dzienników i alarmów bez wyraźnych wskaźników trudno jest określić, na co należy zwracać uwagę. Jeśli uda się znaleźć problem lub zagrożenie, trudno jest prześledzić jego ścieżkę i wpływ na organizację. Śledztwo może być czasochłonnym, ręcznym zajęciem, na które może brakować środków. XDR pozwala na automatyzację analiz zagrożeń przez wyeliminowanie ręcznej pracy oraz dostarcza bogaty zestaw danych i narzędzi, które w innym przypadku byłyby niemożliwe do uzyskania. Weźmy na przykład automatyczną analizę przyczyn. Dzięki niej analityk uzyskuje dokładne informacje na temat przebiegu ataku w czasie, który może obejmować pocztę e-mail, punkty końcowe, serwery, obciążenia chmury i sieci. To pozwala na szczegółowe zbadanie każdego kroku tego ataku, aby podjąć odpowiednie działania.

Powolne wykrywanie i reagowanie

Opisane trudności sprawiają, że zagrożenia zbyt długo pozostają niewykryte, co opóźnia reakcję oraz zwiększa ryzyko i potencjalne szkody ataku. XDR pozwala skuteczniej wykrywać zagrożenia i szybciej reagować, gdy się pojawią. Dlatego podstawowymi wskaźnikami jakości zabezpieczeń wykorzystywanymi przez organizacje zajmujące się zabezpieczeniami są średni czas wykrycia (mean time to detect – MTTD) i średni czas reakcji (mean time to respond – MTTR). Na ich podstawie oraz tego, w jakim stopniu zmniejszają narażenie przedsiębiorstwa na ryzyko, ocenia się wartość rozwiązań i inwestycji.

Porównanie XDR i EDR

XDR to nowocześniejsze rozwiązanie w dziedzinie wykrywania i reagowania w porównaniu z punktowymi systemami uwzględniającymi pojedynczy wektor ataku.

Niewątpliwie system wykrywania i reagowania w punktach końcowych (endpoint detection and response – EDR) przynosi wiele korzyści. Jednak jego możliwości są ograniczone tym, że może wykrywać zagrożenia i reagować na nie tylko w zarządzanych punktach końcowych. To utrudnia wykrywanie zagrożeń i określanie ich potencjalnego zasięgu. Ograniczenia te zmniejszają skuteczność reakcji zespołów z centrum operacji bezpieczeństwa (SOC).

Analogicznie zakres działania narzędzi do analizy ruchu sieciowego (network traffic analysis – NTA) ogranicza się do prowadzenia monitoringu tylko zarządzanych segmentów sieci. Rozwiązania NTA zwykle generują ogromne ilości dzienników zdarzeń. W związku z tym kluczowego znaczenia nabiera możliwość korelacji alarmów sieciowych z innymi zdarzeniami. Dopiero wtedy alarmy te stają się zrozumiałe i przydatne.

Odwiedź stronę EDR vs XDR, aby dowiedzieć się więcej o różnicach.

Wzbogacenie funkcjonalności SIEM

Organizacje wykorzystują systemy SIEM do zbierania logów i alarmów z różnych rozwiązań. Choć rozwiązania tego typu umożliwiają zebranie informacji z wielu źródeł w jednym centralnym systemie, skutkiem tego jest powstawanie przytłaczającej ilości indywidualnych alarmów. W takim gąszczu bardzo trudno jest znaleźć najważniejsze i wymagające uwagi zdarzenia. Korelacja wszystkich informacji z dzienników zdarzeń w celu uzyskania szerszej perspektywy przy użyciu samego rozwiązania SIEM nie jest łatwa.

Natomiast rozwiązanie XDR gromadzi szczegółowe dane na temat aktywności i wysyła je do repozytorium danych, aby umożliwić rozszerzoną analizę, która pozwoli wykryć potencjalne zagrożenia i wykonać badania na wielu warstwach zabezpieczeń. Poddanie tego obszernego zbioru danych analizom specjalistycznym i wykonywanym przez sztuczną inteligencję pozwala na uzyskanie mniejszej liczby alarmów zaopatrzonych w bogatszy kontekst, które można wysłać do firmowego rozwiązania SIEM. XDR nie zastępuje systemu SIEM, tylko wzbogaca jego funkcjonalność, skracając czas analizy logów i alarmów w celu oszacowania poziomu ryzyka oraz ułatwiając podjęcie decyzji, co wymaga bliższej uwagi i dokładniejszego zbadania.

Wymogi dotyczące funkcjonalności

Warstwy zabezpieczeń poza punktem końcowym

- Do rozszerzonego wykrywania i reagowania potrzebne są przynajmniej dwie warstwy, a im jest ich więcej, tym lepiej – mogą to być punkty końcowe, poczta elektroniczna, serwery i obciążenia chmury.

- Rozwiązanie XDR przesyła dane na temat aktywności z różnych warstw do repozytorium danych. Dzięki temu wszystkie potrzebne informacje zawsze są dostępne w odpowiedniej formie do analizy korelacyjnej.

- Wybór pakietu zabezpieczeń jednego dostawcy upraszcza strukturę rozwiązań. Ponadto umożliwia głębszą integrację i efektywniejszą współpracę między funkcjami wykrywania, badania i reagowania.

Specjalne algorytmy sztucznej inteligencji i profesjonalne analizy bezpieczeństwa

- Gromadzenie danych to jedna z zalet rozwiązania XDR, ale najważniejsze jest przeprowadzanie analiz i badań w celu skuteczniejszego i szybszego wykrywania zagrożeń.

- W miarę jak dane telemetryczne stają się coraz cenniejszym towarem, na wartości zyskują narzędzia analityczne z funkcją analizy zagrożeń, które potrafią wydobyć z danych praktyczne informacje.

- Natywny system analityczny pobierający dane od inteligentnych czujników zapewnia znacznie efektywniejsze analizy bezpieczeństwa niż zewnętrzne produkty lub rozwiązania telemetryczne. Każdy dostawca lepiej zrozumie dane dostarczane przez jego własne rozwiązania niż przez rozwiązania innych firm. Aby zapewnić optymalne możliwości analityczne, na pierwszym miejscu należy wybierać rozwiązania XDR stworzone specjalnie dla natywnego pakietu rozwiązań danego dostawcy.

Jedna zintegrowana i zautomatyzowana platforma zapewniająca pełny wgląd

- XDR umożliwia logiczne powiązanie danych w pojedynczym widoku, pozwalając na prowadzenie dokładniejszych badań.

- Graficzne przedstawienie zdarzeń związanych z atakiem w postaci osi pozwala uzyskać odpowiedzi na wiele pytań, na przykład:

- Jak doszło do zainfekowania użytkownika

- W którym miejscu rozpoczęła się infekcja

- Co lub kto jeszcze bierze udział w tym ataku

- Skąd pochodzi zagrożenie

- W jaki sposób zagrożenie się rozprzestrzeniło

- Ilu jeszcze użytkowników ma dostęp do tego zagrożenia

- Rozwiązanie XDR rozszerza funkcjonalność systemu analiz bezpieczeństwa i upraszcza procesy. Przyspiesza pracę zespołów przez eliminację ręcznych czynności oraz daje dostęp do widoków i analiz, których nie da się wykonać na nośnikach

- Integracja z systemem SIEM i SOAR (orkiestracja zabezpieczeń, automatyzacja i reagowanie) umożliwia analitykom zgranie informacji dostarczonych przez XDR z szerszym ekosystemem bezpieczeństwa.

[1] Źródło: Estimating Log Generation for Security Information Event and Log Management (Szacowanie generowania dzienników na potrzeby zarządzania zdarzeniami i dziennikami bezpieczeństwa)

Rozwiązanie XDR Trend Micro

Trend Micro XDR rozszerza zasięg wykrywania i reagowania poza punkty końcowe, oferując szerszą widoczność i ekspercką analitykę zabezpieczeń, co prowadzi do większej liczby wykryć i szybszej reakcji. Dzięki XDR możesz skuteczniej reagować na zagrożenia, minimalizując dotkliwość i zakres naruszenia bezpieczeństwa.

Powiązane artykuły