Proteggere i luoghi di lavoro durante una pandemia: il report sulla cybersecurity del primo semestre 2020 di Trend Micro

Scarica Proteggere i luoghi di lavoro durante una pandemia: il report sulla cybersecurity del primo semestre 2020 di Trend Micro

Scarica Proteggere i luoghi di lavoro durante una pandemia: il report sulla cybersecurity del primo semestre 2020 di Trend Micro

Nelle nostre previsioni annuali per il 2020, siamo riusciti a prevedere una nuova definizione di normalità nel panorama della cybersecurity. Tuttavia, nessuno avrebbe potuto prevedere che questi cambiamenti avrebbero influenzato non solo la cybersecurity, ma anche la sanità, le imprese e altri settori. In particolare è emersa una causa singolare dietro a tutti questi cambiamenti nella cybersecurity: la pandemia di coronavirus.

In un momento in cui molte attività aziendali sono bloccate o addirittura sull'orlo del fallimento, i cyber criminali continuano a prosperare. Gli operatori, sia quelli noti che quelli emergenti, traggono vantaggio dalla crisi attuale inventando nuove minacce e potenziando quelle esistenti. Anche con un minor numero di rilevamenti, il ransomware rimane una minaccia, poiché gli operatori dotano il malware di nuove funzionalità per puntare a obiettivi più grandi. Inoltre, i ricercatori di sicurezza lavorano a più non posso per correggere le vulnerabilità scoperte di recente.

Il nostro riepilogo sulla sicurezza del primo semestre esamina i problemi di sicurezza urgenti emersi durante la prima metà di quest'anno e offre consigli per aiutare le aziende a proteggere i propri sistemi nella nuova situazione di normalità.

Emergono minacce collegate alla pandemia e alle pratiche di telelavoro da casa

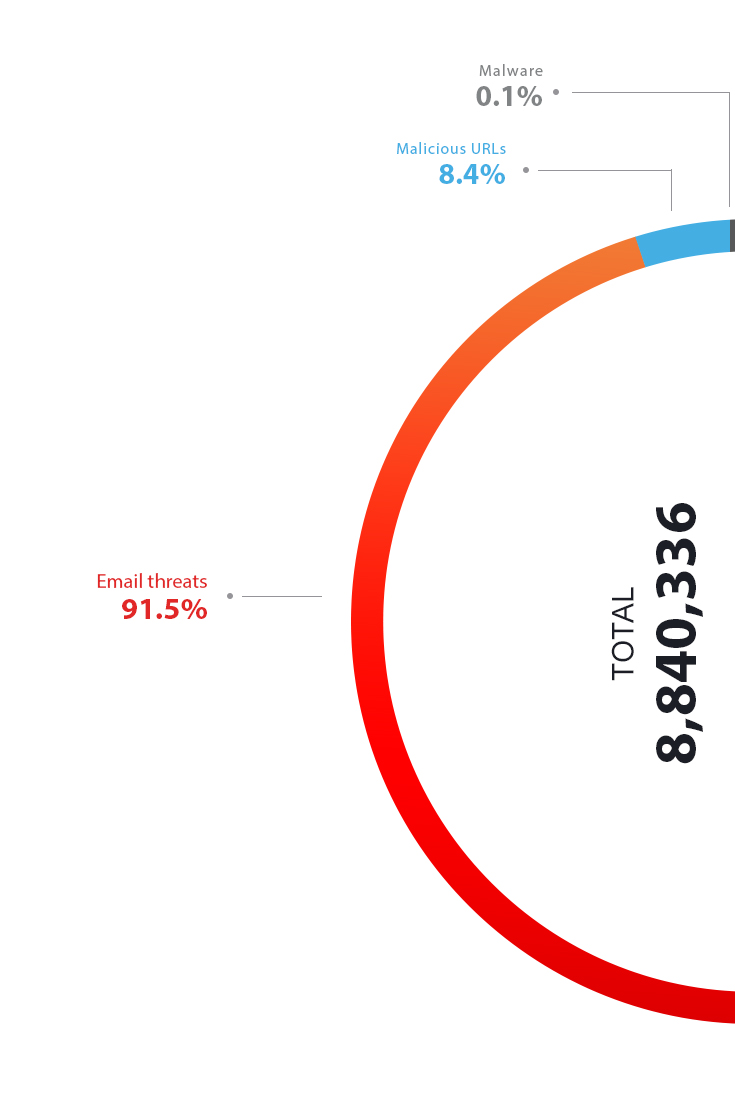

Il riferimento al Covid-19 è una delle più recenti esche usate dai cyber criminali negli attacchi basati su ingegneria sociale. Da gennaio a giugno 2020 abbiamo assistito a un'ondata di quasi 9 milioni di minacce correlate al Covid-19. Queste minacce vengono inoltrate tramite email, URL o file dannosi che menzionano in modo palese o più sottile la pandemia come fattore che impatta sui servizi aziendali.

Numero e distribuzione delle minacce Covid-19, primo semestre 2020

Minacce via email

L'email è stato il punto di ingresso più utilizzato e costituisce il 91,5% dei rilevamenti di minacce correlate al Covid-19. I numeri hanno iniziato a salire a marzo e hanno raggiunto il picco in aprile. Alcune delle email che abbiamo osservato includono quelle che propongono consigli sanitari o richieste di donazioni. Queste contengono solitamente allegati che trasportano malware.

4.786

4.028

897.711

2.915.129

2.440.215

1.829.324

Conteggio mensile delle minacce email correlate al Covid-19, primo semestre 2020

Numero e distribuzione delle minacce Covid-19, primo semestre 2020

Telelavoro da casa

Nel momento in cui le aziende sono passate al lavoro remoto a causa della pandemia, i cyber criminali hanno preso di mira gli strumenti utilizzati in questi ambienti, come le app di videoconferenza. Alcuni attacchi comportano l'arresto anomalo delle chiamate di videoconferenza private o il tentativo di attrarre gli utenti con domini malevoli.

Abbiamo anche rilevato famiglie di malware come Coinminer e WebMonitor RAT inclusi nei programmi di installazione di app di videoconferenza, nonché un caso in cui i malware (Backdoor e Devil Shadow Botnet) si sono camuffati da falsi pacchetti di installazione. Per evitare compromissioni si consiglia agli utenti di scaricare applicazioni o programmi solo dai siti di download ufficiali e dagli app store.

Le minacce vecchie e nuove abbondano

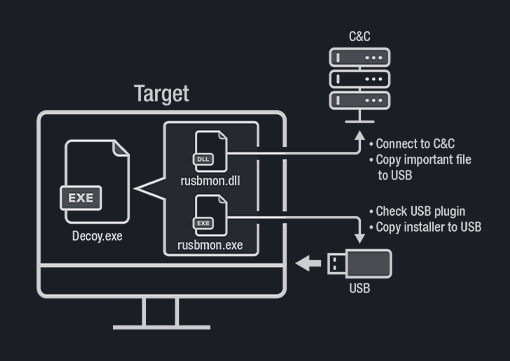

Scenario di esempio di un attacco che utilizza USBferry

Cybercriminali noti ed emergenti creano attacchi mirati

Con o senza una pandemia in corso, tutto procede come al solito per i gruppi dediti alla diffusione delle minacce, come dimostrato da diverse campagne degne di nota rilevate nella prima metà del 2020. Sia gli attori noti che quelli nuovi si sono fatti notare mostrando nuove tecniche o puntando verso nuove piattaforme.

Gruppi di minacce noti

Nuovi gruppi di minacce

Gruppi di minacce noti

rivolto alle piattaforme basate su Apple. Una recente campagna ha coinvolto un'app per la gestione di password monouso.

puntato contro i sistemi di interesse militare con air-gap attraverso il malware USBferry.

Nuovi gruppi di minacce

è stato indirizzato verso le aziende di gioco d'azzardo e scommesse nel sud-est asiatico tramite l'utilizzo di file DOCX dannosi.

ha preso di mira le persone che avevano relazioni con gli Uiguri in Tibet, Turchia e Taiwan compromettendo i loro dispositivi con lo spyware ActionSpy.

Gli operatori ransomware mirano a obiettivi più grandi, rubando dati

I rilevamenti di ransomware possono essere diminuiti, ma ciò non significa che questa tipologia di malware sia meno pericolosa. È possibile che gli attacchi ransomware siano diventati ancora più furtivi poiché gli operatori puntano a bersagli più grandi e somme più ingenti.

Confronto semestrale del numero di componenti ransomware rilevati nel primo semestre 2020

Abbiamo osservato un aumento delle richieste ransomware rivolte ad aziende in settori critici come logistica, tecnologia ed enti pubblici. La richiesta media di riscatto per un'infezione attraverso Ryuk è aumentata di circa il 62,5%.

Richiesta di riscatto media (quarto trimestre 2019)

800.000 dollari USA

Richiesta di riscatto media (primo trimestre 2020)

1,3 milioni di dollari USA

Aumento della richiesta di riscatto per ransomware Ryuk

D'altra parte, alcune famiglie di ransomware si concentrano ora sulle imprese private. Gli operatori dietro Nemty, ad esempio, hanno puntato i loro occhi su società private invece che pubbliche nelle loro attività Ransomware-as-a-Service (RaaS).

Seguendo la tendenza dello scorso anno, i ransomware sono stati anche rafforzati con nuove abilità. Attualmente molte famiglie ransomware non si limitano a crittografare i file ma sottraggono anche i dati.

Ha preso di mira diverse aziende a Taiwan infiltrandosi nei database e nei server email

Probabile successore di Nemty, minaccia di esporre i dati sottratti

Le vulnerabilità scoperte sono state una preoccupazione pressante per le aziende

Windows, vulnerabilità delle VPN

Da febbraio di quest'anno, Microsoft ha rilasciato circa 100 patch per vulnerabilità ogni mese, con giugno che ha visto il numero più alto di 129 patch. Negli anni precedenti le patch rilasciate raramente si avvicinavano a un centinaio.

Confronto del numero di aggiornamenti rilasciati per il Patch Tuesday per il primo semestre 2018, il primo semestre 2019 e il primo semestre 2020

Altre vulnerabilità notevoli riguardano le reti private virtuali (VPN). La US Cybersecurity and Infrastructure Security Agency (CISA) ha segnalato il continuo sfruttamento di CVE-2019-19781 e CVE-2019-11510. Questo sviluppo potrebbe essere attribuito al fatto che le VPN sono ora maggiormente utilizzate negli ambienti configurati per il lavoro da casa.

Vulnerabilità IIoT

Durante la prima metà del 2020 abbiamo assistito a un aumento del 16% del numero di vulnerabilità dei sistemi di controllo industriale (ICS) rivelate da Zero Day Initiative (ZDI) rispetto allo stesso periodo dell'anno scorso.

Confronto del numero di vulnerabilità ICS divulgate a ZDI per il primo semestre 2019, il secondo semestre 2019 e il primo semestre 2020

Alcune delle vulnerabilità IIoT degne di nota per la prima metà dell'anno includono URGENT/11, che mette a rischio i dispositivi medici, e Ripple20, che offre la possibilità di infiltrazioni in una varietà di dispositivi IoT utilizzati in diversi settori.

Vulnerabilità pubblicate

Il programma Trend Micro™ Zero Day Initiative ha pubblicato un totale di 786 avvisi per la prima metà del 2020, un incredibile aumento del 74% rispetto ai dati della seconda metà del 2019. Le vulnerabilità sono state ottenute sia da fornitori che da ricercatori indipendenti.

Confronto semestrale del numero di vulnerabilità rilevate tramite il nostro programma ZDI

Panorama delle minacce

Numero complessivo di minacce bloccate durante la prima metà del 2020

25,825,951,753

11,808,095,339

14,017,856,414

Minacce via email bloccate

1,028,006,974

383,621,342

644,385,632

File dannosi bloccati

969,254,232

345,935,879

623,318,353

URL dannosi bloccati

36,271,603,944

17,787,370,203

18,484,233,741

Query Email Reputation

708,757,638,233

309,795,835,814

398,961,802,419

Query File Reputation

1,006,547,423,405

474,130,414,689

532,417,008,716

Query URL Reputation

Il numero di minacce email, file dannosi e URL dannosi bloccati ha registrato un aumento tra il primo e il secondo trimestre dell'anno. Anche query di email, file e URL reputation hanno fatto registrare picchi analoghi.

Il numero di URL di phishing è aumentato nel primo semestre 2020 rispetto al secondo semestre 2019. Anche il numero di URL di phishing univoci e non univoci è aumentato nella prima metà del 2020

I tentativi di Business Email Compromise (BEC) sono aumentati come mostrato in questo confronto semestrale dei tentativi di BEC.

La prima metà dell'anno ha visto attacchi condotti sia con sforzi costanti che tramite iniziative opportunistiche intraprese dai cybercriminali. Per essere costantemente e completamente preparate alla natura in continua evoluzione delle minacce, le aziende dovrebbero adottare una strategia di sicurezza multilivello per garantire che tutti i possibili punti di ingresso come gateway, reti, server ed endpoint siano protetti dagli aggressori.

Per una visione più approfondita delle minacce e di altri problemi di cybersecurity per la prima metà del 2020, leggi il nostro rapporto completo, "Proteggere i luoghi di lavoro durante una pandemia: il report sulla cybersecurity del primo semestre di Trend Micro.

Scarica Proteggere i luoghi di lavoro durante una pandemia: il report sulla cybersecurity del primo semestre 2020 di Trend Micro

Scarica Proteggere i luoghi di lavoro durante una pandemia: il report sulla cybersecurity del primo semestre 2020 di Trend Micro

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks