Sicurezza della GenAI semplificata

Affidati con fiducia all'IA generativa per sbloccare il valore aziendale. Controlla l'utilizzo dell'intelligenza artificiale, previeni la fuga di dati, riduci i rischi di manipolazione e proteggi il percorso di accesso degli utenti con una valutazione continua dei rischi.

Rendi effettivo il controllo degli accessi

Le aziende si avvalgono di applicazioni SaaS a cui si accede tramite Internet. Ottieni informazioni in tempo reale, identifica i rischi e implementa il controllo dell'accesso con il minimo privilegio per le app autorizzate e non autorizzate, con lo scopo di proteggere i dati sensibili.

Proteggi il lavoro da remoto

Adattati al modello di lavoro da remoto collegando in modo sicuro le forze di lavoro virtuali alle app private. Sostituisci le VPN tradizionali con un controllo degli accessi just-in-time e con privilegi minimi per gestire in modo efficiente le risorse aziendali.

Proteggi il tuo percorso Zero Trust rafforzando il controllo degli accessi a:

Servizi GenAI

Le organizzazioni devono abbracciare con fiducia l'IA generativa per sbloccare il valore aziendale.

- Ottieni visibilità e applica regole continue basate sul rischio per controllare l'utilizzo dei servizi di IA

- Ispeziona le richieste/risposte dei servizi GenAI per evitare potenziali perdite di dati e risposte non previste

- Esegui il rilevamento avanzato dei prompt injection per ridurre il rischio di potenziali manipolazioni dei servizi GenAI

Internet Applications

Oggi più che mai le aziende si avvalgono di applicazioni SaaS a cui si accede tramite Internet.

- Ottieni visibilità in tempo reale sui dati sensibili elaborati e archiviati nelle app SaaS

- Identifica i rischi e applica il controllo degli accessi per le applicazioni autorizzate e non autorizzate

- Implementa un controllo degli accessi internet con approccio "Least Privilege"

Applicazioni cloud

La trasformazione digitale prevede la migrazione delle applicazioni su ambienti basati su cloud pubblici.

- Riduci il rischio di accesso non autorizzato ai dati e alle informazioni critiche

- Garantisci un accesso sicuro alle applicazioni SaaS, controllando le violazioni dei criteri e i rischi per la sicurezza

- Monitora l'attività delle applicazioni e mantieni la sicurezza con una valutazione continua dei rischi

Risorse critiche per l'operatività aziendale

Il lavoro da remoto (WFA) è diventato una realtà per molte organizzazioni.

- Connetti in modo sicuro la tua forza lavoro virtuale alle app private e alle risorse aziendali

- Dismetti le soluzioni VPN legacy e gli ingombranti desktop virtuali

- Introduci il controllo degli accessi con privilegi minimi e just-in-time

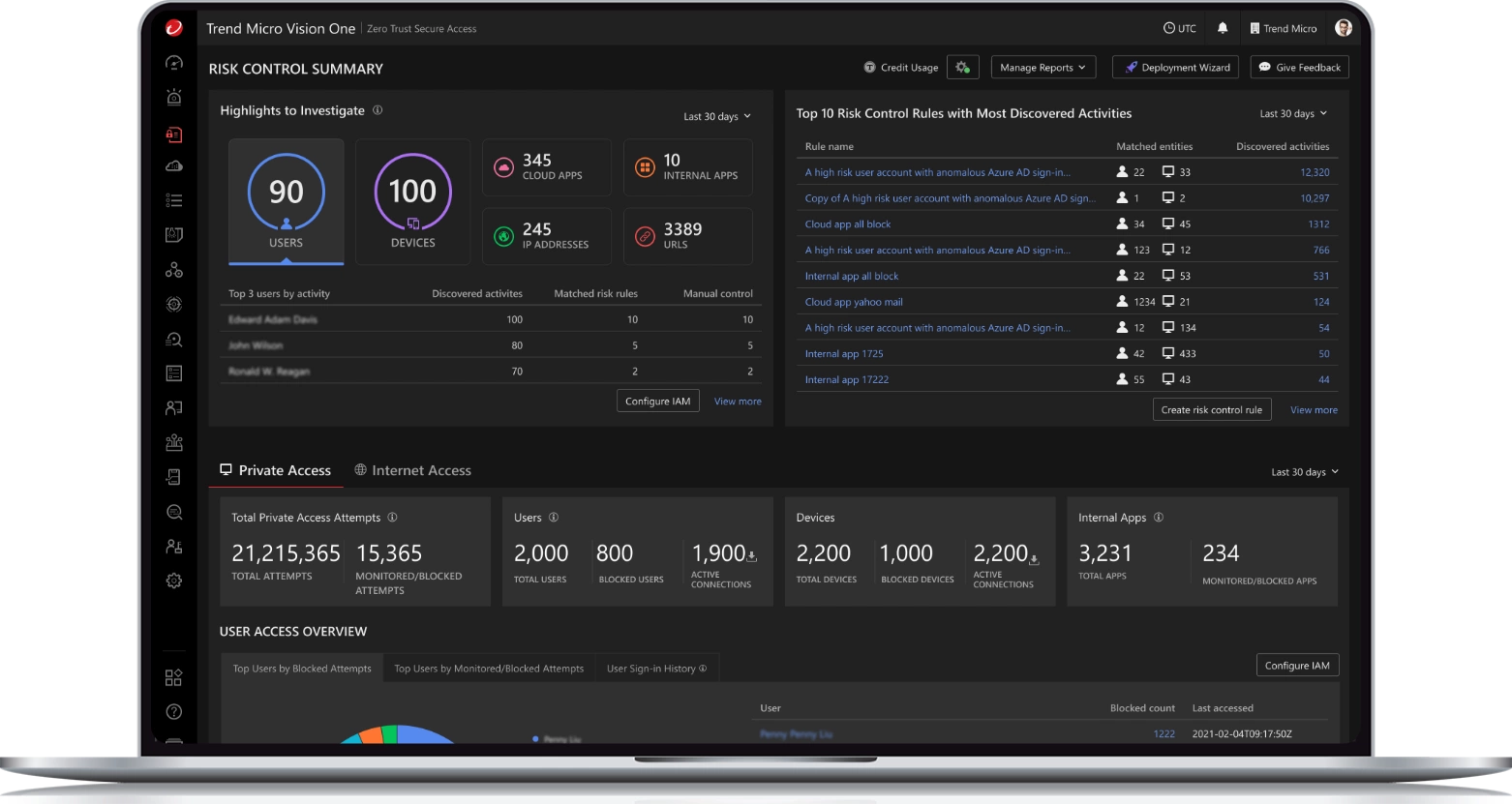

Ottieni informazioni approfondite. Applica il controllo. Riduci i rischi.

Piattaforma nativa del cloud

Integra la gestione dell'esposizione al rischio informatico (CREM), il rilevamento e la risposta estesi (XDR) e il Secure Access (ZTSA) in una piattaforma nativa per il cloud. Arricchisci la valutazione adattiva e continua del rischio e della fiducia per realizzare architetture Zero Trust che supportino gli obiettivi aziendali. Elimina la fiducia intrinseca precedentemente riposta in utenti e dispositivi non verificati.

Ottieni visibilità su tutti i comportamenti di utenti e dispositivi.

Valutazione continua del rischio

La valutazione del rischio point-in-time dà un falso senso di sicurezza. Analizza i fattori di minaccia di identità, dispositivi e applicazioni implementando una valutazione continua del rischio basata su CREM. Modifica l'accesso a risorse specifiche in base all'aumento o alla diminuzione del rischio. Raccogli e correla i dati telemetrici per automatizzare le decisioni sfruttando la ricerca e l'intelligence sulle minacce di Trend.

Funzionalità complete di accesso sicuro

Abilita il controllo degli accessi, i dati in tempo reale e le funzionalità di protezione dalle minacce su tutta la rete, il web, il cloud, le app private, i dispositivi e gli utenti, tutto dalla piattaforma Trend Vision One™. Utilizza le funzionalità avanzate di Secure Access, tra cui Trend Vision One™ – Zero Trust Secure Access – Private Access, Internet Access e AI Service Access.

Sezione nativa della strategia Zero Trust

All'interno della piattaforma Trend Vision One™, sfrutta la nostra integrazione nativa per garantire telemetria e contesto alle attività operative XDR. Rivela e classifica i rischi per migliorare il processo decisionale con i nostri Trend Micro™ Zero Trust Risk Insights.

Proteggi il percorso verso l'IA

- Ottieni visibilità e controllo sull'utilizzo delle app IA

- Applica regole di accesso continue basate sul rischio

- Rileva gli attacchi di prompt injection per salvaguardare il percorso di accesso dell'utente

- Ispeziona le richieste/risposte dei servizi GenAI per evitare potenziali perdite di dati

Sfrutta la valutazione continua del rischio

- Implementa la micro-segmentazione per risorse specifiche

- Rispondi rapidamente alle minacce con un controllo dinamico degli accessi basato su valutazioni continue del rischio

- Applica il controllo degli accessi basato sul privilegio minimo

- Consenti il lavoro da remoto

Un elemento nativo della strategia XDR

Distribuito come parte della piattaforma Trend Micro Vision One™, questa integrazione nativa alimenta la telemetria e il contesto alle operazioni XDR, rivelando e dando priorità ai rischi per migliorare il processo decisionale con Zero Trust Risk Insights.

UNISCITI A OLTRE 500.000 CLIENTI A LIVELLO GLOBALE

Nozioni di base su Secure Access