A Constant State of Flux: il report di Trend Micro sulle minacce di cybersecurity che hanno colpito nel 2020

Scarica A Constant State of Flux: il report di Trend Micro sulle minacce di cybersecurity che hanno colpito nel 2020

Scarica A Constant State of Flux: il report di Trend Micro sulle minacce di cybersecurity che hanno colpito nel 2020

Il 2020 è stato l'anno che ha messo i bastoni tra le ruote alle aziende e ha testato i loro limiti su molti fronti. Avvenimenti con importanti conseguenze, passaggi a modalità di lavoro da remoto e altri cambiamenti significativi rispetto alla situazione normale, hanno generato nelle aziende una rinnovata consapevolezza e le hanno costrette a rivalutare molteplici aspetti. Le sfide che hanno dovuto fronteggiare hanno spianato la strada a soluzioni adattive e alternative che hanno preso in considerazione prospettive sia umane che tecnologiche.

Per i cyber criminali, tuttavia, l'anno ha offerto una serie di opportunità per la messa in opera di attività criminose. Hanno approfittato di importanti eventi per generare profitti illeciti. Utilizzando tecniche vecchie e nuove, hanno sfruttato vulnerabilità, configurazioni errate e altre lacune di sicurezza mentre gli individui e le aziende si affrettavano ad adottare nuove tecnologie per adattarsi alle sfide in corso.

Guardando indietro a un anno senza precedenti, il nostro report annuale sulla cybersecurity esamina i problemi di sicurezza più importanti e cruciali emersi nel 2020 e fornisce agli utenti e alle aziende informazioni su come affrontare un panorama delle minacce in drastico cambiamento.

Attacchi mirati

Ransomware

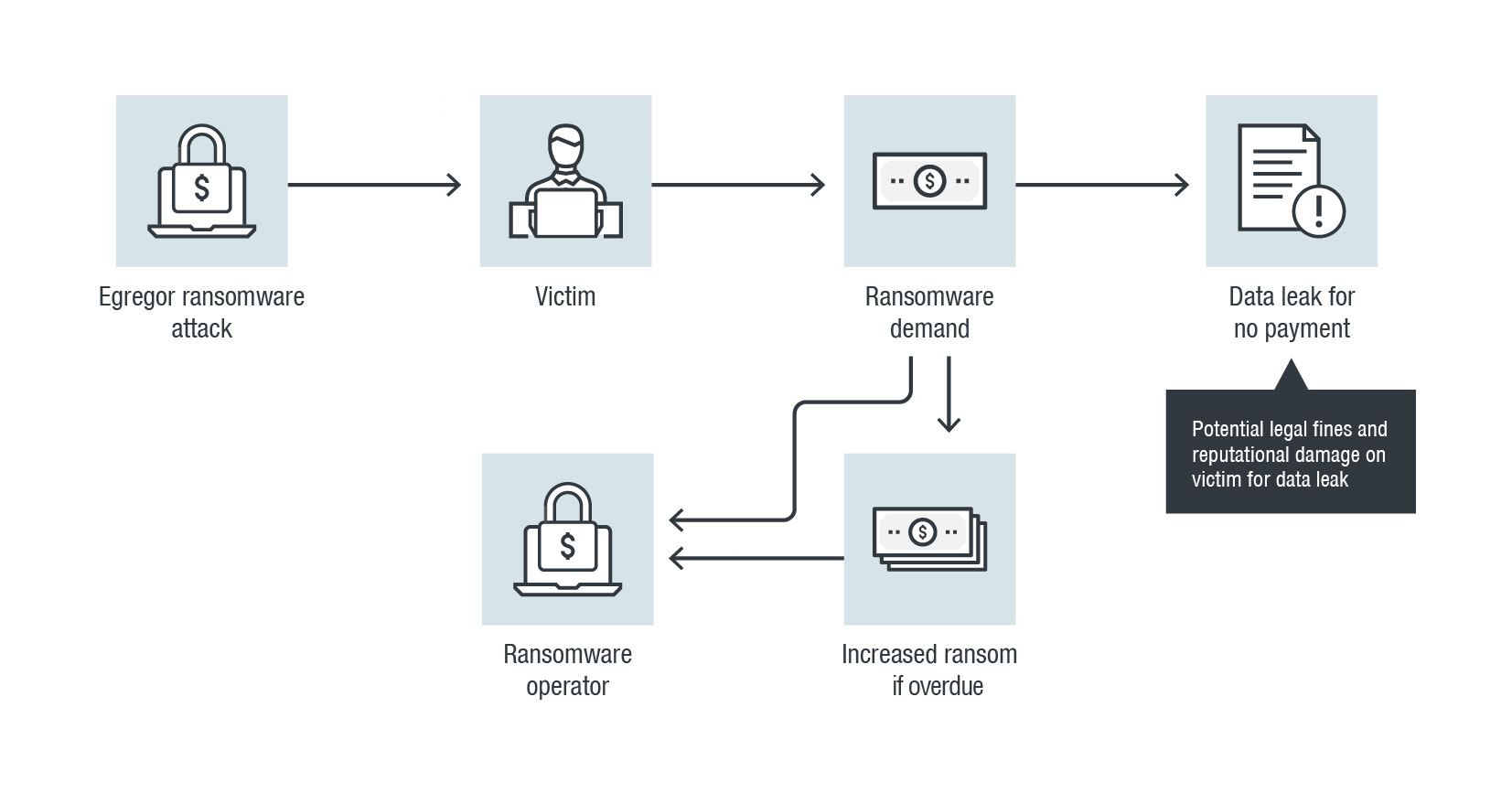

Gli operatori di ransomware hanno massimizzato i profitti con un doppio colpo doppio colpo. Oltre a chiedere denaro per il ripristino dell'accesso da parte delle vittime ai dati crittografati (e persino aumentare l'importo del riscatto qualora il pagamento fosse in ritardo), hanno minacciato di diffondere informazioni sensibili in caso di mancato pagamento. Dato il rischio di esposizione pubblica, le aziende vittime hanno affrontato la possibilità di un danno reputazionale oltre a quello della perdita di dati. L'essenzialità delle attività degli obiettivi più frequenti degli attacchi ransomware, che includono agenzie e aziende pubbliche, banche, siti di produzione industriale e settore sanitario, ha solo acuito l'urgenza di cedere alle richieste degli operatori di ransomware.

Un confronto tra i numeri delle nuove famiglie ransomware del 2019 e del 2020

I 10 settori maggiormente presi di mira dagli attacchi ransomware nel 2020

Il nuovo arrivato Egregor, che ha lasciato il segno negli ultimi mesi dell'anno, ha utilizzato in modo particolare la tecnica della doppia estorsione poiché ha perseguito obiettivi di alto profilo, comprese le principali aziende nel campo della vendita al dettaglio, dei giochi e delle risorse umane.

Attacchi alla supply chain

Sebbene le organizzazioni possano migliorare la propria sicurezza, i malintenzionati potrebbero comunque trovare il modo di accedere ai loro sistemi compromettendo quelli dei loro partner della supply chain. Sfruttando la relazione e la fiducia stabilite tra un'azienda obiettivo e i suoi partner, gli aggressori della supply chain potrebbero riuscire a mettere un piede nei sistemi aziendali.

Uno degli attacchi alla supply chain più recenti e pubblicizzati è venuto alla luce a dicembre sotto forma dell'attacco che ha coinvolto Orion, un software di gestione di rete ampiamente utilizzato e sviluppato da SolarWinds. Gli aggressori dietro l'attacco hanno inserito una vulnerabilità in alcune build di Orion che consentiva loro di compromettere i server che eseguono il software. Una volta che l'aggiornamento pertinente è stato installato dai clienti, gli aggressori sono stati in grado di implementare backdoor che garantissero loro l'accesso completo alle reti interessate e consentissero di eseguire varie attività dannose. Data la natura di alcuni obiettivi, comprese le principali agenzie governative USA, l'attacco avrebbe potuto avere conseguenze di vasta portata.

Minacce provocate dalla pandemia

Truffe legate al Covid-19

Mentre il Covid-19 ha continuato a pesare sulle vite delle persone in tutto il mondo, gli aggressori hanno approfittato del disagio e dell'incertezza causati dalla pandemia per promuovere i loro schemi illeciti. La stragrande maggioranza delle nostre rilevazioni di minacce a tema Covid-19 ha riguardato email di spam dannose, comprese quelle dedicate al phishing di informazioni personali e finanziarie, e la maggior parte di queste proveniva da USA, Germania e Francia, che sono stati anche tra i Paesi maggiormente colpiti dalla pandemia. I truffatori dietro queste minacce hanno conferito loro un senso di attualità e urgenza personalizzandole con riferimenti a preoccupazioni rilevanti come i pacchetti di aiuti economici legati al Covid-19 e la distribuzione dei vaccini. Anche i truffatori specializzati in Business Email Compromise (BEC) hanno puntato sulla pandemia: i contenuti dell'oggetto della maggior parte dei campioni di BEC che abbiamo rilevato menzionavano il Covid-19.

TOTALE: 16.393.564

La distribuzione delle minacce correlate al Covid-19 nel 2020 per tipo

TOTALE: 16.393.564

La distribuzione delle minacce correlate al Covid-19 nel 2020 per Paese

Sfide del lavoro da remoto

Poiché le aziende hanno adottato accordi di lavoro da remoto in risposta alla pandemia, le reti private virtuali (Virtual Private Network, VPN) sono diventate strumenti preziosi per proteggere le connessioni di rete dalle minacce esterne. Ma, come qualsiasi software, le soluzioni VPN possono anche ospitare vulnerabilità che, se sfruttate, consentono agli aggressori di rubare informazioni proprietarie e di intercettare le comunicazioni sui sistemi dei loro obiettivi. Una vulnerabilità VPN, CVE-2019-11510, ha fatto segnare quasi 800.000 rilevamenti solo nel 2020 e nello stesso anno è stata coinvolta in attacchi in cui è stata sfruttata per la distribuzione di ransomware. Gli aggressori hanno anche trovato altri modi per incorporare le VPN nei loro attacchi: a settembre abbiamo scoperto un caso in cui un aggressore ha integrato in un programma di installazione VPN la backdoor Bladabindi che potrebbe essere utilizzata per raccogliere informazioni dalle macchine infette.

L'aumento del lavoro da remoto ha anche significato un aumento dell'uso di strumenti di comunicazione come Zoom, Slack e Discord. Questo, a sua volta, ha portato a un aumento degli attacchi che hanno preso di mira queste applicazioni: dagli scherzi di "Zoombombing" e i programmi di installazione di Zoom infetti, a una variante ransomware che sfrutta i webhook di Slack, a una campagna di spam tramite email che utilizza Discord per distribuire malware.

Il numero di rilevamenti per vulnerabilità VPN importanti nel 2020

Il cloud e i rischi dell'IoT

Minacce per il cloud

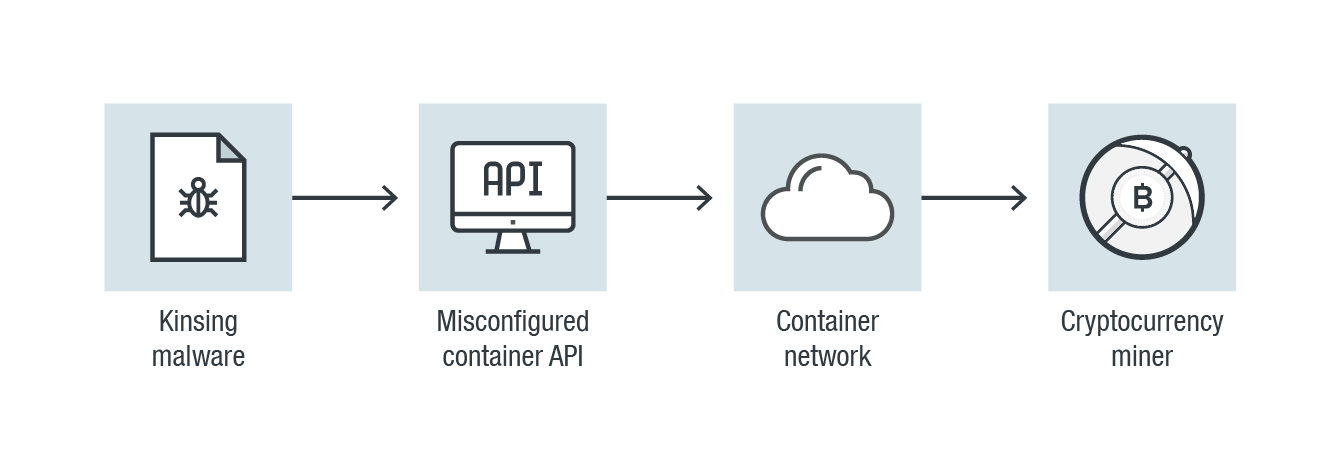

Nel 2020, il cloud è diventato una componente ancora più integrante delle attività di molte aziende. Ma la corretta configurazione delle risorse e dei servizi in cloud ha continuato a rappresentare una sfida. Ad aprile, ad esempio, è stato segnalato che degli aggressori avevano rilasciato miner di criptovaluta su porte API del daemon Docker, configurate in modo errato tramite il malware Kinsing. E a ottobre abbiamo segnalato un attacco alle API Docker esposte che prevedeva l'uso dello shellcode Metasploit Framework (MSF) come payload: la prima volta che abbiamo osservato l'uso di tale tecnica.

Nel 2020, abbiamo anche pubblicato i nostri risultati su come gli aggressori traggono vantaggio dall'infrastruttura cloud clandestina. Nel mondo underground, i cyber criminali interagiscono e negoziano regolarmente tra loro. A volte delegano lo svolgimento delle attività comuni, trasformano in tal modo i servizi clandestini in commodity. Alcuni attori del mondo underground vendono anche l'accesso a raccolte di dati rubati pubblicizzati come "nuvole di log".

Attacchi ai dispositivi IoT

I cyber criminali hanno anche preso atto della maggiore dipendenza delle aziende e dei dipendenti dall'Internet delle cose (IoT). Questa dovrebbe essere una delle principali preoccupazioni poiché le reti e i dispositivi domestici potrebbero essere oggetto di attacco da parte degli aggressori per ottenere l'accesso alle reti aziendali a cui sono connessi. I router sono particolarmente vulnerabili, soprattutto perché la sicurezza a casa di un dipendente non è così rigida come presso la postazione di lavoro aziendale.

Nel 2020 abbiamo registrato un aumento del numero totale di eventi di attacco in ingresso, che è più del triplo del conteggio del 2019, e del numero totale di eventi di attacco in uscita, che è quasi raddoppiato rispetto al 2019.

Un confronto dei conteggi dei rilevamenti dei possibili attacchi in entrata nel 2019 e nel 2020

Un confronto dei conteggi dei rilevamenti dei possibili attacchi in uscita nel 2019 e nel 2020

Il panorama delle minacce

57.262.610.930

25.825.951.753

31.436.659.177

Minacce tramite email bloccate

3.698.445.871

1.028.006.974

2.670.438.897

File dannosi bloccati

1.676.675.194

969.254.232

707.420.962

URL dannosi bloccati

79.743.156.637

36.271.603.944

43.471.552.693

Query di email reputation

1.523.957.334.514

708.757.638.233

815.199.696.281

Query di file reputation

2.338.754.688.044

1.006.547.423.405

1.332.207.264.639

Query di URL reputation

Un confronto dei numeri delle minacce tramite email, file e URL bloccate nonché delle query relative alla reputazione di email, file e URL nel primo e secondo semestre del 2020.

Un confronto del numero di app Android dannose bloccate nel 2019 e nel 2020

Un confronto del numero di tentativi di BEC rilevati nel 2019 e nel 2020

Scarica il nostro report completo per saperne di più sui problemi di cybersecurity più significativi del 2020 e sulle strategie più efficaci contro le minacce attuali ed emergenti.

Scarica A Constant State of Flux: il report di Trend Micro sulle minacce di cybersecurity che hanno colpito nel 2020

Scarica A Constant State of Flux: il report di Trend Micro sulle minacce di cybersecurity che hanno colpito nel 2020

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks