Il social engineering tramite phishing sostituirà lo sfruttamento degli exploit kit come vettore degli attacchi

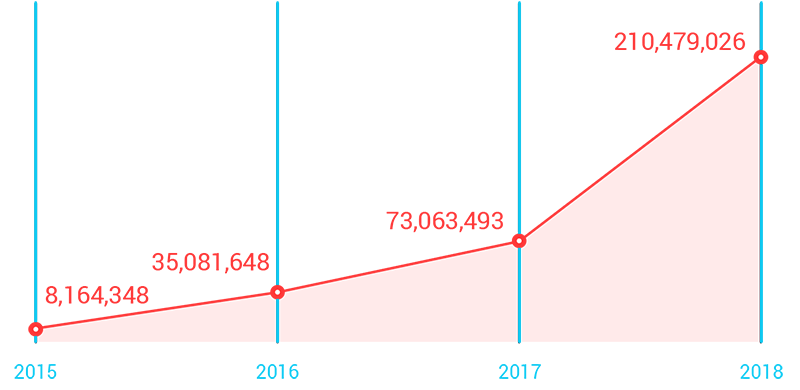

Gli attacchi di phishing aumenteranno in modo significativo nel 2019. La varietà delle quote di mercato di software e sistemi operativi (OS) è più ampia che mai, senza la presenza di un singolo OS che detenga oltre la metà del mercato (a differenza, ad empio, dello scenario di cinque anni fa), i cyber criminali ricominciano a sfruttare un “sistema operativo” comune: le emozioni umane. Negli ultimi anni abbiamo assistito a un aumento degli attacchi di phishing, che possiamo ricavare dal volume di URL correlati alle attività di phishing che sono stati bloccati.

Il numero di URL bloccati correlati agli attacchi di phishing è cresciuto, sulla base dei dati dell'infrastruttura Trend MicroTM Smart Protection NetworkTM. Ultimo aggiornamento Q3 2018.

Il numero di URL bloccati correlati agli attacchi di phishing è cresciuto, sulla base dei dati dell'infrastruttura Trend MicroTM Smart Protection NetworkTM. Ultimo aggiornamento Q3 2018.

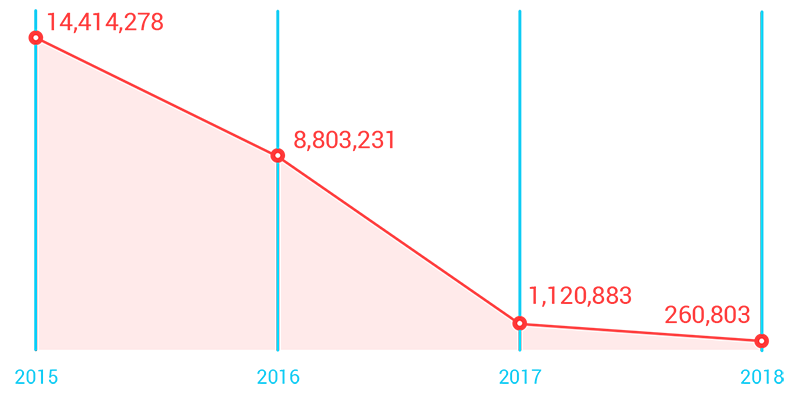

Continueremo a osservare una diminuzione dell'attività degli exploit kit, un fenomeno che è emerso anche dai dati a nostra disposizione sulle attività legate a questo tipo di minaccia.

Le attività legate agli exploit kit sono diminuite nel corso degli anni, sulla base dei dati dell'infrastruttura Trend Micro Smart Protection Network aggiornati al Q3 2018.

Le attività legate agli exploit kit sono diminuite nel corso degli anni, sulla base dei dati dell'infrastruttura Trend Micro Smart Protection Network aggiornati al Q3 2018.

Si assisterà a un uso massivo, nel mondo reale, di credenziali ottenute tramite violazioni dei sistemi informatici

Nelle transazioni fraudolente, saranno utilizzate attivamente e massivamente le credenziali ottenute tramite la violazione dei sistemi informatici, dal momento che i cyber criminali intraprenderanno l'ovvio passo successivo all'accumulo di informazioni: l'utilizzo delle credenziali sottratte. Un recente report pubblicato da Ponemon Institute e Akamai ha messo in evidenza che il fenomeno del credential stuffing, ossia l'invio automatico di combinazioni di nome utente e password sottratte da una singola violazione a molteplici altri siti web, sta diventando sempre più grave.

Vedremo cyber criminali iscriversi con credenziali di account sottratte a programmi di accumulo miglia e raccolta premi, e usarle per registrare troll a fini di cyber propaganda, per manipolare i portali dedicati ai consumatori pubblicando false recensioni o per aggiungere voti falsi ai sondaggi rivolti alle community: le possibilità sono infinite.

I casi di sextortion aumenteranno

Assisteremo a realizzazioni più raffinate di atti di estorsione digitale. Ad esempio, registreremo un incremento delle segnalazioni di adolescenti e giovani adulti vittime di estorsioni per motivi non legati al denaro. Anche se non vi è alcuna garanzia che un ricattatore porterà a compimento la sua minaccia, la natura estremamente personale di questo tipo di attacchi farà sì che la vittima prenda seriamente in considerazione la possibilità di cedere alle richieste degli aggressori, che si tratti di denaro o di favori sessuali. In alcuni casi, questa situazione porterà a conseguenze disastrose come il suicidio: nel 2019 questo tipo di attacchi sarà responsabile di un maggior numero di vittime.

Le reti domestiche utilizzate per il lavoro da remoto esporranno le imprese a rischi di sicurezza simili a quelli affrontati con la pratica del BYOD

I dispositivi domestici dei dipendenti connessi a Internet saranno il nuovo e inatteso punto di accesso alle reti aziendali. Si tratta dell'incrocio inaspettato ma inevitabile di due tendenze:

- La sempre maggiore diffusione degli accordi sul telelavoro, che pone delle sfide alla visibilità dei trasferimenti dei dati aziendali ogni volta che i dipendenti accedono a app basate su cloud e software di collaborazione per chat, videoconferenze e condivisione di file da casa.

- La crescente adozione di dispositivi intelligenti in ambito domestico, che i dipendenti troveranno incredibilmente comodi da utilizzare anche per le attività lavorative, dando luogo a uno scenario a uso misto.

I nostri ricercatori hanno già dimostrato come gli speaker intelligenti possano permettere la divulgazione di dati personali. Nel 2019, alcuni scenari di attacco mirati faranno uso dei punti di debolezza degli speaker intelligenti per accedere alle reti aziendali, attraverso le reti domestiche dei dipendenti.

L'automazione sarà una nuovo problema per il Business Process Compromise

Gli attacchi di tipo Business Process Compromise (BPC), in cui specifici processi aziendali vengono impercettibilmente modificati al fine di generare profitti per gli aggressori, costituiranno un rischio costante per le imprese. L'automazione aggiungerà un nuovo livello di sfida nella protezione dei processi aziendali contro gli attacchi di tipo BPC. Forrester prevede che l'automazione comporterà la perdita del 10% dei posti di lavoro nel 2019.

Man mano che un maggior numero di aspetti legati al monitoraggio e al funzionamento sarà trattato tramite software o applicazioni online, i cybercriminali avranno maggiori opportunità di infiltrarsi all'interno dei processi se questi non sono resi sicuri fin dall'inizio. Il software di automazione presenterà delle vulnerabilità e l'integrazione con i sistemi esistenti introdurrà dei varchi.

Inoltre, poiché per raggiungere i propri scopi i cybercriminali cercheranno di scoprire i punti deboli dei fornitori e dei partner di un'azienda obiettivo, l'automazione introdurrà dei rischi anche nella supply chain.

La lotta contro le fake news cederà sotto la pressione di molteplici appuntamenti elettorali

Il ruolo gigantesco dei social media nelle precedenti elezioni, e in particolare il loro utilizzo nella diffusione di fake news, ha dipinto un quadro del tipo di sfide che altri Paesi si troveranno ad affrontare. Diversi fattori contribuiscono alla persistenza delle fake news: motivazione, disponibilità degli strumenti e accessibilità delle piattaforme. I governi hanno espresso interesse nella regolamentazione delle piattaforme di social media, ma non ci sarà abbastanza tempo per ripulire Internet dalle “trasmissioni” di fake news.

I miglioramenti che i social media hanno messo in campo per combattere le fake news dopo il 2016 non saranno sufficienti per tenere il passo con il diluvio di cyber propaganda che circonda gli appuntamenti elettorali del 2019. Nella limitazione della diffusione delle fake news, alle difficoltà tecniche si aggiunge l'utilizzo di lingue diverse in ampie aree geografiche come l'UE.

Alcune vittime innocenti si troveranno sotto il fuoco incrociato durante il tentativo dei Paesi di espandere la propria presenza cibernetica

Continueranno a verificarsi attacchi mirati tra i protagonisti tradizionali ma, nel 2019, saranno chiamate in causa anche nazioni generalmente non coinvolte. Le nazioni che stanno rafforzando le proprie capacità informatiche cercheranno di sostenere e potenziare gli hacker nazionali, sia in ottica di difesa che di reazione ad attacchi percepiti o precedenti.

Sfortunatamente, questi sviluppi avranno effetti che ricadranno su vittime innocenti completamente estranee a queste attività di contrasto in campo informatico. Lo abbiamo già visto succedere con WannaCry e NotPetya, i danni collaterali potranno solo aumentare.

I cyber criminali utilizzeranno un maggior numero di tecniche per mimetizzarsi

In risposta alle tecnologie dei fornitori di sicurezza, in particolare al rinnovato interesse per l'applicazione del machine learning alla cybersecurity, i cyber criminali utilizzeranno tattiche più subdole per “mimetizzarsi”. Si continueranno a scoprire, documentare e condividere nuovi modi di utilizzare normali oggetti informatici per scopi diversi dal loro uso o scopo previsto, una pratica nota come “Vivere fuori dagli schemi”. Abbiamo osservato diversi casi di questo tipo.

Le imprese che si affidano alla tecnologia di machine learning come unica soluzione di sicurezza dovranno affrontare una grande sfida man mano che molti cyber criminali utilizzeranno queste tecniche, tra le altre, per infettare i sistemi. Ci aspettiamo che tali tattiche a uso dei cyber criminali diventino molto più diffuse nel 2019.

Il 99,99% degli attacchi basati su exploit non sarà comunque basato sulle vulnerabilità zero-day

Gli exploit zero-day sono stati un punto di riferimento nella sicurezza IT per i seguenti motivi:

- L'infrastruttura esistente per la divulgazione responsabile, che premia i ricercatori delle vulnerabilità per i loro risultati, inclusa l'iniziativa Zero Day Initiative (ZDI) di Trend Micro.

- Il fatto che tutto ciò che serve affinché i produttori siano sollecitati a prendere le misure adeguate è la scoperta di un attacco.

L'opportunità più accessibile per i cyber criminali è la finestra di esposizione che si apre tra il rilascio di una nuova patch e quando questa viene implementata sui sistemi aziendali.

Nel 2019, gli attacchi basati sugli exploit conclusi con successo riguarderanno vulnerabilità per le quali sono disponibili patch da settimane, o addirittura da mesi, che non sono ancora state applicate. Continueremo a vedere casi di exploit n-day come un assillo per la sicurezza della rete.

Gli attacchi ai sistemi per il controllo industriale (Industrial Control Systems, ICS) nel mondo reale, diventeranno una preoccupazione crescente.

I Paesi che espandono le loro capacità informatiche condurranno attacchi contro le infrastrutture critiche di protagonisti minori. Tra le altre possibili motivazioni, lo faranno per ottenere un vantaggio politico o militare, o per testare le loro capacità contro Paesi che non hanno ancora la possibilità di applicare ritorsioni.

La possibilità che gli attacchi colpiscano sistemi per il controllo industriale (ICS) dedicati alla gestione delle acque, dell'elettricità o della produzione industriale, dipenderà dall'intenzione o dall'opportunità che si presenterà all'attore della minaccia. Ma metterà in evidenza le debolezze come quelle che dovrebbero essere limitate dalla direttiva Direttiva UE NIS con i suoi regolamenti per gli operatori di servizi essenziali.

Un attacco ICS di successo avrà effetti sull'infrastruttura obiettivo con arresti operativi, danneggiamento di apparecchiature, perdite finanziarie indirette e, nel peggiore dei casi, rischi per la salute e la sicurezza

Sarà scoperto e sfruttato un numero maggiore di vulnerabilità legate al Cloud

Sia Docker, un sistema di containerizzazione, che Kubernetes, un sistema di orchestrazione di container, sono ampiamente adottati nelle distribuzioni basate su cloud. Sono già state rilevate alcune vulnerabilità di Kubernetes, divulgate negli ultimi anni, e un problema di sicurezza “critico” è stato scoperto poco prima della fine dell'anno. Nel frattempo, Kromtech ha trovato oltre una dozzina di immagini Docker malevole che sono state scaricate almeno cinque milioni di volte prima di essere rimosse.

Man mano che più aziende migrano verso il cloud, vedremo un'intensificazione della ricerca delle vulnerabilità dell'infrastruttura cloud, soprattutto nel momento in cui la comunità open source trova più utilizzi e scava più in profondità nel software relativo al cloud.

I cyber criminali competeranno per il predominio, in una nascente ‘Worm War’ nel campo dell'IoT

I router continueranno a essere un interessante vettore di attacco per i cyber criminali intenzionati ad assumere il controllo dei dispositivi connessi. Nelle smart home vedremo una ripetizione delle cosiddette “worm war“ scoppiate nell'era dell'epidemia all'inizio degli anni 2000.

I recenti attacchi basati su router che riguardano i dispositivi intelligenti, o gli attacchi IoT, sono per lo più basati sullo stesso codice sorgente trapelato dal malware Mirai o da altri malware che si comportano in modo analogo. Sono tutti in grado di eseguire automaticamente la scansione di Internet e di scoprire esattamente gli stessi dispositivi.

Poiché esiste un numero finito di dispositivi e solo un unico malware deve avere il controllo di un singolo dispositivo, per eseguire attacchi DDoS (Distributed Denial of Service) e di altro tipo, i cyber criminali inizieranno ad aggiungere codice per impedire a qualsiasi altro hacker di utilizzare il dispositivo o per estromettere un malware esistente, per acquisire il controllo esclusivo.

Emergeranno i primi casi di persone anziane vittime di attacchi a dispositivi sanitari intelligenti

Le prime vittime reali di attacchi ai dispositivi sanitari intelligenti saranno le persone anziane. Le aziende stanno sondando la platea di clienti anziani come potenziali utenti di smart tracker o altri dispositivi sanitari connessi a Internet, come quelli che monitorano la frequenza cardiaca o che inviano avvisi agli account collegati, quando l'utente anziano scivola o cade. In passato le persone anziane sono state bersaglio di truffe telefoniche a causa della loro relativa ricchezza, data dal loro risparmio previdenziale.

Crediamo che gli anziani diventeranno facili vittime di attacchi che abusano di questi dispositivi già nel 2019. Gli utenti anziani di tracker sanitari non saranno abbastanza esperti di computer per controllare le impostazioni della privacy di questi dispositivi (con conseguente divulgazione di dati) o per mantenere i propri account sicuri (consentendo ai cyber criminali di accedere ai dati personali relativi alla salute e di altro tipo).

Ulteriori incognite richiedono una sicurezza multistrato e intelligente per le imprese

Le realtà delle moderne architetture di datacenter ibride, nonché l'accesso a endpoint, quello di utenti finali e una mobilità in continua evoluzione, inclusi partner e altre terze parti che si collegano alla rete, richiederanno uno sforzo decisamente maggiore ai team di sicurezza IT.

La carenza di competenze in materia di sicurezza IT diventerà quindi più pronunciata e il potenziamento delle competenze esistenti tramite tecnologie di sicurezza multistrato, intelligenti ed efficienti diventerà ancora più critico.

Gli sviluppatori devono abbracciare la cultura DevOps tenendo sempre a mente la sicurezza

L'approccio DevSecOps, ossia DevOps con particolare attenzione alla sicurezza, porta a robuste pratiche di sicurezza e sicurezza incorporata in ogni fase del processo. Gli sviluppatori di software dovrebbero adottare questa mentalità, insieme alla sua pratica gamma di strumenti, al fine di ottenere non solo vantaggi per la sicurezza ma anche una riduzioni dei costi.

Gli utenti devono assumere una cittadinanza digitale responsabile e applicare le best practice in tema di sicurezza

Gli utenti devono applicare lo stesso livello di pensiero critico al loro comportamento sui social media, così come al controllo della provenienza di un'email o di una telefonata da una fonte effettivamente attendibile.

Nel 2019, la capacità degli utenti di Internet di distinguere la verità dalla falsità diventerà più importante. La consapevolezza della meccanica che sta dietro alle fake news potrebbe rendere il pubblico più resistente alla manipolazione delle opinioni.

Per la protezione degli account e la riservatezza dei dati, gli utenti dovrebbero cambiare le loro password regolarmente, utilizzare password univoche per diversi account, sfruttare le funzionalità di autenticazione multifattore ogni volta che è possibile oppure utilizzare uno strumento di gestione delle password per conservare le credenziali in modo sicuro.

Gli utenti smart home devono rendere sicuri i propri router e dispositivi.

Nel 2019, il panorama delle minacce promette molte sfide per gli utilizzatori di Internet in tutti i settori. Una profonda comprensione di questi problemi è un passo nella giusta direzione.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Cellular IoT Vulnerabilities: Another Door to Cellular Networks

Cellular IoT Vulnerabilities: Another Door to Cellular Networks AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™

AI in the Crosshairs: Understanding and Detecting Attacks on AWS AI Services with Trend Vision One™ Trend 2025 Cyber Risk Report

Trend 2025 Cyber Risk Report CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks

CES 2025: A Comprehensive Look at AI Digital Assistants and Their Security Risks