HackTool.Win32.PassView.AV

W32/MalwareF.NJWJ (FPROT)

Windows

Threat Type: Hacking Tool

Destructiveness: No

Encrypted:

In the wild: Yes

OVERVIEW

This Hacking Tool arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

TECHNICAL DETAILS

Arrival Details

This Hacking Tool arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Installation

This Hacking Tool drops the following files:

- {Malware file path and name}.cfg → Configuration file

Other Details

This Hacking Tool does the following:

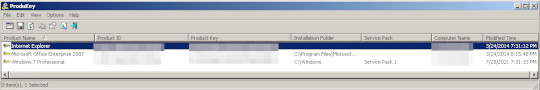

- It displays the following interface upon execution:

- It displays the Product ID and CD-Key of the following software if installed on the affected system:

- Microsoft Windows 98/ME

- Microsoft Windows 2000

- Microsoft Windows NT

- Microsoft Windows XP

- Microsoft Windows Vista

- Microsoft Windows Server 2003

- Microsoft Windows 7

- Microsoft Windows 8

- Microsoft Office 2000

- Microsoft Office 2003

- Microsoft Office 2007

- Microsoft Office 2010

- Microsoft SQL Server 2000

- Microsoft SQL Server 2005

- Microsoft Exchange Server 2000

- Microsoft Exchange Server 2003

- Visual Studio

- Internet Explorer

- It display the following information:

- Product Name

- Product Key

- Installation Folder

- Service Pack

- Computer Name

- Modified Time

- It can be ran as it is, or with the following arguments:

- /sort - Used with other save options for sorting by the desired column.

- /nosort - Used for saving the list without any sorting.

- /nosavereg - Start software without saving configuration.

- /stext {Filename} - Save the list of product keys into a regular text file.

- /shtml {Filename} - Save in HTML format.

- /sverhtml {Filename} - Save in vertical HTML format.

- /sxml {Filename} - Save in XML format.

- /stab {Filename} - Save in a tab-delimited text format.

- /scomma {Filename} - Save in a comma-delimited text format.

- /stabular {Filename} - Save in a tabular text format.

- /WindowsKeys {0 or 1} - Option to display product keys of Windows.

- /OfficeKeys {0 or 1} - Option to display product keys of Internet Explorer.

- /IEKeys {0 or 1} - Option to display product keys of Internet Explorer.

- /SQLKeys {0 or 1} - Option to display product keys of SQL Server.

- /ExchangeKeys {0 or 1} - Option to display product keys of Exchange.

- /remote {Computer Name} - Display product information across local network.

- /iprange {Ip Range} - Display product information from the specified IP addresses range.

- /remotefile {Filename} - Display product information from the specified all computer names specified in a file.

- /regfile {Software Registry File} - Display product information from another operating system on the same computer using registry key.

- /windir {Windows Directory} - Display product information from another operating system on the same computer.

- /external - Display product information from all external Windows installations of the disks.

- /remoteall - Display product information across local network.

- /remotealldomain - Display product information across from specified domain.

- /savelangfile - Used to export the language file.

SOLUTION

Step 1

Before doing any scans, Windows 7, Windows 8, Windows 8.1, and Windows 10 users must disable System Restore to allow full scanning of their computers.

Step 2

Note that not all files, folders, and registry keys and entries are installed on your computer during this malware's/spyware's/grayware's execution. This may be due to incomplete installation or other operating system conditions. If you do not find the same files/folders/registry information, please proceed to the next step.

Step 3

Search and delete this file

- {Malware file path and name}.cfg → Configuration file

Step 4

Scan your computer with your Trend Micro product to delete files detected as HackTool.Win32.PassView.AV. If the detected files have already been cleaned, deleted, or quarantined by your Trend Micro product, no further step is required. You may opt to simply delete the quarantined files. Please check the following Trend Micro Support pages for more information:

Did this description help? Tell us how we did.